LEs (D)DOS

comprendre et contrôler

La sécurité informatique

Pourquoi ?

Pertes de données

Pertes financières

Pertes de crédibilités

CIA

Confidentiality

Integrity

Availability

A comme disponibilité

Le (d)DOS

Fonctionnement

Attaque :

Bande passante

Protocole

Application

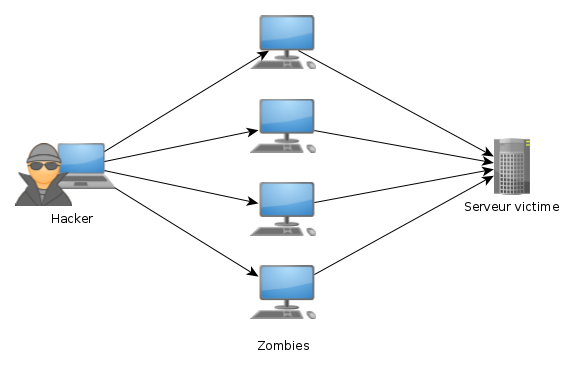

DOS Distribué

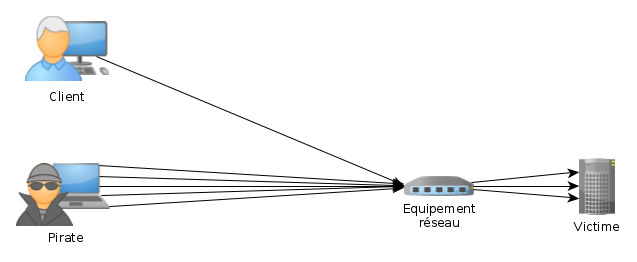

Attaques sur la bande passante

Surcharge réseau

Multiplication

Amplification

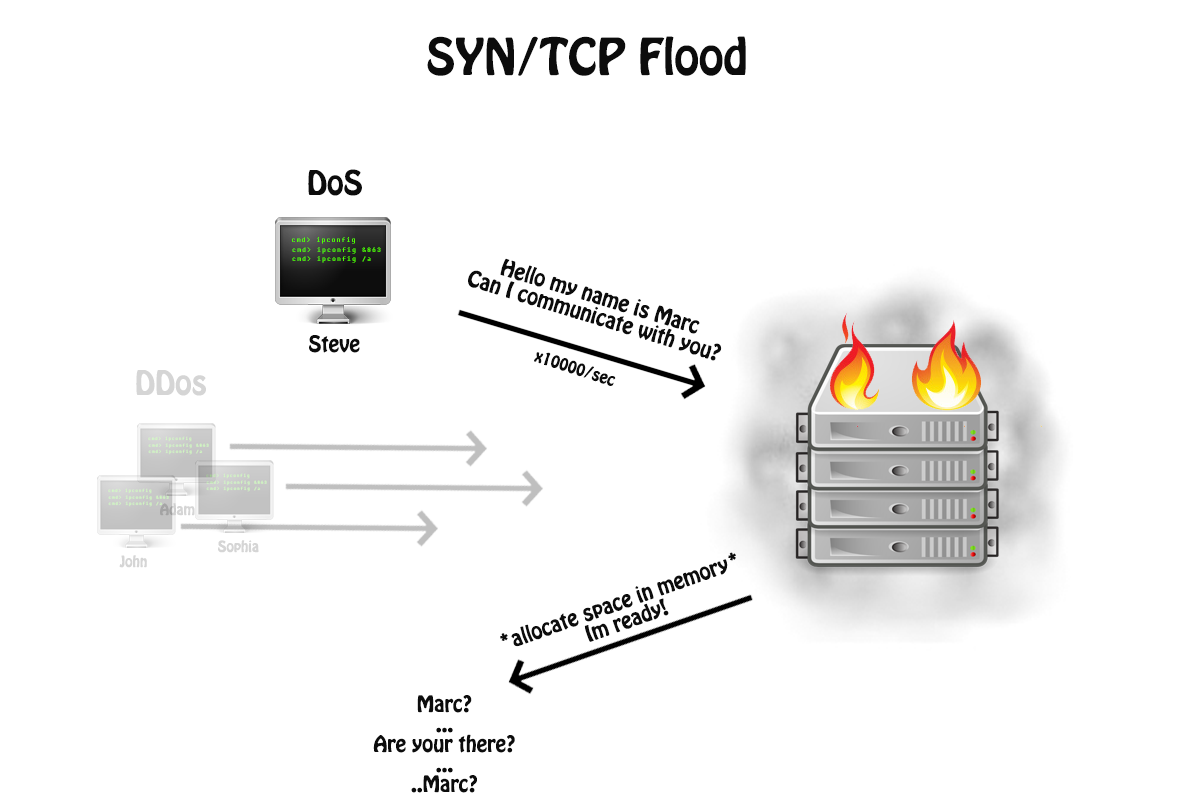

Attaques sur un protocole

Saturation:

Ram

CPU

Ram

CPU

Attaques sur une application

Saturation:

Ram

CPU

Ram

CPU