端點防禦概論

Ethen @ AurigaSec

🔬科普

🚀技術

🍜實務

We do Endpoint Sec

Why Endpoint Sec?

防毒軟體是什麼?

Wiki:

偵測、移除電腦病毒、電腦蠕蟲、和特洛伊木馬程式。有的防毒軟體附加損害恢復等功能,是電腦防禦系統的重要組成。

惡意程式是什麼?

Wiki:

一般是指通過網路、可攜式儲存裝置等途徑散播的,故意對個人電腦、伺服器、智慧型裝置、電腦網路等造成隱私或機密資料外洩、系統損害、資料丟失等非使用預期故障及資安問題,並且試圖以各種方式阻擋使用者移除它們

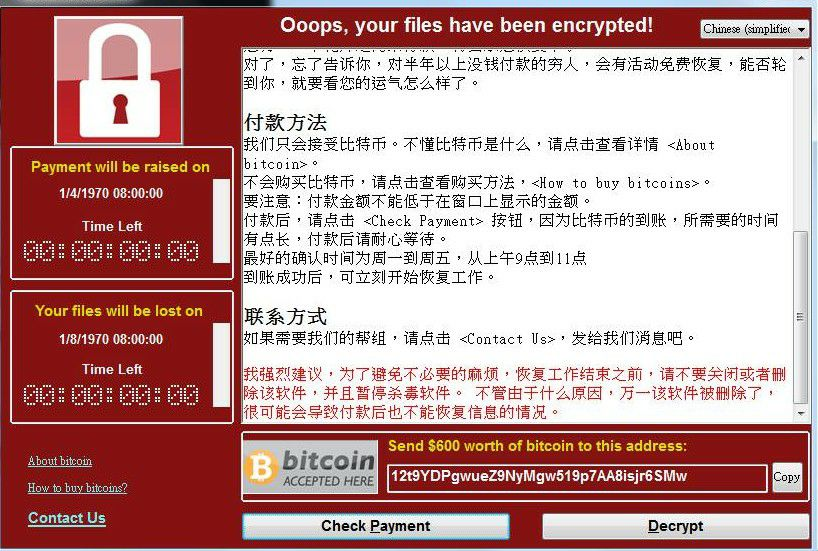

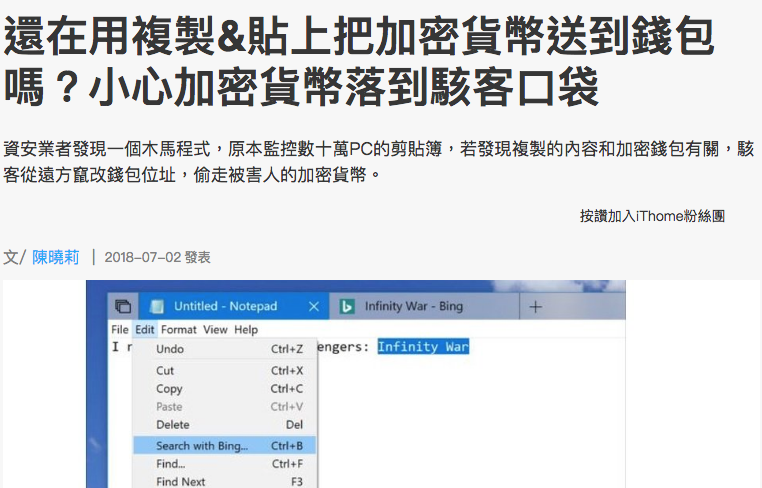

常見惡意行為

- 勒索

- 感染

- 竊取資料

- 破壞

- 潛伏待命

惡意程式分類

- 廣告軟體

- 加密貨幣

- 勒索軟體

- 蠕蟲

- 間諜軟體

- 木馬後門

惡意程式分類

⏬Downloader

🔧Tools

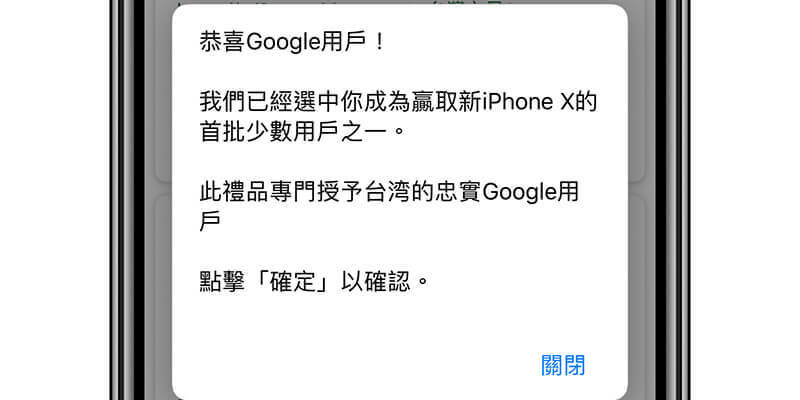

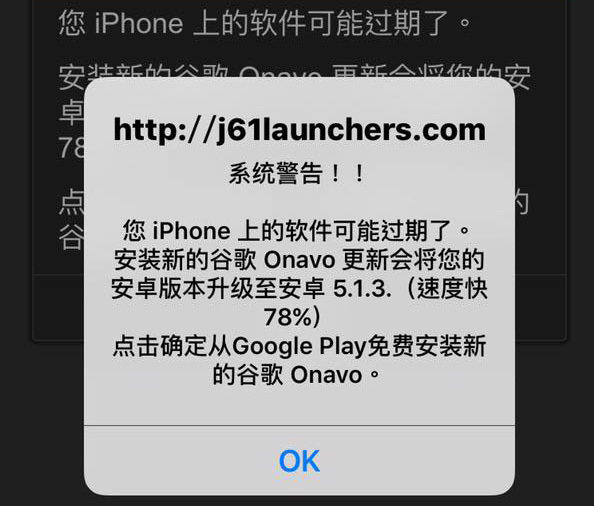

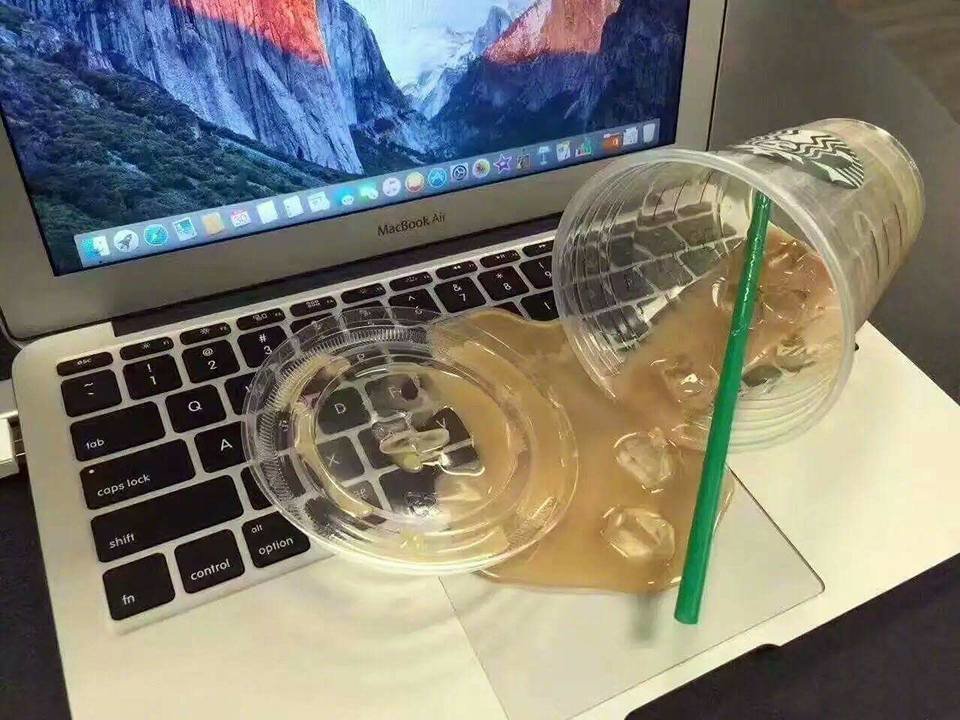

惡意程式如何進入

🍄自己載的

🎁社交工程

🚀打弱點進來

👿買來就內建

Ok, 我知道他很危險

那惡意程式究竟長什麼樣子?

🔬科普

🚀技術

🍜實務

防毒與病毒的戰爭史

講古囉

1949 史前時代 磁蕊戰爭

1986 石器時代 大腦病毒

1987 農村時代 黑色星期五

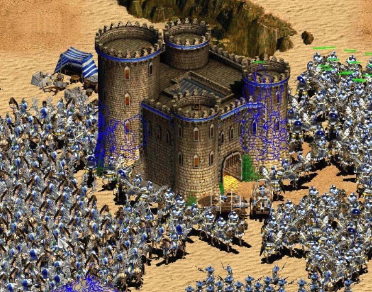

1997 城堡時代 千面人病毒

1998 城堡時代 車諾比病毒

1999 帝國時代 梅杜莎蠕蟲

2001 帝國時代 多次全球範圍蠕蟲攻擊

2004 帝國時代 針對伺服器的蠕蟲出現

2007 帝國時代 針對使用者的Zeus出現

2008 帝國時代 Windows全平台通殺Conficker

2010 現代 Stuxnet第一隻軍事化蠕蟲

2013 現代 勒索病毒CryptoLocker

2016 現代 IoT病毒Mirai

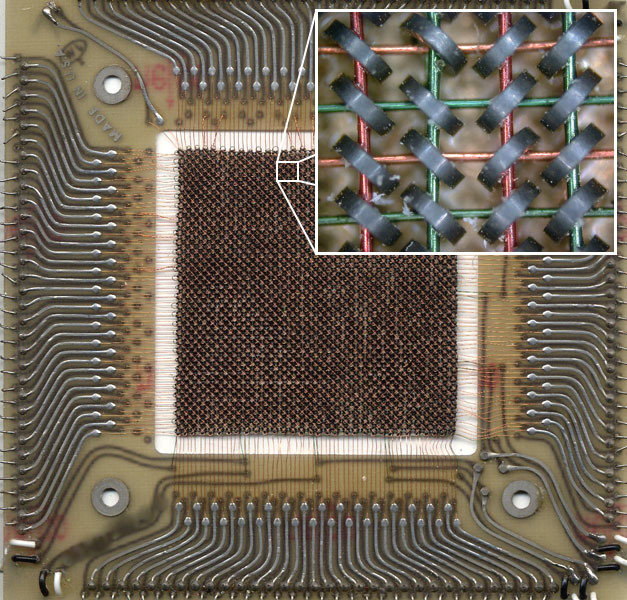

磁蕊戰爭 Core War

史前時代

Ref: xxx

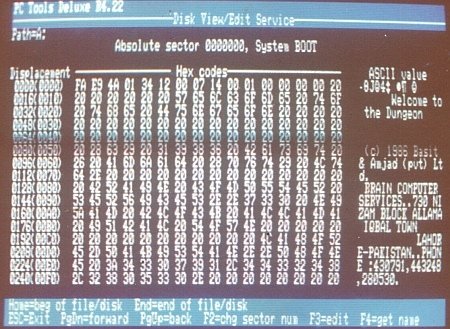

大腦病毒 Brain

石器時代

Ref: xxx

攻:第一隻散播於野外的病毒,藉由磁片傳染,能感染主機啟動磁區

防:基本上程式碼不會變,萃取特徵碼很容易偵測與防禦

黑色星期五

農村時代

Ref: xxx

攻:開始會感染執行檔、隱藏於其他執行檔內、修改檔案長度等

防:需要多掃描一些檔案,還好

千面人病毒

城堡時代

Ref: xxx

攻:導入加殼技術

每次感染都會對自身程式碼重新加密混淆,難以被病毒碼偵測

防:病毒碼開始無效化

總還是要有一個解密的點

嘗試脫殼

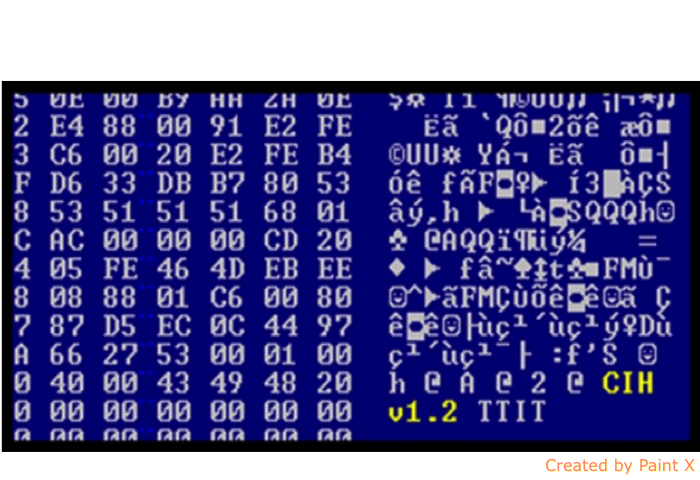

CIH車諾比病毒

城堡時代

Ref: xxx

攻:台灣之光(?)

第一隻對電腦進行實體破壞的病毒

全球造成十億美元損失

防:

防毒軟體的銷售提升了(效果音

梅莉莎蠕蟲

帝國時代

Ref: xxx

攻:巨集病毒

能自行發動攻擊感染網路其他主機

第一次影響全球的網路大戰

防:

防毒軟體的銷售提升了(效果音

跨越病毒的邊界

BufferOverflow

帝國時代

攻:圖片、文字檔、PDF,RAR

幾乎任何東西都有機會成為病毒

多次癱瘓全球網路

防:沙箱檢測開始導入

導入ShellCode檢測

導入行為分析

導入XD Bit與2007 ASLR以對抗ROP

防火牆開始成為標準配備

反查殺技術

帝國時代

攻:掌握權限先幹掉守衛

架空防毒軟體就沒人能敵了

防:深入系統核心,先佔下陣地

要挖得比對手還深,幾乎等於OS

沙箱、雲查殺

沙箱?雲查殺?

沙箱逃逸技術

https://www.anquanke.com/post/id/85724

無檔案惡意程式躲避沙箱偵測

https://blog.trendmicro.com.tw/?p=49025

BlackHat 2017防毒沙箱+雲端規避技術

https://www.blackhat.com/docs/us-17/thursday/us-17-Kotler-The-Adventures-Of-Av-And-The-Leaky-Sandbox.pdf

BlackHat 2016 AVLeak防毒特徵分析與規避技術

https://www.blackhat.com/docs/us-16/materials/us-16-Bulazel-AVLeak-Fingerprinting-Antivirus-Emulators-For-Advanced-Malware-Evasion.pdf

HITCON 2011 Avast/Kaspersky/Comodo/Kingsoft沙箱破壞

https://www.hitcon.org/hit2011/downloads/02_bypass_sandbox_bg.pdf

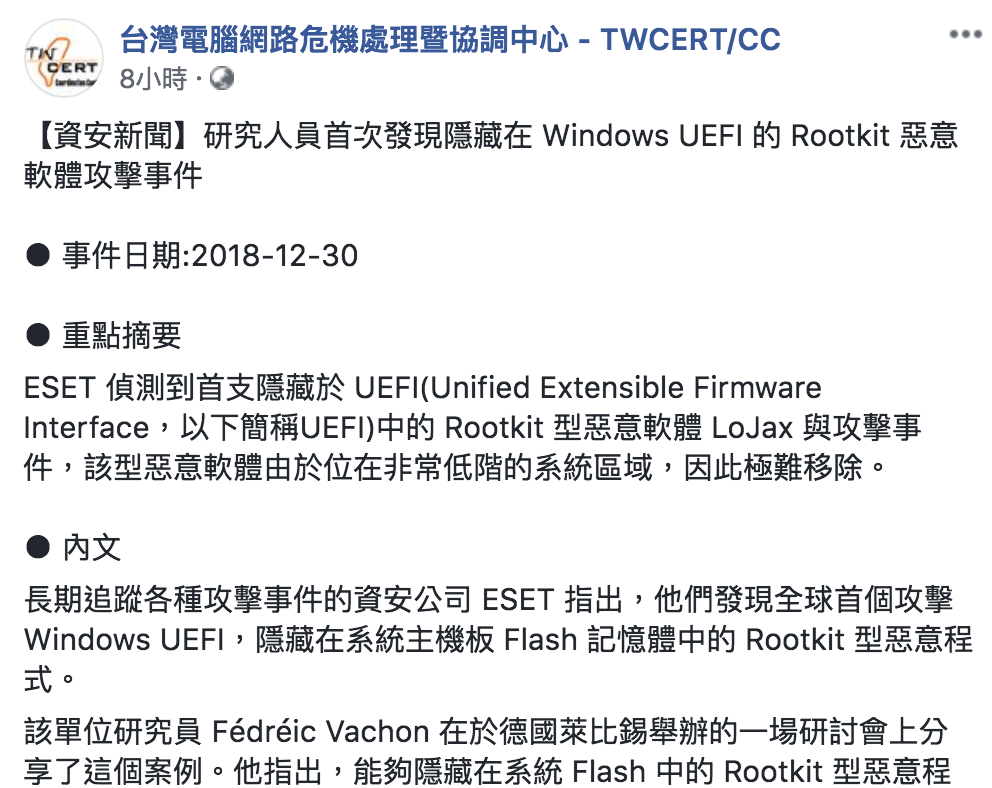

軍事化、規模化

現代

攻:

Stuxnet

Mirai

防:.....

無執行檔技術

Bootkit

寫入裝置韌體

分散式病毒

奇門遁甲

防禦方:幹

1949 史前時代 磁蕊戰爭

1986 石器時代 大腦病毒

1987 農村時代 黑色星期五

1997 城堡時代 千面人病毒

1998 城堡時代 車諾比病毒

1999 帝國時代 梅杜莎蠕蟲

2001 帝國時代 多次全球範圍蠕蟲攻擊

2004 帝國時代 針對伺服器的蠕蟲出現

2007 帝國時代 針對使用者的Zeus出現

2008 帝國時代 Windows全平台通殺Conficker

2010 現代 Stuxnet第一隻軍事化蠕蟲

2013 現代 勒索病毒CryptoLocker

2016 現代 IoT病毒Mirai

歸納一下防毒機制

🐛病毒碼時代

👯行為特徵分析

📦沙箱

☁️雲查殺

其他細節:啟發掃描、HIPS等:Ref

防毒機制....

🐛病毒碼時代 加殼

👯行為特徵分析 免殺

📦沙箱 裝蒜、繞過

☁️雲查殺 反查殺

關鍵是

如果駭客要打你

怎麼可能丟給你會被防毒掃到的?

想想看,如果你是公司的防禦者,

有千萬機密要守,怎麼辦?

SentinelOne

次世代人工智慧防禦

老式 V.S. 次世代

病毒碼檢測

行為分析

新警察 V.S. 老司機

病毒碼檢測

行為分析

強項:預知未知的惡意攻擊

我覺得這有70%的機率是後門軟體

執行前:

AI程式碼靜態分析

執行中:

AI程式行為分析

執行後:

數位跡證分析與報表,免疫機制,還原執行結果

=> 對未知的預測能力

=> 對可疑事件的深入解析

=> 對緊急事件的恢復機制

正好填補了目前最缺乏的空缺

這是為什麼我們選擇S1

因為沒有人能做到,除了SentinelOne

🔬科普

🚀技術

🍜實務

回頭看看我們的客戶

以一間5000人中型企業為例

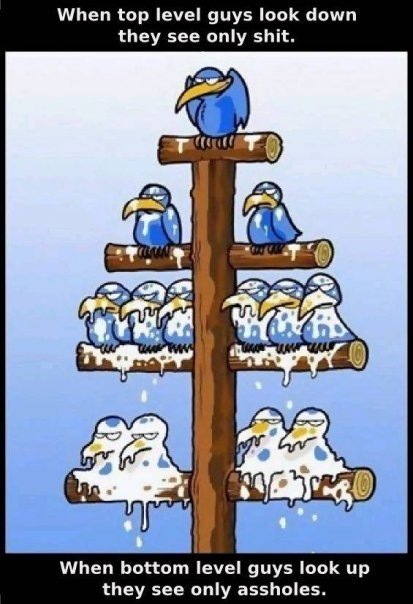

董事會 / 總經理

資安長 / XX長

中階管理者

一線人員

誰在乎安全與防毒?

出事要噴錢的那個

執行長 / 董事

資安的先決條件

領導階層的支持

如果你是總經理

這幾個屬性間你怎麼分配資源?

後勤

業務

研發

「避免發生這種損失」

「請把損害控制在可接受的範圍」

常見的Request

Ok, 如果你是資安長

董事會 / 總經理

資安長 / XX長

中階管理者

一線人員

「風險在哪裡?」

「我能避免多少風險?」

「如何在我的預算範圍內做到?」

「如何在我的人力範圍內做到?」

「如何盡量不影響生產?」

「如何避免用戶反彈?」

邊界防禦

伺服器防禦

應用防禦

機台防禦

端點防禦

社交工程防禦

高階企業防禦

端點防禦第一道:AV

「攔截惡意程式」

「部署端點量大」

「與用戶貼最近」

考量重點

「降低入侵風險」

「降低管理成本」

「最好用戶不要發現」

*攔截率要高

*準確率要好

*大量部署

*企業集中管理功能

*低資源佔用率

*對終端使用者介面簡單

*對未知的判斷能力

*緊急事件手動介入的能力

*還原/採證/事件調查