Personal Privacy 101

Ulises Gascón

Ulises Gascón

Senior Software engineer en GuideSmiths y orgulloso co-organizador de la comunidad Open Source Weekends (OSW)

Colaborador activo en la Comunidad Open Source y profesor en Fictizia.

Esta presentacion tiene la intención de sensibilizar al usuario sobre la ciberseguridad, la prevención y la detección del uso no autorizado de los sistemas informáticos.

El usuario al aplicar estos conocimientos deberá tener en cuenta que hay que debe respetar las normas que regulan la seguridad informática, evitando la comisión de actos que no se ajusten a la legalidad vigente, siendo su responsabilidad el mal uso que haga del contenido de esta charla y sus material anexo.

El autor no se hace responsable del uso negligente o ilícito que puedan hacer los usuarios de los conocimientos que se ponen de manifiesto en esta presentación.

Exención de responsabilidad

HELLO WORLD

- Sony Pictures Entertainment

- WannaCry

- Bangladesh Bank Heist

- Playstation Network

- Stuxnet

¿Recuerdas esto...?

¿Te suena esto...?

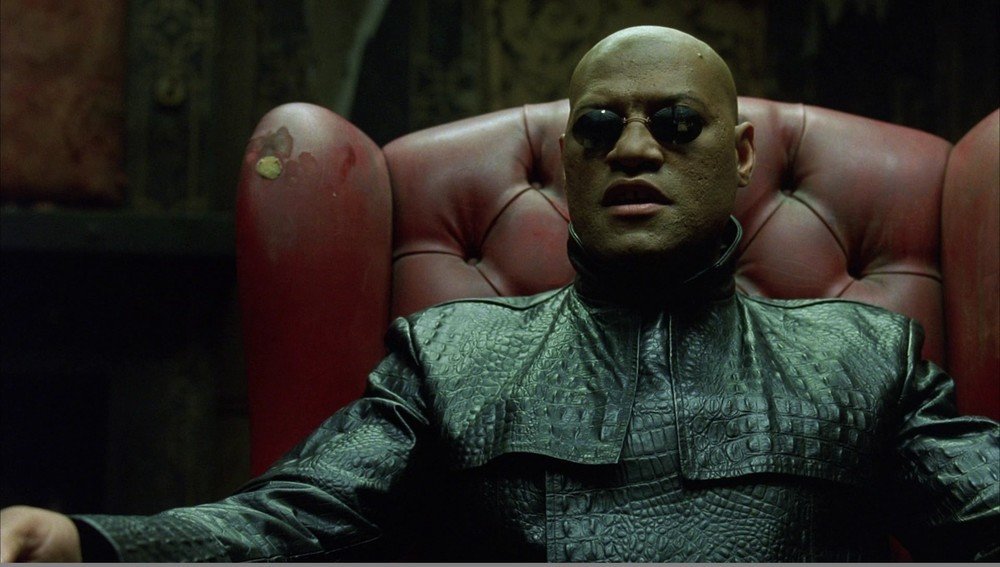

Aún puedes irte

y vivir en la ignorancia...

FAST CHECKS

Social engineering has become about 75% of an average hacker's toolkit, and for the most successful hackers, it reaches 90% or more.

John McAfee

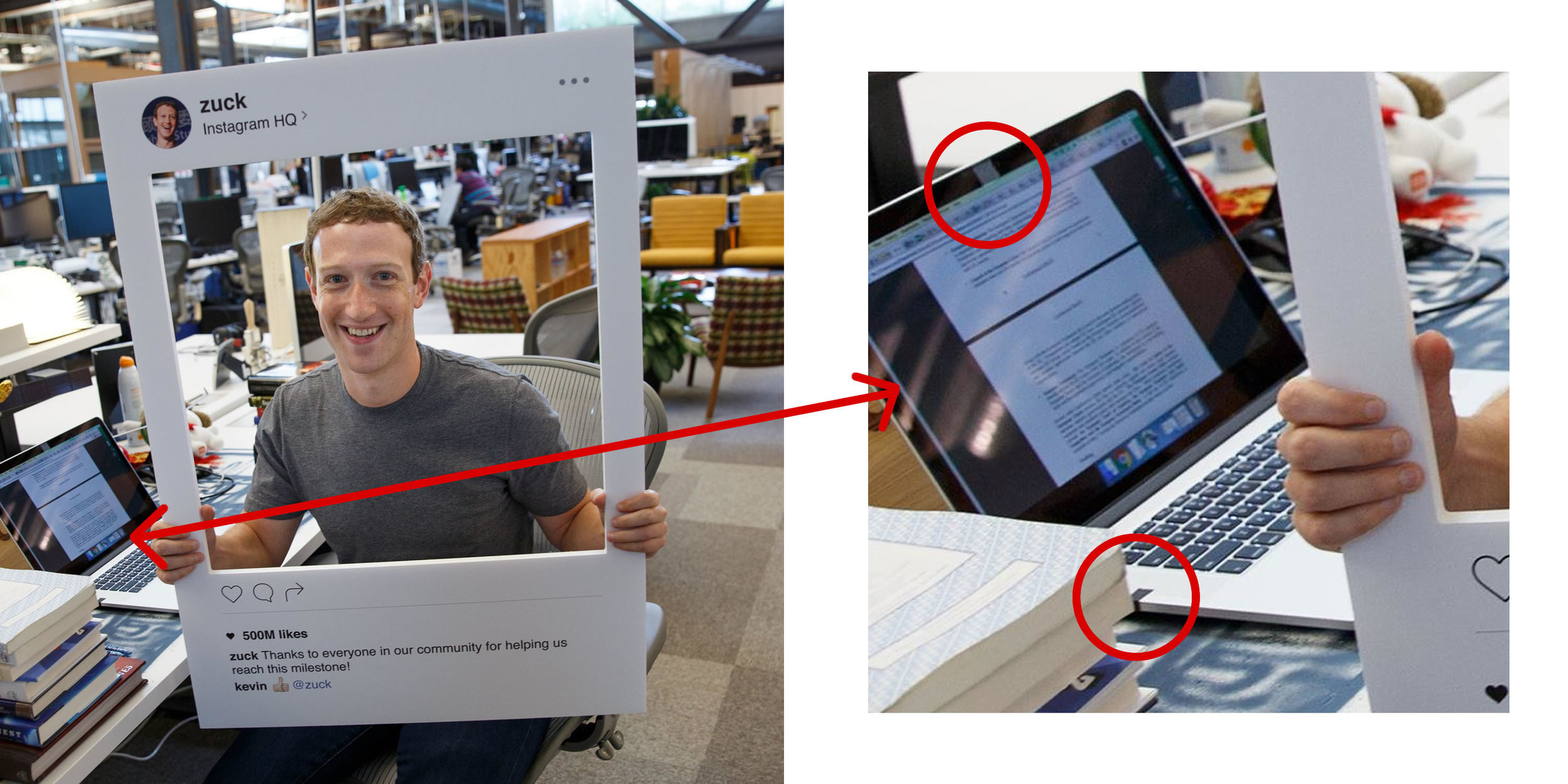

Las Webcams se hackean facilmente....

Las Webcams se hackean facilmente....

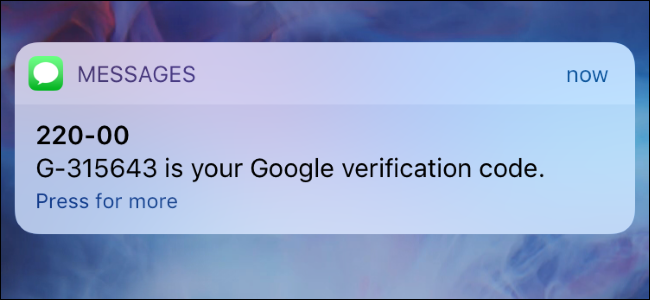

Usando SMS como 2FA estoy seguro...

Usando SMS como 2FA estoy seguro...

Los plugins del navegador son peligrosos...

Los plugins del navegador son peligrosos...

una VPN comercial es muy util y segura para la privacidad

una VPN comercial es muy util y segura para la privacidad

Desde 2018 (WPA3) las WIFIs públicas son seguras

Desde 2018 (WPA3) las WIFIs públicas son seguras

Mi nivel de concienciación con la privacidad es...

Respuestas

EL PLAN

Modelo de Amenazas

En seguridad informática, una amenaza es un evento potencial capaz de socavar cualquier esfuerzo para defender sus datos. Puede contrarrestar las amenazas que afronta determinando lo que necesita proteger y de quien necesita protegerlo. Este proceso se llama "modelado de amenazas".

Plan de Amenazas

Las preguntas incomodas

- ¿Qué quiero proteger? (activos)

- ¿De quién quiero protegerlo? (adversarios)

- ¿Qué tan malas son las consecuencias en caso de fallar? (finalidades)

- ¿Qué tan probable es que necesite protegerlo? (riesgo)

- ¿Cuánto problemas estoy dispuesto a afrontar para prevenir posibles consecuencias? (medidas)

Forma parte de la Guía "Evalúa tus riesgos" de EFF.

HERRAMIENTAS

-

Claves

-

Anonimato

-

Autenticación

-

Data

-

Telefono

-

Social

Bloques

CLAVES

Claves

-

Aprende más sobre ciberseguridad

-

Usa contraseñas seguras y jamas las repitas

-

Usar webs HTTPS y no HTTP

-

Usar al menos 2 factores de autenticación (2FA/MFA)

-

Usa sistemas seguros (oficiales) y mantenlos actualizados

-

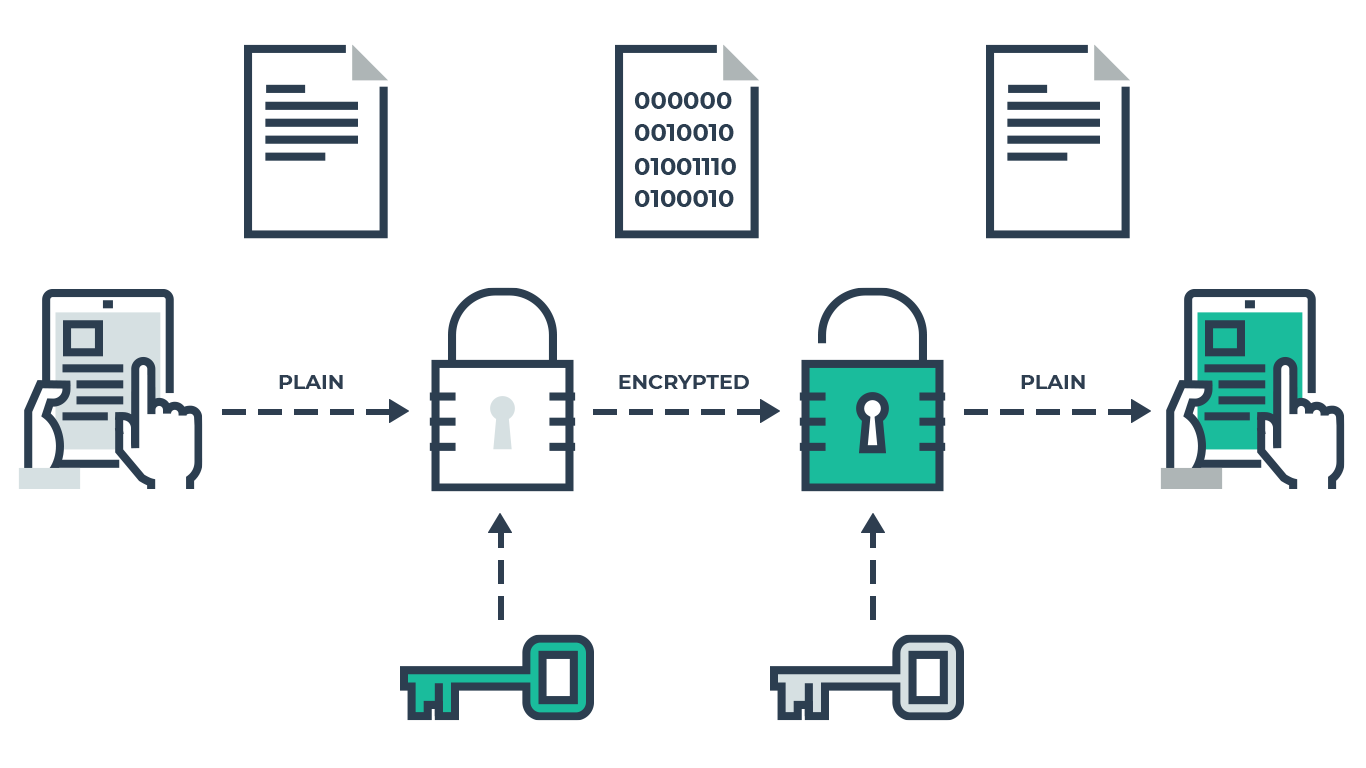

La encriptación es tu mejor amiga

Claves

-

Usa cuentas de correo distintas y evita la centralización (RRSS, Banca, etc...)

-

Cuidado con el Login social y los permisos

-

Permisos de la APPs

-

Cuidado con el software que instalas en tus equipos

-

El Open Source es tu mejor aliado

-

Vigila periféricos (webcam, micros, etc...) inutilizalos o bloquealos cuando no los uses

ANONIMATO

Claves

Anonimato:

- Si no cifras tu actividad en internet, NO es privada y es probable que alguien (o algo) la pueda ver.

- Dejadas al azar, las “cookies” brindaran datos personales a las empresas privadas.

- El wifi público es tan, tan inseguro.

Herramientas

Plugins para los navegadores:

TOR

Claves:

- Si necesitas necesitas anonimato debes usar la Red Tor.

- El Navegador Tor te hace anónimo, pero NO invisible.

- How HTTPS and Tor Work Together to Protect Your Anonymity and Privacy

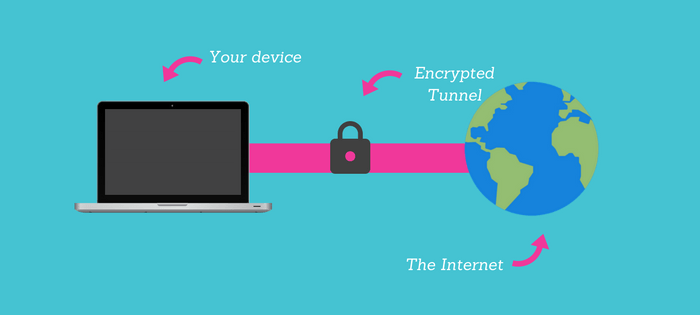

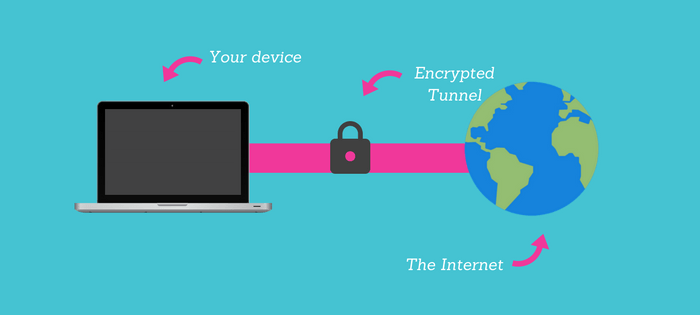

VPN

Una VPN crea una conexión privada, cifrada, entre tu maquina y un servidor de VPN: toda tu actividad de internet se “filtra” a través de esta red antes de salir del servidor de VPN al mundo.

TAILS

Tails es un sistema operativo live que intenta preservar tu privacidad y tu anonimato (...) en casi cualquier ordenador desde una memoria USB o un DVD.

Claves:

- Enfoque a la privacidad y el anonimato

- Todas las comunicaciones pasan por Tor

- No deja rastro en el sistema anfitrión

- Encriptación y herramientas relevantes

- No es magia

AUTENTICACIÓN

Ingeniería Social y Phishing

Ingeniería Social es una forma de manipulación psicológica de una persona para lograr que revele información sensible

Phishing, o la pesca de datos a través de emails falsos que aparentan ser de un servicio real y te piden seguir un link, es una forma muy común de ingeniería social.

Ingeniería Social y Phishing

Claves:

- No entres a sitios web desde un link en un email.

- Nunca uses hardware que no controleis (pendrives, telefonos, ordenadores, etc...)

- Evita usar Facebook, Twitter o Google para acceder a otros sitios

- No confíes en emails que piden tu información privada, datos de encuestas o lo que sea que pueda revelar información sobre tu persona, sin importar lo profesional que parezcan

- Usa conexiones con HTTPS en lo posible

- Cuidado del wi-fi público

- Una buena regla general es solo entregar información general si solo es crucial. ¡No temas inventar tus datos!

Contraseñas

Claves:

- Una mezcla aleatoria de letras, números y caracteres especiales es lo mejor.

- Cuanto más largas, mejor. ¡Intenta usar más de 12 caracteres, siempre!

- No uses palabras

- Usa un gestor de contraseñas

- Debes cambiarlas cada poco tiempo

w=T,227aHJz4ZJr8.EWvZjR*YM9xo^^34wufNEFQ.Mx8uZDkQ.6wvYnx;CU)hcZi2FA / MFA

Claves:

- Ya no dependes solo de una contraseña

- Usas un elemento personal para identificarte de nuevo (SMS, llave, etc...)

- Evita que contraseñas expuestas se utilicen contra ti.

¿Me han hackeado?

Claves:

- Existen miles de brechas de seguridad cada año

- No todos los proveedores usan cifrado

- La reutilización de contraseñas te hace muy vulnerable

- Existen muchas bases de datos con tus datos que se venden e intercambian fuera de la red normal

- La normativa de muchos países es ineficiente y no penaliza estas acciones

- Puedes ver tus brechas aqui

Gestor de Contraseñas

Claves:

- Almacenan las contraseñas de forma segura

- Solo debemos de preocuparnos de una única contraseña de entrada

- Generan aleatoriamente las contraseñas

- Permiten almacenar información extra (documentos)

- Alertan de filtraciones y oportunidades de mejora (2FA)

- Permiten compartir las contraseñas con otras personas de forma segura

DATA

Situaciones

¿Qué puede pasar?

- Que te roben el portátil

- O el móvil

- Tu disco(s) duro(s) de backup

- Pendrives robados

- Que exista una brecha de seguridad en tu empresa

- Que tu proveedor de servicios cloud (ficheros, emails) sea hackeado

Sí tienes archivos, fotos, o videos que no están cifrados, NO son privados, y deberías asumir que alguien los puede ver.

Encriptación

¡Encripta!

Lo que haras:

- Encripta tu ordenador(es)

- Encripta tus pendrives

- Encripta tus discos duros externos y backups.

¡Encripta todo!

Lo que haras:

Extra

Importante:

- Borrar datos de forma segura

- Limpia tus ficheros de metadatos

- Borrar tus unidades extraibles de forma segura

TELEFONOS

Claves

Lo más importante:

- Encripta tu Telefono

- Usa Signal para comunicaciones cifradas (texto y llamadas)

- Usa una VPN

- Tapa la camara y el micro

- Elimina Apps que no utilices

- Verifica los permisos de las Apps con respecto a tu sistema

- Realiza un backup de la información importante

SOCIAL

OSINT

Open-source intelligence (OSINT) is data collected from publicly available sources to be used in an intelligence context.In the intelligence community, the term "open" refers to overt, publicly available sources (as opposed to covert or clandestine sources). It is not related to open-source software or collective intelligence.

- Wikipedia

Privacidad

Extra:

- Entiende que información estas compartiendo

- Usa el sentido común

- Borrar en Internet no es lo que pensamos

- Cuida tus rutinas, hábitos y metadatos...

RESUMEN

- Sentido común

- Contraseñas UNICAS fuertes y MFA

- Encriptación, encriptación, encriptación...

- Usa tus datos reales excepcionalmente

- Desconfia, desconfia, desconfia...

Principios Básicos

- El conocimiento es poder

- El eslabón más débil

- Simple es más seguro y facil

- Más caro no significa más seguro (necesariamente)

- Esta bien fiarte de alguien (pero siempre debes saber de quien te estás fiando)

- No existe el plan de seguridad perfecto

- Lo que hoy es seguro puede que mañana no lo sea

Recuerda

EXPERIMENTOS

Tu archivo

¿Que saben de ti?

¡APRENDER!

FUTURO

PREGUNTAS

¡Gracias!

Los sueños son sumamente importantes. Nada se hace sin que antes se imagine.

- George Lucas