L'anonymat sur Internet

The Onion Router

Tor

Introduction

-

Réseaux anonymes

-

Garantissent l'anonymat des clients

-

2 types:

-

Low-latency

-

High-latency

-

-

-

Publié en 2002

-

Utilise Internet (TCP)

Tor

Ressources

-

Tor: The Second-Generation Onion Router (2004)

-

Roger Dingledine, Nick Mathewson, Paul Sylverson

-

-

Low-Resource Routing Attacks Against Tor (2007)

-

Kévin Bauer, Damon McCoy, Dirk Grunwald et Douglas Sicker, Tadayoshi Kohno

-

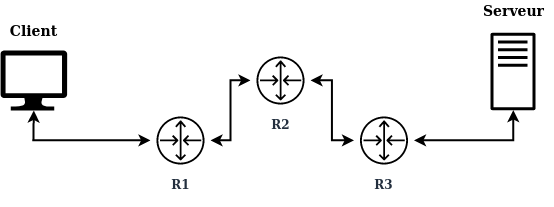

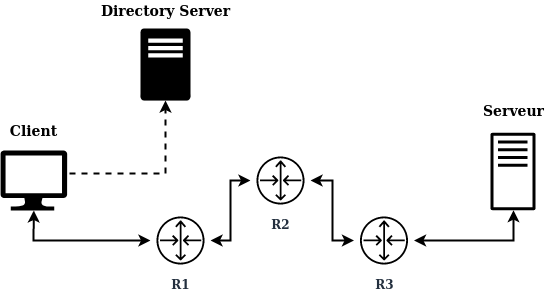

Trajet de base sur Internet

Routage

Trajet de base sur Internet

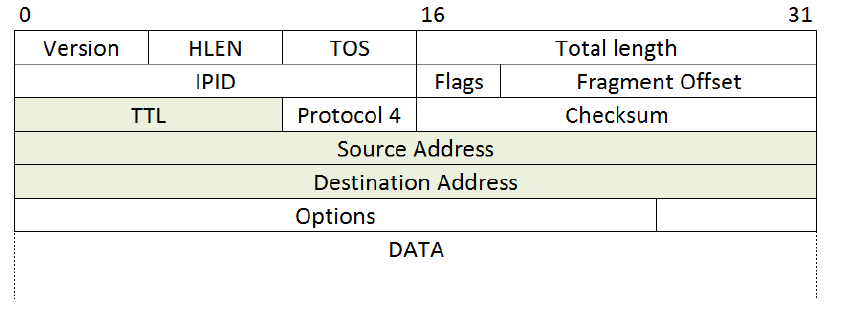

Entête IP

Tor - Fonctionnement

Présentation

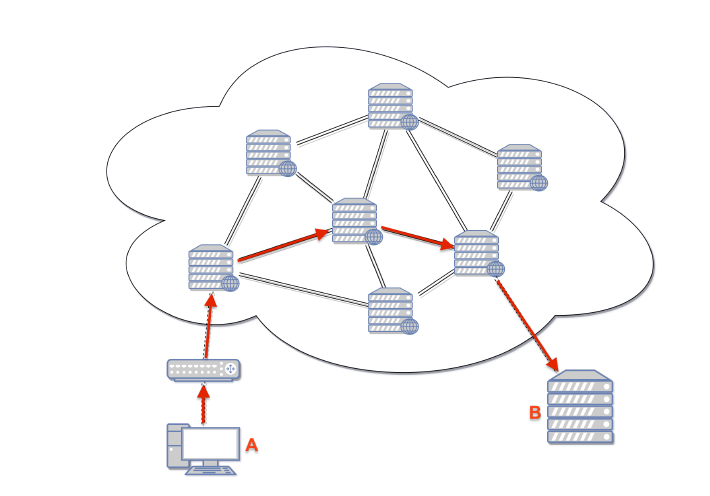

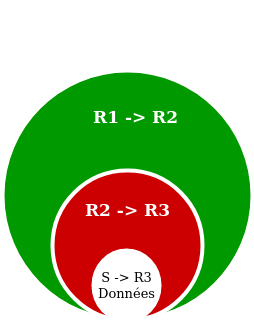

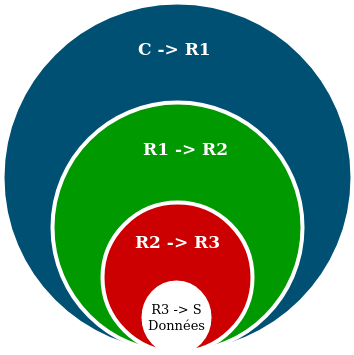

Basé sur l'Onion Routing

Sécuriser et anonymiser des communications

Principe de l'Onion Routing:

-

utilise plusieurs couches de chiffrement

-

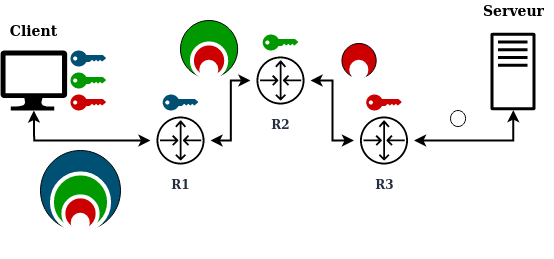

au sein d'un circuit constitué d'Onion Routers (OR)

Tor - Fonctionnement

Envoi d'un paquet

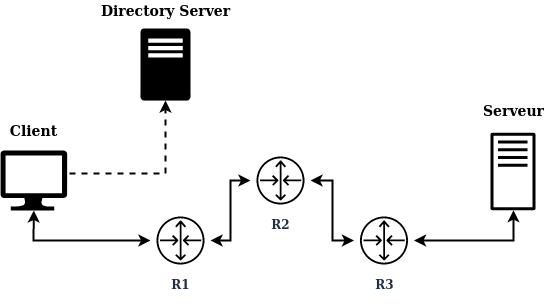

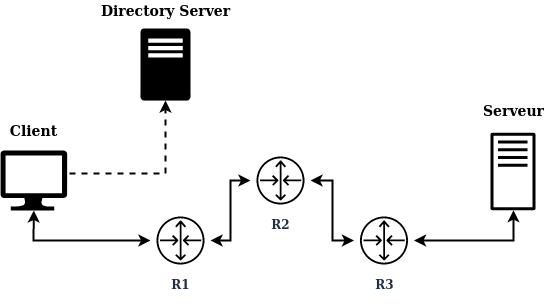

Via l'Onion Proxy le client va:

- contacter les Directory Servers (serveurs de répertoires)

- établir les circuits à partir d'un algorithme

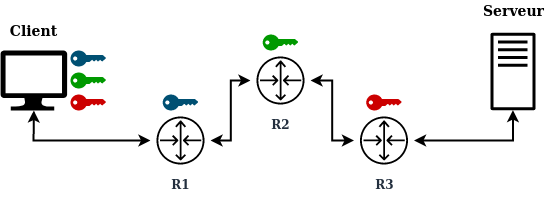

Tor - Fonctionnement

Envoi d'un paquet

Création des clés de chiffrement symétrique:

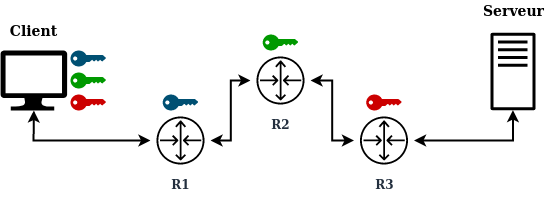

Tor - Fonctionnement

Envoi d'un paquet

Chiffrement du paquet:

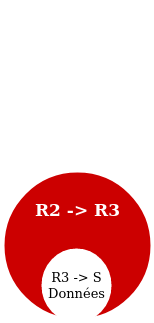

Tor - Fonctionnement

Envoi d'un paquet

Transmission du paquet:

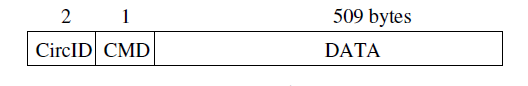

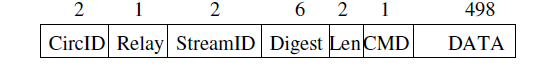

Les cellules de base

Commandes :

- Create/Created

- Destroy

- Padding

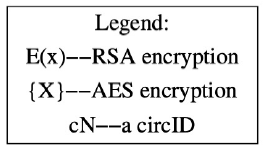

Les cellules "relay"

Commandes :

- Data

- Begin / Connected

- Extend / Extended

- End

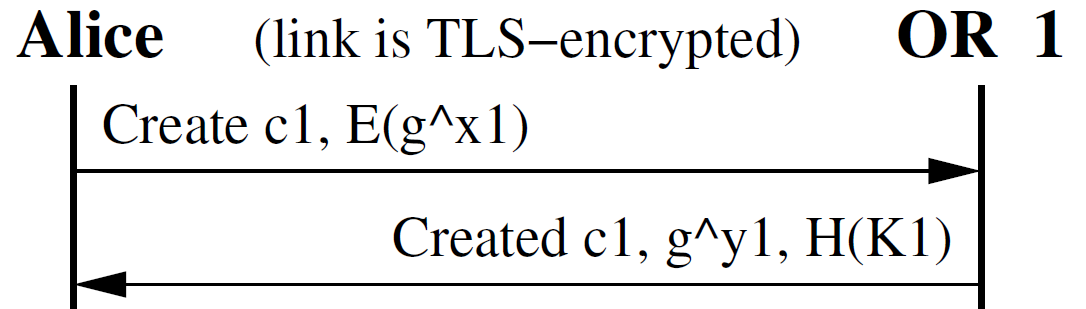

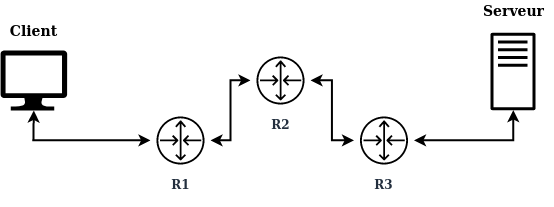

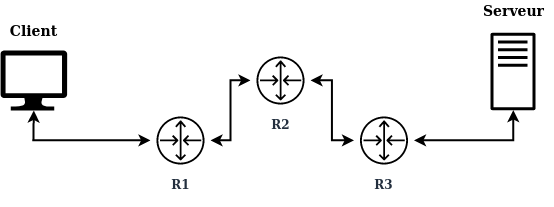

Création d'un circuit

P1 - Alice et OR1

Création d'un circuit

P2 - Alice, OR1 et OR2

Création d'un flux

Alice, OR1 et OR2

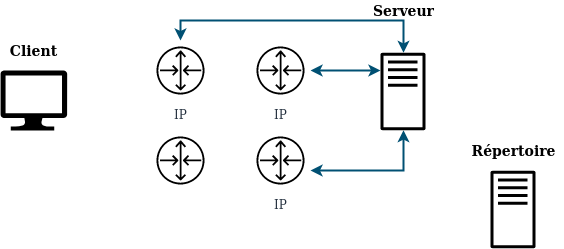

Hidden Services

Présentation

Protéger les adresses IP des services

Éviter des attaques DoS

Adresses en .onion

Accessibles via Tor Browser

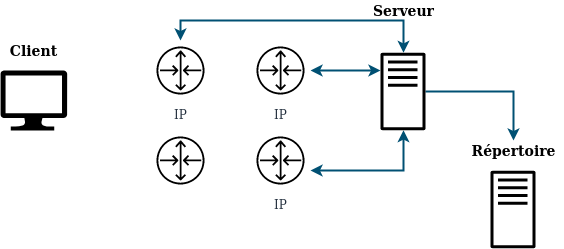

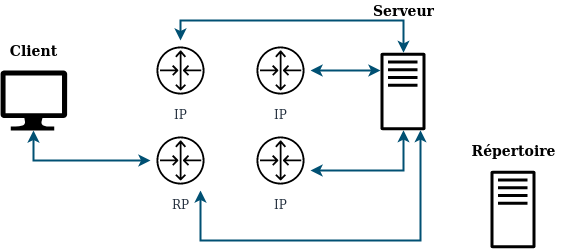

Hidden Services

Mise en place

Génération d'une clé publique d'identification

Sélection aléatoire d'OR: les Introduction Points (IP)

Création des circuits

Hidden Services

Mise en place

Création d'un Hidden Service Descriptor (HSD)

HSD = clé publique + adresses des IP

Signature et publication de l'HSD

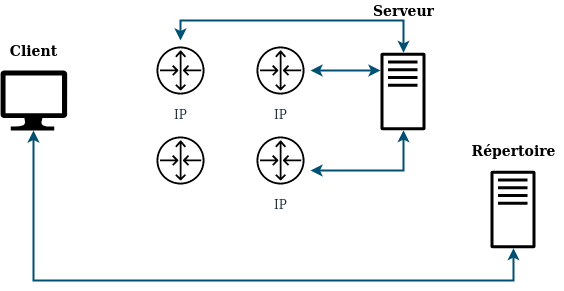

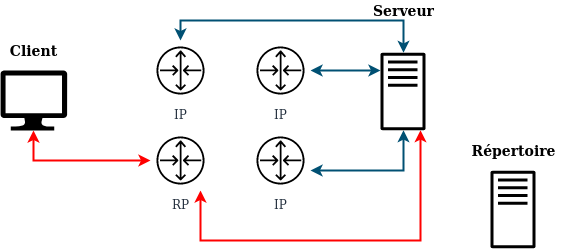

Hidden Services

Utilisation

Recherche du HSD dans le répertoire

Obtention des adresses des IP

Hidden Services

Utilisation

Sélection d'un OR: le Rendezvous Point (RP)

Création du circuit avec le RP

Transmission d'un Rendezvous Cookie au RP

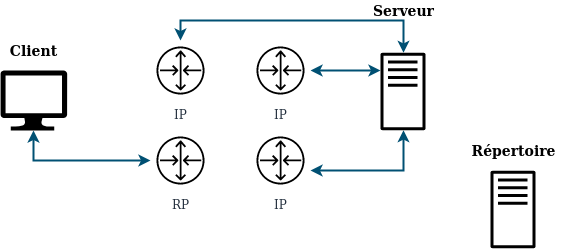

Hidden Services

Utilisation

Sélection d'un des IP du serveur

Création du circuit avec l'IP

Transmission d'un message chiffré

message = informations sur le RP + Rendezvous Cookie + début du handshake Diffie-Hellman

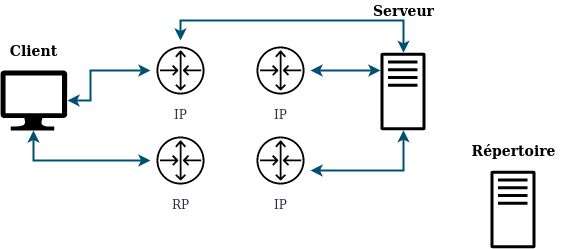

Hidden Services

Utilisation

Création du circuit avec le RP

Transmission d'un message

message = Rendezvous Cookie + suite du handshake Diffie-Helleman + hash de la clé partagée

Hidden Services

Utilisation

Vérification du Rendezvous Cookie

Mise en place de la connexion entre le client et le serveur

Liaison constituée de 6 OR

Attaques

Passives

Actives

Contre les Hidden Services

Contre les Directory Servers

Attaques

Passives

But: espionner les communications pour trouver des informations sur les utilisateurs

Exemple: observation du trafic, exit node eavesdropping

Attaques

Actives

But: modifier le contenu des paquets ou modifier le réseau

Exemple: tagging attack, attaque sur les Exit Nodes

Attaques

Contre les Hidden Services

But: compromettre les Hidden Services

Exemple: compromettre un Introduction Point

Attaques

Contre les Directory Servers

But: compromettre la liste des Onion Routers utilisés pour créer les circuits

Exemple: contrôler un ou plusieurs Directory Servers, attaque Low-Resources

Low-Resource Routing Attacks

Low-Resource Attack

Introduction

2007

Faiblesse sur le choix des noeuds d'un circuit

N'est plus exploitable

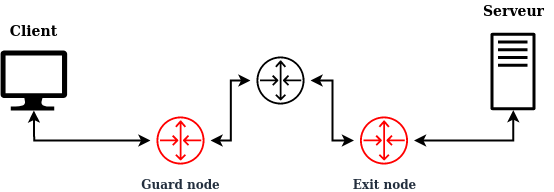

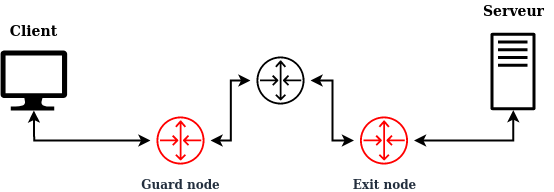

Low-Resource Attack

Noeuds sensibles

-

Informations

-

Guard Node: apprendre @IP des clients

-

Exit Node: connaitre les serveurs

-

-

Peut-on avoir le contrôle de ces noeuds ?

Low-Resource Attack

Rappels

-

Étapes

-

Contacter un des Directory Servers

-

Réception de la liste de tous les noeuds

-

Éxecution d'un algorithme sur cette liste

-

Low-Resource Attack

Choix des noeuds

-

Liste contient : IP | debit | uptime

- Algorithme se base sur:

- débit et uptime

- Comment les Directory Servers récupèrent-ils ces informations ?

Low-Resource Attack

Directory Servers

-

Rejoindre le réseau Tor

-

contacter un des Directory Servers

-

lui fournir notre débit et notre uptime courant

-

nous sommes noeud du réseau

-

Vulnérabilité:

Les Directory Servers n'ont aucun moyen de vérifier la validité des informations fournies par les noeuds

Low-Resource Attack

Exploitation

Rappel de la règle

Plus un noeud a un débit et uptime élevés, plus il a de chances d'être selctionné par l'algorithme

- Résumé de l'attaque

- posséder au moins 2 noeuds

- rejoindre le réseau Tor avec de faux débits et uptime très élevés

- attendre que des clients utilisent nos noeuds

Low-Resource Attack

Exploitation

Si seulement un de nos noeuds est dans le circuit, on peut fermer ce dernier afin d'avoir une nouvelle chance.

Low-Resource Attack

Low-Resource

- Low-Resource

- utiliser le moins de ressources possibles

Fonctionne aussi si on possède des débits élevés (mais plus couteux)

Low-Resource Attack

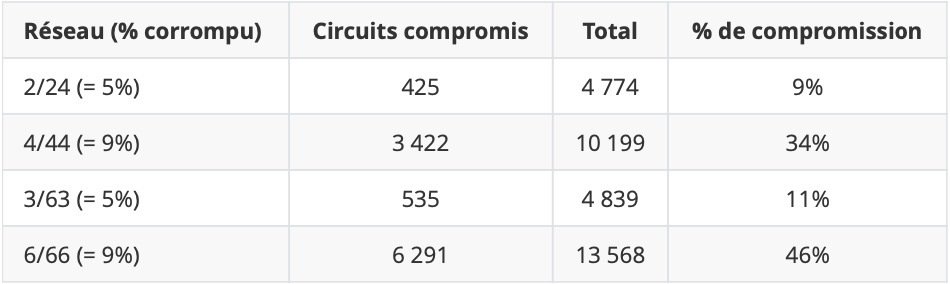

Simulation

- Plusieurs configurations réseaux

- 2/42: 42 noeuds, 2 compromis

- 4/44: 44 noeuds, 4 compromis

- 3/63: 60 noeuds, 3 compromis

- 6/66: 60 noeuds, 6 compromis

-

Trafic pour chaque réseau

- 13 500 requêtes HTTP (60/90 clients)

- 2 heures

- 3 Directory Servers

Low-Resource Attack

Résultats

Low-Resource Attack

Contre-mesures

- Vérification de l'uptime

- demande d'état périodique aux noeuds par les Directory Servers (oui)

-

Vérification du débit

- Centralisée

- utiliser les DS comme testeurs de débit (non)

- Décentralisée

- utiliser les noeuds comme testeurs de débit (non)

- Système de réputation (oui)

- Centralisée

Low-Resource Attack

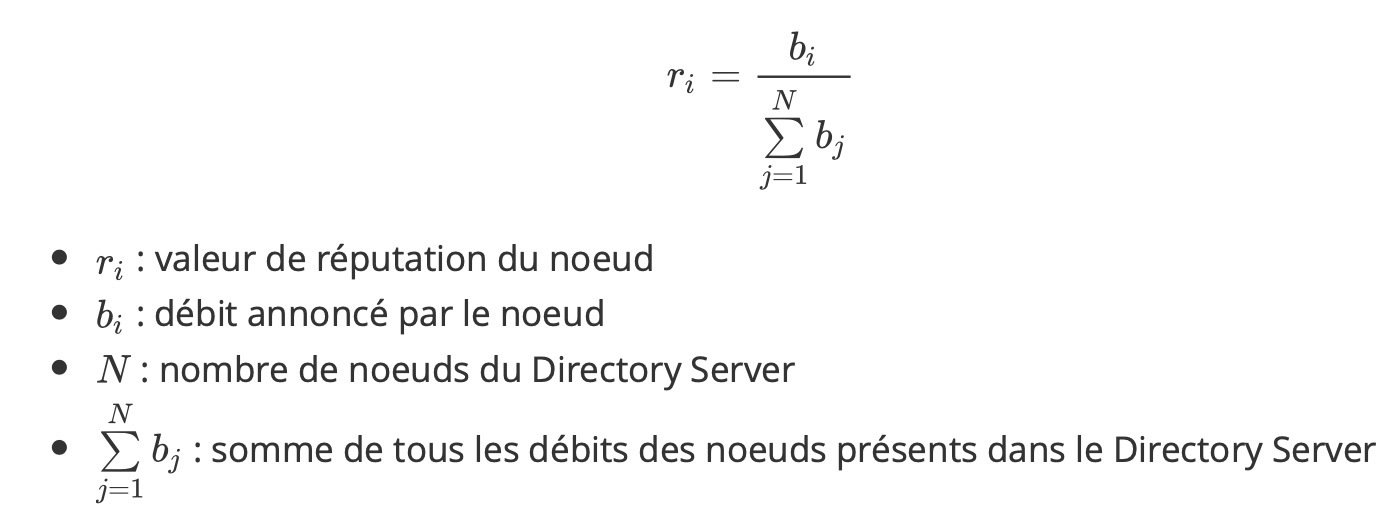

Système de réputation

- Objectif

- détecter les noeuds menteurs

- Réputation initiale

Low-Resource Attack

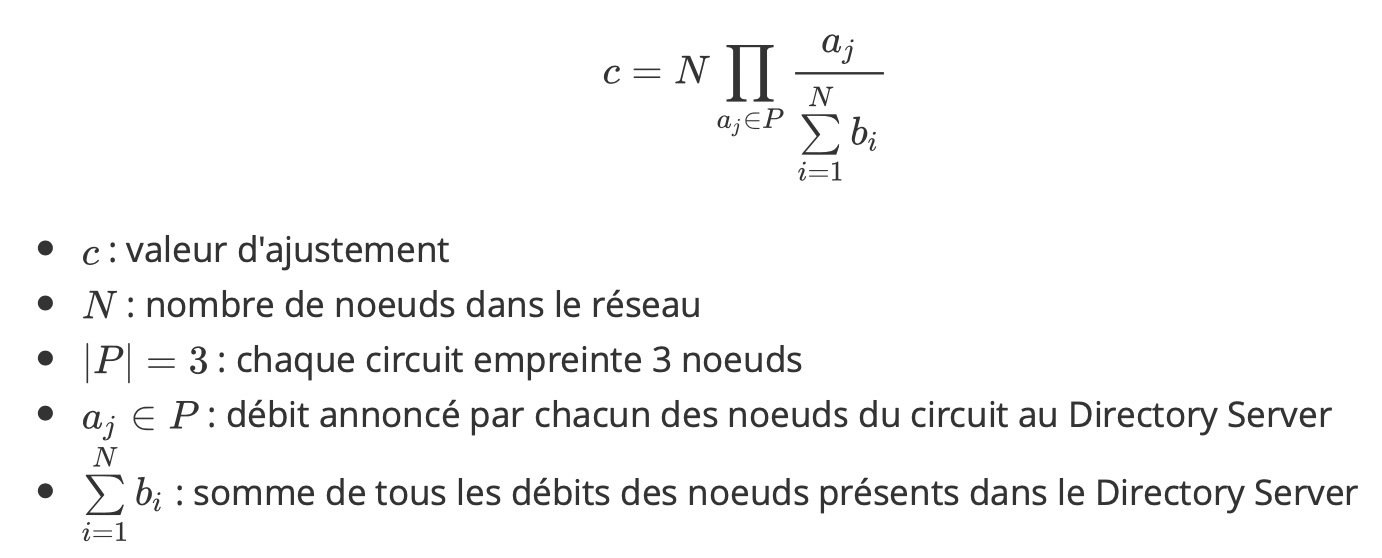

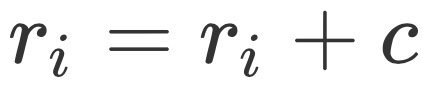

Système de réputation

- Valeur d'ajustement

Si circuit est performant:

Sinon:

Low-Resource Attack

Système de réputation

-

Sytème de réputation

- utilisé aujourd'hui de manière distribuée

- l'attaque Low-Resource devient difficile

L'anonymat de chacun, contribue à l'anonymat de tous.