Probleme de securitate din aplicații informatice

Alexandru Cîtea

Analist Malware @Bitdefender

Masterand @FII Iași

Alexandru Coman

Inginer Cloud @Cloudbase

Masterand @FII Iași

Cuvânt înainte

Această prezentare descrie o serie de evenimente ce merită, în perspectiva noastră, menționate.

Această prezentare nu reprezintă o listă exhaustivă.

Ce reprezintă securitatea?

O nișă a domeniului IT ce are drept rol analiza sistemelor cu scopul de a preveni sau încetini îndeajuns de mult un atac.

Ce reprezintă securitatea?

Ce reprezintă

o breșă de securitate?

Ce reprezintă o breșă de securitate?

-

Exploatarea unui scenariu de utilizare ce nu a fost prevăzut la dezvoltarea unei aplicații

-

Utilizatori/administratori neprevăzători/neglijenți

Un alt scenariu de utilizare neprevăzut:

Ce este o aplicație malițioasă?

Ce este o aplicație malițioasă?

O aplicație ce poate avea rolul de a:

- fura informații

- oferi acces neautorizat la o stație de lucru

- dezactiva sisteme de protecție

- păcăli utilizatorul în a desfășura anumite acțiuni sau de a realiza acțiuni în numele unui utilizator

Tipologii de aplicații malițioase

- Virus

- Worm

- Trojan

- Spyware

- Adware

Virus

Vector de infecție:

- Infectarea altor fișiere de pe sistem, adaugând încărcătură malițioasă

Răspândire:

- Internet / Rețea

- Mijloace de comunicare hardware (ex: USB Stick)

Proprietăți:

- Polimorfism

Worm

Vector de infecție:

- Replicarea și rularea pe un sistem - vin împreună cu o încărcătură malițioasă

Răspândire:

- Zero-days

- Email-uri la adresele sistemului

Trojan

Vector de infecție:

- Necesită intervenția unui factor extern pentru a-și desfășura activitatea (ex: utilizator)

Răspândire:

- Încărcătură pentru Worm sau Virus

- Inginerie socială

Descriere:

Un program ce păcălește utilizatorul prin ascunderea intențiilor sale sub fațada unui program legitim

Spyware

Vector de infecție:

- Necesită intervenția unui factor extern pentru a-și desfășura activitatea (ex: utilizator)

- Pot fi instalate de administratorii de sistem pentru a spiona un angajat spre exemplu

Răspândire:

- Drept încărcătură malițioasă sau instalat la cererea unui utilizator

Descriere:

Software specializat în spionarea unui sistem pentru extragerea anumitor informații (ex: keylogger)

Adware

Vector de infecție:

- Necesită intervenția unui factor extern pentru a-și desfășura activitatea (ex: utilizator)

- De cele mai multe ori, vin împreună cu alte bucăți de software.

Răspândire:

- Pentru exemplele agresive, mesaje pe rețele sociale.

Descriere:

Software cu rolul de a "bombarda" utilizatorul cu reclame.

Aplicații malițioase drept serviciu (MaaS)

Cum ne putem proteja?

Propunerea noastră:

Să învățăm din trecut

Un scurt istoric a celor mai importante aplicații malițioase

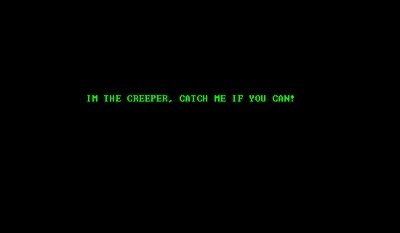

1971 - Creeper, primul Worm

Scop: Proof-of-concept inofensiv.

1971 - Reaper

Primul program antivirus

Scop: Căutarea aplicației malițioase Creeper și eliminarea ei.

Anul 1978 - Animal

Trojan-ul materializat în jocul de ghicit

Scop: Infectarea utilizatorului și ștergerea tuturor fișierelor de pe calculator, cu o anumită șansă ca această acțiune să nu se desfășoare dacă utilizatorul nimerea răspunsul corect în jocul de ghicit.

Anul 1981 - Elk Cloner

Primul worm care se răspândea prin dischete

Scop: Proof-of-concept

Anul 1986 - Brain

Primul Worm ce se răspândea prin dischete pentru MS-DOS. Autorii erau publici.

Scop: Copyright protection

Mesajul din interior:

"Welcome to the Dungeon (c) 1986 Basit & Amjads (pvt) Ltd VIRUS_SHOE RECORD V9.0"

Anii 1987 - 1999

- Jerusalem - Worm-ul de pe Vineri, 13

- Michelangelo - Worm-ul de pe 6 Martie

- (1995) Primul Macro Virus - Microsoft Word

- (1996) Staod - primul Virus pentru Linux

Anul 2000

- Windows-ul prinde cotă de piață foarte mare

-

Evenimente:

- I LOVE YOU - VBScript trimis prin email

2003 - Blaster

Worm ce conținea următorul mesaj: "Billy gates, why do you make this possible? Stop making money and fix your software"

Scop: Propagare rapidă, apoi un atac de tipul Denial of Service pe site-ul de actualizări software Windows

2003 - Welchia

Primul Worm benefic din istorie - un răspuns pentru Blaster

Scop: Ștergerea Worm-ului Blaster, iar apoi repararea sistemului instalând cele mai noi actualizări de la Microsoft.

2004 - Bifrost

Un program de tipul TAD (Troian pentru acces la distanță). Prezintă versiuni ce funcționează de la Windows 98 la Windows 7.

Scop: Crearea unui serviciu complet de administrare a unui sistem, fără știrea utilizatorului.

2004 - Bifrost

2004 - Bifrost

2004 - 2005 - Cabir și ConWar

Primele versiuni de Worm pentru sistemul de operare Symbian (seria 60).

Scop: Proof-of-concept Worm pentru firmele specializate pe tehnologii anti-virus. Se răspândea prin MMS și Bluetooth.

2006 - Leap-A

Primul Worm pentru Mac OS X.

Scop: Răspândirea cât mai rapidă prin iChat Bonjour (atașament la mesaje).

2008 - Conficker

De asemenea, cunoscut și drept Downadup sau Kido,

reprezintă una dintre cele mai avansate aplicații malițioase la acea vreme.

O cifră estimată la 10 milioane de mașini infectate până în Ianuarie 2009.

Scop: Crearea unui botnet cât mai mare.

2008 - Conficker

Vector de atac:

- Serviciul de networking Windows

- Dispozitive de stocare partajate pe rețea

- Dispozitive hardware plug&play

Funcționalități:

- Dezactivarea Windows Safe-mode

- Protecție împotriva programelor antivirus

- Descărcarea altor programe malițioase de pe circa 250 de domenii malițioase

2009 - Koobface

Aplicație malițioasă universală. Scrisă în limbaj de asamblare, are capacitatea de a infecta atât mașini de Windows, cât și mașini de Linux și Mac OS X.

Scop: Crearea unui botnet în rețeaua locală, colectarea informațiilor confidențiale de pe acea stație și oferirea unui serviciu de pay-per-install pentru alte aplicații malițioase.

2012 - Poliția Română

Ransomware ce amenință utilizatorul pentru a primi bani și pentru a dezinfecta calculatorul.

Scop: Monetizarea directă a unei aplicații malițioase

2013 - Cryptolocker

Ransomware ce criptează fișierele unui utilizator și le decriptează doar după plătirea unei anumite sume într-un cont de Bitcoin.

Scop: Monetizarea directă a unei aplicații malițioase

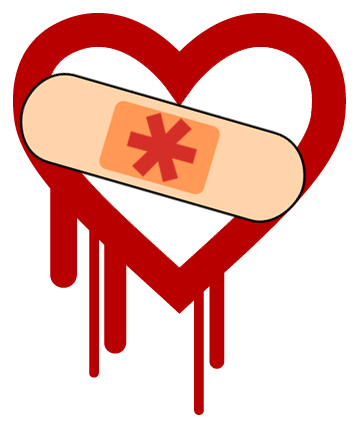

2014

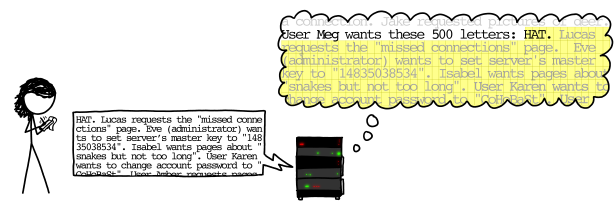

Heartbleed

Heartbleed

Heartbleed

Heartbleed

Heartbleed

Heartbleed

Heartbleed

Heartbleed

Heartbleed

- OpenSSL 1.0.1 through 1.0.1f (inclusive) vulnerabil

- OpenSSL 1.0.1g nu este vulnerabil

- OpenSSL 1.0.0 branch nu este vulnerabil

- OpenSSL 0.9.8 branch nu este vulnerabil

http://heartbleed.com/

Heartbleed

- Debian Wheezy (stable), OpenSSL 1.0.1e-2+deb7u4

- Ubuntu 12.04.4 LTS, OpenSSL 1.0.1-4ubuntu5.11

- CentOS 6.5, OpenSSL 1.0.1e-15

- Fedora 18, OpenSSL 1.0.1e-4

- OpenBSD 5.3 (OpenSSL 1.0.1c 10 May 2012) and 5.4 (OpenSSL 1.0.1c 10 May 2012)

- FreeBSD 10.0 - OpenSSL 1.0.1e 11 Feb 2013

- NetBSD 5.0.2 (OpenSSL 1.0.1e)

- OpenSUSE 12.2 (OpenSSL 1.0.1c)

http://heartbleed.com/

Shellshock

https://shellshocker.net/

env x='() { :;}; echo Cod nedorit' bash -c "Cod valid"

POODLE

Padding Oracle On Downgraded Legacy Encryption

2015 - Revoluția MaaS

Upatre, Dyreza, Urausy, trei framework-uri ce pot genera malware.