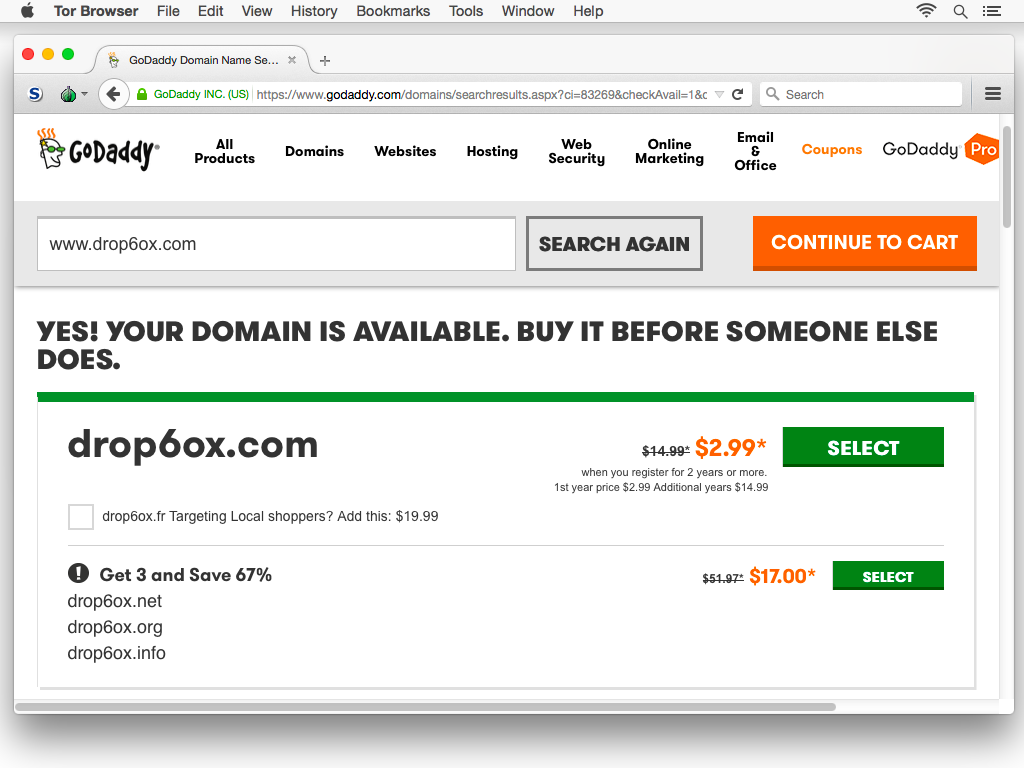

使用者討厭使用密碼

使用

使用者討厭記憶密碼

使用

記憶

使用者討厭輸入密碼

使用

記憶

輸入

使用者討厭被盜密碼

原因是資料庫內容根本就沒加密

沒加密

原因是資料庫內容早就已被外洩

沒加密

被外洩

但他們硬凹說你的密碼不夠複雜

沒加密

被外洩

不夠複雜

但他們硬凹說你的密碼太久沒換

沒加密

被外洩

不夠複雜

太久沒換

但他們硬凹說你亂使用公共電腦

沒加密

被外洩

不夠複雜

太久沒換

公共電腦

但他們硬凹說你已中了病毒木馬

沒加密

被外洩

不夠複雜

太久沒換

公共電腦

病毒木馬

但他們硬凹說你就是來亂的駭客

開發者討厭保護密碼的加密有夠難懂

加密有夠難懂

開發者討厭密碼資料庫管理真是麻煩

加密有夠難懂

管理真是麻煩

開發者討厭不定時炸彈密碼洩漏風險

加密有夠難懂

管理真是麻煩

密碼洩漏風險

開發者討厭密碼是生日的人跑來怪罪

我們程式不安全害他帳號被盜

那些年,我們

一起討厭的密碼

Who

*吳忠憲

Who

*憲哥

Who

*憲哥 <js@crypto.tw>

Who

*憲哥 <js@crypto.tw>

*快速密碼學實驗室 at 臺灣大學

線上的應用程式

用密碼認證身份

一點也不方便

問題又這麼多

2015 年了,

2015 年了,使徒

已經來襲⋯⋯⋯⋯

2015 年了,使徒

已經來襲⋯⋯⋯⋯

2015 年了,人們

有沒有解決方案?

並沒有。

雖然沒有「解決」方案,

雖然沒有「解決」方案,

但倒是有「補救」方案

密碼管理員

兩步驟驗證 (2FA)

兩步驟驗證 (2FA)

- 簡訊 OTP

- 掃 QR code 離線用的 OTP App

OTP 用過的都說讚?

確實比較安全一些,

但是⋯⋯

四大缺點

缺點 1.

伺服器資料庫有更多秘密金鑰必須保護好不能外洩

(因為是 對稱式 密碼技術)

缺點 2.

使用者端秘密金鑰必然

會出現在 user space

至少一次(設定階段)

缺點 3.

很多 OTP mobile app

掃 QR code 後生六位數的

金鑰保存在 user space

缺點 4.

手動操作設備取得 OTP 後

又還得手動輸入那組數字

缺點 4.

手動操作設備取得 OTP 後

又還得手動輸入那組數字

在訊號差的地方被要求用簡訊 OTP 登入 (´・ω・`)

缺點 5.

和傳統帳密登入介面一樣無法抵擋釣魚網站的威脅

安全性

易用性

安全性

易用性

2FA 有沒有更好的答案?

安全性

易用性

?

FIDO U2F

更安全、便利的

第二步身份驗證

U2F (Universal 2nd Factor)

U2F (Universal 2nd Factor)

*FIDO 聯盟制定的公開標準之一

U2F (Universal 2nd Factor)

*FIDO 聯盟制定的公開標準之一

*此協定完全不需要 trusted 3rd party 介入

U2F (Universal 2nd Factor)

*FIDO 聯盟制定的公開標準之一

*此協定完全不需要 trusted 3rd party 介入

*使用非對稱式橢圓曲線數位簽章

U2F (Universal 2nd Factor)

*FIDO 聯盟制定的公開標準之一

*此協定完全不需要 trusted 3rd party 介入

*使用非對稱式橢圓曲線數位簽章

*每次註冊都生成新的 public-private key pair

U2F (Universal 2nd Factor)

*FIDO 聯盟制定的公開標準之一

*此協定完全不需要 trusted 3rd party 介入

*使用非對稱式橢圓曲線數位簽章

*每次註冊都生成新的 public-private key pair

*每次註冊時 URL 已編碼進資料結構,阻擋釣魚

U2F (Universal 2nd Factor)

*FIDO 聯盟制定的公開標準之一

*此協定完全不需要 trusted 3rd party 介入

*使用非對稱式橢圓曲線數位簽章

*每次註冊都生成新的 public-private key pair

*每次註冊時 URL 已編碼進資料結構,阻擋釣魚

*已經被 Google 和 Dropbox 採用

操作介面:

一顆按鈕

按下按鈕才表示

「我要登入」

使用示範

網站引入 U2F 並不會太難

PoC: Use U2F on my website?

git.io/hitcon2015u2f