"En el año 2018 el 83% de las empresas mexicanas fueron víctimas de ciberataques por lo menos una vez al año, y sólo el 30% de las mismas tenía un plan para protegerse.

Asimismo, en promedio las pérdidas a consecuencia de ciberataques se encontraban cerca de 1.5 millones de dólares y se estimó

que para este año 2019 el costo total anual por delito cibernético en la economía mundial podría sobrepasar los 2 billones de dólares."

FUENTE: Estudio realizado en 2018 por Willis Towers Watson México

1.-EL ECOSISTEMA CIBERNÉTICO

Norbert Wiener

(Columbia, Estados Unidos, 1894 - Estocolmo, 1964) Matemático estadounidense, fundador de la cibernética.

"En la década de los cuarenta elaboró los principios de la cibernética, teoría interdisciplinar centrada en el estudio de las interrelaciones entre máquina y ser humano y que en la actualidad se encuadra dentro del ámbito más general de la teoría de control, el automatismo y la programación de computadoras.

En 1947 publicó el ensayo Cibernética o control y comunicación en el animal y en la máquina. Se interesó por la filosofía y por la neurología como áreas del saber fundamentales para la cibernética."

Ruiza, M., Fernández, T. y Tamaro, E. (2004). Biografia de Norbert Wiener. En Biografías y Vidas. La enciclopedia biográfica en línea. Barcelona (España).

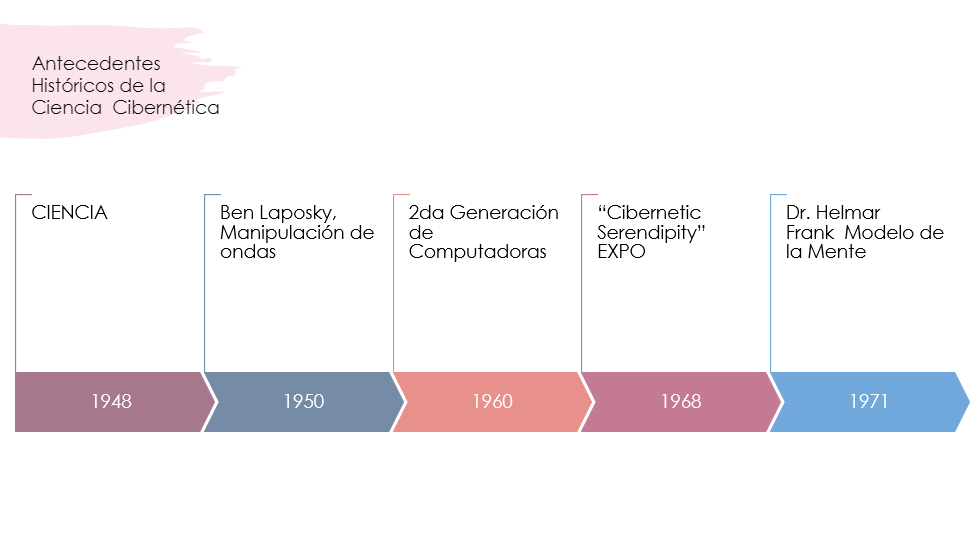

CIENCIA

1948

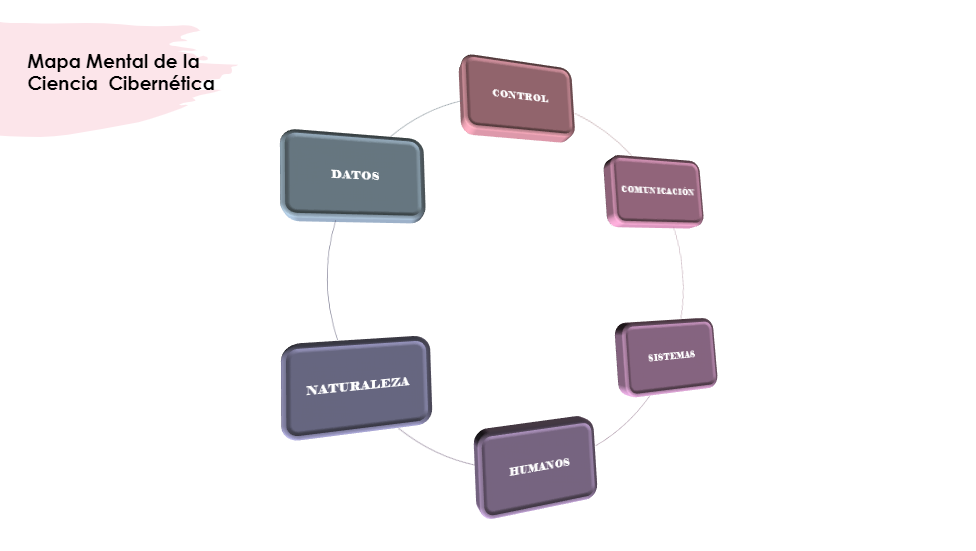

Es la ciencia que estudia el Control y Comunicación entre Sistemas Complejos de naturaleza material, humana, natural o informática.

DEFINICIÓN EN SENTIDO ÁMPLIO

En 1943, el mexicano Arturo Rosenblueth publicó un artículo donde analizaba las líneas futuras del desarrollo de la cibernética:

Por un lado, las máquinas destinadas a reproducir funciones humanas tendrían que ser máquinas de retroacción; por otro lado, el mismo sistema nervioso se presenta como un sistema de retroacción.

Con ello no sólo se innovaba la neuro-fisiología, sino que se establecía una estrecha unión entre un cierto tipo de máquina y las funciones nerviosas del hombre. El problema de la comunicación y el control es único tanto en las máquinas como en el ser vivo.

Nace así el estudio paralelo de las máquinas y el hombre, y aquí por hombre se entiende exclusivamente el hombre fisiológico, es decir, el hombre compuesto de estructuras físicas análogas a las de los animales. Este paralelismo es evocado directamente en el propio título de la obra fundamental de Wiener (en 1949, Robert Wiener publicó un libro que intituló Cibernética o control y comunicación en el animal y en la máquina)

Livas, Javier, Cibernética, Estado y derecho, México, G ernika, 1988, p. 82

DEFINICIÓN EN EL SENTIDO DEL ÁMBITO DE ESTUDIO

El Entorno

Digital

Es un modelo descriptivo alusivo a un ecosistema heterogéneo y multidisciplinario en el que coexisten sujetos, recursos, infraestructura, información y plataformas basadas en tecnología para dotar de una capacidad interactiva.

El Entorno

Digital

SUJETO: Es el participante de naturaleza física, jurídica o abstracta ACTIVO y/o PASIVO dentro del ecosistema:

EJEMPLOS: Usuario de Aplicación Móvil : A/P

Usuario de servicios de streaming : P

El Entorno

Digital

RECURSO: Es el medio informático o material funcional con el que establecemos comunicación, flujo y presencia

PROTOCOLOS, ENLACES, API-REST, URL, SMPP,

El Entorno

Digital

INFRAESTRUCTURA: Activos de operación dispuestos en una arquitectura tecnológica para satisfacer demanda de servicios.

SERVIDORES, ROUTERS, ANTENAS, CABLEADO, ENLACES E1, WI-FI, CABLEADO ESTRUCTURAL, CODERS/ENCODERS

El Entorno

Digital

INFORMACIÓN: datos organizados y procesados que funcionan como mensajes, instrucciones y operaciones o rutinas.

BASES DE DATOS, PROGRAMACIÓN, CÓDIGOS, INSTRUCCIONES EN HTML

El Entorno

Digital

PLATAFORMAS: Son capas o interfaces de usuario final o intermedio en las que se dispone de utilerías, herramientas o indicadores para gestionar datos, contenido y ejecutar acciones desencadenantes.

SITEBUILDERS, SUITES DE CORREO ELECTRÓNICO, CMS (GESTORES DE CONTENIDO), HERRAMIENTAS PARA GESTIONAR VIDEOS EN STREAMMING

El Entorno

Digital

QUÉ ES EL CLOUD COMPUTING

(La Nube)

ACTIVIDAD 1

bit.do/csactividad1

El Entorno

Digital

ACTIVIDAD 1

El Riesgo

Cibernético

El Riesgo

Cibernético

Es una condición de vulnerabilidad de acceso, alteración (corrupción), extracción o destrucción de recursos, prestaciones e información en los sistemas de albergamiento, procesamiento, transmisión y resultados.

El Riesgo

Cibernético

¿POR QUÉ?

- DEFICIENTES CONTROLES DE SEGURIDAD Y PROTOCOLOS DE ACCESIBILIDAD Y JERARQUIZACIÓN

- CONTRASEÑAS SIN FORTIFICACIÓN (FORTALECIDAS)

- MÚLTIPLES USUARIOS A MISMAS BASES DE DATOS

- ASUMIR PLENA CONFIANZA EN LOS COLABORADORES

- MINIMIZAR PRESUPUESTOS Y CARGAS DE RESPONSABILIDAD

- GESTIÓN CENTRALIZADA DE PROCESOS Y AUTORIZACIONES

- INTEGRACIÓN CON RECURSOS EXTERNOS CARENTES DE EFECTIVIDAD DE RESGUARDO

- DESCONOCIMIENTO TÉCNICO Y JURÍDICO SOBRE EL TEMA

- OMISIÓN INTENCIONAL DE RESPONSABILIDAD LEGAL

El Riesgo

Cibernético

Ejemplos de Resultados por Condiciones de Vulnerabilidad

| ACCESO | A bases de datos de clientes activos y potenciales, a cuentas de correo institucional, a expedientes confidenciales... |

| ALTERACIÓN | Modificación de calificaciones en expedientes digitales, adhesión de datos a sistemas de información crediticia, |

| EXTRACCIÓN | Obtener información para beneficiarme de alguna manera como especulación de mercados, bases de datos de clientes o proveedores, secretos industriales o mercadológicos. |

| DESTRUCCIÓN | Eliminación dolosa de bases de datos, información, códigos de programación, integraciones o cualquier otro que produzca un daños evidente como el patrimonial. |

El Riesgo

Cibernético

Reconocimiento de la Condición de Vulnerabilidad Cibernética

Son acciones de carácter preventivas o basadas en la experiencia, en las que se determinan riesgos reales o potenciales a partir de un análisis; estático y dinámico sobre el nivel de seguridad en los flujos operativos.

Hoy en día además intervienen valoraciones del ámbito de competencia administrativo y jurídico dada la responsabilidad de sujetos obligados como el DPO*

*DPO: Data Protection Officer

El Riesgo

Cibernético

¿Quienes Intervienen?

| ÁMBITO TÉCNICO ESPECIALIZADO | ÁMBITO ADMINISTRATIVO |

ÁMBITO JURÍDICO |

|---|---|---|

| Especialista en Informática | Gerente de Control Interno CyA | Profesional en Derecho |

| Especialista en Análisis Forense Digital | Oficial de Cumplimiento (Art. 421 CNPP) | Perito Forense en Materia Informática |

| Especialista en Tecnología de la Información y Comunicación | Responsables de Area y/o Representante Legal |

3

CIBERSEGURIDAD

La Organización Internacional de Estandarización ISO, en la norma ISO/IEC 270323 define a la Ciber-Seguridad como la preservación de la confidencialidad, integridad y disponibilidad de la información en el ciber espacio, el que a su vez se define como el entorno complejo que resulta de la interacción de personas, software y servicios en internet mediante dispositivos tecnológicos y redes conectadas a él, que no existen en cualquier forma física.

CIBERSEGURIDAD

Desde la perspectiva jurídica:

La Ciber-Seguridad es un Modelo Multidisciplinario de Gestión de Riesgos, en el Ecosistema Digital, que dota de Certeza Jurídica, Tecnológica y Administrativa, el resguardo, tratamiento y disponibilidad integral de información, datos y valores.

CIBERSEGURIDAD

Compliance

________________________________________________________________________________________________

Es un esquema de disposiciones de carácter normativo, legal y corporativo, en conjunto e integración con valores y políticas organizacionales a fin de asegurar la compresión, alcance, competencia y sanción de responsabilidades en el cumplimiento preventivo y correctivo de funciones en lo particular y colectivo.

Conocimiento Base: ISO 27001. Se trata de la normativa principal para proteger la Seguridad de la Información en las organizaciones. Gracias a ella se puede realizar una valoración de riesgos digitales y evitar ataques.

CIBERSEGURIDAD

CIBERSEGURIDAD

Delitos en el ámbito informático

CÓDIGO PENAL FEDERAL

Artículo 7o

Delito es el acto u omisión que sancionan las leyes penales.

En los delitos de resultado material también será atribuible el resultado típico producido al que omita impedirlo, si éste tenia el deber jurídico de evitarlo. En estos casos se considerará que el resultado es consecuencia de una conducta omisiva, cuando se determine que el que omite impedirlo tenia el deber de actuar para ello, derivado de una ley, de un contrato o de su propio actuar precedente.

El delito es:

I. Instantáneo, cuando la consumación se agota en el mismo momento en que se han realizado todos los elementos de la descripción penal;

II.- Permanente o continuo, cuando la consumación se prolonga en el tiempo, y

III.- Continuado, cuando con unidad de propósito delictivo, pluralidad de conductas y unidad de sujeto pasivo, se viola el mismo precepto legal.

CIBERSEGURIDAD

Delitos en el ámbito informático

Código Penal Federal

Libro Segundo

Título Noveno - Revelación de Secretos y Acceso Ilícito a Sistemas y Equipos de Informática

Capitulo II - Acceso Ilícito a Sistemas y Equipos de Informática

Artículo 211 bis 1

Al que sin autorización modifique, destruya o provoque pérdida de información contenida en sistemas o equipos de informática protegidos por algún mecanismo de seguridad, se le impondrán de seis meses a dos años de prisión y de cien a trescientos días multa.

Al que sin autorización conozca o copie información contenida en sistemas o equipos de informática protegidos por algún mecanismo de seguridad, se le impondrán de tres meses a un año de prisión y de cincuenta a ciento cincuenta días multa.

CIBERSEGURIDAD

Sujeto Activo - Conducta - Sujeto Pasivo

CIBERSEGURIDAD

Vulnerabilidades

| Administrativas | Tecnológicas e Informáticas | Jurídicas |

|---|---|---|

| Bajo o nulo control de los activos de operación y digitales. No reconocimiento al activo digital. Acceso indistinto a bases de datos. |

Compartición de información relevante en servidores comunes. Integración de programas externos. Bajo control sobre licencias, versiones y compatibilidades de recursos y sistemas. Uso de recursos y suites públicos o prestaciones sin niveles de resguardo idóneos |

SIN CONTRATOS DE COMOMODATO. Ausencia de normativas de alcance de responsabilidad en el ámbito informático por desconocimiento de la materia. |

CIBERSEGURIDAD

Programas Internos

| Preventivos (proactivo) | Correctivos (reactivo) |

|---|---|

| Fortalecer control interno contable y administrativo | Implementar planes de contingencia, aislamiento, identificación y resguardo de activos de operación comprometidos y reportes pormenorizados de afectación. |

| Inversión en activos y recursos digitales de amplia gama y licencia de uso exclusivo o diferido | Monitorización en tiempo real de actividad por usuario (data-maining), uso de IA y tecnología de rastreo. |

| Contratos de Comodato para delimitar alcance y ámbito de responsabilidad y sanción | Análisis Forense Digital, formulación y promoción de recursos jurídicos idóneos para investigar, procesar y sancionar a los responsables derivado de la acreditación de resultados materiales de conductas. |

CIBERSEGURIDAD

Programas Externo

| Manejo (gestión) de Crisis |

|---|

| Relación con inversionistas, clientes, proveedores, medios, impacto circunstancial, social y financiero. |

| Sistemas y tecnología alternativa para salvaguardar procesos, información y continuidad de operación. |

| Certeza y Seguridad jurídica: abogados, técnicos y personal jurídico coadyuvante representan el interés particular y el interés público en el asunto y controversia, es decir su participación es integral. |

CIBERSEGURIDAD

Hacker, Cracker y Hacker Ético

| Sujeto | Perfil | Ejemplo |

|---|---|---|

| hacker | Logra identificar contraseñas y accede a sistemas informáticos ajenos con propósitos de acreditar su capacidad personal analítica, obtiene información y posiblemente obtiene un beneficio económico. | Acceso a cuentas de correo electrónico institucional para obtener bases de datos de clientes o información privilegiada. Descifra contraseñas para conocer saldos en cuentas bancarias a través de los servicios de banca electrónica. |

| cracker | Su propósito es ilícito a cambio de obtener beneficio económico o material, puede ser una o varias personas en su conjunto. Ejecuta ataques de tipo DoS o DDoS, daña infraestructura y recursos. | Consume los recursos de ancho de banda de un sitio web para evitar que los usuarios accedan y sean reorientados a su competencia a través de un ataque DoS por ejemplo en elecciones políticas |

| hacker ético | Coadyuva con la autoridad de investigación principalmente para identificar vulnerabilidades, basado en su experiencia, así mismo participa en la recreación forense de hechos y obtención de indicios, datos de prueba y pruebas en la cadena de custodia | En la determinación de una extracción de información a una entidad gubernamental a través del log o ruta informática se logra ubicar IP, y recursos digitales de comunicación empleados. Identificar uso de la DeepWeb para prácticas ilícitas. |

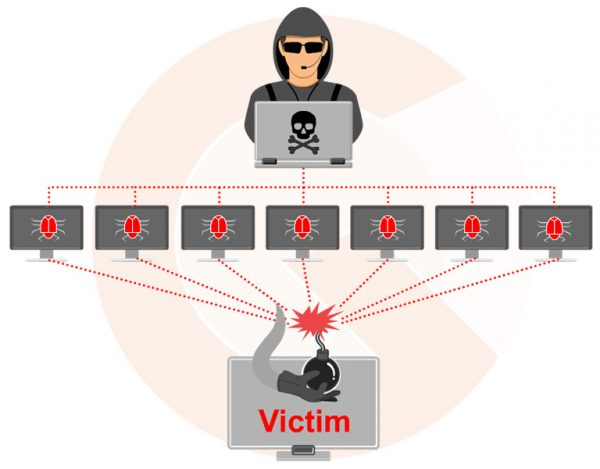

CIBERSEGURIDAD

Ataques cometidos por Crackers

DoS

D

Denial of Service

Distributed

CIBERSEGURIDAD

Ataques cometidos por Crackers

DDoS : Denegación de Servicio Distribuida

CIBERSEGURIDAD

CIBERSEGURIDAD

Un ataque DoS son peticiones simultáneas excesivas por usuarios ficticios para saturar y agotar prestaciones, recursos informáticos y de internet de sitios, portales y plataformas para DENEGAR el servicio a usuarios reales o legítimos

CIBERSEGURIDAD

Un ataque DDoS son peticiones simultáneas excesivas por usuarios ficticios para saturar y agotar prestaciones, recursos informáticos y de internet de sitios, portales y plataformas para DENEGAR el servicio a usuarios reales o legítimos a partir de diversas ubicaciones de servidores virtualizados o reales, incidiendo en errores por cargas excesivas de solicitudes (llamadas masivas desde ordenadores con virus instalados)

CIBERSEGURIDAD

Caso de Estudio

Caso AXA Seguros, México11

El 23 de octubre de 2018 AXA Seguros, reportó inconsistencias en la

conciliación de sus cuentas de tesorería en relación con el sistema de

pagos.

El área operativa que gestiona los pagos automáticos a través del

Sistema de Pagos Electrónicos Interbancarios (SPEI) al realizar una

validación de las transacciones, identificó operaciones que no fueron

generadas por el flujo normal del aplicativo. AXA, por su parte, confirmó

que el ataque fue a sus sistemas de conexión con el SPEI.

En enero de 2019

se reportó a la Comisión Nacional de Seguros y Fianzas (CNSF) que el

impacto que tuvo el Incidente con AXA ocasionó 140 operaciones no

reconocidas y una pérdida económica por alrededor de 57 millones de

pesos.

https://appurl.io/4V42fAgS2

CIBERSEGURIDAD

Impacto Económico

fuente: Consejo Mexicano de Relaciones Internacionales

CIBERSEGURIDAD

Impacto Económico

fuente: Consejo Mexicano de Relaciones Internacionales

CIBERSEGURIDAD

Iniciativas

Mando Conjunto de Ciberdefensa (MCCD), dependiente del Jefe de Estado Mayor de Defensa. Esta institución se encarga de planear y ejecutar las acciones de ciberdefensa en las redes y sistemas de información y telecomunicaciones del Ministerio de Defensa, así como de contribuir a la respuesta ante amenazas y agresiones que vulneren la defensa nacional.

Agencia Europea de Seguridad de las Redes y de la Información (ENISA, en sus siglas en inglés), es un centro que ayuda a la Unión Europea y a sus Estados miembros a estar mejor preparados para prevenir, detectar y dar respuesta a incidentes de seguridad de la información mediante la sinergia y la cooperación entre Estados.

A nivel internacional, destaca el Centro de Excelencia de la OTAN para la Ciberdefensa (NATO CCD COE, por sus siglas en inglés), con sede en Tallin, Estonia. Es una organización militar internacional cuya misión es aumentar la capacidad, cooperación y transmisión de información entre los Estados miembros de la OTAN y sus aliados en el ámbito de la ciberdefensa a través de la educación, la investigación, las lecciones aprendidas y el diálogo.

En Naciones Unidas, la ciberseguridad se está abordando dentro de la Oficina de las Naciones Unidas contra la Droga y el Delito (UNODC), con sede en Viena, Austria, y a través de la creación en 2014 de un Grupo de Expertos sobre Ciberseguridad.

CIBERSEGURIDAD

ESTRATEGIA NACIONAL DE CIBERSEGURIDAD

1. Cultura de ciberseguridad

2. Desarrollo de capacidades

3. Coordinación y colaboración

4. Investigación, desarrollo e innovación en TIC

5. Estándares y criterios técnicos

6. Infraestructuras críticas

7. Marco jurídico y autorregulación

8. Medición y seguimiento

CIBERSEGURIDAD

MARCO JURÍDICO

-

NMX-I-27001-NYCE-2015 Tecnologías de la Información-Técnicas de Seguridad-Sistemas de Gestión de Seguridad de la Información -Requisitos, que reproduce las disposiciones establecidas en la ISO / IEC 27001: 2013 Tecnología de la información-Técnicas de seguridad-Sistemas de gestión de seguridad de la información-Requisitos;

-

NMX-I-27002-NYCE-2015 Tecnologías de la Información-Técnicas de Seguridad-Código de Buenas Prácticas para el Control de la Seguridad de la información, que reproduce las disposiciones establecidas en la ISO / IEC 27002: 2013 Information Technology-Security Técnicas-Código de prácticas para los controles de seguridad de la información.

NOM

SE

CIBERSEGURIDAD

MARCO JURÍDICO

-

Ley Federal de Protección de Datos Personales en Posesión de Particulares, sus reglamentos, recomendaciones, directrices y reglamentos similares sobre protección de datos;

-

Norma Federal de Transparencia y Acceso a la Información Pública;

-

Normas Generales como la Norma Oficial Mexicana con respecto a los requisitos que deben observarse al guardar mensajes de datos;

-

Ley de Títulos y operaciones de crédito;

-

Código Fiscal de la Federación;

-

Ley de Instituciones de Crédito;

-

Circular Única para Bancos;

-

Ley de la Propiedad Industrial;

-

Ley Federal de derechos de autor;

-

Código Penal Federal;

-

Norma de seguridad nacional;

-

Ley del Trabajo;

-

Ley de la Policía Federal;

-

Plan Nacional de Desarrollo 2013-2018;

-

Estrategia Nacional de Ciberseguridad 2017;

-

Programa Nacional de Seguridad Pública 2014-2018

CIBERSEGURIDAD

CLOUD COMPUTING

Es la disponibilidad de prestaciones de Infraestructura, Software y Plataformas de forma remota y segura, ofertadas y distribuidas por proveedores de servicio basados en ubicaciones remotas.

EL CONCEPTO DE NUBE (CLOUD) SE DERIVA DE LA IDEA DE QUE PERSISTE LA PERCEPCIÓN DE UNA UBICACIÓN DESCONOCIDA O LEJANA, SIN EMBARGO SE ASOCIA PRINCIPALMENTE CON CAPACIDADES DE ALMACENAMIENTO, AUNQUE SU ALCANCE ES MUCHO MÁS AMPLIO

CIBERSEGURIDAD

PRESTACIONES CLOUD

IaaS (Infraestructure as a Service)

SaaS (Software as a Service)

PaaS (Plattform as a Service)

CIBERSEGURIDAD

PRESTACIONES CLOUD

| IaaS | SaaS | PaaS |

|---|---|---|

| Drive OneDrive DropBox Stadia |

PhotoShop Online Canva, Crello IBM Cloud Britix CRM |

Office 360 YouTube Cyfe Tableau |

Actualización

Seguridad

Optimización

Escalabilidad

Mantenimiento

CIBERSEGURIDAD

Tableros de Gestión (Dashboards)

CIBERSEGURIDAD

CIBERSEGURIDAD

Balbix

Categoría: gestión de vulnerabilidades

Balbix puede ser técnicamente un gestor de vulnerabilidades, pero lo hace mucho mejor y rompe los límites de su categoría. Es capaz de analizar cada tipo de activo vulnerable que se encuentra en una red, qué tipo de datos contiene, cuántos usuarios interactúan con él, si es o no un archivo público, y otros factores para determinar su importancia para una organización. Después compara cada vulnerabilidad con las fuentes de amenazas activas y predice la probabilidad de que se produzca una brecha en un futuro próximo, así como la pérdida o el daño a la empresa en caso de que se explote con éxito.

BluVector

Categoría: seguridad de la red

BluVector ofrece detección y respuesta avanzadas, e incluso detección de amenazas, todo ello a velocidades de crucero. BluVector funciona casi de inmediato, pero también tiene capacidades de aprendizaje profundo de la máquina, por lo que se vuelve aún más inteligente con el tiempo. Aprenderá las complejidades de cada red que la implementa, ajustando sus algoritmos y motores de detección de la manera más adecuada para el entorno.

Bricata

Categoría: detección de intrusos

En su núcleo, Bricata ofrece protección avanzada IPS/IDS con múltiples motores de detección y fuentes de amenazas para defender el tráfico de la red y los activos principales. Pero va un paso más allá, ya que añade la capacidad de cazar amenazas basadas en eventos o simplemente en anomalías.

CIBERSEGURIDAD

Contrast Security

Categoría: Seguridad de las aplicaciones

Contrast Security tiene una de las soluciones más elegantes que existen para la seguridad de las aplicaciones. El secreto está en el uso de la instrumentación del código de bytes, una característica de Java que se utiliza para ayudar a integrar programas y funcionalidades de las aplicaciones durante el desarrollo.

Corelight

Categoría: seguridad de la red

Siguiendo la tradición de otras grandes herramientas de análisis de red como Bro y Sourcefire, Corelight ofrece a los profesionales de la seguridad una visión profunda del tráfico de datos en los sistemas que defienden.

Digital Guardian

Categoría: seguridad de endpoints

Digital Guardian Threat Aware Data Protection Platform está a la vanguardia de los esfuerzos para contrarrestar las amenazas avanzadas, ya que ofrece seguridad de endpoints lista para implementar localmente en las instalaciones o en modalidad como servicio, y con el nivel de automatización adecuado para la organización que lo implementa.

CIBERSEGURIDAD

InSpec 2.0

Categoría: cumplimiento

La plataforma InSpec 2.0 de Chef aborda el cumplimiento de normas de forma directa, adaptada a las normas y directrices específicas que una empresa desea o necesita. Está diseñada tanto para dar sentido a las directrices reglamentarias y técnicas como para garantizar que una red esté protegida de acuerdo con dichas normas.

Intellicta Platform

Categoría: cumplimiento

La plataforma Intellicta de TechDemocracy actúa como una consola SIEM, pero para cuestiones de cumplimiento. Extrae información de una serie de colectores de red y correlaciona esos datos en un tablero de cumplimiento monitoreado continuamente.

Insight Engines

Categorías: seguridad de la red, búsqueda de amenazas

Piense en la herramienta Insight Engines como Google para la seguridad de la red, ya que permite realizar búsquedas en lenguaje natural y devolver información perfeccionada para responder a cada consulta. Esta comparación no le hace justicia al programa, pero es un buen punto de partida para entender cómo funciona.

CIBERSEGURIDAD

DISCUSIÓN

CIBERSEGURIDAD

PARTICIPACIÓN

Elaborar propuesta jurídica y/o técnica para promover y asegurar un reforzamiento en la cultura de prevención de seguridad digital

bit.do/csactividad

reporte

CIBERSEGURIDAD

Algunos Términos

| DoS/DDoS | SCADA Supervisory Control And Data Acquisition | Phishing |

| IoT | FormJacking | Mobile Infection |

| Ataque MiTM (Man In The Middle) | RamsonWare | Compliance / DPO / Dapp |

CIBERSEGURIDAD

30 mayo

____________________________________________