從WIFI到APP:我還能做些什麼,把行動裝置資安做對、做好?

Who am I ?

大家好! 我是

HrJ

現任 TDOHacker 創辦人、總召

現任 Leukocyte-Lab 營運長

曾任 HackNTN 資安 mentor

曾任 VSSecruity 資安顧問

曾任 Athemaster 技術顧問

曾任 COSCUP 2017 講者

曾任 OWASP Taiwan 2017 講者

曾任 資安通報年會2017 講者

行動裝置安全探討(一)

- 公共 WIFI 安全探討

公共/Free WIFI 會在哪些地方?

-

學校/研討會

-

咖啡廳/餐廳/酒吧

-

飯店/民宿

-

捷運/機場/客運

....... and more

躺著黑 站著黑

還是 免費WIFI 最好黑

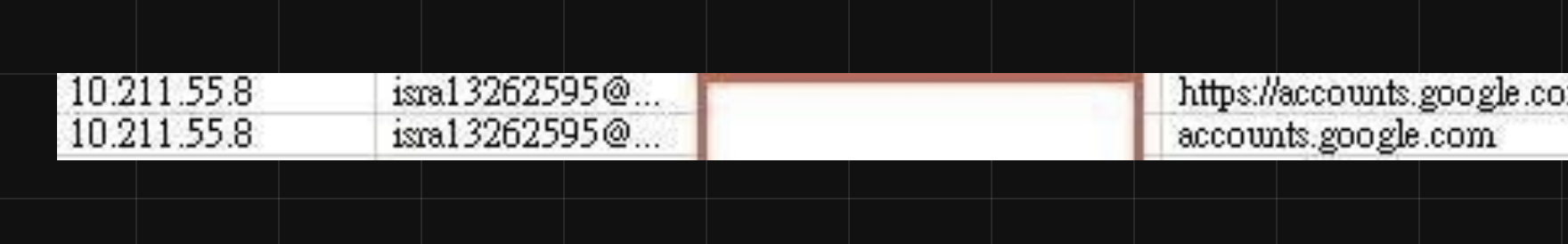

遭 MITM 攻擊,帳密泄露

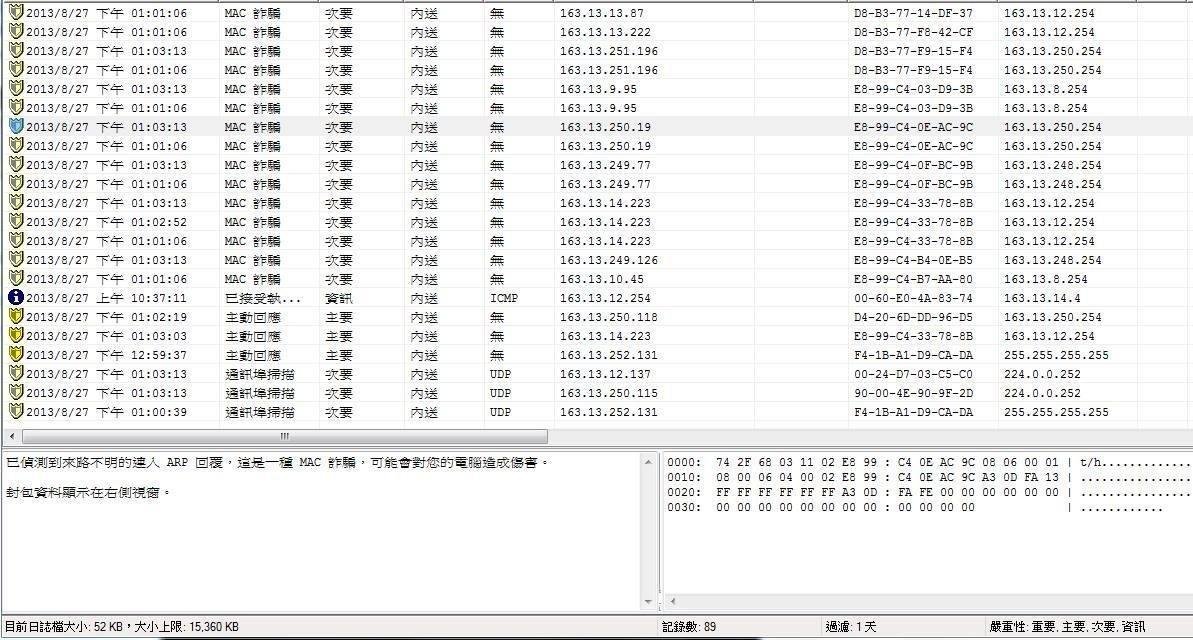

遭受 Arp spoofing 攻擊

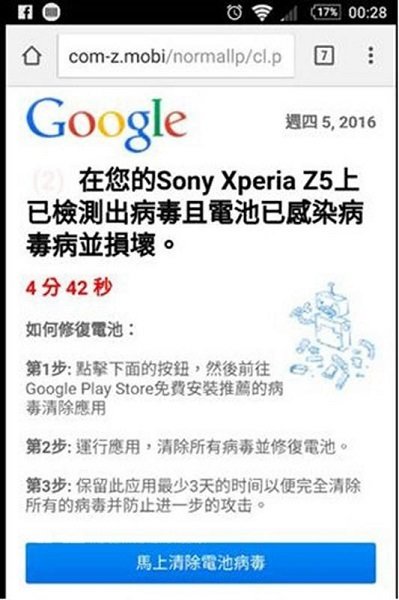

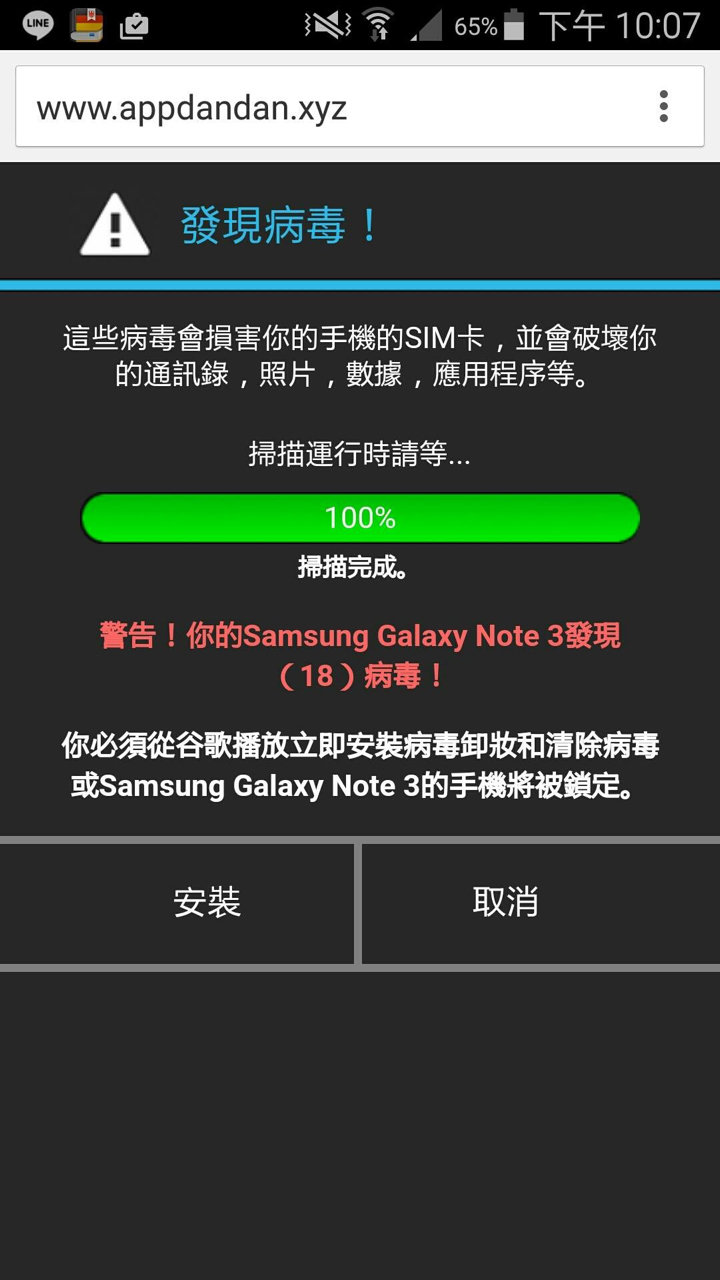

惡意 WIFI 釣魚

使用 公共 WIFI 有什麼風險?

-

可能遭受 Arp spoofing 攻擊

-

假造 SSID 之惡意 AP 會側錄資料、修改封包、偽造連線...等

-

可能在公共區網內遭受遠端漏洞攻擊

如何保護自已?

-

儘量使用 自己的 WIFI 或 3G/4G 網路

-

使用可信任或是自架的 VPN 上網

-

開啟防火牆降低被攻擊的風險

-

避免使用 http 連線的網站

行動裝置安全探討(二)

- 行動裝置APP安全探討

Red Alert 2.0

針對銀行交易APP攻擊的 Android 後門

針對銀行交易?

功能

檢測受害者是否開啟銀行交易APP 或 社交APP

偽照使用介面來覆蓋原始介面

將登入憑證或資訊傳給攻擊者

特色

會阻止銀行與金融機構相關來電

C&C 伺服器被關閉後還可透過 Twitter 儲存數據

為全新編寫的惡意 APP

避免方式

- 不輕易安裝第三方 APP

- Google Play 下載之 APP 要注意權限問題

- 將 Android 升級至 6.0 以上(7.x 或是8.0)

- 確實安裝與使用手機防毒

危害來源

不安全的第三方 APP

只感染 Android 6.0 以下的系統

WireX Botnet

活躍於 Google Play上300款APP的Android後門

功能

誘騙受害者安裝惡意APP

透過惡意 APP 安裝 WireX 惡意後門

利用受害者手機針對 CDN 或是 Akamai / Cloudflare 發動 DDoS 攻擊

特色

疑似有 300 多款 惡意APP 存在於 Google Play 上

目前有 100 多個國家遭受影響

會模擬使用者正常操作,對目標進行攻擊

ESET 最早發現該後門之偽裝

危害來源

- Google Play 上的惡意 APP

- 主要類型:Network、FilterFile、StorageData、StorageDevice、Analysis

- 目前大部分已下架

避免方式

- 不輕易安裝第三方 APP

- Google Play下載 APP 時可以查看 APP 的負面評論

- 當 APP 名稱或圖示突然更動時要警覺是否是惡意APP

- 確實安裝與定期使用手機防毒掃描

ZNIU

首個使用 Dirty CoW 漏洞的 Android 後門

Dirty COW (CVE-2016-5195)

Linux 核心權限擴張漏洞

功能

利用Dirty Cow 漏洞繞過 SELINUX防護

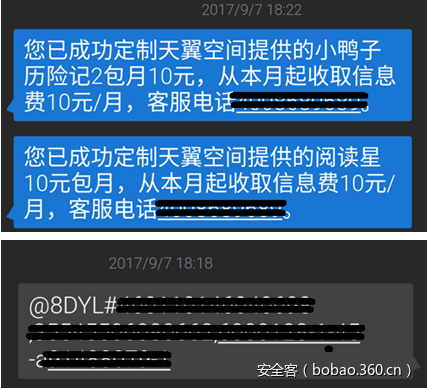

冒充受害者使用簡訊付款服務詐騙受害者

會刪除簡訊交易通知

單筆低金額詐騙,避免被受害者發現

特色

首個完整利用 Dirty Cow 漏洞的Android 惡意程式

主要受害者集中在中國與印度

特意鎖定中國營運商之用戶

透過色情 APP 傳播

ZNIU 簡訊付款詐騙

危害來源

- 約有 10 萬多個惡意APP

- 通常偽裝成色情或是遊戲APP

避免方式

- 不輕易安裝第三方 APP

- Google Play下載 APP 時可以查看 APP 的負面評論

- 將 Android 升級至 6.0 以上

- (7.x 或是8.0)

- 確實安裝與定期使用手機防毒掃描

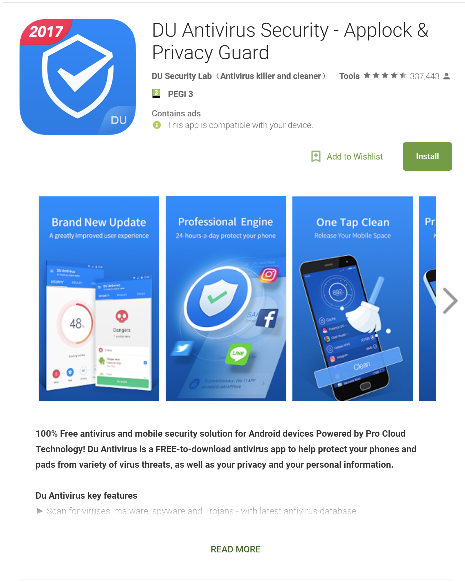

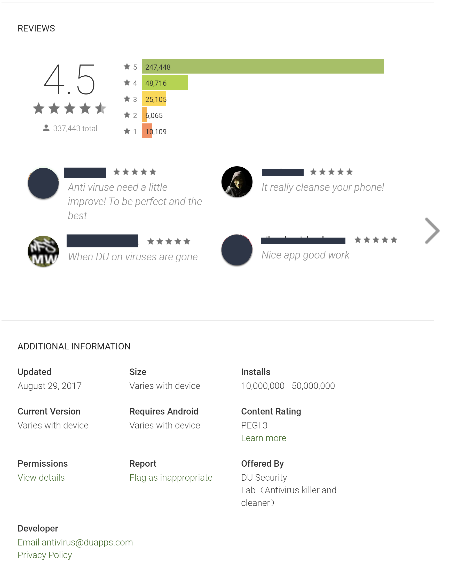

DU Antivirus Security

未經授權許可的惡意收集用戶資料之合法APP

功能

利用防毒軟體的身份騙存取權限

第一次使用時,會將聯絡人、通話紀錄、設備資訊與GPS位置等以加密方式傳送出去

偷偷紀錄通話紀錄(對象與時間)

特色

通訊資料會被 DU Caller 利用

3.1.5 之前的版本因為惡意蒐集資料被下架

同

樣

要

求

過

多

權

限

之

APP

危害來源

Google Play 過度要求權限之APP

避免方式

- Google Play下載 APP 時需注意 APP 的權限要求是否合理

- An droid 6.0 以上版本可於安裝後關閉 APP 權限

Android Toast Overlay攻擊

不需要權限的 "Cloak and Dagger"

簡介

透過 Toast 進行的新型 overlay 攻擊

Toast overlay 通常用來在其它APP上顯示提示訊息

Toast overlay 不需要特別的權限

描述

利用 Toast Window 製作一個覆蓋層覆蓋原本要顯示的頁面

Android 8.0 以下所有版本都有此弱點

透過這弱點可以取得各類權限

Tosat Overaly 劫持示意圖

受影響之 Android 與 overlay 攻擊緩解列表

更多可能危害

目前尚無惡意程式利用,但未來可能會有:

SYSTEM_ALERT_WINDOW:

利用無法被移動的視窗,讓受害者無法使用手機,進而達成勒索目的。

設備管理員:

利用漏洞取得設備管理員此一特權 Android 程式之權限,可以重設螢幕密碼與PIN碼,重而實現勒索目的或是破壞目的。

避免方式

不輕易安裝第三方 APP

Google Play下載 APP 時可以查看 APP 的負面評論

確實安裝與定期使用手機防毒掃描

將設備更新至 Android 8.0

本堂總結

安全沒有第二條路,小心為上。

本堂總結

-

儘量避免安裝第三方 APP

-

Google Play下載 APP 時可以查看 APP 的負面評論

-

Google Play下載 APP 時需注意 APP 的權限要求是否合理

-

確實安裝與定期使用手機防毒掃描

-

盡可能的將設備更新至最新版,甚至是更換設備。