Introduction à la CyberSécurité

Tristan COIGNION & Iliana FAYOLLE

La CyberSécurité

Ensemble des moyens utilisés pour assurer la sécurité des systèmes et des données informatiques d'un État, d'une entreprise, etc.

Définiton du petit Robert :

Ensemble des moyens

Ensemble des moyens utilisés pour assurer la sécurité

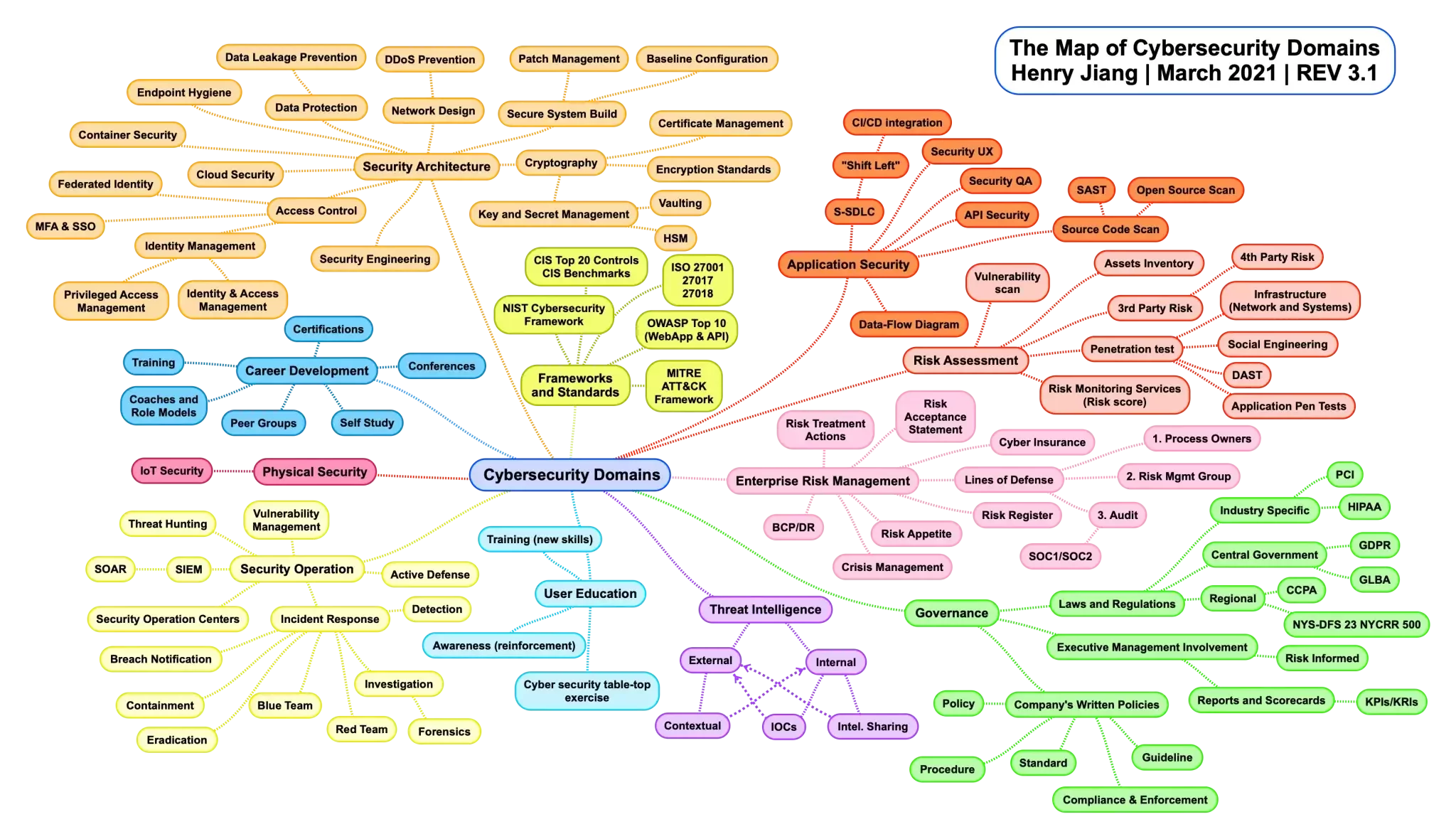

"Ensemble des moyens" : Quels sont ces moyens?

"assurer la sécurité" : Contre qui ou quoi ?

Questions :

systèmes

données informatiques

"systèmes & données informatiques" : Qu'est-ce que c'est ?

La CyberSécurité

"Ensemble des moyens" : Quels sont ces moyens?

La prévention

La recherche

Le chiffrement des données

La protection du réseau

L'investiguation

Et plein d'autres !

La CyberSécurité

"Ensemble des moyens" : Quels sont ces moyens?

Et plein d'autres !

La CyberSécurité

Ensemble des moyens utilisés pour assurer la sécurité des systèmes et des données informatiques d'un État, d'une entreprise, etc.

Définiton du petit Robert :

Ensemble des moyens

Ensemble des moyens utilisés pour assurer la sécurité

"Ensemble des moyens" : Quels sont ces moyens?

"assurer la sécurité" : Contre qui ou quoi ?

Questions :

systèmes

données informatiques

"systèmes & données informatiques" : Qu'est-ce que c'est ?

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre qui ?" Les profils types :

Les amateurs, sans compétence particulière (« script-kiddies »). Ils ont le plus souvent recours à des outils disponibles sur internet et facilement téléchargeables.

Leur motivation : « pour s’amuser ».

Les attaquants « vengeurs » ou « malveillants ».

Leur motivation : personnelle voire affective (une revanche contre un ex-employeur).

Les attaquants expérimentés.

Leur motivation : essentiellement technique (mettre une grosse entreprise à l'arrêt).

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre qui ?" Les profils types :

Les cyberhacktivistes (fusion de hacker et activiste).

Leur motivation : d’ordre idéologique, politique, etc.

Les cybercriminels organisés/les mercenaires travaillant à leur compte ou pour celui d’une autre organisation criminelle.

Leur motivation : principalement lucrative (financière).

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre qui ?" Les profils types :

Les acteurs étatiques, dotés de moyens souvent importants.

Leur motivation : de nature stratégique, en fonction des intérêts d’un État et peuvent parfois poursuivre un dessein offensif.

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre quoi ?" Exemples d'attaques :

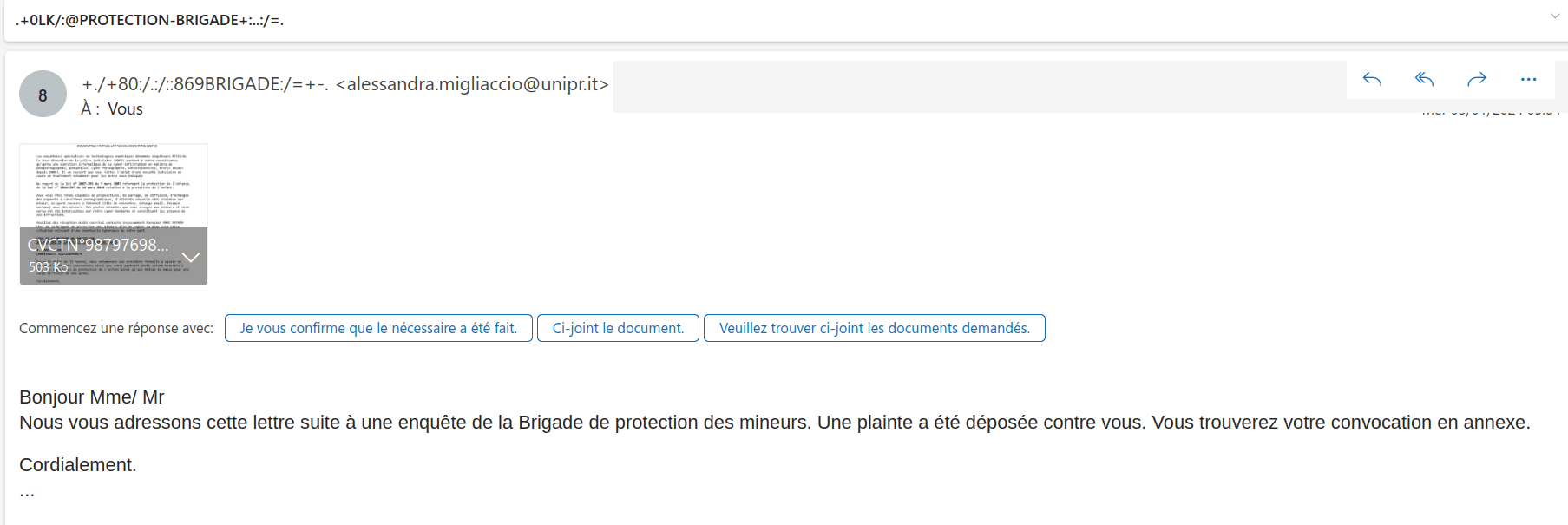

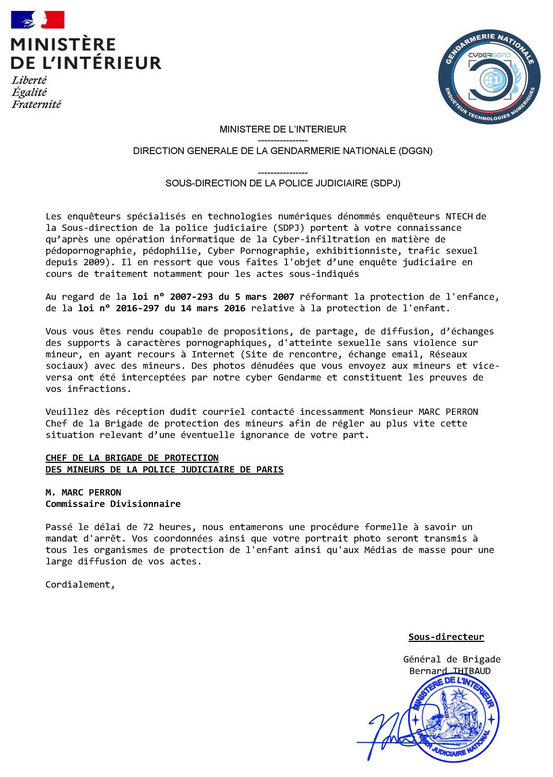

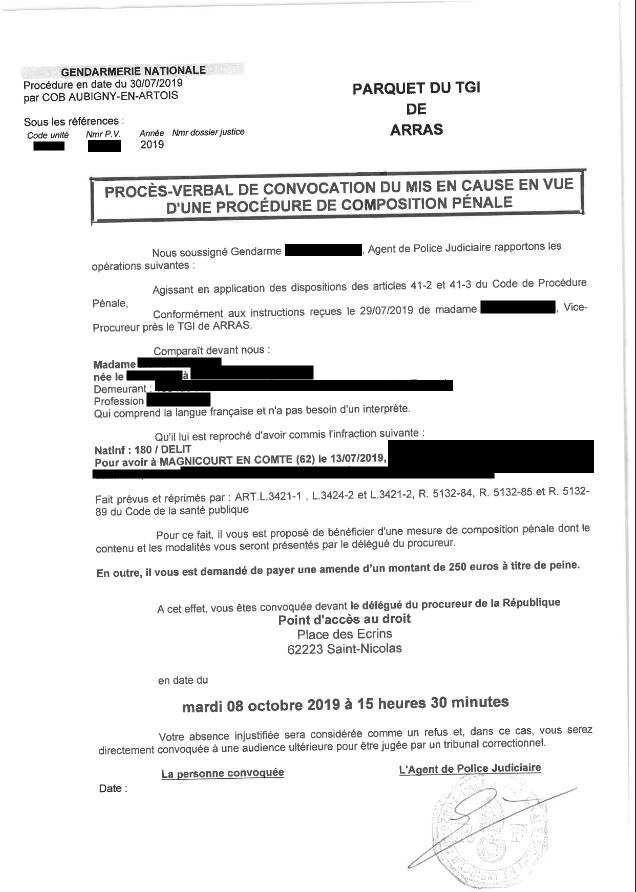

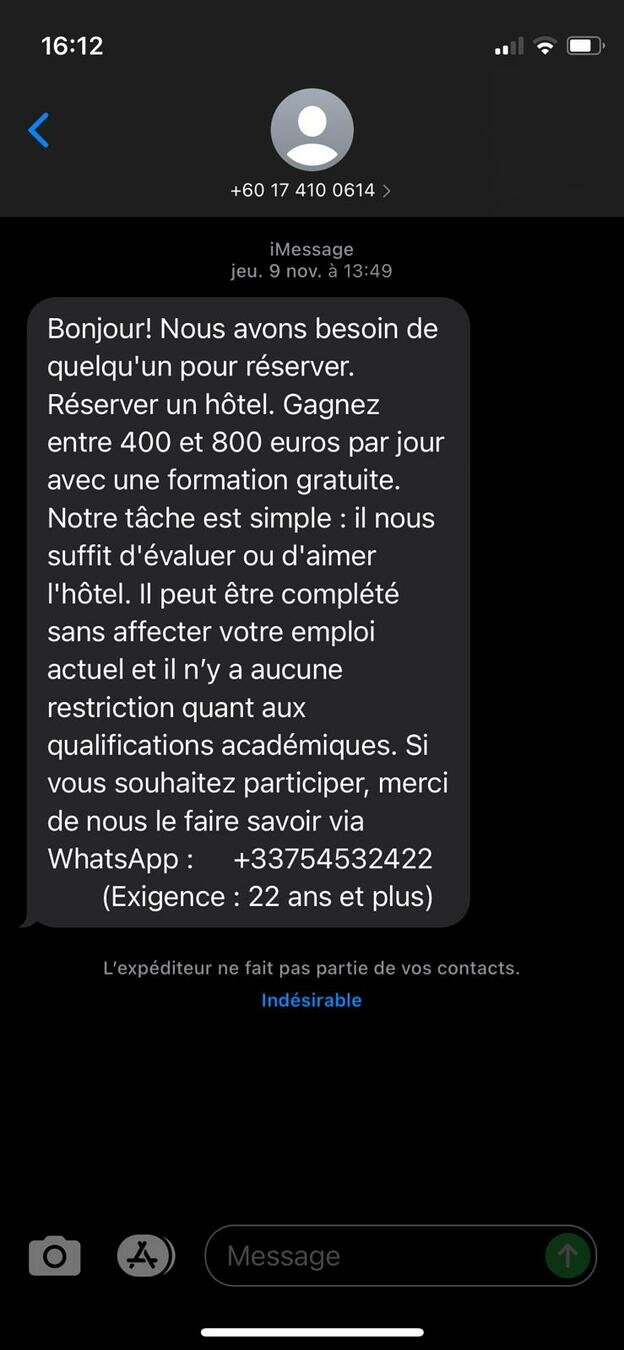

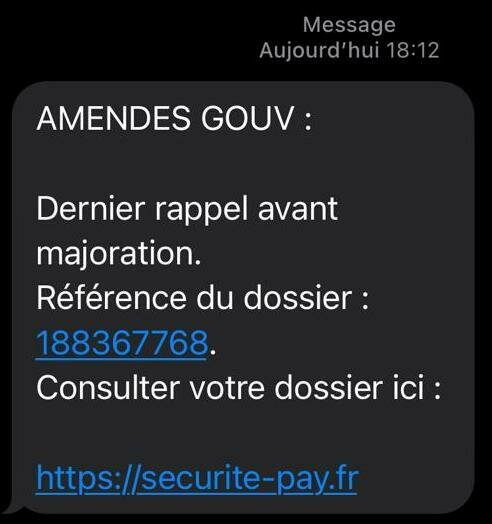

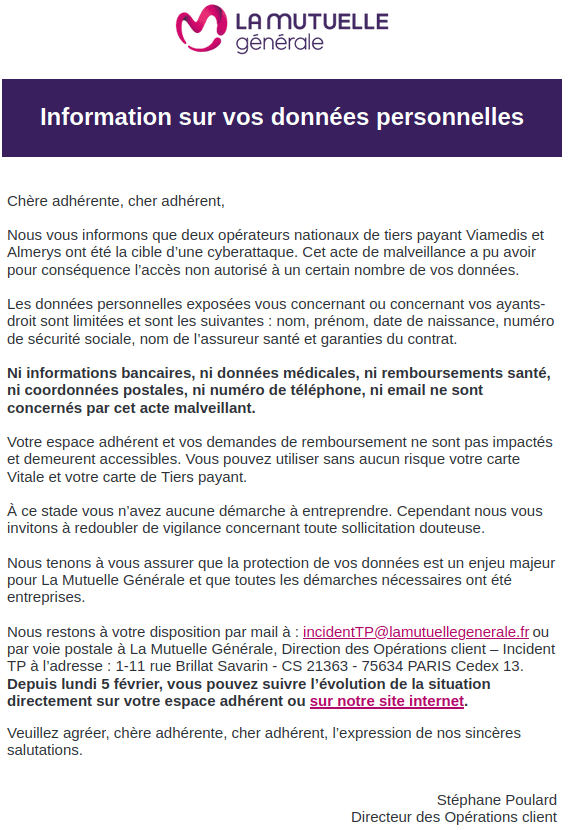

Le phishing ou l'hameçonnage :

Le phishing ou l'hameçonnage :

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre quoi ?" Exemples d'attaques :

Le phishing ou l'hameçonnage :

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre quoi ?" Exemples d'attaques :

Le phishing ou l'hameçonnage :

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre quoi ?" Exemples d'attaques :

Ne répondez jamais à ce genre de mail, SMS, appels, et n'ouvrez jamais les pièces jointes.

Le phishing ou l'hameçonnage :

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre quoi ?" Exemples d'attaques :

Et bien d'autres !

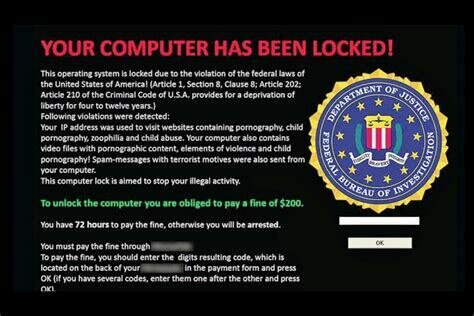

Ransomware/Malware/Spyware : Logiciel qui demande une rançon / cause des dommage à l'ordinateur / espionne les données.

Attaque par déni de service (DoS) : attaque ciblée qui inonde un réseau de fausses requêtes dans le but de perturber ses activités.

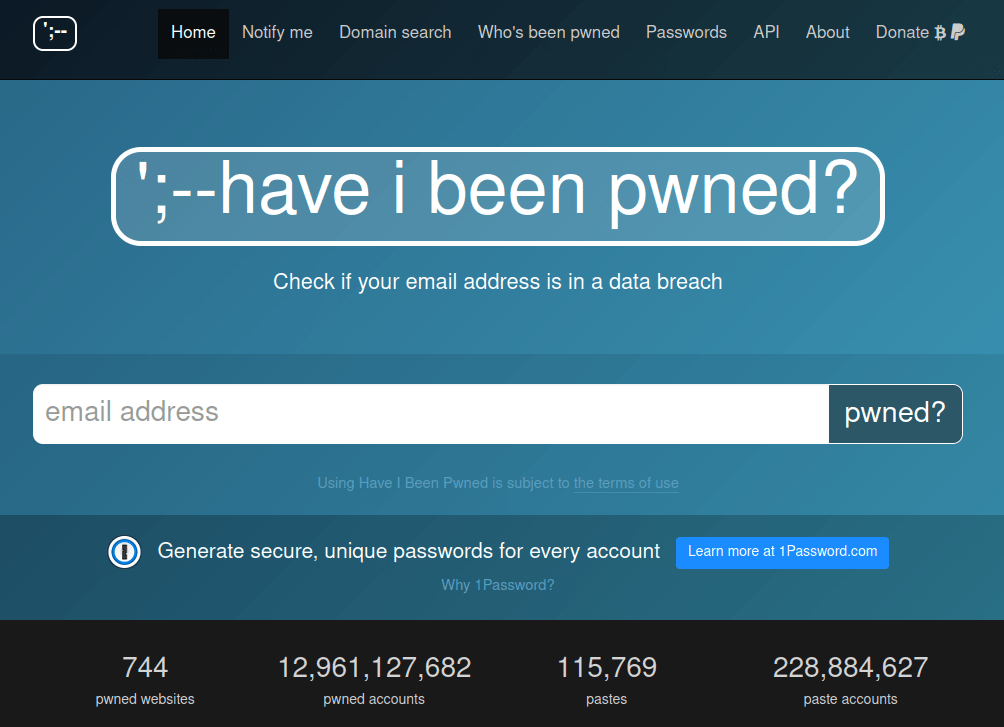

Attaque de mots de passe : Vole le mot de passe d’un utilisateur, représente l’une des principales causes de compromission de données personnelles et d’entreprise.

La CyberSécurité

"assurer la sécurité" : Contre qui ou quoi ?

"Contre quoi ?" Exemples d'attaques :

Un petit mot sur les ransomwares

Entre Mai 2021 et Juin 2022 il y a eu :

- Au moins 3640 attaques dans le monde.

- En moyenne 518GB de données sont volées/corrompus.

- 🇺🇸 🇩🇪 🇫🇷 sont les pays les plus ciblés.

- Environ 60% des rançons sont payées !!!

Ne JAMAIS payer la rançon !

La CyberSécurité

Ensemble des moyens utilisés pour assurer la sécurité des systèmes et des données informatiques d'un État, d'une entreprise, etc.

Définiton du petit Robert :

Ensemble des moyens

Ensemble des moyens utilisés pour assurer la sécurité

"Ensemble des moyens" : Quels sont ces moyens?

"assurer la sécurité" : Contre qui ou quoi ?

Questions :

systèmes

données informatiques

"systèmes & données informatiques" : Qu'est-ce que c'est ?

La CyberSécurité

"systèmes & données informatiques" :

Qu'est-ce que c'est ?

Les systèmes d’information : l’ensemble des ressources informatiques

permettant de traiter et diffuser des infos dans le monde numérique.

Les données : l’ensemble des informations numériques créées, traitées, stockées, sauvegardées, accessibles, partageables, diffusables.

Exemples : Un ordinateur, un téléphone, une montre connectée, un

serveur, le réseau interne d’un établissement scolaire, le réseau mondial d’une entreprise....

Exemples : Les données à caractère personnel d’un individu,

les données d'expériences, les données d'entreprises, les informations classifiées de l'état...

La CyberSécurité

"systèmes & données informatiques" :

Qu'est-ce que c'est ?

La CyberSécurité

Comment vous protéger ?

Ne créez que des mots de passes robustes !

Pas de 0000; 1234... ; PrénomNomDatedenaissance!; etc.

=> Pour vous aider, utilisez un gestionnaire de mot de passe.

Si vous pouvez activer la double authentification, faites-le.

Liste des mots de passes les plus courant :

La CyberSécurité

Comment vous protéger ?

Prenez soin de de votre identité numérique.

Vos informations personnelles et professionnelles.

Si non protégées, ces données peuvent être :

- récupérées/volées.

- modifiées.

- partagées.

- vendues.

La CyberSécurité

Comment vous protéger ?

N’utiliser que des logiciels officiels et à jour.

Effectuer des sauvegardes/backup régulières.

Utiliser des réseaux sécurisés.

Séparer ses usages pro et perso.

Autres bonnes pratiques :

La Cryptologie

la science du secret

La Cryptologie

la science du secret

La Cryptographie :

La Cryptanalyse :

Protéger des messages en s'aidant de secrets ou clès.

"MESSAGE SECRET"

"MSAEERTESGSCE·"

🔑

🤫

Déduire un message d’un texte chiffré sans les clès.

"MSAEERTESGSCE·"

"MESSAGE SECRET"

🔑

🔍

❌

La Cryptographie ≠ La Stéganographie

Dissimulation d'informations dans un autre message ou objet pour éviter leur détection.

Exemples :

Solution :

Pokémon

(Pot-Quai-Mot-Noeud)

"Qu'est-ce que tu as ?

- J'ai 192 poule."

Il n'y pas de fautes d'orthographes dans cette phrase, pourquoi ?

Solution :

A voix haute on peut dire "un (1) oeuf (9) de (2) poule".

Un peu de vocabulaire

Texte clair ou "plaintext" :

"MESSAGE SECRET"

Texte chiffré ou "ciphertext" :

"MSAEERTESGSCE·"

Chiffrer ≠ Crypter !

- Chiffrer : Encoder un message avec une clé .

- Crypter : Encoder un message sans clé.

Déchiffrer ≠ Décrypter !

- Déchiffrer : Décoder un message avec une clé .

- Décrypter : Décoder un message sans clé.

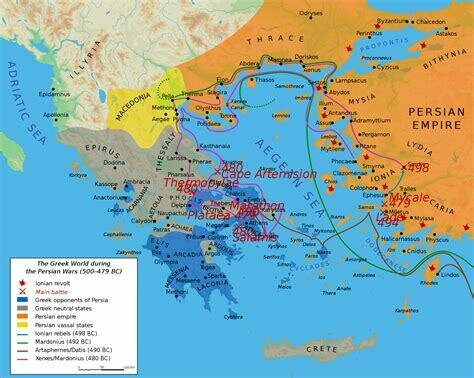

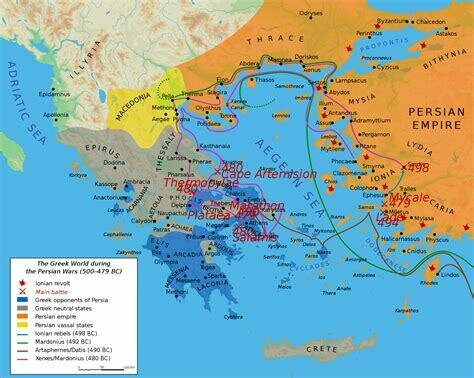

La stéganographie à travers l'histoire

500 av JC : Les tablettes de cire

La stéganographie à travers l'histoire

500 av JC : Les esclaves

La stéganographie à travers l'histoire

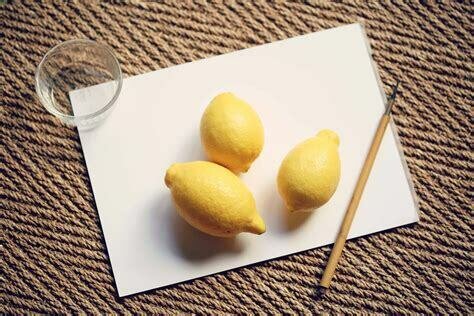

100 av JC : L'encre invisible

La stéganographie à travers l'histoire

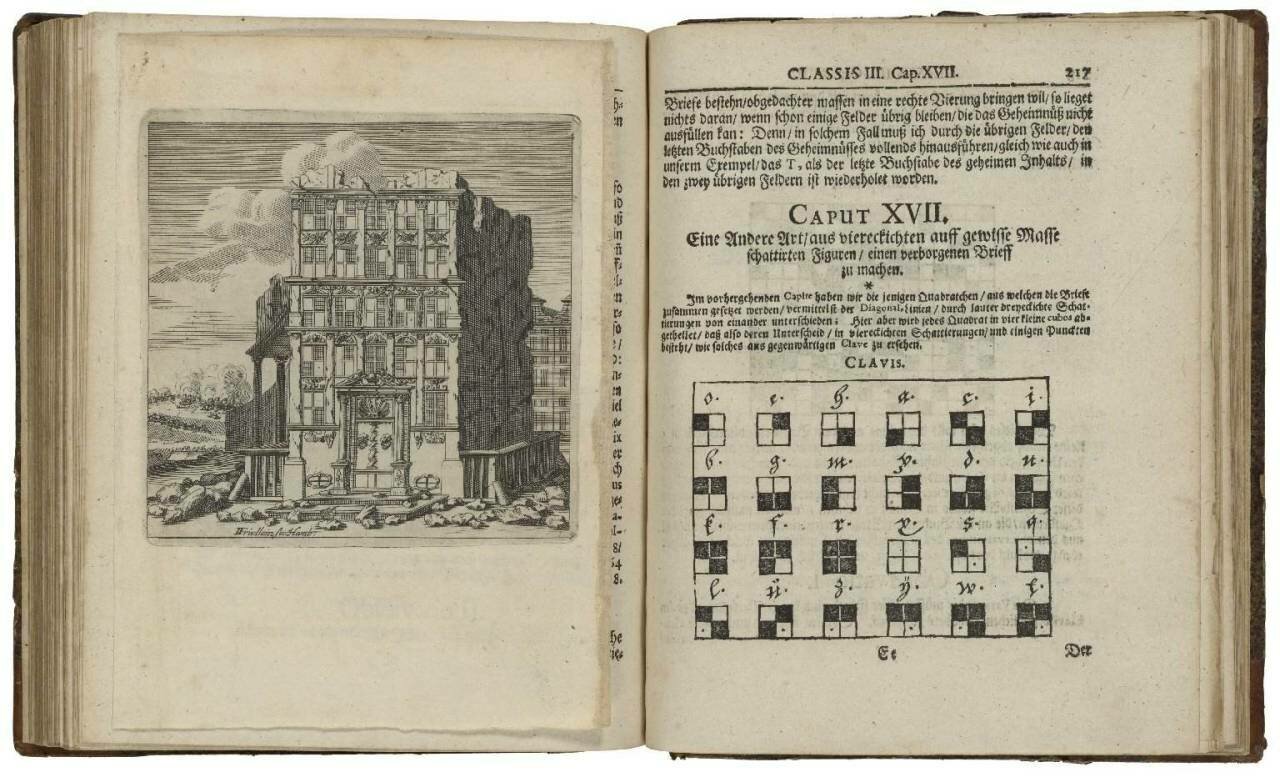

1684 : Le chiffre Friderici

La stéganographie à travers l'histoire

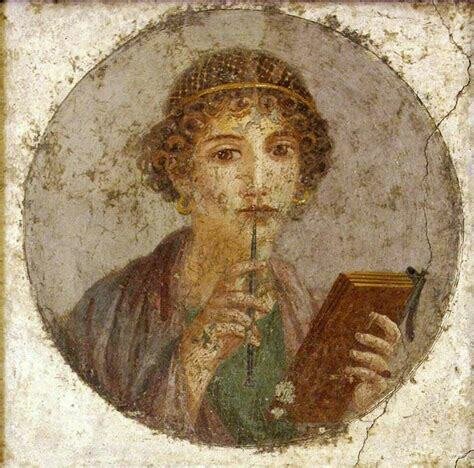

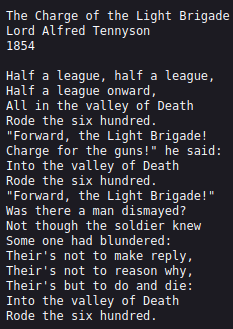

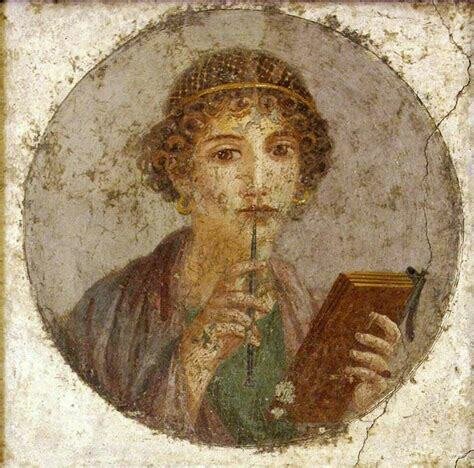

XIXème siècle : L'acrostiche

Demande :

Quand je mets à vos pieds un éternel hommage

Voulez-vous qu'un instant je change de visage ?

Vous avez capturé les sentiments d'un cœur

Que pour vous adorer forma le Créateur.

Je vous chéris, amour, et ma plume en délire

Couche sur le papier ce que je n'ose dire.

Avec soin, de mes vers lisez les premiers mots

Vous saurez quel remède apporter à mes maux.âme.

Réponse :

Cette insigne faveur que votre cœur réclame

Nuit peut-être à l'honneur mais répond à ma flamme.

George Sand

Alfred de Musset

Demande :

Quand je mets à vos pieds un éternel hommage

Voulez-vous qu'un instant je change de visage ?

Vous avez capturé les sentiments d'un cœur

Que pour vous adorer forma le Créateur.

Je vous chéris, amour, et ma plume en délire

Couche sur le papier ce que je n'ose dire.

Avec soin, de mes vers lisez les premiers mots

Vous saurez quel remède apporter à mes maux.âme.

Réponse :

Cette insigne faveur que votre cœur réclame

Nuit peut-être à l'honneur mais répond à ma flamme.

La stéganographie à travers l'histoire

1870 ; 1914-1918 ; 1939-1944 : Le micropoint

Caméra à Micropoint

Fausse pièce de 1$ avec Micropoints

La stéganographie aujourd'hui

Espace invisible ou Whitespace

La stéganographie aujourd'hui

Cacher une image dans une image

La stéganographie aujourd'hui

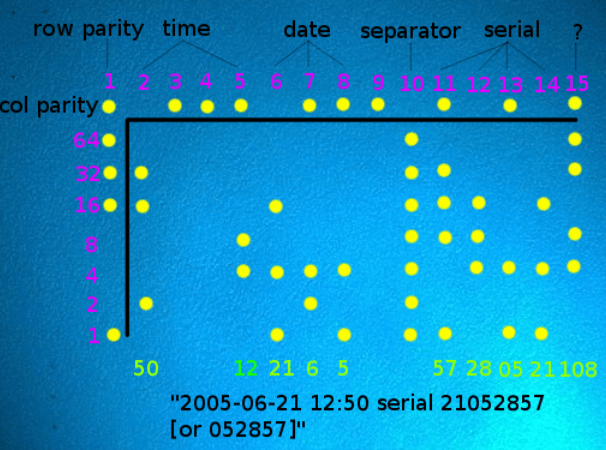

Les points jaunes des imprimantes

La morale de la stéganographie ou

"La sécurité d'un cryptosystème ne doit reposer que sur le secret de la clef."

Pour être efficace, la stéganographie doit être combinée avec de la cryptographie.

Le principe de Kerckhoffs

La cryptographie à travers l'histoire

500 av JC : La Scytale

Exemple de scytale

La cryptographie à travers l'histoire

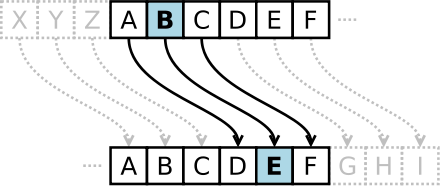

100 av JC : Le chiffre de César

| J | U | L | E | S | C | E | S | A | R |

|---|---|---|---|---|---|---|---|---|---|

| M | X | O | H | V | F | H | V | D | U |

| M | X | O | H | V | F | H | V | D | U |

|---|---|---|---|---|---|---|---|---|---|

| J | U | L | E | S | C | E | S | A | R |

+3

-3

La cryptographie à travers l'histoire

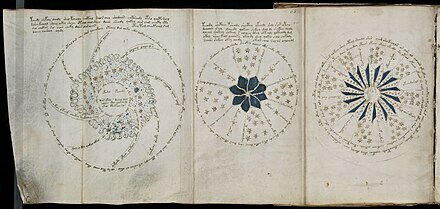

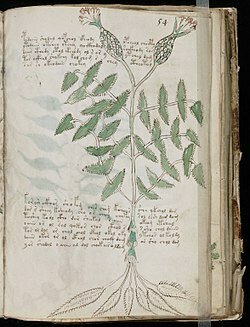

XVème siècle : Le Manuscrit de Voynich

La cryptographie à travers l'histoire

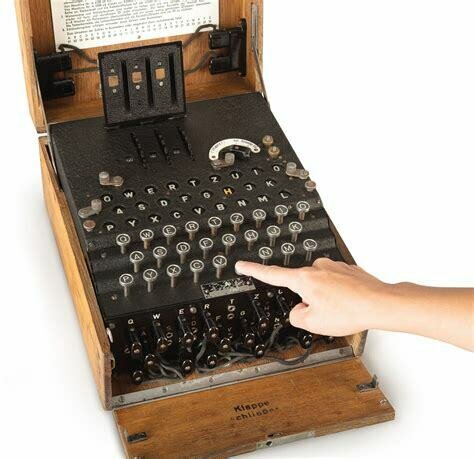

XXème siècle : Les machines Enigma

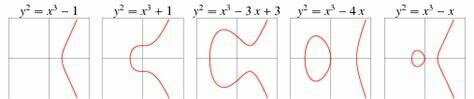

La cryptographie dite "moderne"

Exemples de courbes elliptiques

- Présente partout (payement par carte bleu ou en ligne; vote électronique; naviguer sur le web, ect...).

- Assez sophistiquée, requiert des maths complexes.

- En évolution grâce à l'arrivée de l'ordinateur quantique.

A vous de jouer !

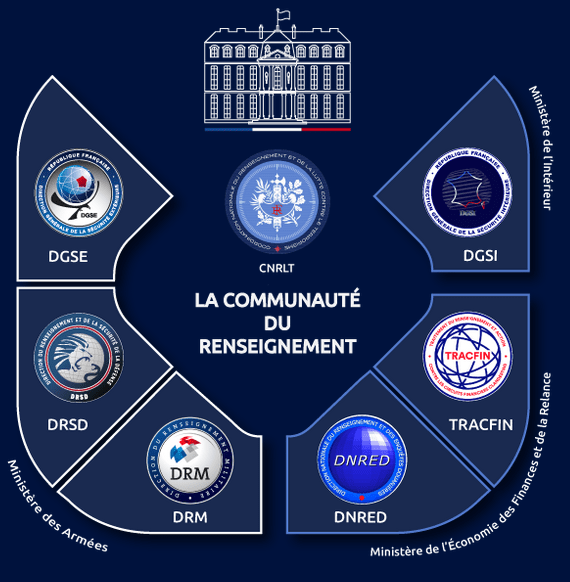

La DGSI motivée à l'idée de recruter ses futurs agents et agentes a prévue les épreuves suivantes pour sélectionner ses recrues les plus prométeuses.

Aujourd'hui, si vous l'acceptez, c'est vous qui allez relever ces épreuves.

Un(e) traître à la nation se cache en ce moment même dans un des centres Inria de France, votre but est de l'identifier en décodant la succession de messages secrets que notre agent infiltré nous a transmis.

Voici le message :

Alors que le soleil se lève, Milan, ville de lumière, près des Alpes, et ses habitants, flottant encore dans leurs songes, feignent de devoir ouvrir leurs yeux.

Le premier message nous donne la ville du centre Inria où se trouve le/la traître.

Réponse :

Alors que le soleil se lève, Milan, ville de lumière, près des Alpes, et ses habitants, flottant encore dans leurs songes, feignent de devoir ouvrir leurs yeux.

Indice :

Alfred et George aurait aimé ce poème.

=> Lille

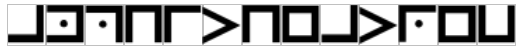

Le deuxième message nous donne la salle d'Inria où le/la traître pourra être appréhendé(e).

Voici le message :

Indice :

Réponse :

AMPHITHEATREB => Amphithéâtre B

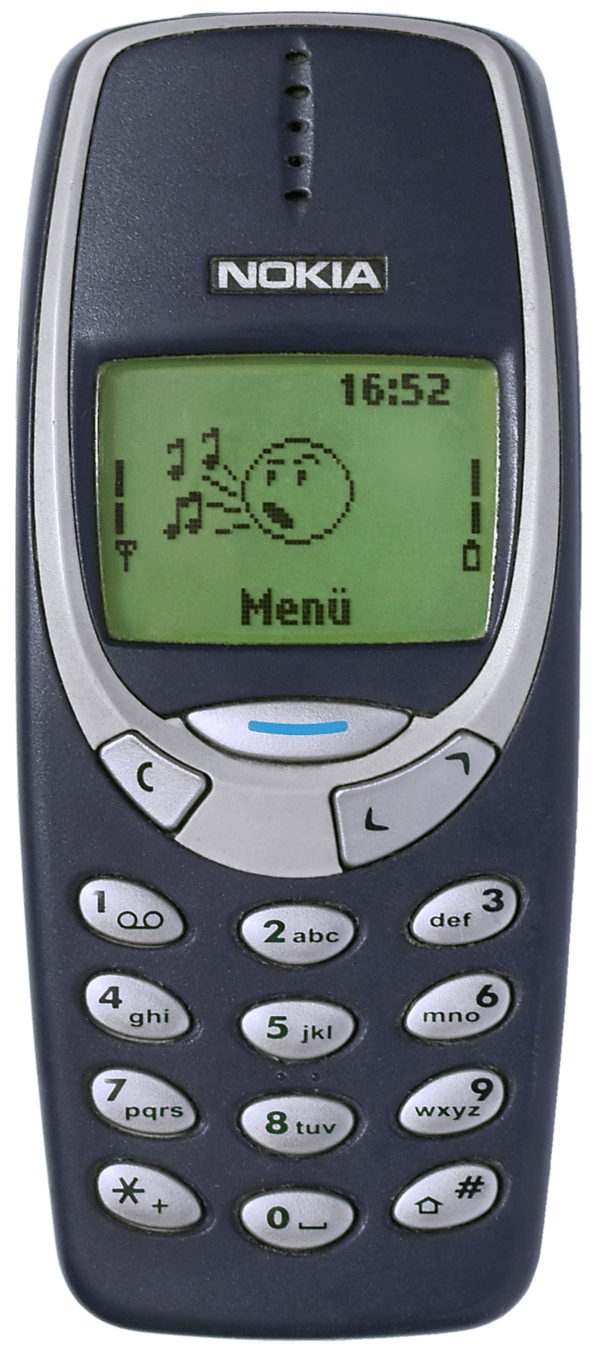

Le troisième message nous donne le jour et l'heure où le/la traître pourra être appréhendé(e).

Voici le message :

Indice :

Réponse :

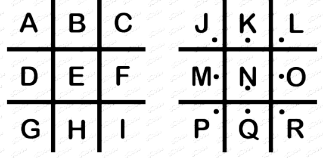

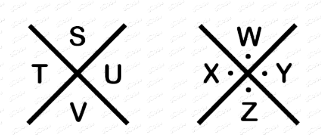

| A 2 B 22 C 222 |

D 3 E 33 F 333 |

G 4 H 44 I 444 |

J 5 K 55 L 555 |

M 6 N 66 O 666 |

P 7 Q 77 R 777 S 7777 |

T 8 U 88 V 888 |

W 9 X 99 Y 999 Z 9999 |

|---|

888 444 66 4 8 0 5 88 444 66 0 2 0 7777 33 444 9999 33 0 44 33 88 777 33 7777

VINGT JUIN A SEIZE HEURES => 20 JUIN A 16 HEURES

Le 4ème message nous donne l'identité du ou de la traître!

Voici le message :

Indice :

Réponse :

QEKHEKYIRREHM

La clef était 4...

QEKHEKYIRREHM => MAGDAGUENNADI => Magda Guennadi

Il faut trouver la clef de César!

Capture le Drapeau (Capture the Flag ou CTF)

Jeu consistant à exploiter des vulnérabilités affectant des logiciels de manière à s’introduire sur des ordinateurs pour récupérer les drapeaux, preuves de l’intrusion.

Chaque année de nombreux organismes proposent à qui le veut, de participer à leur CTF. C'est un bon moyen de s'entrainer et de rester à jour dans les nouvelles failles trouvées.

Voici une liste de sites pour s'entraîner aux CTF :

Autres liens utiles !

La cybersécurité et ses métiers :

Processus de recrutement de la DGSE :

Processus de recrutement de la DGSI :

https://www.dgsi.interieur.gouv.fr/travailler-a-la-dgsi/candidater

Le cercle des femmes de la CyberSécurité :

Femmes et Mathématiques :

Merci pour votre attention !

Si vous avez des questions, n'hésitez pas à nous les poser!