GESTIÓNDIGITAL

CURSO 2

Fabian Domínguez | Docente

MAESTRÍA EN ADMINISTRACIÓN DE LAS TELECOMUNICACIONES

GESTIÓN DIGITAL

SESIÓN 1

ECOSISTEMA CLOUD

La Nube es una idea representativa de la estructura de telecomunicaciones y recursos disponibles en la red pública o internet.

El concepto CLOUD COMPUTING se refiere a la disponibilidad en línea (internet) de PRESTACIONES para su uso, ejecución y configuración desde cualquier punto de accesibilidad.

GESTIÓN DIGITAL

SESIÓN 1

ECOSISTEMA CLOUD

Requisitos de Accesibilidad

- Dispositivos Compatibles con la Generación de Red y protocolos de telecomunicación.

- Conexión o Sensores Wi-Fi o LAN o Puerto a Routers

- Homologación Técnica, de Configuración y de Sincronización

GESTIÓN DIGITAL

SESIÓN 1

ECOSISTEMA CLOUD

PRESTACIONES CLOUD COMPUTING

IaaS

PaaS

SaaS

IaaS

INFRASTRUCTURE AS A SERVICE

INFRAESTRUCTURA COMO SERVICIO

IaaS

INFRASTRUCTURE AS A SERVICE

INFRAESTRUCTURA COMO SERVICIO

Se refiere a la disponibilidad de uso de recursos físicos de Hardware, Ordenadores, Servidores, Slots de Almacenamiento y Control Mecánico o Técnico desde puntos de acceso remotos con el propósito de prestar un servicio dedicado o diferenciado en el que es necesario emplear capacidades customizadas (personalizadas o adhoc) por usuario.

IaaS

INFRASTRUCTURE AS A SERVICE

INFRAESTRUCTURA COMO SERVICIO

Ejemplos de Uso:

Almacenamiento de archivos (Dropbox, Box, OneDrive)

Servidores (Azure, IBM Cloud )

INTERNET DE LAS COSAS (Google)

IaaS

INFRASTRUCTURE AS A SERVICE

INFRAESTRUCTURA COMO SERVICIO

Beneficios de su uso:

- Baja Inversión

- Sin Necesidad de Espacios Dedicados

- Actualización en Tiempo Real

- Escalabilidad

- SEGURIDAD

- Corresponsabilidad

- Certeza Jurídica

PaaS

PLATAFORMA COMO SERVICIO

PLATTFORM AS A SERVICE

PaaS

PLATAFORMA COMO SERVICIO

PLATTFORM AS A SERVICE

Los Desarrolladores y Usuarios de Interfaces para crear, diseñar, desarrollar, construir y reproducir elementos han sido los principales beneficiados de esta prestación ya que atiende a la demanda de recursos que anteriormente sólo era posible acceder a alto costo, compatibilidad técnica limitada y bajo ciertas condiciones.

Hoy en día las prestaciones PaaS son de accesibilidad universal, trascendiendo que en esta modalidad de servicio se pueden materializar proyectos prácticamente desde cualquier punto de acceso o conectividad con el dispositivo adecuado.

PaaS

PLATAFORMA COMO SERVICIO

PLATTFORM AS A SERVICE

Las Plataformas son módulos, lenguajes, sistemas, emuladores, reproductores (stream), recursos o suites de aplicaciones dispuestas para gestionar desde contenido hasta estructuras complejas de telecomunicación digital, móvil y de protocolos específicos.

PaaS

PLATAFORMA COMO SERVICIO

PLATTFORM AS A SERVICE

Ejemplos PaaS para Desarrolladores

GCM Google Cloud Messaging

Amazon Web Service

Firebase de Google

One Signal

Android Development

Apple Studio

PaaS

PLATAFORMA COMO SERVICIO

PLATTFORM AS A SERVICE

Ejemplos PaaS para Usuarios/Consumidores

YouTube

Netflix

Redes Sociales en General

Servicio de Correo Electrónico

Wix

PaaS

PLATAFORMA COMO SERVICIO

PLATTFORM AS A SERVICE

Beneficios

- Accesibilidad e Inclusión

- Actualización, Mejora y Adición de Recursos

- Baja Inversión en Pruebas (emuladores)

- Certeza y Seguridad

- Integración Universal

- Desarrollo de proyectos propios

- Código Abierto (OpenCode) en muchos casos

- EDUCACIÓN (ej: Code.Org)

SaaS

SOFTWARE (PROGRAMA) COMO SERVICIO

SOFTWARE AS A SERVICE

SaaS

SOFTWARE (PROGRAMA) COMO SERVICIO

SOFTWARE AS A SERVICE

Son Programas para diversos fines dispuestos en línea cuyas características son similares a las versiones de carga e instalación, así como Aplicaciones de amplia compatibilidad para llevar a cabo la ejecución y uso de los mismos desde dispositivos conectados a internet.

Una de las principales características es la Sincronización (Sync) entre dispositivos y disponibilidad de acceso, consulta, visualización, edición, configuración y descarga desde cualquier punto.

SaaS

SOFTWARE (PROGRAMA) COMO SERVICIO

SOFTWARE AS A SERVICE

Ejemplos

Office 365

PSD (Photopea)

Programas Administrativos, Contables, etc

Constructores de Formularios

SaaS

SOFTWARE (PROGRAMA) COMO SERVICIO

SOFTWARE AS A SERVICE

Beneficios

- Bajo Costo y Escalabilidad

- Versiones Trial o Free

- Resguardo de contenido o archivos en Cloud

- Integración con otras prestaciones

- Asistencia en línea

- Compatibilidad con ordenadores

Modelo de Gestión

BASADO EN CLOUD COMPUTING

Actividad Grupal: Lectura y Discusión

Implicaciones de Implementar

Modelo Cloud Computing en

un Sistema Tradicional o Convencional

| SISTEMA TRADICIONAL | MODELO CLOUD |

|---|---|

| Altos volúmenes de evidencia documental en archivos | Digitalización y autenticación de archivos por eSign |

| Dependencia de una red física y un Servidor Central | Prestaciones IaaS 24/7 Ahorro en Programas de Mtto y Seguridad |

| Conectividad externa vía VPN en horarios y condiciones restrictivas | Acceso en protocolos https, aplicaciones 24/7 |

| Procesos internos de validación en estaciones de servicio aisladas | Vinculación y Automatización entre servidores, sistemas o BBDD |

| Peticiones informalizadas de información o datos | Sistema Homologado de Peticiones por usuarios |

| PROCESO CONTINUO | PROCESO ALTERNO |

| Exposición a programas maliciosos | Seguridad Lógica |

| Bajo Control de Accesibilidad | Monitoreo de Usuarios |

TAREA 1

Investigación y realizar cuadro comparativo de características diferenciadas significativas de los siguientes prestadores de servicios Cloud

SEGURIDAD Y

ANÁLISIS DIGITAL

Sábado 7 abril

PLAN DE SEGURIDAD Y ANÁLISIS DIGITAL O INFORMÁTICO

Es una serie de medidas preventivas, acciones correctivas y procedimientos de aseguramiento de bases de datos, puntos de acceso, prestaciones transaccionales y entornos de configuración o desarrollo informático con el propósito de identificar áreas fortalecidas, vulnerables o susceptibles de mejora.

Así mismo incluye el procedimiento para identificar ataques, nivel de perjuicio y acciones técnicas y administrativas de actuación inmediata en manejo de crisis.

HACKER

Es un conocedor de plataformas digitales, analista de conductas sociales y con amplios conocimientos culturales, crítico de prácticas políticas, gubernamentales, comerciales o tecnológicas.

Su objeto radica en penetrar barreras de seguridad lógica digital porque representan retos y exhibe sus logros públicamente para evidenciar vulnerabilidades de entidades o prestaciones así como de terceros en sus puntos de acceso

CRACKER

Es un experto en informática a nivel desarrollador, conoce de configuración, codificación, capas de abstracción y sobretodo lenguajes de programación.

Su principal objetivo es vulnerar y dañar puntos de acceso públicos y la configuración fuente o principal de los sistemas o plataformas para obtener beneficios económicos o materiales por cuenta propia o contratado por terceros.

HACKER ÉTICO

Cuenta con amplia experiencia en disciplinas informáticas. Su función es determinar cómo se llevaron a cabo ataques o accesos ajenos a partir del análisis forense o procedimental.

Coadyuva en investigaciones forenses digitales y propone medidas preventivas con base en las actualizaciones de programas maliciosos, nuevas maneras de ataque y puntos vulnerables.

GROWTH HACKING

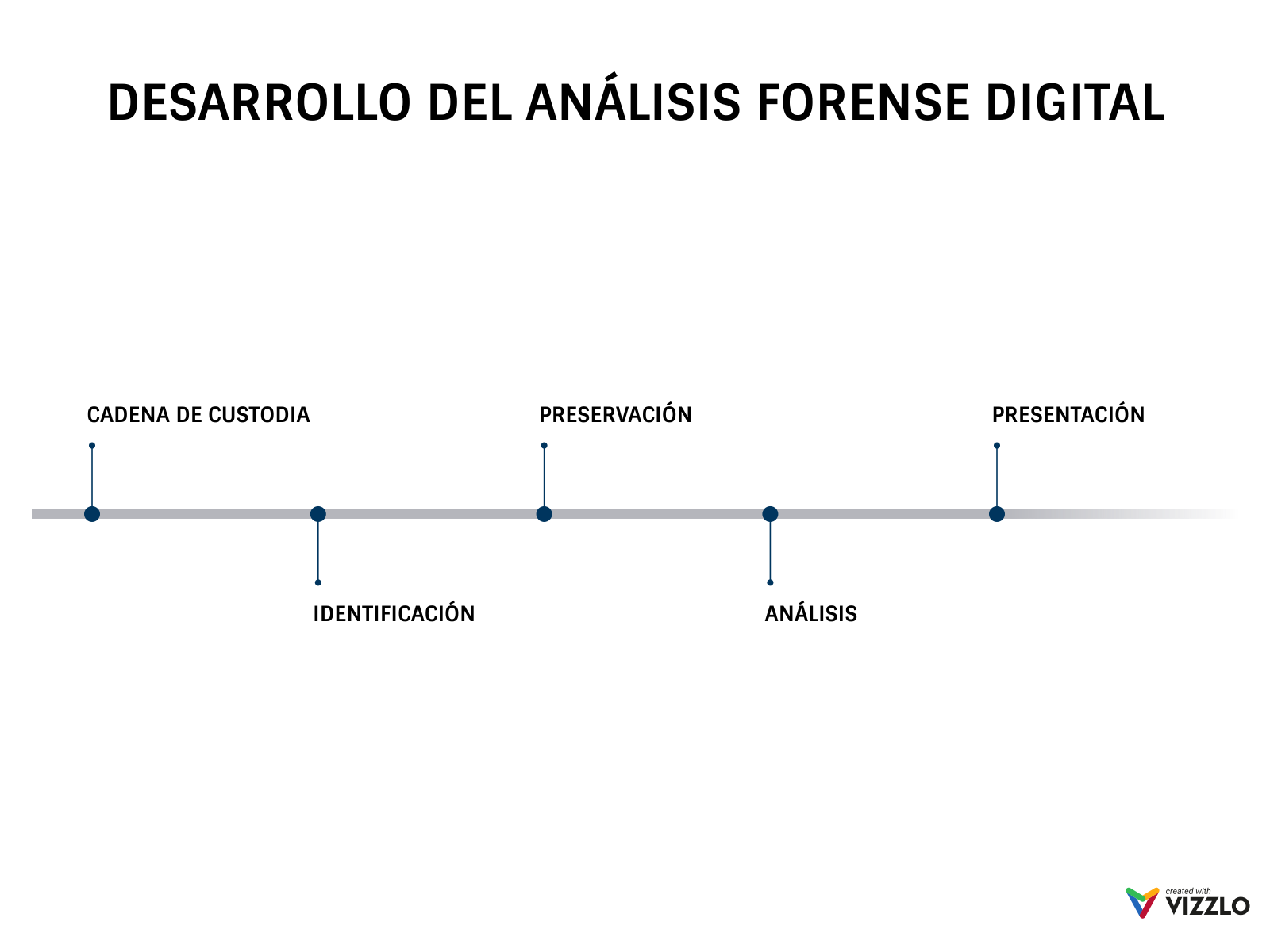

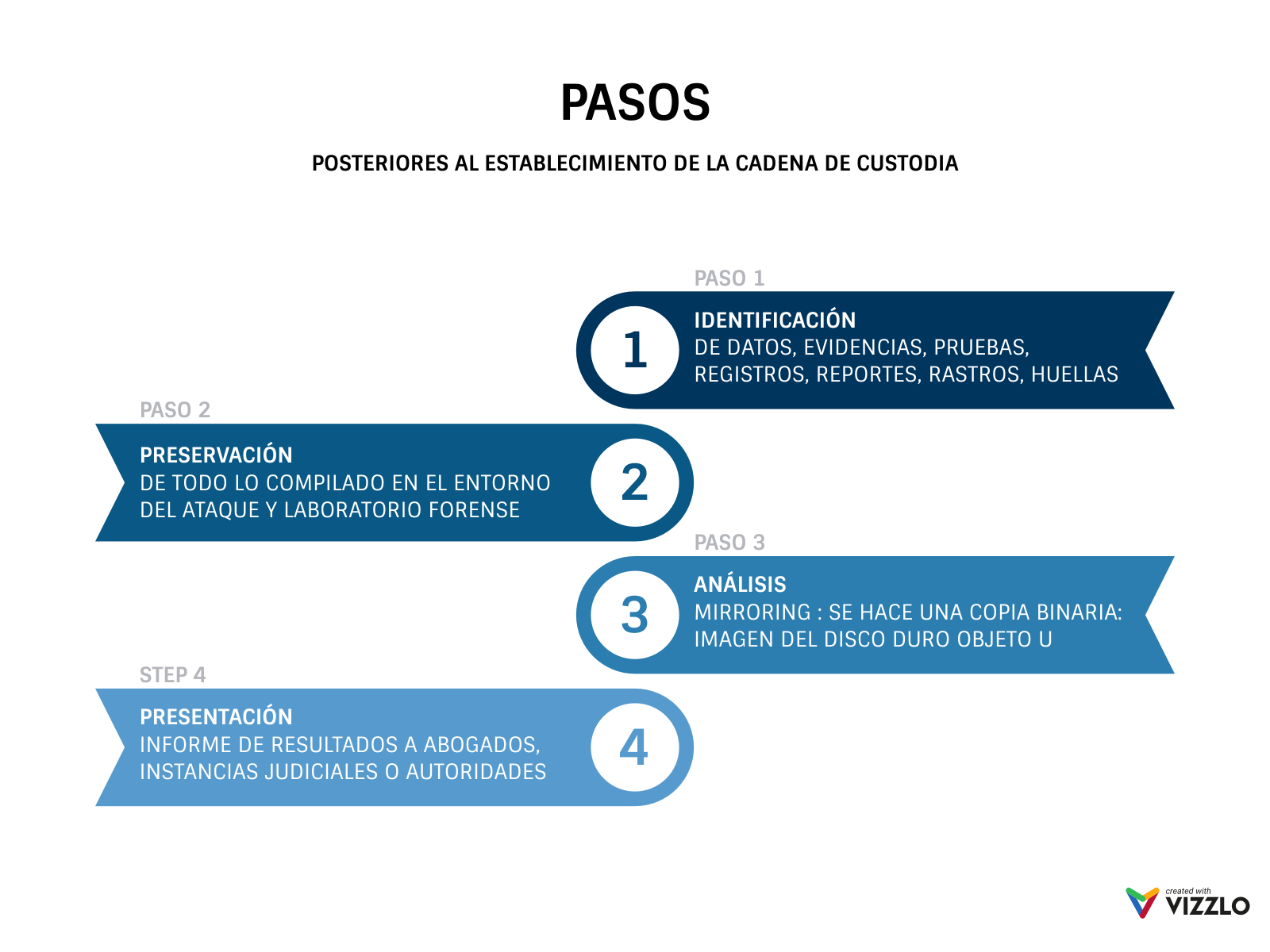

ANÁLISISFORENSEDIGITAL

ANÁLISISFORENSEDIGITAL

Es la aplicación de técnicas científicas y analíticas especializadas a infraestructura tecnológica que permiten identificar, preservar, analizar y presentar datos que sean válidos dentro de un proceso legal.

ANÁLISISFORENSEDIGITAL

OBJETIVOS BASADOS EN LA COMPILACIÓN DE LA EVIDENCIA

- Solicitar la compensación de los daños causados por los intrusos o criminales.

- La persecución y procesamiento judicial de los criminales.

- La creación y aplicación de medidas para prevenir casos similares.

CADENA DE CUSTODIA (Término Jurídico)

Es el sistema de control y registro que se aplica al indicio, evidencia, objeto, instrumento o producto del hecho delictivo, desde su localización, descubrimiento o aportación, en el lugar de los hechos o del hallazgo, hasta que la autoridad competente ordene su conclusión.

Además se registra la identidad de personas que manejan la evidencia en el tiempo del suceso y la última revisión del caso. Es responsabilidad de la persona que maneja la evidencia asegurar que los artículos son registrados y contabilizados durante el tiempo en el cual están en su poder, y que son protegidos, así mismo llevando un registro de los nombres de las personas que manejaron la evidencia o artículos durante el lapso de tiempo y fechas de entrega y recepción.

DoS&DDoS

Deny of Service | Distributed Denial of Service

Ataque de Denegación de Servicio Distribuido

TABLEROS DE GESTIÓN

DASHBOARDS

Son entornos de Monitoreo y Representación Gráfica a través de disposición de módulos de reporte en tiempo real cuyo propósito sustantivo es expresar información cuantitativa y cualitativa en valores de desempeño, eficiencia y uso derivadas de distintas fuentes de origen y procesos intermedios para la toma de decisiones oportunamente

Fuentes Internas

- BB DD SQL

- OFFICE

- NUBE PRIVADA

- NUBE HÍBRIDA

- HOJAS DE CÁLCULO

- SAP

- RECURSOS INTERNOS

Fuentes Externas

- Canal RSS

- Prestaciones Cloud

- Tráfico Web

- Indicadores Financieros

- Redes Sociales

- Mailing

- API Key

Práctica en Clase

- Crear un Dashboard

- Determinar Utilidad

- Exponer Resultados y Factibilidad

Gestión de Seguridad Móvil

COMO DISPOSITIVO DE AUTENTICACIÓN

OTP

One Time Password, generación de cláves complementarias de acceso o transaccionales dinámicas, evitan ataques Reply

TOKEN

Dispositivo auxiliar para autenticar y generar claves dinámicas.

Componente léxico; una cadena de caracteres que tiene un significado coherente

HASH: FUNCIÓN RESUMEN

Generan Cadenas

Sesión 21.abril

Recursos de Gestión

Los Recursos de Gestión son Aplicaciones, Herramientas y Aditamentos Tecnológicos idóneos para administrar información y ejecutar acciones autónomas o automatizadas bajo parámetros condicionados, integrando soluciones externas con prestaciones propias.

| Aplicaciones | Herramientas | Aditamentos Tecnológicos |

|---|---|---|

| Son programas autónomos complementarios a la función sustantiva de la prestación | Son complementos que mejoran funciones o desempeño de una acción principal | Son recursos que comprueban y miden la efectividad de un flujo, acción o función a fin de simular entornos reales |

| Formularios electrónicos con código fuente propio, Consola PUSH | Optimizadores, acortadores de url, Botones C2A, | Emuladores, Speed Testers, Analizadores de Datos, Web Performance, RSS Readers, Doc Readers |

Acortadores de Dominio (Bit.Do)

Analizadores de Sitio Web (Nibbler)

Analizadores de Facebook Page (Likealyzer)

Difusores de Publicidad (Taboola)

Integraciones API-REST

Generadores de Banners (FlashVortex | HTML5Maker)

Generadores de Códigos QR (RCODE Monkey)

Generador de APK (Web2Apk)

Redireccionamiento URL (Freenom)

WhatsApp Business API/REST

Actividad en Clase:

REPASO

Nuevos Modelos de Negocio

Sesión

16.06

Actualización de Temas, previo a sesión

GDPR

COMPLIANCE

General Data Protection Regulation

A partir de 25 de mayo 2018

Actualización de Temas, previo a sesión

DPO

DATA PROTECTION OFFICER

Responsable de la Administración y

Resguardo de DD PP

A partir de 25 de mayo 2018

Observancia general para

quienes ejercen vínculos con

ciudadanos de la UE, a quienes

se les ha solicitado su información

Desarrollo de Negocios

Generación 1 - 1996

Tiendas en Línea

Generación 2 - 2001

Banca en Línea

Generación 3 - 2005

Descargas de Prestaciones

Generación 3 - 2012

Autonomía Social de Gestión

CONSOLIDACIÓN EN 2015

INTELIGENCIA ARTIFICIAL Y

PROCESOS AUTOMATIZADOS BASADOS EN PATRONES DE COMPORTAMIENTO, TENDENCIA Y PREDICCIÓN

INTEGRACIÓN DE OPEN SOURCE CODE CON INFRAESTRUCTURA TELECOM

Concepto de MOVILIDAD y PORTABILIDAD

Esencia de nuevos modelos de negocios

MOVILIDAD: Disponibilidad y adaptabilidad de seguridad, funciones y acciones habitualmente reconocidas en plataformas web, dispuestas en plataformas, sistemas operativos y dispositivos móviles.

PORTABILIDAD: Es el reconocimiento y ejercicio de derechos del usuario en relación con la migración de prestaciones, datos y condiciones contratadas hacia otros proveedores, planes o agentes prestadores de servicios digitales

GobiernoDigital

La Administración Pública es la función substancial del Poder Ejecutivo para con los gobernados y entidades vinculadas con Gobierno en sus tres ámbitos:

Local o Municipal

Estatal

Federal

Hoy en día la gestión de gobierno debe de atender una serie de peticiones en estructura

C2G2C

Ciudadano a Gobierno y respuesta a este fuera de horarios locales, es decir pasar del

9:00 a 15:00 hrs L a V

a

24/7

EL ECOSISTEMA DIGITAL EN EL EJERCICIO DE LA FUNCIÓN O ADMINISTRACIÓN PÚBLICA

Tramitología Administrativa

Pagos de Derechos, Impuestos, Aprovechamientos, etc

Peticiones y Solicitudes

Permisos y Avisos

Pagos a dependencias o autoridades

Servicios Públicos

...

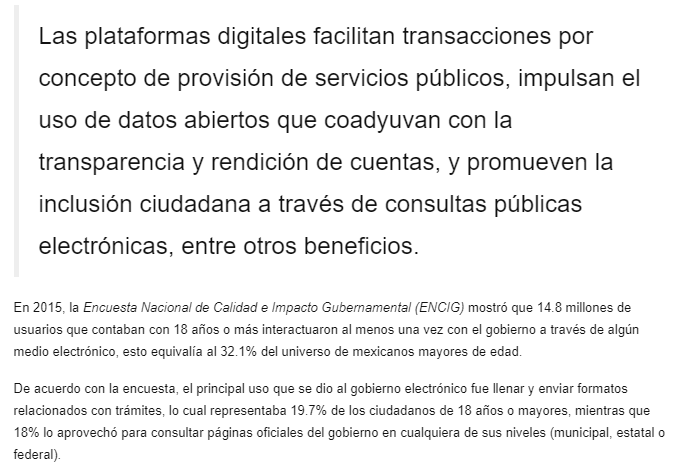

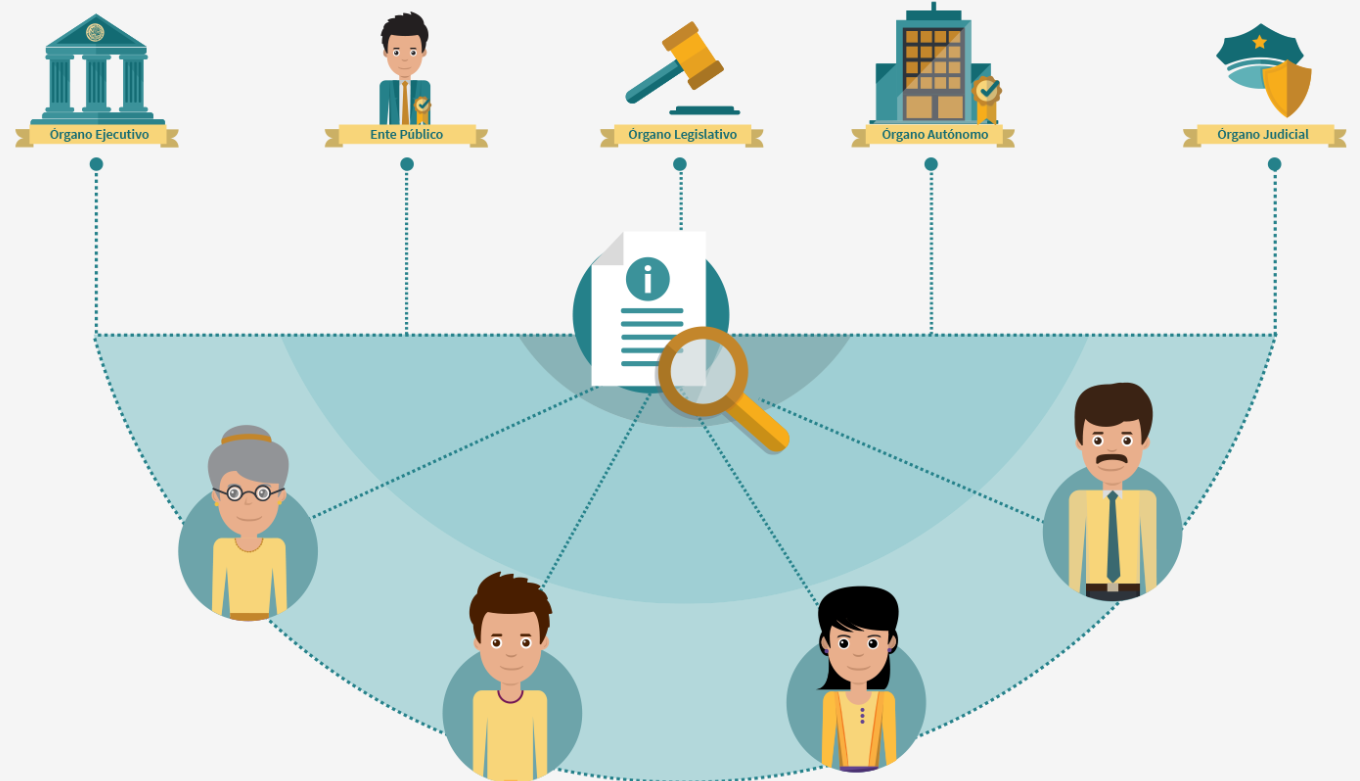

"El gobierno electrónico consiste en el aprovechamiento de las Tecnologías de la Información y la Comunicación (TIC) como plataformas para que los ciudadanos interactúen con los organismos que componen la administración pública."

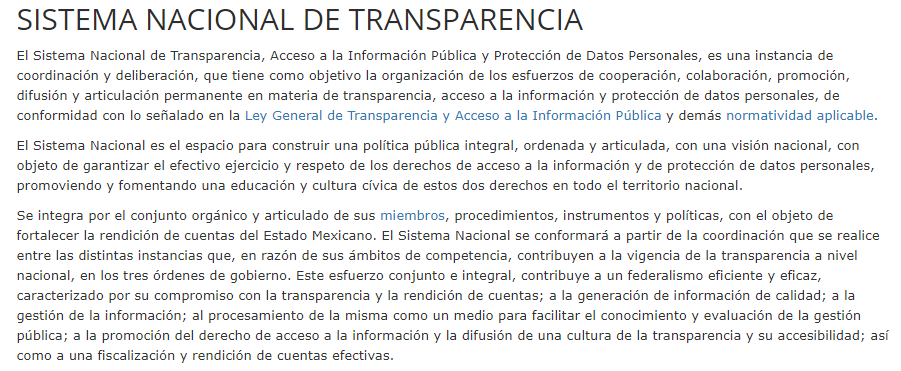

ACCESO A LA INFORMACIÓN PÚBLICA

TRANSPARENCIA

INTERÉS PÚBLICO

LFPDPPP

LGTAIP

LFPDPPSO

INFOMEX

INAI

SUJETO OBLIGADO

SOLICITUD DE INFORMACIÓN

PLATAFORMA MÉXICO

FIRMA ELECTRÓNICA

Definición

La firma electrónica es un conjunto de datos electrónicos que acompañan o que están asociados a un documento electrónico y cuyas funciones básicas son:

- Identificar al firmante de manera inequívoca

- Asegurar la integridad del documento firmado. Asegura que el documento firmado es exactamente el mismo que el original y que no ha sufrido alteración o manipulación

- Asegurar el no repudio del documento firmado. Los datos que utiliza el firmante para realizar la firma son únicos y exclusivos y, por tanto, posteriormente, no puede decir que no ha firmado el documento

El Certificado Electrónico, base de la firma electrónica

Para firmar un documento es necesario disponer de un certificado digital o de un DNI electrónico.

El certificado electrónico o el DNI electrónico contiene unas claves criptográficas que son los elementos necesarios para firmar. Los certificados electrónicos tienen el objetivo de identificar inequívocamente a su poseedor y son emitidos por Proveedores de Servicios de Certificación.

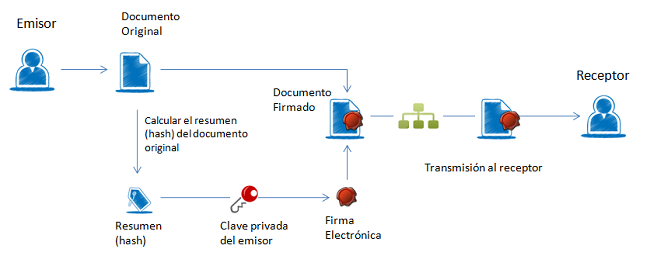

El proceso básico que se sigue para la firma electrónica es el siguiente:

- El usuario dispone de un documento electrónico (una hoja de cálculo, un pdf, una imagen, incluso un formulario en una página web) y de un certificado que le pertenece y le identifica.

- La aplicación o dispositivo digital utilizados para la firma realiza un resumen del documento. El resumen de un documento de gran tamaño puede llegar a ser tan solo de unas líneas. Este resumen es único y cualquier modificación del documento implica también una modificación del resumen.

- La aplicación utiliza la clave privada para codificar el resumen.

- La aplicación crea otro documento electrónico que contiene ese resumen codificado. Este nuevo documento es la firma electrónica.

El resultado de todo este proceso es un documento electrónico obtenido a partir del documento original y de las claves del firmante. La firma electrónica, por tanto, es el mismo documento electrónico resultante.

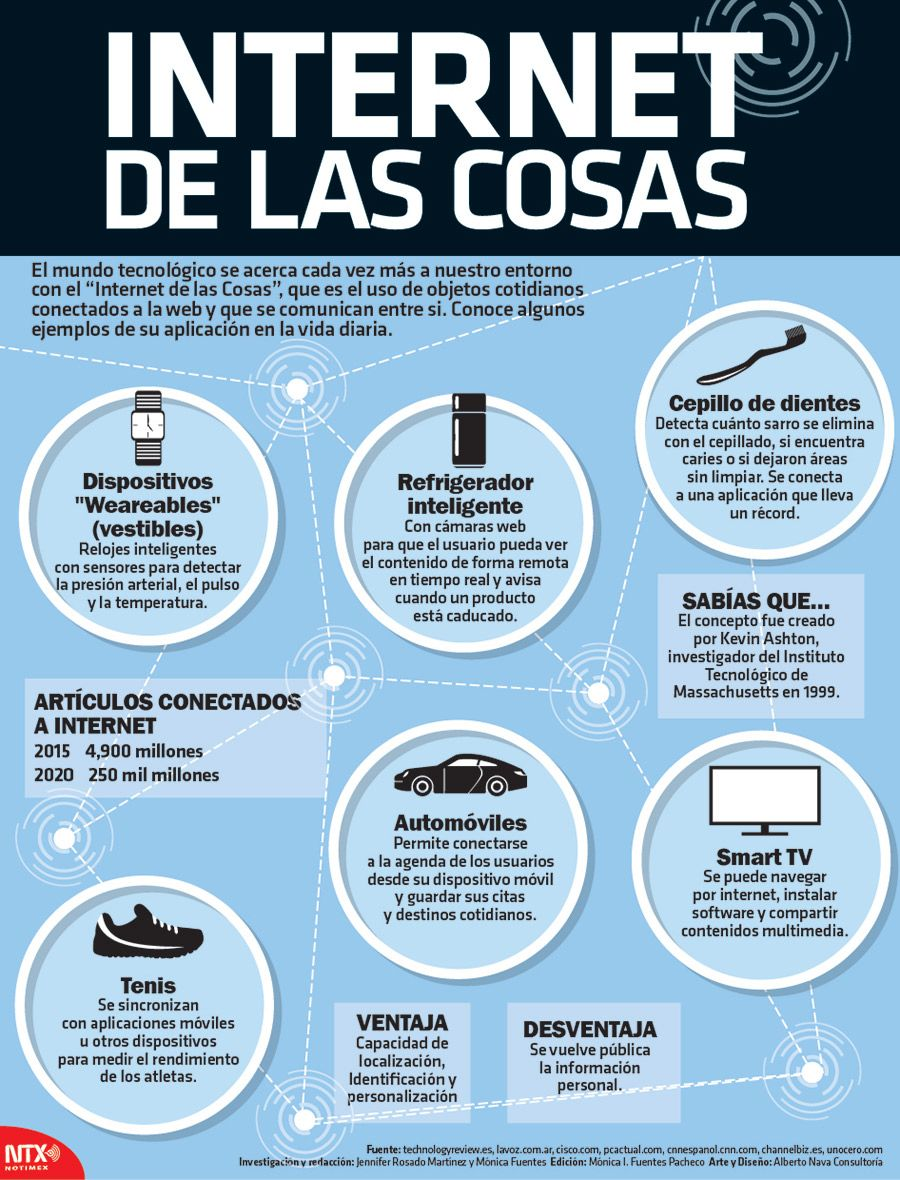

IoT

INTERNET OF THINGS

INTERNET DE LAS COSAS

IoT AI BlockChains

INTERNET DE

LAS COSAS

Es un Ecosistema de interactividad entre aplicaciones, plataformas, prestaciones Cloud y Dispositivos, los cuales ejecutan una serie de funcionalidades o peticiones remotas.

El uso IoT radica en compatibilidad técnica y tecnológica entre Software y Hardware y su propósito es atender requerimientos de ejecución y monitoreo en tiempo real.

RECURSOS

MÓVILES

SESIÓN 28 JULIO

PUSH

CONTACTO VIA WHATSAPP