Conceptos Basicos de la Seguridad Informatica

Alumno: Jaime Bautista Cardona

Matricula: 20210646

Grado y Grupo : 7°B

Ciclo Escolar: Septiempre - Diciembre 2023

Docente: MCE. Ana Maria Felipe Redondo

ÍNDICE

SEGURIDAD INFORMÁTICA

ESTÁNDARES DEL MANEJO DE LA INFORMACIÓN

MARCO LEGAL

(Leyes)

CONCEPTOS DE CRIPTOGRAFÍA

CONCEPTOS DE SEGURIDAD

MARCO LEGAL

Ley Federal de Propiedad Industrial

La LFPPI fue publicada el 27 de junio de 1991, dicta que se protege toda propiedad industrial al otorgar patentes de invención, mediante la solicitud y previo registro de marca ante el Instituto Mexicano de Propiedad Industrial (IMPI), esto comprende la publicación de nombres, diseños de logotipos, frases o eslogans.

Ley Federal de Derechos de Autor

La LFDA se publico el 14 de enero de 1948, dicta que se protege toda tipo de obra que produce una persona (autor) para que sea beneficiario de los privilegios y reconocimientos que se generen ya sea de carácter personal y patrimonial.

Ley Federal de Datos Personales en Posesión de Particulares

La LFPDPPP se publico el 5 de julio de 2010, dicta que se mantiene bajo protección los datos personales de personas físicas o morales que no pertenecen al sector publico para que estos se mantengan informados bajo un control establecido.

Código Penal Federal

La CPF se publicó el 14 de agosto de 1931, establece normas y sanciones aplicables a delitos federales que se cometen dentro y fuera de México. Al igual que se mencionan reglas, medidas de seguridad y aplicaciones de cargos o penas según el grado de delito cometido.

Ley General de Transparencia y Acceso a la Información

La LGTAIP se publico el 11 de junio del 2002, dicta que toda persona tiene derecho a solicitar de manera gratuita cualquier tipo de información que se genera y se administra por la autoridad pública, y los cuales tienen la obligación de proporcionarla sin que el solicitante deba dar respuesta o justificación alguna.

Ley Federal de Datos Personales en Posesión de Sujetos Obligados

La LGPDPPSO se publico el 26 de enero de 2017, hace mención sobre los derechos que posee una persona sobre la protección de datos personales mientras esta bajo posesión de un organismo de manera obligatoria (es decir mientras cumple con ciertas obligaciones o disposiciones ante la ley).

iSO 27001

Lanzada en octubre 2005, es la norma internacional refiere a los requisitos necesarios para un sistema de Gestión de Seguridad de Información (SGSI), los cuales apoyan a las empresas de negocio a proteger la confidencialidad de datos y mantener disponibilidad de información.

ISO 17799

Lanzada en el año 2000 es una norma antecesora a la norma ISO 27001, que refería a la proporción de apoyo y direcciones para la gestión de sistemas de información y mantenerlos salvaguardados. Principalmente dirigidos a instituciones gubernamentales.

ESTÁNDARES DEL MANEJO DE LA INFORMACIÓN

Son normas que especifican los requerimientos técnicos necesarios para ser aprobado por un organismo

COBIT

Lanzado en el año 1996 es un estándar que se dedica al procesamiento de tecnologías de información para empresas de TI. En si su función es gestionar los procesos y actividades que establecen los objetivos y metas de la empresa.

NIST

Lanzado en el año 2003 el 3 de marzo de 1901, es un estándar que refiere a guías de desarrollo para la seguridad cibernética. Enfocados principalmente en sistemas industriales, TI, entre otros. Sus funciones continuas son: Identificar, proteger, detectar responder y recuperar.

ITIL

Desarrollada a finales de 1980, es una metodología aplicable a sectores operativos de una empresa, el cual se enfoca en el desarrollo de entornos de TI, que se dedican a preservar y mejorar los servicios que ofrecen y la atención al cliente. Esto para mantener una buena comunicación y experiencia al cliente.

CONCEPTOS DE SEGURIDAD

Se hace mención de los conceptos que refieren a la protección de información tanto personal como en el ámbito laboral, en si a evitar su posible manipulación o eliminación de los mismos.

Accesibilidad

Refiere a que cualquier persona sea capaz de navegar y entender cualquier sitio web o aplicación desde cualquier dispositivo. El objetivo es que la interfaz que se muestra al usuario sea lo menos complejo posible para que no tenga problemas al momento de hacer su trabajo o actividad en cuanto a sus necesidades (por algún tipo de discapacidad o un nivel deficiente del uso tecnológico).

Principales aspectos fundamentales de la seguridad informática

Confidencialidad

Refiere a que toda actividad realizada desde cualquier equipo del usuario solo puede accederse por quienes tengan la autorización. Se debe conocer la necesidad de quien desea acceder y si es que se trata de alguna actividad laboral o cotidiana.

Disponibilidad

Menciona que cualquier información que un usuario o sistema requiera y consulte se debe encontrar a su disposición, mientras que el acceso que se tenga solo sea para personas con autorización.

Integridad

Refiere a mantener toda información bajo protección sin que pueda ser modificada o eliminada por algún usuario no autorizado o atacante (hackers). Clasificados en integridad física y lógica.

Autenticación

Refiere al proceso de validación de una identidad de una persona (usuario) o algo, para que se otorgue un acceso o recurso restringido. Se puede realizar mediante contraseñas, uso de tokens o algún dato que solo es conocido por el usuario. Esto aplica tanto para usuarios como para sistemas informáticos.

Control de Acceso

Se determina el permiso que tiene un usuario para accesar a cierto contenido, información o recurso dependiendo de la situación en la que se encuentre. Esto depende de la autenticación y autorización los cuales verifican y comprueban la identificación del usuario.

CONCEPTOS DE CRIPTOGRAFÍA

Creado con el fin de poder comunicar, mantener y compartir información de manera segura, de manera que el contenido se cifre o codifique y no sea posible su legibilidad.

Criptografía asimétrica

Es una técnica que ofrece alto nivel de seguridad basada en una clave única que cifra y descifra la información contenida, es decir para que un usuario pueda acceder a algún contenido o información debe saber la clave, contraseña, código entre otros.

Criptografía asimétrica

Se uso consta de 2 claves distintas una publica y una privada, una para el cifrado y otra para el descifrado. La privada tendrá que ser propia del usuario, sin ser compartida ni publicada. Y la publica será de acceso a todo publico que quiera comunicarse. Ambas claves se generan simultáneamente una ligada a la otra.

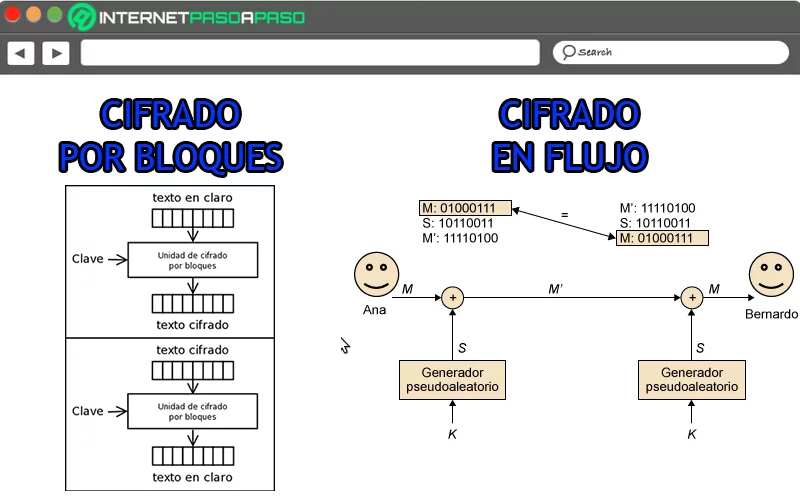

Cifrado por bloque

Es un método de cifrado que se maneja en bloques de texto cada bloque es de un tamaño fijo, contando con la misma cantidad de bits. Su función es cifrar un solo bloque de texto para su facilidad al momento de descifrado.

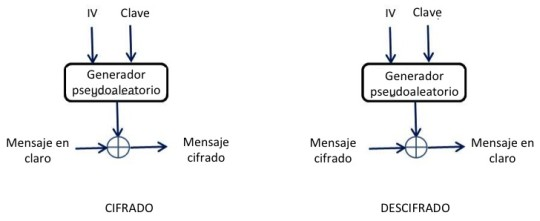

Cifrado por flujo

Al contrario que los cifrados de bloque estos realizan un cifrado de cierto tamaño, bit por bit y su retorno es del mismo tamaño. Para el descifrado se toman los bits aleatorios generados y los combina en un texto claro.

Criptoanálisis

Rama criptográfica que estudia códigos de un sistema para encontrar una manera de corromper y descifrar mensajes encriptados. Es una tarea difícil pero no imposible, que se centra en observar las vulnerabilidades que posee un sistema para facilitar un ciberataque.

CONCLUSIÓNES

Se comprende la importancia del conocimiento de los conceptos relacionados con la seguridad informatica, todo de lo que depende nuestra información personal o laboral dependiendo el ámbito, y los estrictos regímenes que se deben seguir.

Incluso el conjunto de leyes que se toman en cuenta para la seguridad, pueden conllevar a posibles sanciones o consecuencias peores si se llegaran a quebrantar.

Esto no solo es requerido por una persona (desarrollador), sino de todos los que aportan un papel importante en ello, (procesos administrativos mayormente en empresas, organizaciones e institutos gubernamentales). Se debe mantener una ética profesional entre cada individuo y que este comprenda el empleo de los mismos en el ámbito laboral.

Es de vital importancia que se sigan mejorando técnicas y elaborando estrategias para mantener los principios de la seguridad informatica.

El mundo digital puede llegar a ser muy poderoso y amplio, pero es eso mismo lo que preocupa. Muchas personas buscan su propósito dentro de ella y no siempre suele ser algo positivo, hay que prevenirse y ser conscientes de lo que pueda suceder, sea bueno o malo.

REFERENCIAS

Diario Oficial de la Federación. (1991). Ley federal de protección a la propiedad industrial https://www.diputados.gob.mx/LeyesBiblio/pdf/LFPPI_010720.pdf

Diario Oficial de la Federación. (1948). Ley federal de derechos de autor https://www.diputados.gob.mx/LeyesBiblio/pdf/LFDA.pdf

Diario Oficial de la Federación. (2010). Ley federal de datos personales en posesión de particulares https://www.diputados.gob.mx/LeyesBiblio/pdf/LFPDPPP.pdf

Diario Oficial de la Federación. (2017). Ley federal de datos personales en posesión de sujetos obligados https://www.diputados.gob.mx/LeyesBiblio/pdf/LGPDPPSO.pdf

Diario Oficial de la Federación. (1931). Código penal federal https://www.diputados.gob.mx/LeyesBiblio/pdf/CPF.pdf

Diario Oficial de la Federación. (2002). Ley general de transparencia y acceso a la información https://www.diputados.gob.mx/LeyesBiblio/pdf/LGTAIP.pdf

GlobalSuite Solutions. (20 de julio 2023). GlobalSuite Solutions. ¿Qué es la norma ISO 27001 y para qué sirve? [Articulo] Recuperado de https://www.globalsuitesolutions.com/es/que-es-la-norma-iso-27001-y-para-que-sirve/

Grupo Colaborativo Ingeniería De Sistemas. (Sin fecha). Universidad Nacional Abierta y a Distancia. ¿Qué es un estándar? [Articulo] Recuperado de https://luisgv01.github.io/Ovi/estandseguinf.html

Carlos Villamizar R.. (27 de julio del 2023). GlobalSuite Solutions. ¿Qué es COBIT y para qué sirve? [Articulo] Recuperado de https://www.globalsuitesolutions.com/es/que-es-cobit/

Carlos Villamizar R. (30 de marzo del 2023). GlobalSuite Solutions. ¿Qué es NIST Cibersecurity Framework? [Articulo] Recuperado de https://www.globalsuitesolutions.com/es/que-es-nist-cibersecurity-framework/

Douglas da Silva. (10 de agosto del 2021). Blog de Zendesk. ¿Qué es ITIL y para qué sirve? Análisis detallado [Articulo] Recuperado de https://www.zendesk.com.mx/blog/itil-que-es-para-que-sirve/

Minik Domingo. (Sin fecha). TIC-IES DOMINGO PÉREZ MINIK Seguridad y Alta Disponibilidad [Articulo] Recuperado de https://www3.gobiernodecanarias.org/medusa/ecoblog/flopmarl/seguridad-y-alta-disponibilidad/

Shawn Lawton. (31 de marzo del 2022). Web Accessibility Intiative Introducción a la Accesibilidad Web [Articulo] Recuperado de https://www.w3.org/WAI/fundamentals/accessibility-intro/

UNIR. (31 de marzo del 2021). LA UNIVERSIDAD EN INTERNET. Confidencialidad en seguridad informática: claves para garantizarla [Articulo] Recuperado de

https://www.unir.net/ingenieria/revista/confidencialidad-seguridad-informatica/

DocuSign. (17 de agosto del 2021). DocuSign. Disponibilidad de la información: ¿Por qué es importante contar con opciones seguras? [Articulo] Recuperado de https://www.docusign.mx/blog/disponibilidad-de-la-informacion

Cloudflare. (Sin fecha). CLOUDFLARE. ¿Qué es la Autenticación? [Articulo] Recuperado de https://www.cloudflare.com/es-es/learning/access-management/what-is-authentication/

Aicad. (25 de marzo del 2022). Aicad Business School Blog CiberSeguridad [Articulo] Recuperado de https://www.aicad.es/integridad-informatica#quees

Microsoft. (Sin fecha). Microsoft. ¿Qué es un control de acceso? [Articulo] Recuperado de https://www.microsoft.com/es-mx/security/business/security-101/what-is-access-control

T+i. (Sin fecha). tecnología+informática¿Qué es la Criptografía? [Articulo] Recuperado de

https://www.tecnologia-informatica.com/que-es-la-criptografia/

Alberto López. (25 de agosto del 2023). Redzone. Todo sobre criptografía: Algoritmos de clave simétrica y asimétrica [Articulo] Recuperado de https://www.redeszone.net/tutoriales/seguridad/criptografia-algoritmos-clave-simetrica-asimetrica/

Sin Autor. (f). CIBERSEGURIDAD. CIFRADO DE BLOQUE ¿QUÉ ES Y CÓMO FUNCIONA? [Articulo] Recuperado de https://ciberseguridad.com/guias/prevencion-proteccion/criptografia/cifrado-bloque/

Héctor Patricio. (12 de diciembre del 2021). The Dojo MX Blog. Tipos de algoritmos criptográficos: cifrados de flujo [Articulo] Recuperado de https://blog.thedojo.mx/2021/12/12/tipos-de-algoritmos-criptograficos-cifrados-de-flujo.html

Jhon Walter. (23 de febrero de 2023). GEEKFLARE ¿Qué es el criptoanálisis y cómo funciona? [Articulo] Recuperado de https://geekflare.com/es/cryptanalysis/