Some Vietnamese Hackers in Resident

TUT4FREE. GOOGLE IT. GENEROUS COMMUNITY

- Tutorial for hacking

- id: kai

- victim: Benvung.vn

- technique: SQL Injection

- status: Pending

source: http://goo.gl/shDHRj

Bắt đầu nào ? Bắt đầu cái gì vậy ?

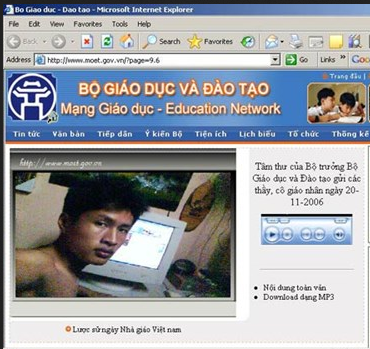

PROFILE A

- name: Bui Minh Tri

- id: GuanYu

- victim: Ministry of Education

- technique: Web Defacement

- status: Captured

- life imprisonment: 2007

source: http://goo.gl/G3iy07

PROFILE B

- name: Trịnh Quang Huy

- id: hackerstudent95

- victim: Công ty CP giải trí di động

- technique: DDOS

- status: Captured

- life imprisonment: 2012

source: http://goo.gl/oQeVRRl

PROFILE C

- name: Lê Văn Nguyễn, Nguyễn Trọng Hồng, Đặng Quang Thành Thanh

- victim: Personal Credit Cards

- technique: Vulnerability Exploit.

- status: Captured

- life imprisonment: 2015

source: http://goo.gl/d2YkCI

Tội truy cập bất hợp pháp vào mạng máy tính, mạng viễn thông, mạng Internet hoặc thiết bị số của người khác đối với hành vi “cố ý vượt qua cảnh báo, mã truy cập, tường lửa, sử dụng quyền quản trị của người khác hoặc bằng phương thức khác truy cập bất hợp pháp vào mạng máy tính, mạng viễn thông, mạng Internet hoặc thiết bị số của người khác chiếm quyền điều khiển; can thiệp vào chức năng hoạt động của thiết bị số; lấy cắp, thay đổi, hủy hoại, làm giả dữ liệu…”.

Người thực hiện hành vi này bị phạt tiền từ 20 triệu đến 200 triệu đồng hoặc phạt tù từ 1 năm đến 5 năm. Phạm tội có các tình tiết tăng nặng có thể bị phạt tù từ 5 năm đến 12 năm. Người phạm tội còn có thể bị phạt tiền từ 5 triệu đồng đến 50 triệu đồng, cấm đảm nhiệm chức vụ, cấm hành nghề hoặc làm công việc nhất định từ 1 năm đến 5 năm.

Điều 226a Bộ luật Hình sự

It turns out that they had been living in the ice-age.

Threats

&

Vulnerabilities Industry

Cyber Threats Evolution

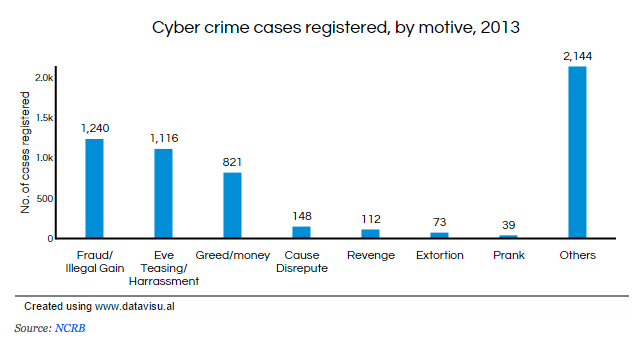

Cyber Crimes Registered, by Motivation in

National Crime Records Bureau

Source: http://goo.gl/pS0dtd

How did we get here ?

THE RISE OF BUG BOUNTY

| COMPANY | SCOPE | BOUNTY | LINK |

|---|---|---|---|

| Android, Web

Products & Services |

$500 - $50,000. | https://goo.gl/L9emCC | |

| MICROSOFT | Online Services

Mitigation Bypass |

$500 - $100,000. | https://goo.gl/ALuoGq |

| Product & Online Services | $500 - $100,000. | https://goo.gl/Z6pQZB | |

| MOZZILA | Client

Web & Service |

$500 - $10,000+ | https://goo.gl/5kZkmB |

| RIOT | Web Security

Game Exploit Infrastructure |

$500 - $100,000. | http://goo.gl/15Ufk2 |

| Remote Code Execution

Cross Site Scripting Significant Authentication Bypass |

$250 - $100,000. | https://goo.gl/xfZ1UN |

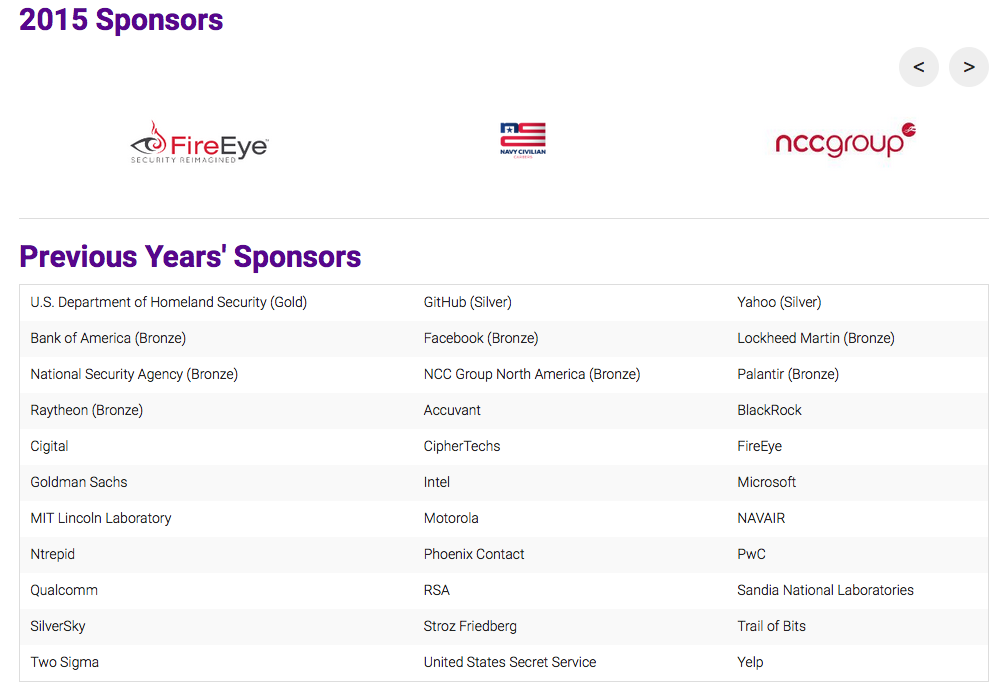

THE ACADEMIC INCENTIVE - CAPTURE THE FLAGS (CTF)

- Capture the Flag (CTF) is a special kind of information security competitions.

- There are three common types of CTFs: Jeopardy, Attack-Defence and mixed.

- Host regularly.

- Particularly good place for students:

- Free to Join. Winner takes it all.

- Problem-Solution oriented.

- Self-study Stimulation.

- Sponsored by Large Companies

Cyber Security Awareness Week 2015 - New York

source: https://goo.gl/ryPIKq

White Hat Grand Prix 2015 - Vietnam

- 1st Prize: 225 million dong (equivalent to 10,000 USD), Certificate and Cup from the Organizer

- 2nd Prize: 45 million dong (equivalent to 2,000 USD), Certificate and Cup from the Organizer

- 3rd Prize: 22.5 million dong (equivalent to 1,000 USD), Certificate and Cup from the Organizer

Organizer: Vietnam cyber security forum WhiteHat.vn

Sponsor: Bkav Corporation

Challenges created by: BTeam (Bkav), VNSecurity

Rewards

SHOW TIME !

REPRODUCING VULNERABILITY EXPLOIT ON WORDPRESS

How Hackers Attack Us ?

RECON

WEPONIZATION

DELIVERY

source: Intrusion via web application flaws by Dan Guido

COMMAND IN CONTROL

PRIVILEGE ESCALATION

EXPLOITATION

PERSISTENCE

EXFILTRATION

Finding Vulnerabilities.

Making Tools and Scripts.

Sending Malicious Code->Victim.

Waiting for Code Execution.

Taking Victim's Shell.

Gaining Root Privileges.

Maintaining Remote Access.

Breaching Data.

WordPress Attack Case

RECON

WEPONIZATION

DELIVERY

source: Intrusion via web application flaws by Dan Guido

COMMAND IN CONTROL

PRIVILEGE ESCALATION

EXPLOITATION

PERSISTENCE

EXFILTRATION

Finding Vulnerabilities.

Making Tools and Scripts.

Sending Malicious Code->Victim.

Waiting for Code Execution.

Browser used by Admin.

Browser used by Attacker.