SAD

(2021-22)

Manuel Jesús Rodríguez Arabi

UT.01. Adopción de pautas de seguridad informática

Fiabilidad, confidencialidad, integridad y disponibilidad

El experto Eugene H. Spafford cita en su frase célebre: “el único sistema que es totalmente seguro

es aquel que se encuentra apagado y desconectado, guardado en una caja fuerte de titanio que está

enterrada en cemento, rodeada de gas nervioso y de un grupo de guardias fuertemente armados. Aún

así, no apostaría mi vida en ello”.

Fiabilidad, confidencialidad, integridad y disponibilidad

Pero... ¿Cuándo podemos considerar que un Sistema de Información es Seguro?

¡Atención! Pregunta:

Fiabilidad, confidencialidad, integridad y disponibilidad

Según la norma ISO 27002 podemos considerar que un SI es "seguro o fiable" cuando cumple con los elementos básicos de la seguridad informática

Respuesta:

- Confidencialidad

- Integridad

- Disponibilidad

Confidencialidad

Cualidad de un mensaje, comunicación o datos, para que solo se entiendan de manera comprensible o sean leídos, por la persona o sistema que esté autorizado. Comprende por tanto la privacidad o protección de dicho mensaje y datos que contiene.

Confidencialidad

¿Alguna idea de como conseguirlo?

Integridad

cualidad de mensaje, comunicación o datos, que permite comprobar que no se ha producido manipulación alguna en el original, es decir, que no ha sido alterado.

Disponibilidad

capacidad de un servicio, de unos datos o de un sistema, a ser accesible y utilizable por los usuarios (o procesos) autorizados cuando estos lo requieran.

Supone que la información pueda ser recuperada en el momento que se necesite, evitando su pérdida o bloqueo.

Hay que tener en cuenta que, tanto las amenazas como los mecanismos para contrarrestarlas, suelen afectar a

estas tres características de forma conjunta. Así por ejemplo, fallos del sistema que hacen que la información no sea accesible pueden llevar consigo una pérdida de integridad.

Generalmente tienen que existir los tres aspectos descritos para que haya seguridad.

Fiabilidad, confidencialidad, integridad y disponibilidad

Dependiendo del entorno en que un sistema trabaje, a sus responsables les interesará dar prioridad a un cierto

aspecto de la seguridad

Fiabilidad, confidencialidad, integridad y disponibilidad

Veamos algunos ejemplos

Dependiendo del entorno en que un sistema trabaje, a sus responsables les interesará dar prioridad a un cierto

aspecto de la seguridad

Fiabilidad, confidencialidad, integridad y disponibilidad

Un sistema militar se antepondrá la confidencialidad de los datos almacenados

o transmitidos sobre su disponibilidad

Dependiendo del entorno en que un sistema trabaje, a sus responsables les interesará dar prioridad a un cierto

aspecto de la seguridad

Fiabilidad, confidencialidad, integridad y disponibilidad

En un servidor de archivos en red, se priorizará la disponibilidad

frente a la confidencialidad

Dependiendo del entorno en que un sistema trabaje, a sus responsables les interesará dar prioridad a un cierto

aspecto de la seguridad

Fiabilidad, confidencialidad, integridad y disponibilidad

En un entorno bancario, la faceta que más ha de preocupar a los responsables del sistema

es la integridad de los datos, frente a su disponibilidad o su confidencialidad: es menos grave que un usuario consiga

leer el saldo de otro que el hecho de que ese usuario pueda modificarlo

Junto a estos tres conceptos fundamentales se suelen estudiar conjuntamente la autenticación y el no

repudio.

verificar que un documento ha sido elaborado (o pertenece) a quien el documento dice.

Aplicado a la verificación de la identidad de un usuario en informática, cuando el usuario puede aportar

algún modo que permita verificar que es quien dice ser, se suele realizar mediante un usuario o login y una

contraseña o password.

Autenticación

estrechamente relacionado con la autenticación y permite probar la participación de las partes en una comunicación.

Existen dos posibilidades:

No repudio

- No Repudio en origen

- No Repudio en destino

El emisor no puede negar el envío.

La prueba la crea el propio emisor y la recibe

el destinatario.

No repudio en origen

El receptor no puede negar que recibió el mensaje porque el emisor tiene pruebas

de la recepción.

En este caso la prueba irrefutable la crea el receptor y la recibe el emisor.

No repudio en destino

Si la autenticidad prueba quién es el autor o el propietario de un documento y cuál es su destinatario, el no repudio prueba que el autor envió la comunicación (no repudio en origen) y que el destinatario la recibió (no repudio en destino).

Esta cualidad es muy importante en el comercio electrónico para garantizar las transacciones realizadas y las entidades participantes, aplicándose en los dos lados de la comunicación, no poder rechazar la autoría de un mensaje, ni negar su recepción.

Elementos vulnerables en el sistema informático. Hardware, software y datos.

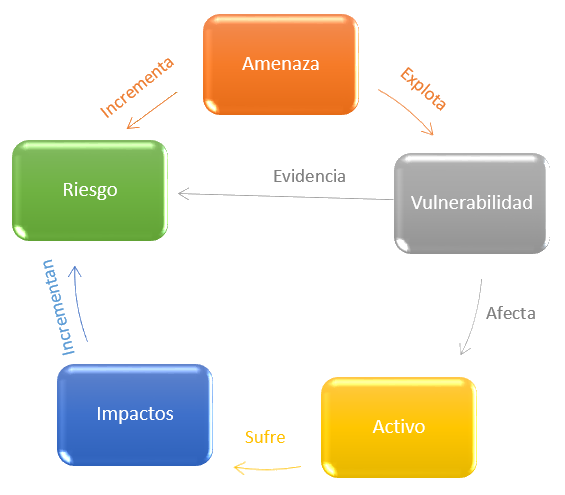

Vulnerabilidad: Probabilidad existente de que una amenaza se materialice contra un activo. Además, no todos los elementos de un SI son vulnerables a las mismas amenazas.

Equipos físicos --> cortes eléctricos

BBDD --> usurpación o robo

Otros conceptos asociados son amenazas, riesgos, vulnerabilidades, ataques e impactos.

Elementos vulnerables en el sistema informático. Hardware, software y datos.

Elementos vulnerables en el sistema informático. Hardware, software y datos.

La seguridad Informática es un problema integral, los problemas no pueden ser tratados aisladamente.

La seguridad de todo el sistema es igual a la de su punto más débil.

Elementos vulnerables en el sistema informático. Hardware, software y datos.

Activos Implicados

- Datos

- Sw

- Hw

- Personal

- Redes

- Soportes

- Instalaciones

- Servicios

Elementos vulnerables en el sistema informático. Hardware, software y datos.

Los elementos principales a proteger en cualquier sistema informático son el software, el hardware, los datos y el personal

Habitualmente los datos constituyen el principal elemento a proteger --> el más

amenazado y el más difícil de recuperar

Análisis de las principales vulnerabilidades de un sistema informático.

Analizar las vulnerabilidades requiere analizar todos los componentes de nuestro SI, con el fin de obtener las conclusiones sobre el impacto que causaría sobre nuestro sistema.

Se trata de:

- Identificar

- Evaluar

- Priorizar

Por lo general se usan herramientas automatizadas como OpenVas, Nessus, etc.

Análisis de las principales vulnerabilidades de un sistema informático.

Manos a la obra!!!

Vamos a realizar la instalación de OpenVas, te servirá para la tarea online 1 propuesta. Aquí tienes un video de como hacerlo:

Análisis de las principales vulnerabilidades de un sistema informático.

Amenazas. Tipos

Circunstancia que podría afectar al sistema aprovechando alguna vulnerabilidad de este

Estás se clasifican en 2 grupos:

- Físicas

- Lógicas

Recordemos que un SI está formado por elementos físicos (HW), elementos lógicos (SW) y datos.

Pero también se puede clasificar a las amenazas en función de la manera que tienen de interferir con los datos

Amenazas. Tipos

Intercepción

- Ataque Pasivo

- Afecta confidencialidad

- Acceso a información transmitida por la red

- NO hay modificación de la información

Intruso captura información

Amenazas. Tipos

Interrupción

- Ataque Activo

- Afecta a la disponibilidad

- Ejemplo: Ataque DOS

Intruso provoca la caída de activos

Amenazas. Tipos

Modificación

- Ataque Activo

- Afecta a la confidencialidad e integridad.

Intruso realiza cambios en algún momento entre:

- creación por parte del emisor

- llegada al receptor

Amenazas. Tipos

Fabricación

- Ataque Activo

- Afecta a la autenticación.

- Ejemplo: Phising

Intruso modifica la información con el objeto de:

- producto final similar al original

- difícil de distinguir

Estafas económicas

Amenazas físicas

- Hombre

- accidental

- intencionadamente

- Naturaleza

Amenazas físicas

| Suministro eléctrico: cortes, variaciones del nivel medio de tensión (subidas y bajadas), distorsión y ruido añadido. |

| Robos o sabotajes: acceso físico no autorizado al hardware, software y copias de seguridad |

| Condiciones atmosféricas y naturales adversas: temperaturas extremas, humedad excesiva, incendios, inundaciones, terremotos. |

Consecuencias o efectos

- Pérdida y/o mal funcionamiento del hardware.

- Falta de disponibilidad de servicios.

- Pérdida de información.

Amenazas lógicas

"Como principio básico de seguridad lógica en la configuración de sistemas: todo lo que no está permitido

debe estar prohibido."

El activo más importante que se poseen las organizaciones es la información

Necesitamos aplicar barreras y procedimientos que resguarden el acceso a los datos y solo se permita acceder a ellos a las personas autorizadas.

Amenazas lógicas

Clasificación

- Malware (SW malicioso)

- Ingeniería Social

- Ataque DoS

- De Modificación

- Suplantación

- Monitorización

El SW malware en función de las acciones que realice también se conoce como:

- Bug (accidental, en diseño)

- Troyano (método común en descargas)

- Backdoors (acceso remoto sin detección)

- Spyware (Sw espía, pass de ctas. bancarias)

- Stealers (robo de credenciales navegadores, emails)

Amenazas lógicas

Análisis del software malicioso

Hay herramientas SW para contrarrestar los ataques.

Se realizan análisis en entornos controlados (aislados)

SANDBOX

Amenazas lógicas

Análisis del software malicioso

SANDBOX

Todo lo probado no se ve influenciado por el exterior y el exterior no se modifica por lo que ocurre dentro de la caja.

- Estático

- línea a línea

- sin ejecutar el SW malicioso

- labor muy compleja

- Dinámico

- más rápido

- ejecución en simulación entorno real

- monitorización del comportamiento (Máquinas Virtuales)

Ejemplos de Amenazas

Existe una estrecha relación entre las amenazas y el uso que se hace del SI. Las principales son:

Ejemplos de Amenazas

Servicios de Abreviación de URL (shorturl.com)

Original:

http://www.amazon.com/Kindle-Wireless-Reader-Wifi-Graphite/dp/B002Y27P3M/

Abreviada:

http://alturl.com/9ujps

En la conversión se puede introducir caracteres que lleven a una web con contenido malicioso. Muy usado en RRSS y en enlaces para compras de productos

Ejemplos de Amenazas

Geolocalización

- Usada tanto en RRSS como en Disp. Móviles

- Combina Red de Telefonía, GPS y Wi-Fi para triangular ubicación, gustos y apps que utiliza el individuo

Se comparte información relevante al instalar apps y dando consentimiento a conocer nuestra ubicación. Existe así un riesgo de sufrir delitos informáticos y de ataques físicos.

Ejemplos de Amenazas

Redes Zombies (BotNet)

- Equipos infectados manejados a distancia

- Generalmente se infectan por envíos masivos de spam para descarga de videos o ficheros (codec requerido)

- Recopilación de contraseñas y datos personales

- Uso del equipo para reenvío de spam

- Ataques DDoS (Denegación de Servicio Distribuido)

- Manipulación de encuentas y abusos de servicios de pago

- Minado de criptomonedas

- Usar el ordenador para acceso a contenidos fraudulentos

Ejemplos de Amenazas

Wikis (wikileaks)

- Poder publicar contenidos de manera libre también supone una amenaza

- empleados despechados

- usuarios que manejan información confidencial

- Provocan vulnerabilidades en las empresas afectadas

- Es una APT (amenaza persistente avanzada) para organismos, gobiernos y empresas (Ej: Operación Aurora)

Seguridad física y ambiental

consiste en la aplicación de barreras físicas y procedimientos de control, como medidas de prevención y contramedidas ante amenazas a los recursos e información confidencial.

- Zonas restringidas --> sólo personal autorizado

- Condiciones ambientales óptimas para correcto funcionamiento del SI

- Personal no autorizado

- Agua

- Fuego

- Temperatura

- Suciedad

- Fallos de suministro eléctrico

Seguridad física y ambiental

Las medidas que se adoptan para proteger al sistema informático del personal no autorizado, del agua, de elevadas o bajas temperatura o de la suciedad implican escoger una ubicación adecuada de los equipos informáticos, buscando el mejor emplazamiento

- Centros de Procesamiento de Datos (CPD)

- Construcciones antisísmicas

- Control de acceso físico

- Sistemas biométricos (huella, voz, patrones oculares)

- CCTV

- Sistemas de Alimentación Ininterrumpida (SAI)

Ubicación y protección física de los equipos y servidores

Objetivo principal: Proteger los servidores de información de personas y factores medioambientales que puedan perjudicar su funcionamiento

- Inaccesible a los usuarios no autorizados

- Condiciones geográficas que soporten catástrofes naturales

- Capaz de soportar condiciones ambientales severas (bien provisionado de calor, iluminación o combustible en caso de emergencia)

Ubicación

Sistemas de alimentación ininterrumpida (SAI)

Dispositivo que gracias a sus baterías puede proporcionar

energía eléctrica tras un corte de suministro eléctrico a todos los dispositivos que tenga conectados, durante un tiempo

limitado, permitiendo de este modo poder apagar los equipos sin que sufran cortes sus fuentes de alimentación.

Otra de sus funciones es mejorar la calidad de la energía eléctrica que llega a los aparatos,

filtrando subidas y bajadas de tensión y eliminando armónicos de la red eléctrica

Sistemas de alimentación ininterrumpida (SAI) - Tipos

- SAI OFFLINE: los más económicos, recomendados para equipos en el hogar. No estabilizan la corriente y solo generan la tensión de salida cuando se produce un corte de suministro eléctrico.

- SAI INLINE o LINE INTERACTIVE: equipos de gama media-alta que estabilizan la corriente incorporando un estabilizador de salida (AVR). Solo genera la tensión de salida cuando se produce un corte de suministro eléctrico. Son adecuados para ordenadores, centralitas telefónicas y equipos servidores de pequeñas y medianas empresas (Pymes).

- SAI ONLINE o de DOBLE CONVERSION: equipos de gama alta, pensados para proteger sistemas críticos. Estos equipos generan siempre la tensión de salida nueva, independientemente de la entrada.

Sistemas de alimentación ininterrumpida (Grupos Electrógenos)

Existen dispositivos que proporcionan alimentación eléctrica ininterrumpida a partir de energía diferente a la eléctrica, son comunes los que utilizan motores de combustión (gasóleo, gas, gasolina) para generar energía mecánica y transformarla en energía eléctrica

Lo más común es utilizar un motor de combustión (diésel o gasolina)

Seguridad lógica

- Centrada en la protección del SW, las apps y los datos de los usuarios.

- Complementa a la seguridad física.

- Impedir robos o pérdidas de información

- Transmisión segura de la información

- Que lo recibido sea lo mismo que lo transmitido

- Sistemas alternativos para transmisión y almacenamiento

- Monitorización del sistema para un mejor funcionamiento

Criptografía. Sistemas simétricos

- Técnica de protección de información

Cifrado usando algoritmos y claves secretas (solo conocidas por emisor y receptor)

- Clave secreta (Simétricos)

- Clave pública (Asimétricos)

Criptografía. Sistemas simétricos

- Emisor y receptor usan misma clave

- Antes de emitir se ponen de acuerdo en la clave a utilizar.

Desventajas

- Canal de comunicación para el negociado de la clave (interceptaciones)

- Tantas claves como elementos intervengan en la comunicación

La principal ventaja es la rapidez con la que se pueden cifrar y descifrar los mensajes

Criptografía. Sistemas asimétricos

- 2 claves (privada (solo la conoce receptor) y pública)

- Generadas a la vez y relacionadas matemáticamente (prácticamente imposible conocer la clave privada).

Métodos basados en este sistema

- Firma digital (SW y HW)

- Firma electrónica (HW)

- Certificado digital

- Certificado electrónico (identifica a la persona)

¿Sabemos como conseguir un certificado digital?

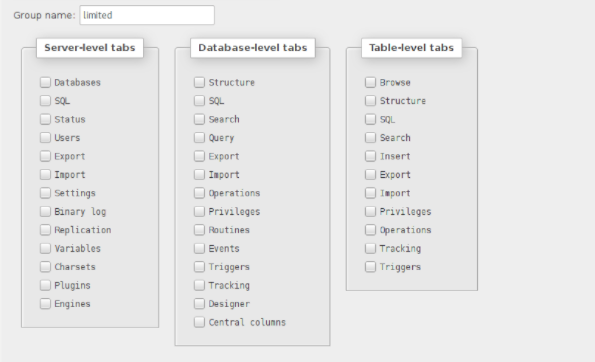

Listas de control de acceso

- Usadas para impedir acceso (ACL)

- Ej: ACL para permisos de usuario sobre archivos y procesos de una empresa, o en un Router para controlar el tráfico de la red.

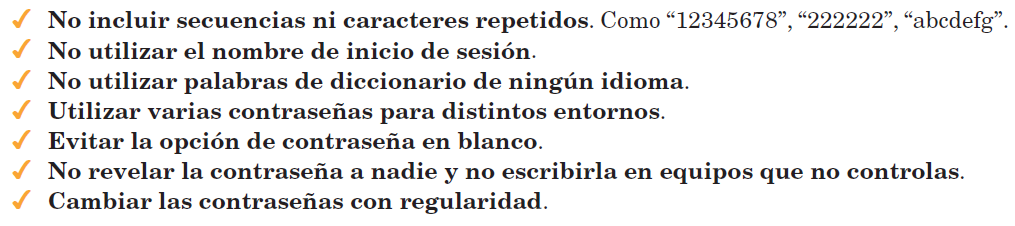

Establecimiento de políticas de contraseñas

Para que una contraseña sea segura debemos con

- Longitud mínima (min. 8 , deseable 14 o más)

- Combinación de caracteres (cuanto más diversos mejor)

NUNCA HACER ESTO

Establecimiento de políticas de contraseñas

Los sistemas de control protegidos con contraseña, suelen recibir distintos tipos de ataques, los más comunes son:

- Ataque de fuerza bruta (probando todas las combinaciones)

- Ataque de diccionario (conjunto de palabras comunes)

Primera medida: establecer un número máximo de tentativas (bloqueo del usuario o del sistema, ej: PIN móvil)

Análisis forense en sistemas informáticos

Recogida y análisis de evidencias

Análisis forense en sistemas informáticos

Herramientas del análisis

Esto es todo...