Seguridad y alta disponibilidad

(2021-22)

Manuel Jesús Rodríguez Arabi

UT.05. Instalación y configuración de un servidor proxy.

¿Qué es un Proxy?

dispositivo hardware o software que suplanta a otro en una comunicación informática, convirtiéndose en un intermediario o sustituto

OBJETIVOS

- controlar el acceso que desde la red interna se hace de Internet

- Autenticación de usuarios

- Filtrado del tráfico

- Creación de ficheros log

Clasificación: NAT, anónimo, Web, inverso, abierto, transparente

Tipos de proxies y características

Característica general: están compuestos de tres elementos básicos

- Elementos destino

- Elementos clientes

- Reglas de acceso

Todo el tráfico de red circula por el proxy --> audita el uso que se hace de internet

Reglas: Permiten o no a los clientes que se comuniquen con elementos destino

Destino o clientes: Máquinas relacionadas con el proxy

Tipos

Proxy NAT

Enmascara las direcciones IP entre clientes y destino. Este tipo de proxy es muy útil cuando se pretende compartir una misma dirección para acceder a Internet.

Tipos

Proxy Anónimo

Los elementos destino desconocen totalmente a los elementos clientes. Se utilizan en muchos casos para poder saltar un firewall, o las medidas de seguridad impuestas por el administrador del sistema que evitan que los usuarios se conecten a sitios no permitidos en esa red.

Tipos

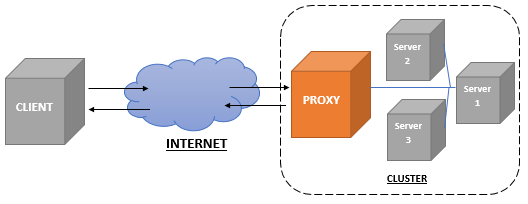

Proxy Inverso

Se suele utilizar entre Internet y los servidores web. Este tipo de proxy se utiliza para mejorar la seguridad y distribuir la carga sobre los servidores. En esta situación, es el proxy quien soporta todas las peticiones y las reenvía a los servidores web.

Tipos

Proxy Abierto

Acepta peticiones de cualquier equipo cliente, pertenezca o no a la red. Este tipo de proxy tiene la ventaja de eliminar problemas de configuración en los clientes. Sin embargo, la gran desventaja de no poder controlar quien lo usa (mal uso por ej: Envío SPAM)

Tipos

Proxy Transparente

Es una combinación de un proxy con NAT. En este caso, las conexiones se enrutan hacia el proxy y en el equipo cliente no hay que hacer ninguna configuración. En la mayoría de los casos en los que se emplea esta opción, el propio usuario desconoce que se esté utilizando un proxy. Los administradores pueden emplearlos como una medida de seguridad o para agilizar la conexión.

Tipos

Actúan de manera similar a las pasarelas (gateways), aunque

Son capaces de trabajar con protocolos de nivel aplicación, por lo que pueden entender contenidos y otras características valiosas en cuestiones de seguridad.

Funciones

Un proxy puede desempeñar, entre otras, las siguientes funciones principales

- Filtrado de contenidos (seleccionando los accesibles por los clientes)

- Proxy Caché (de las más usadas)

- Firewall (recogiendo conexiones para interrumpirlas o continuarlas)

Funciones

Un proxy puede desempeñar, entre otras, las siguientes funciones principales

- Filtrado de contenidos (seleccionando los accesibles por los clientes)

- Proxy Caché (de las más usadas)

- Firewall (recogiendo conexiones para interrumpirlas o continuarlas)

Instalación y configuración de un servidor Proxy

Usaremos Squid, por ser de libre distribución y el más usado

Instalación y configuración de un servidor Proxy

Configuración de la Memoria Caché (squid.conf)

cache_mem

Tamaño máx. de memoria para almacenar en caché

cache_mgr

email admin en caso de que deje de funcionar la caché

maximum_object_size

Tamaño máx. objetos que se almacenan en caché

cache_dir

ufs /var/spool/squid 300 16 256

[sist. arch.] [dir. almac.] [tamaño] [nº dir] [nº niveles]

Instalación y configuración de un servidor Proxy

Cómo hacer que se conecten solo usuarios autenticados

Instalación y configuración de un cliente Proxy

- Desde cualquier navegador

- Proxy transparente

Puerta enlace del cliente

Dirección ip del proxy

En nuestro server proxy

Creación de reglas iptables

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 3128

iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to ip_server_proxy:3128

En squid.conf => http_port 3128 transparent

Proxy Inverso

Web Server Acelerator => agiliza la conexión a servidores web

Muy útil cuando tenemos varios servidores en red interna con una única conexión a internet.

Requiere que escuche en el puerto 80

Proxy Inverso

Configuración en squid.conf

ip_publica port 80

http_port ip_publica:80 vhost vport

Acl como medida de seguridad

acl permitidas dstdomain "/etc/squid/webpermitidas.txt"

Indicamos que se conecte de manera directa a la red interna

acl conexion-directa dst 192.168.10.0/24

always_direct allow conexion-directa

Esto es todo por hoy...