e-bezpieczeństwo

w pracy nauczyciela

Marcin Selke

e-bezpieczeństwo

w pracy nauczyciela

hasła

2

przeglądarka

3

Internet i poczta

4

system

5

wrażliwe dane

1

sprzęt

7

kopia ważnych plików

6

wrażliwe dane

prywatne

dane do kont, zdjęcia i filmy, wyniki badań, korespondencja, rachunki i faktury,

służbowe

prace i zadania, opinie i orzeczenia, konspekty lekcji, dane uczniów

hasła

wrażliwe dane

prywatne

dane do kont, zdjęcia i filmy, wyniki badań, korespondencja, rachunki i faktury,

służbowe

prace i zadania, opinie i orzeczenia, konspekty lekcji, dane uczniów

hasła

hasła

hasła

hasła

Polaków nie zmienia do bankowości internetowej

hasła

hasła

Polaków doświadczyło próby wyłudzenia danych i

Polaków korzysta z tego samego w wielu miejscach

70%

40%

30%

hasła

Tworzenie silnego

- co najmniej 12 znaków

- wielkie i małe litery, cyfry, znaki specjalne

- różne od wyrazów słownikowych

- znacznie inne od poprzednich haseł

- łatwe do zapamiętania

- trudne do odgadnięcia

| liczba znaków |

litery | litery, cyfry, znaki spec. |

|---|---|---|

| 6 | natychmiast | natychmiast |

| 8 | 28 sekund | 5 minut |

| 12 | 6 lat | 226 lat |

| 16 | 46 mln lat | 5 bilionów lat |

www.passwordmonster.com

Sprawdź swoje hasło!

Jak stworzyć mocne hasło w praktyce?

1

2

3

metoda akronimów

metoda fraz

generator haseł

Jak stworzyć mocne hasło w praktyce?

1

metoda akronimów

2

metoda fraz

generator haseł

3

ACDsws221B#

Wykorzystaj pierwsze litery lub sylaby znanych Ci zdań, tytułów, powiedzeń itd.

Polecenie

Wskaż ulubioną książkę, np. - Arthur Conan Doyle Studium w szkarłacie.

Przykład 1.

krok 1.

Zacznij tworzyć hasło - inicjały autora wielką literą, pierwsze litery wyrazów

w tytule małą - ACDsws - brakuje cyfr, znaku specjalnego, hasło jest za krótkie.

krok 2.

Dodaj kolejną informację z książki. Sherlock Holmes mieszkał pod adresem

Baker Street 221B. Uzupełnij wybranym znakiem specjalnym, np. #

krok 3.

Jak stworzyć mocne hasło w praktyce?

1

metoda akronimów

2

metoda fraz

generator haseł

3

JVpdwz19#

1

metoda akronimów

2

metoda fraz

generator haseł

3

Zacznij wielką literą, dodaj na początku i końcu wybrane cyfry.

krok 3.

Polecenie

Wykorzystaj przysłowie do stworzenia mocnego hasła.

Wybierz dowolne przysłowie, np. żadna praca nie hańbi.

W puste miejsca wstaw dowolny znak specjalny, np. -

zadna-praca-nie-hanbi

krok 2.

krok 1.

Przykład 1.

5Zadna-praca-nie-hanbi6

1

metoda akronimów

2

metoda fraz

generator haseł

3

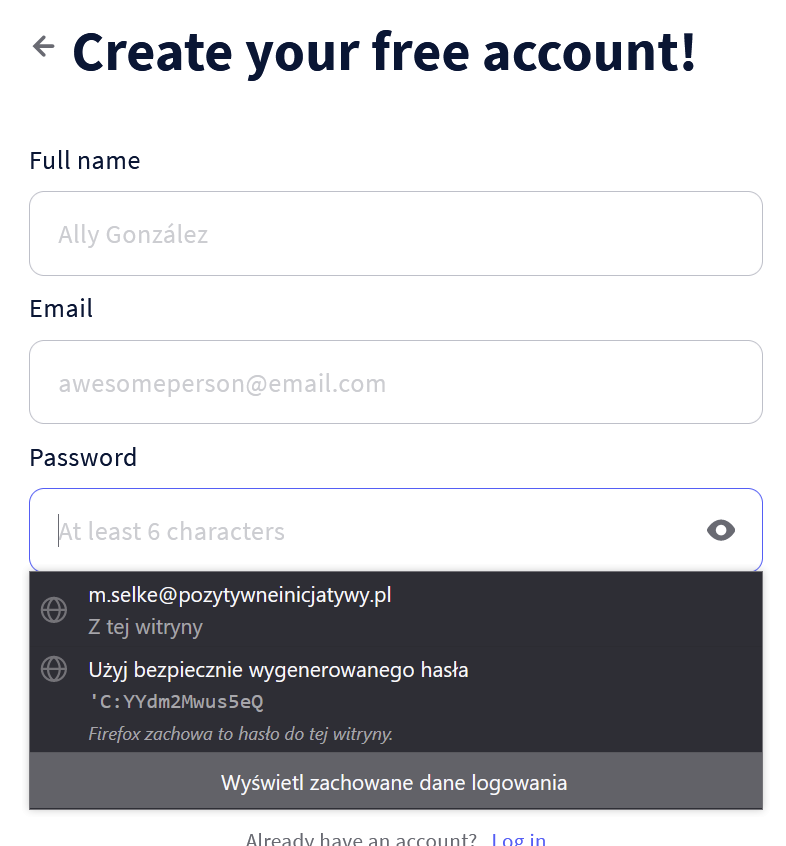

hasło generowane przez przeglądarkę

1

metoda akronimów

2

metoda fraz

generator haseł

3

hasło z dowolnego generatora dostępnego online

Ile kombinacji ma 12 znakowe hasło?

26

wielkich liter

26

małych liter

10

cyfr

33

znaki specjalne

95^12

540360087662637000000000 |

Ponad 540 tryliardów kombinacji

Jakim cudem mam zapamiętać tyle złożonych haseł?

Nie musisz!

MENEDŻER HASEŁ

MENEDŻER HASEŁ

przeglądarka

chmura

lokalny

- darmowy

- otwartoźródłowy

- bez limitu haseł

- bez limitu urządzeń

MFA

2FA

MFA

multi-form authentication

uwierzytelnianie wielopoziomowe

2FA

two-form authentication

uwierzytelnianie dwupoziomowe

2FA

Dwa z poniższych składników.

2FA

Dwa z poniższych składników.

| To wiesz. | To masz. | Tym jesteś. |

|---|---|---|

| login | odcisk palca | |

| hasło | klucz USB | tęczówka |

| pin | smartfon | siatkówka |

| kod | karta haseł | twarz |

| symbol | głos |

2FA

Allegro - Moje Allegro - Konto - Bezpieczeństwo - Dwustopniowe logowanie

2FA

Profil - Bezpieczeństwo - Logowanie dwustopniowe

Ale po co to wszystko?

Przypadek 1.

Otrzymujesz wiadomość od dyrektora z prośbą o przesłanie jakichś danych przez e-dziennik. Maila przysłano z adresu:

k.fοrmellɑ@pozytywneinicjɑtywy.pl

No cóż, jak trzeba, to trzeba. Dyrektor był na tyle miły, że wkleił link:

https://υonetplus.vuIcan.net.pI/puck/

Przypadek 1.

Otrzymujesz wiadomość od dyrektora z prośbą o przesłanie jakichś danych. Maila przysłano z adresu:

k.fοrmellɑ@pozytywneinicjatywy.pl

No cóż, jak trzeba, to trzeba. Załączasz pliki i wysyłasz.

BŁĄD!

Twoje dane zostały właśnie przesłane do kogoś nieupoważnionego, a Ty jesteś ofiarą phishingu.

Phishing - oszustwo polegające na podszywaniu się pod kogoś

w celu wyłudzenia informacji.

Przypadek 1.

Co się wydarzyło?

Przypadek 1.

Co się wydarzyło?

Text

k.fοrmellɑ@pozytywneinicjɑtywy.pl

k.fοrmella@pozytywneinicjatywy.pl

Przypadek 1.

Co się wydarzyło?

k.fοrmellɑ@pozytywneinicjɑtywy.pl

k.fοrmella@pozytywneinicjatywy.pl

Ciężko dostrzec, że zamiast małej literki 'l' mamy wielkie 'i',

a literka 'a' wygląda nieco inaczej, prawda?

Przypadek 1.

Co się wydarzyło?

https://uonetplus.vulcan.net.pl/puck/

https://υonetplus.vuIcan.net.pI/puck/

Tak samo w adresie, gdzie literka 'u' jest zamieniona na podobny symbol.

Przypadek 1.

Menedżer haseł uchroni Cię przed tego rodzaju atakiem.

Nie podpowie Ci loginu i hasła, jeżeli adres witryny nie będzie zgadzał się z tym, który jest zapisany w jego bazie.

Przypadek 2.

Nie bardzo chce Ci się tworzyć złożone hasła. Korzystasz z "klasycznego" połączenia, np:

zaq12wsx

Przypadek 2.

BŁĄD!

Korzystanie z popularnych haseł to proszenie się o kłopoty.

Metoda brute force pozwoli na "odgadnięcie" tego hasła w kilka chwil.

Przypadek 2.

Brute force - technika polegająca na sprawdzeniu wszystkich możliwych kombinacji. Łączy się ją ze "słownikami", które zawierają setki tysięcy haseł.

Przypadek 2.

Lista 528 316 haseł, którą można znaleźć w 10 sekund.

Przypadek 2.

Jeżeli stworzysz hasło zgodnie z zasadami, to metoda brute force nie będzie zagrożeniem:

a) złamanie hasła będzie trwało co najmniej setki lat,

b) niemal zerowa szansa na pojawienie się hasła w słowniku.

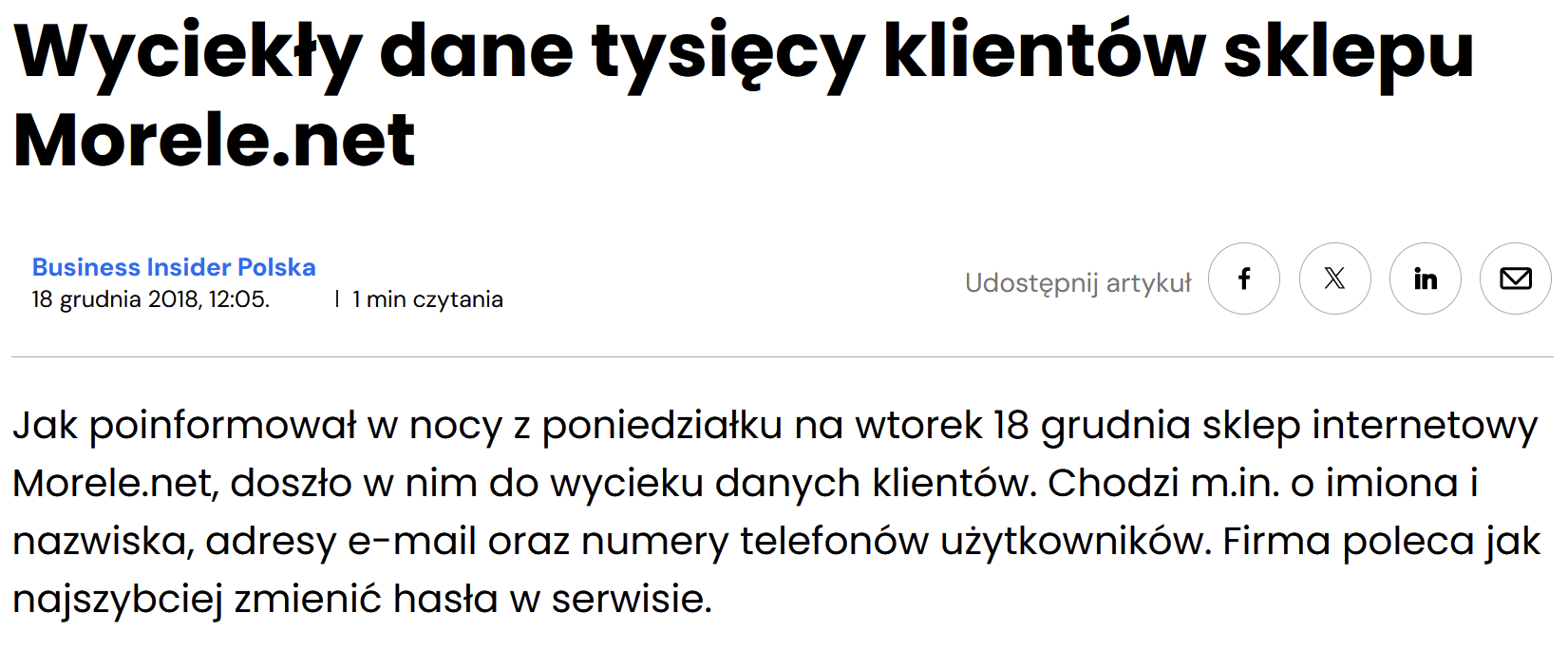

Przypadek 3.

Korzystasz z tego samego hasła w wielu serwisach. Pewnego dnia Twoim oczom ukazuje się taki oto news.

Przypadek 3.

Co Ci grozi?

Jakaś obca osoba ma dostęp do Twojego konta w największym sklepie komputerowym.

Weszła też w posiadanie Twoich danych.

Co powstrzyma ją przed kupnem czegoś na raty na Twój rachunek? Albo zalogowaniem się na maila?

Przypadek 3.

Weryfikacja dwuskładnikowa jest rozwiązaniem.

Jeżeli ktoś spróbuje zalogować się na Twoje konto lub maila, otrzymasz powiadomienie z informacją o próbie logowania.

Obca osoba nie otrzyma np. smsa z kodem.

PRZEGLĄDARKA

Jaka jest najpopularniejsza przeglądarka?

Jaka jest najbezpieczniejsza przeglądarka?

najpopularniejsza przeglądarka

najbezpieczniejsza przeglądarka

Chrome

Safari

Edge

Opera

Firefox

Firefox

Epic

Tor

Brave

Waterfox

Więc czego używać?

Chrome

Safari

Edge

Opera

Firefox

Więc czego używać?

Chrome

Safari

Edge

Opera

Firefox

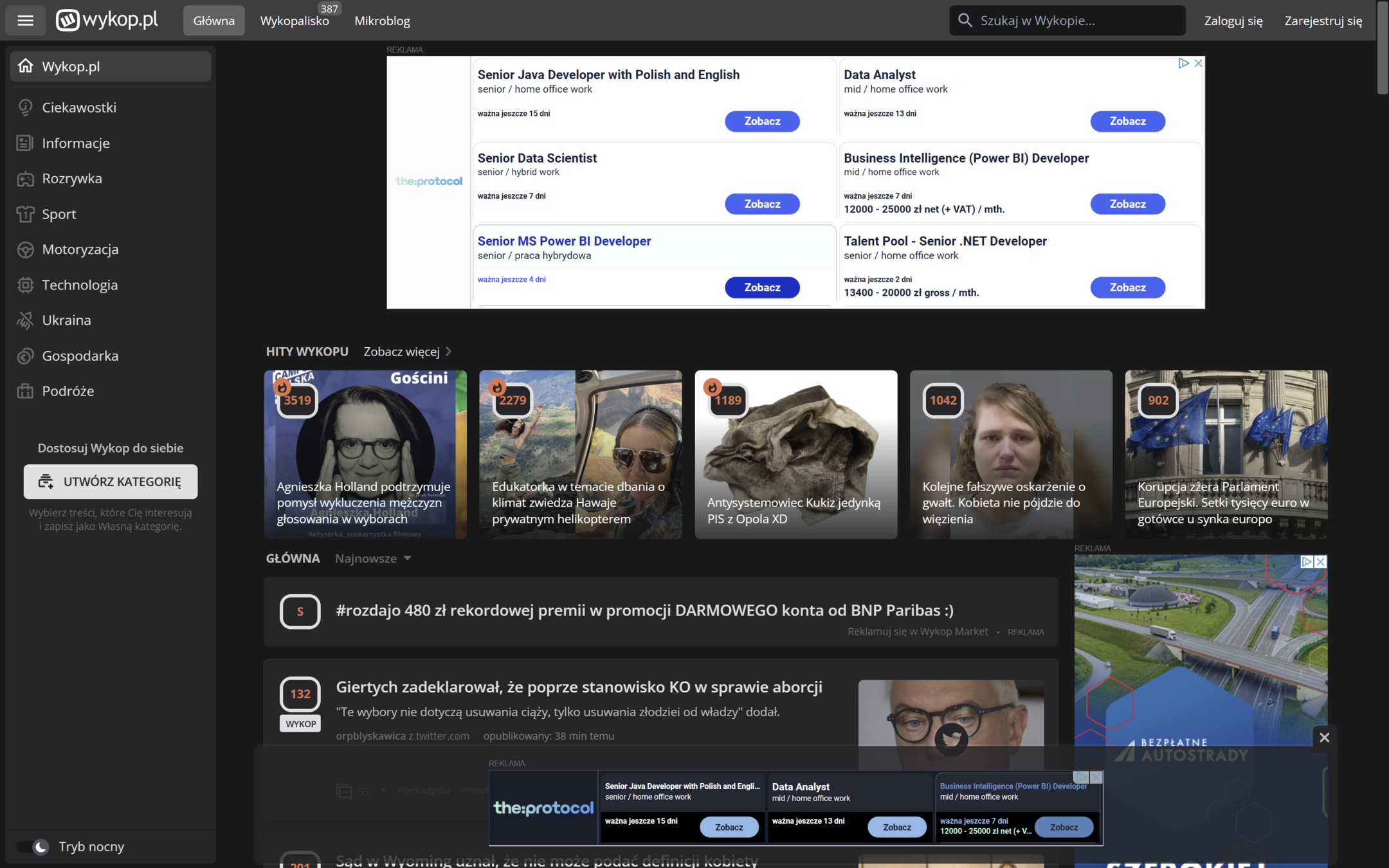

Jak wyglądają strony internetowe w 2023?

Jak mogą wyglądać?

Wtyczka blokująca reklamy.

Dostępna dla popularnych przeglądarek.

Liczba zablokowanych niepożądanych akcji

10

Wykop

Wirtualna Polska

121

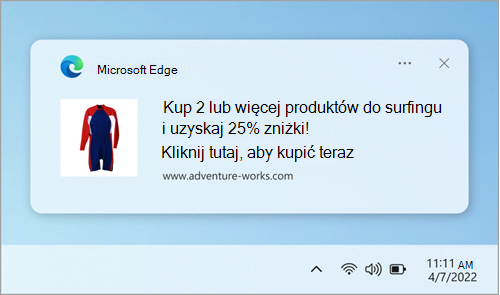

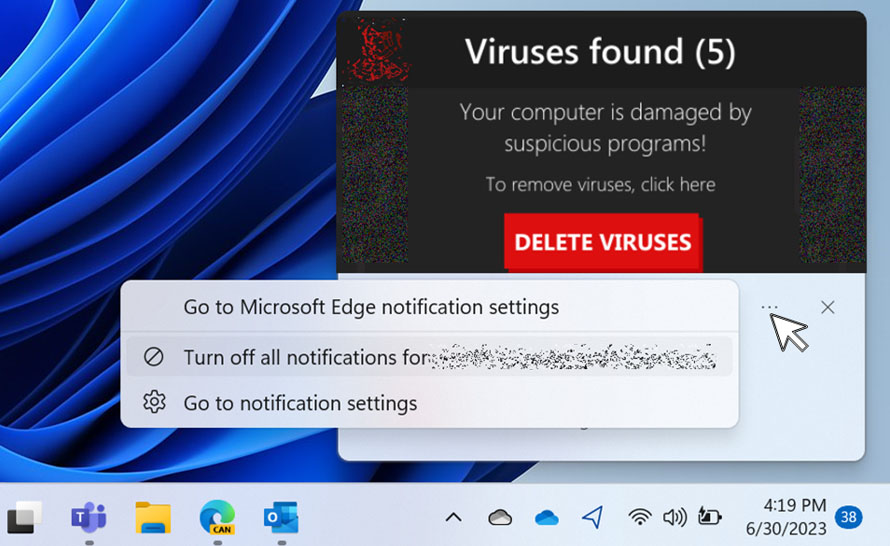

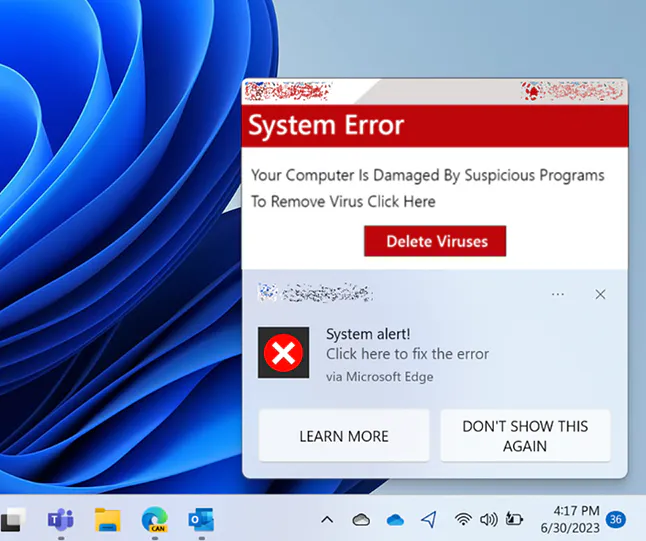

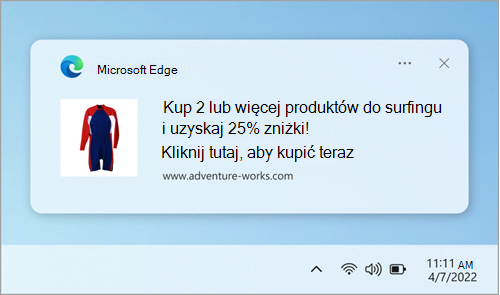

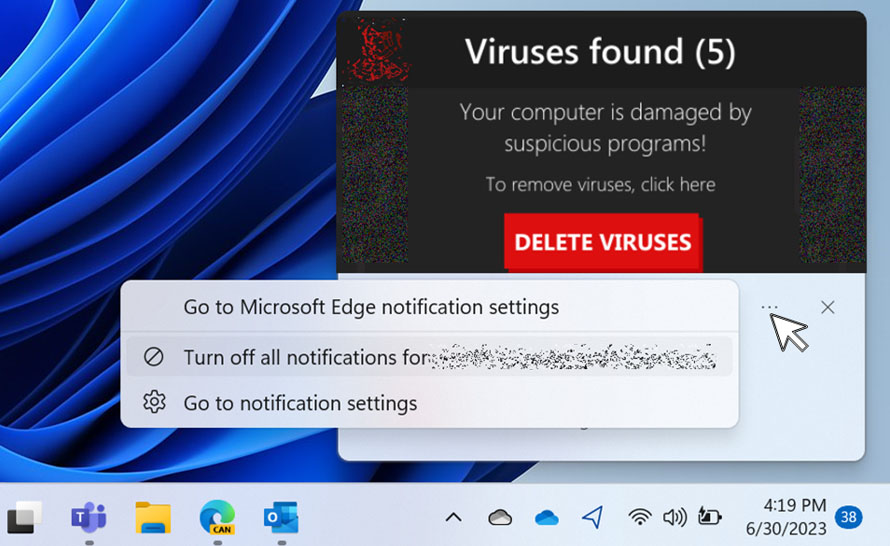

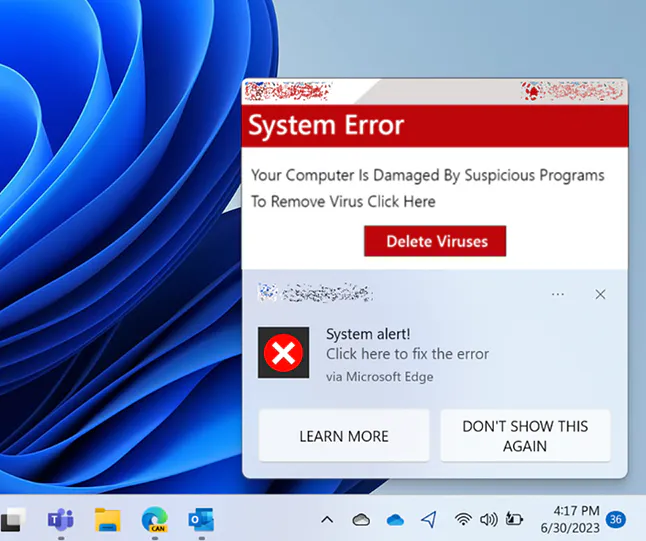

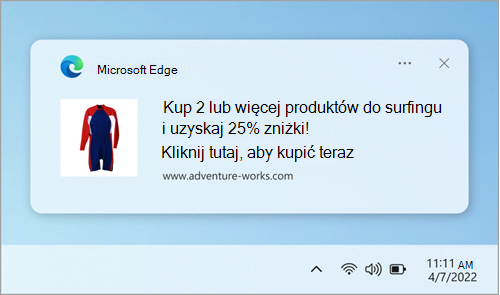

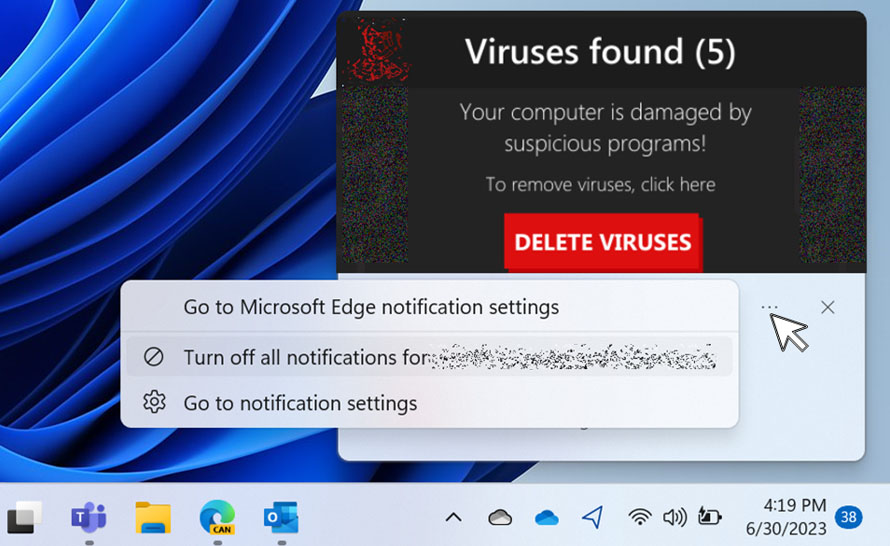

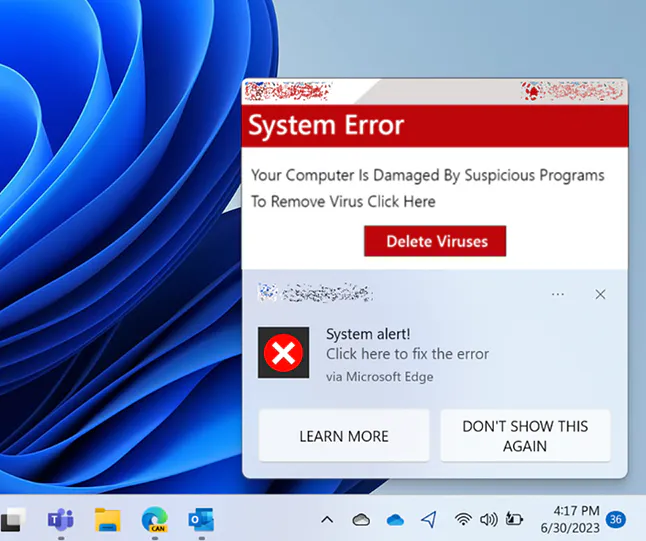

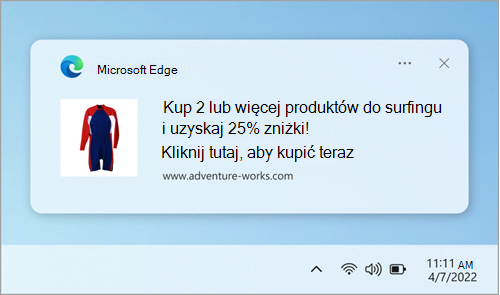

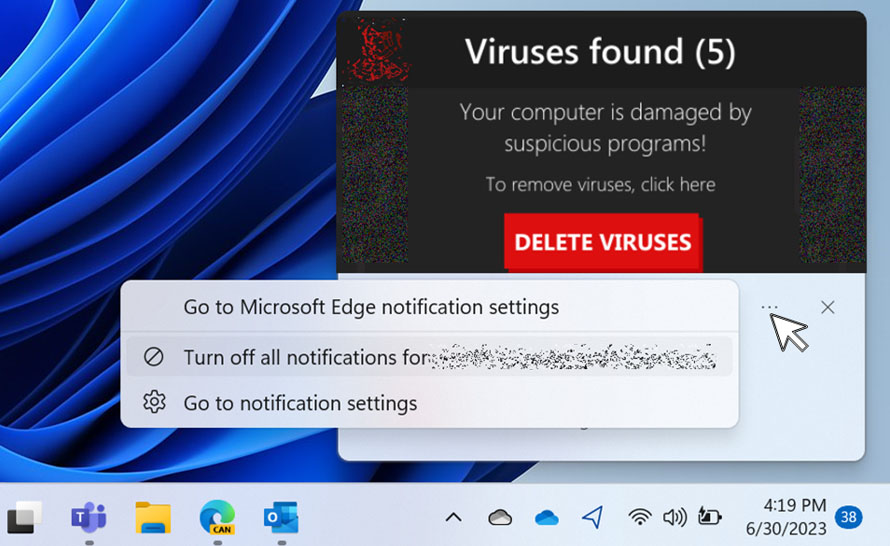

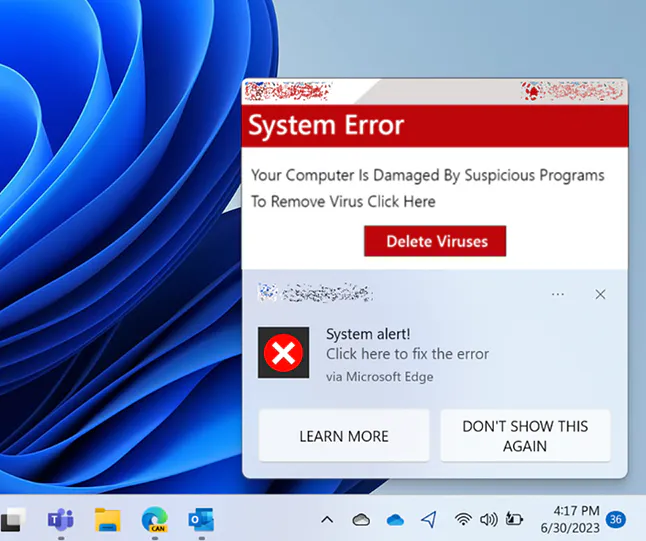

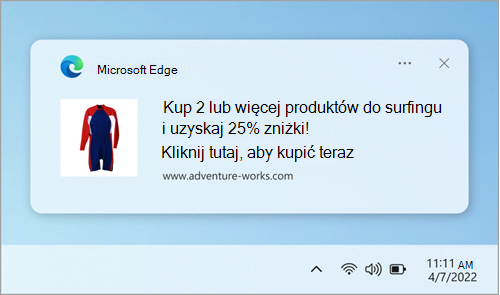

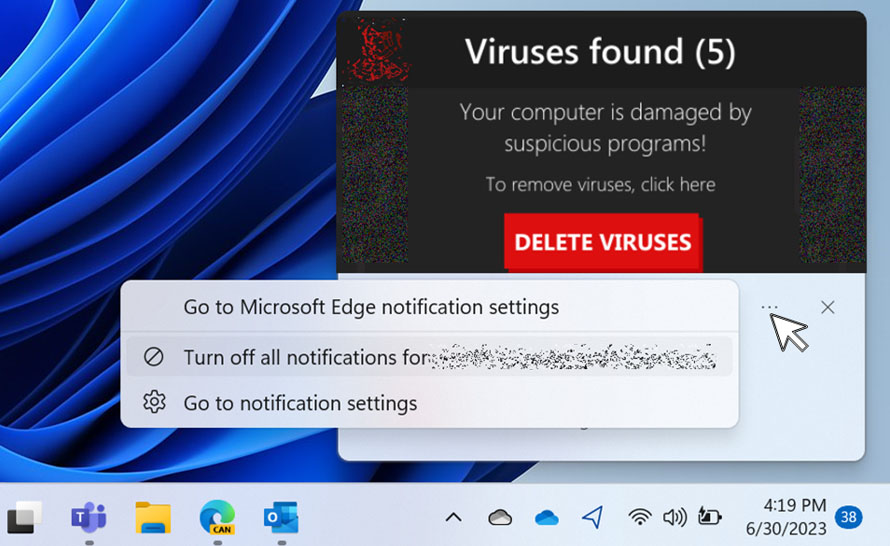

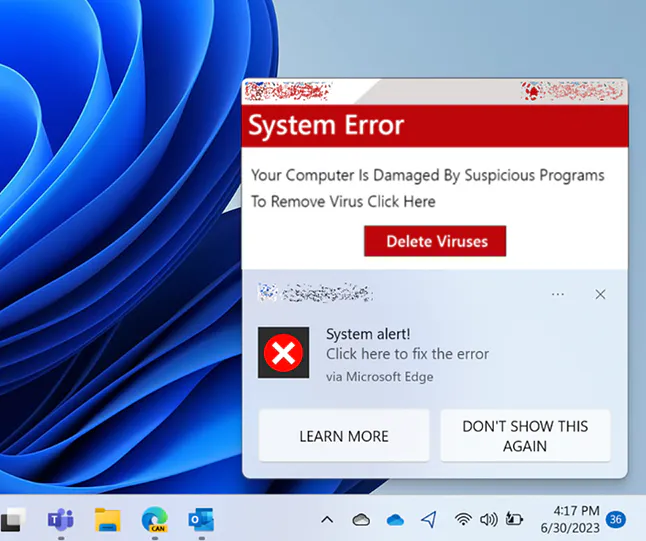

Wyłącz powiadomienia, chyba że używasz ich świadomie.

Jak wyłączyć powiadomienia?

Jak wyłączyć powiadomienia?

SKRZYNKA

TYMCZASOWA

SKRZYNKA TYMCZASOWA

Wykorzystaj ją do stworzenia kont w serwisach, gdzie nie chcesz

podawać swojego głównego adresu.

WYGENERUJ

ADRES

ZAŁÓŻ

KONTO

UŻYWAJ

LUB ZAPOMNIJ

SKRZYNKA TYMCZASOWA

Skąd mam wiedzieć, czy mój adres mailowy kiedyś wyciekł?

Skąd mam wiedzieć, czy mój adres mailowy kiedyś wyciekł?

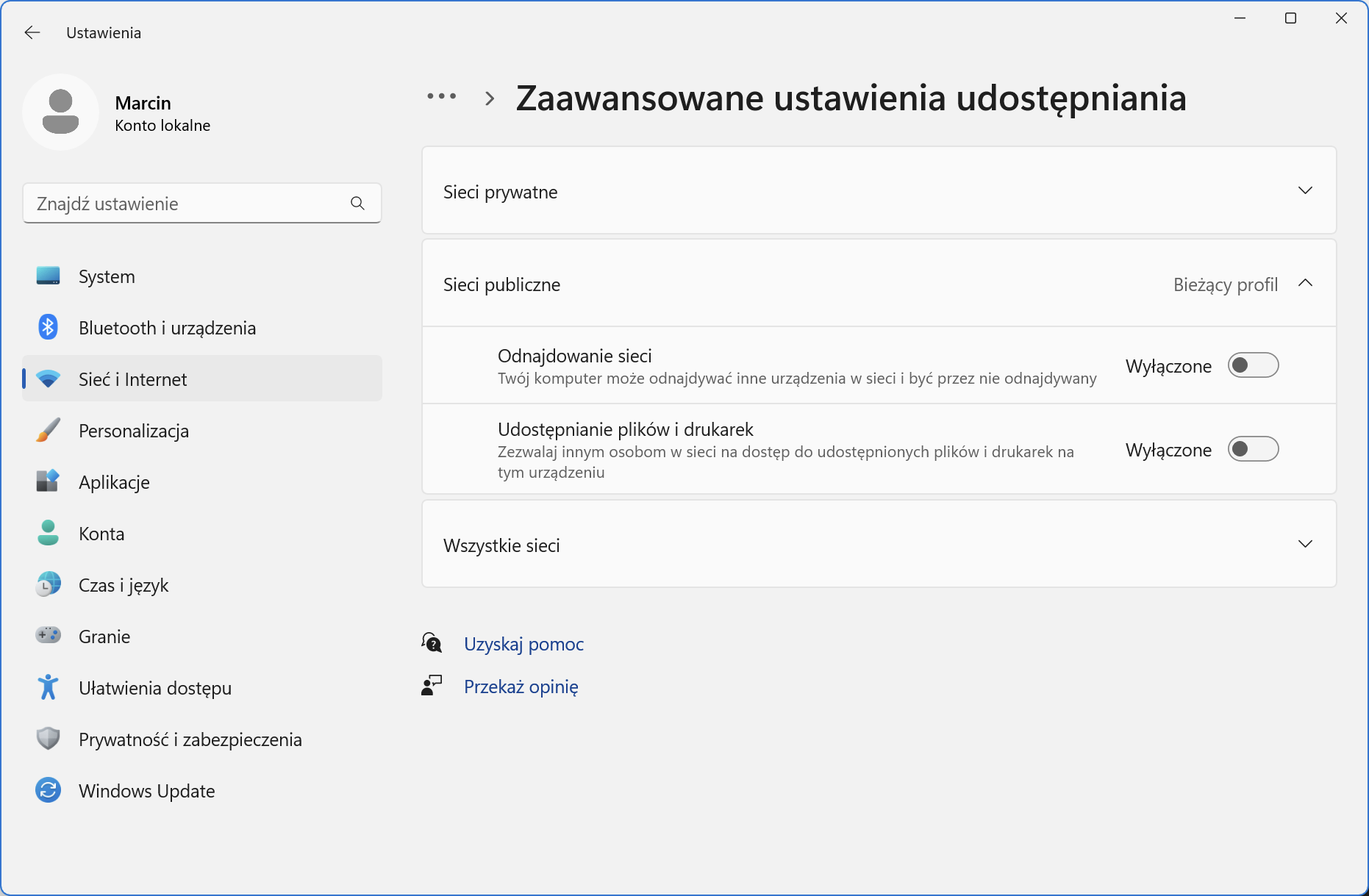

SYSTEM OPERACYJNY

SYSTEM OPERACYJNY

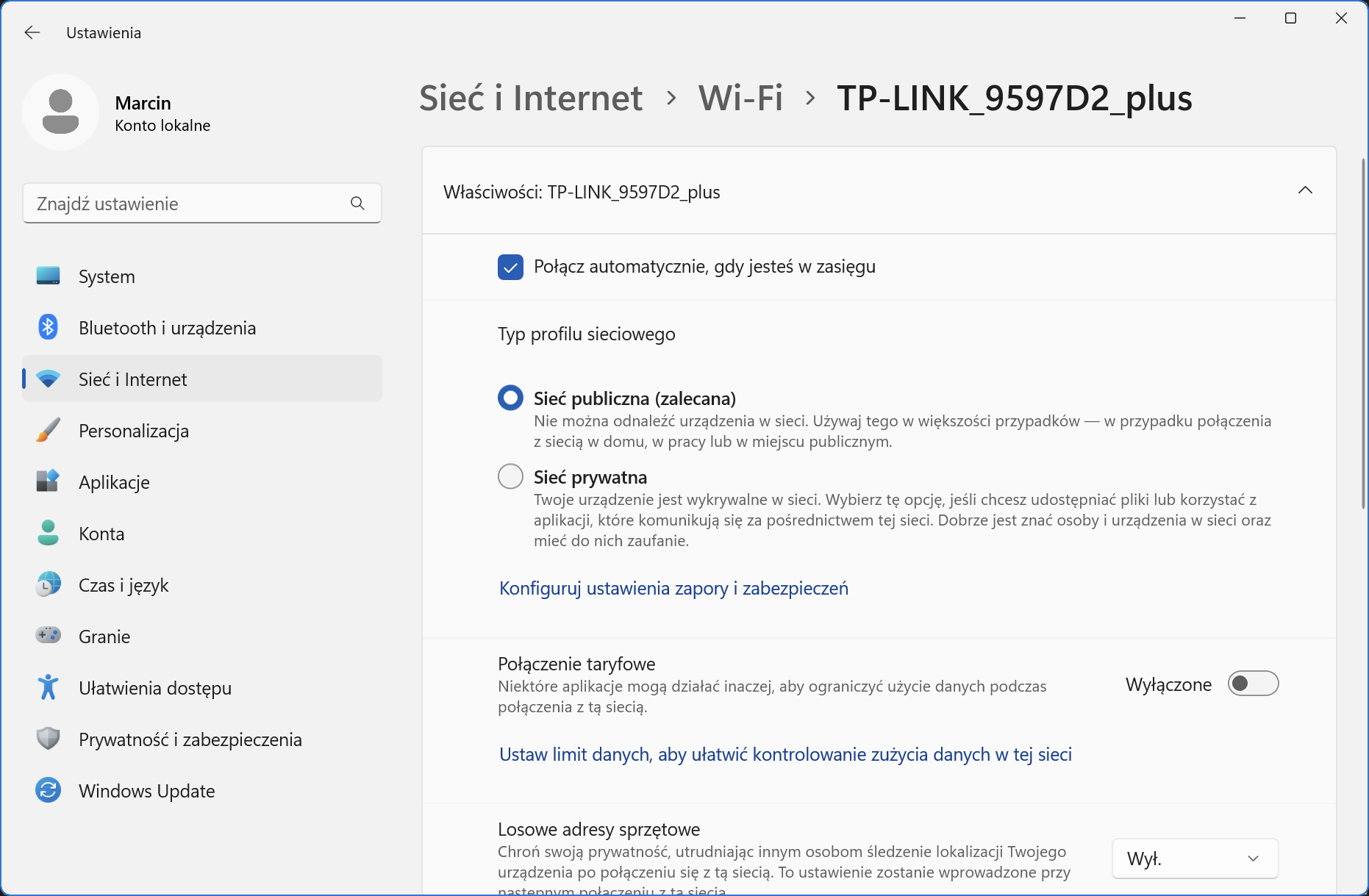

1. Ustawienie sieci.

2. Udostępnianie plików.

3. Debloat.

4. Autostart.

5. Antywirus.

SYSTEM OPERACYJNY

Ustawienie sieci

2. Udostępnianie plików.

3. Debloat.

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

3. Debloat.

4. Autostart.

5. Antywirus.

SYSTEM OPERACYJNY

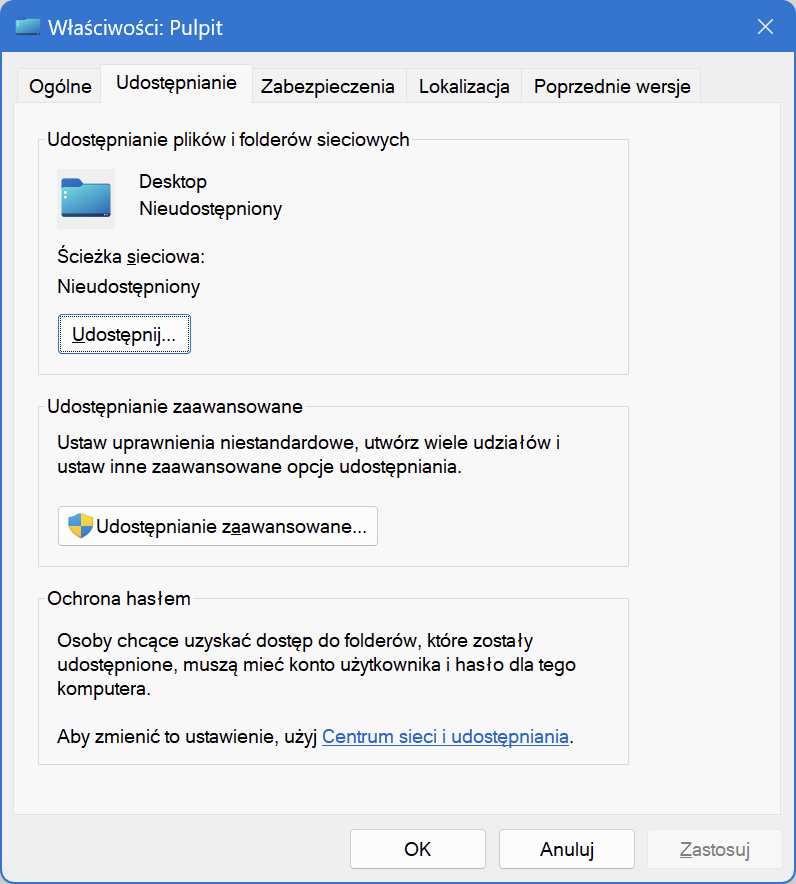

1. Ustawienie sieci

Udostępnianie plików

3. Debloat.

SYSTEM OPERACYJNY

1. Ustawienie sieci

3. Debloat.

PPM

właściwości

udostępnianie

Udostępnianie plików

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

3. Debloat.

4. Autostart.

5. Antywirus.

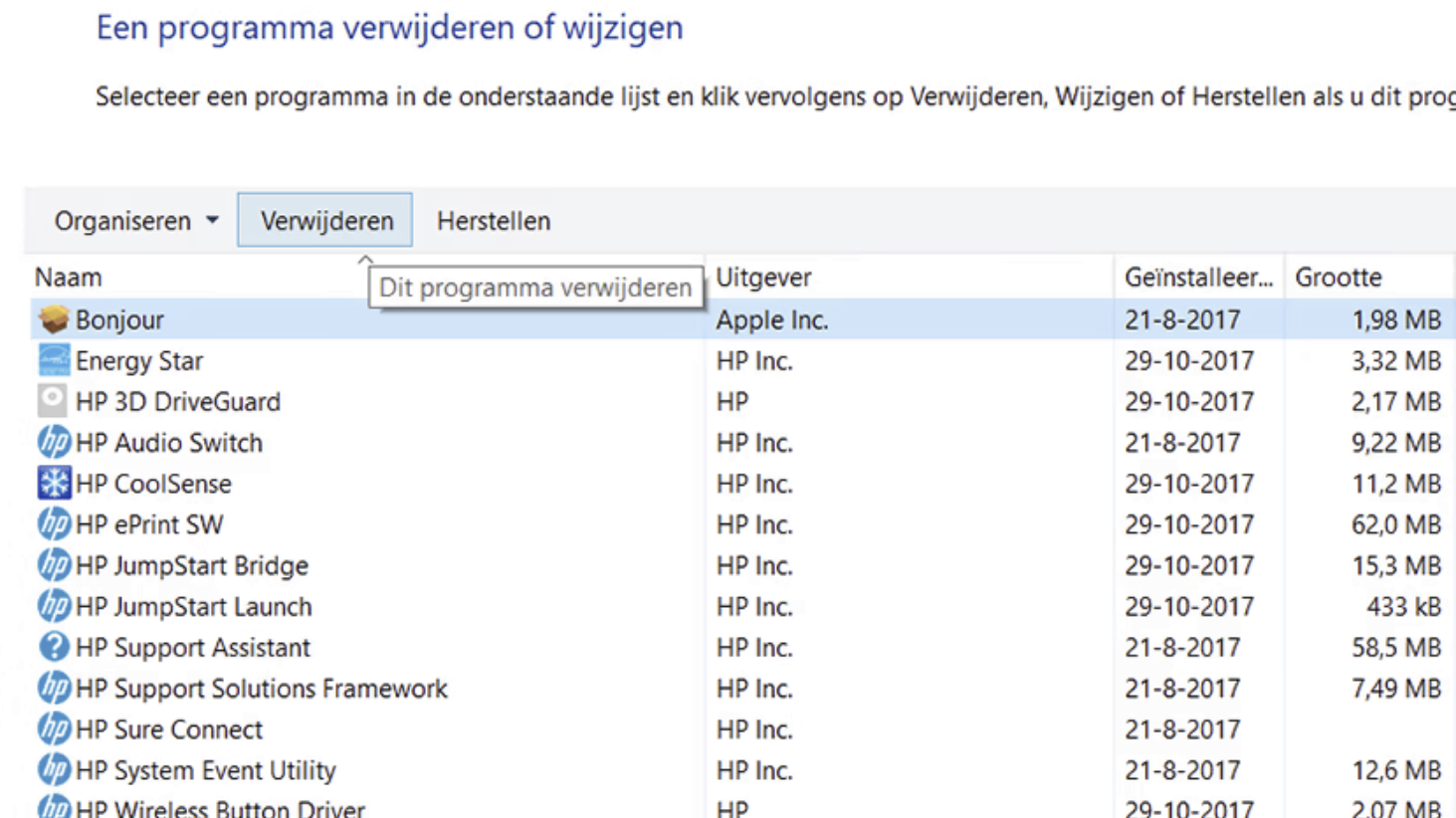

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

Debloat

Bloatware to rodzaj niechcianego oprogramowania,

z którego obecności na Twoim komputerze możesz

nie zdawać sobie sprawy.

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

Debloat

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

3. Debloat.

4. Autostart.

5. Antywirus.

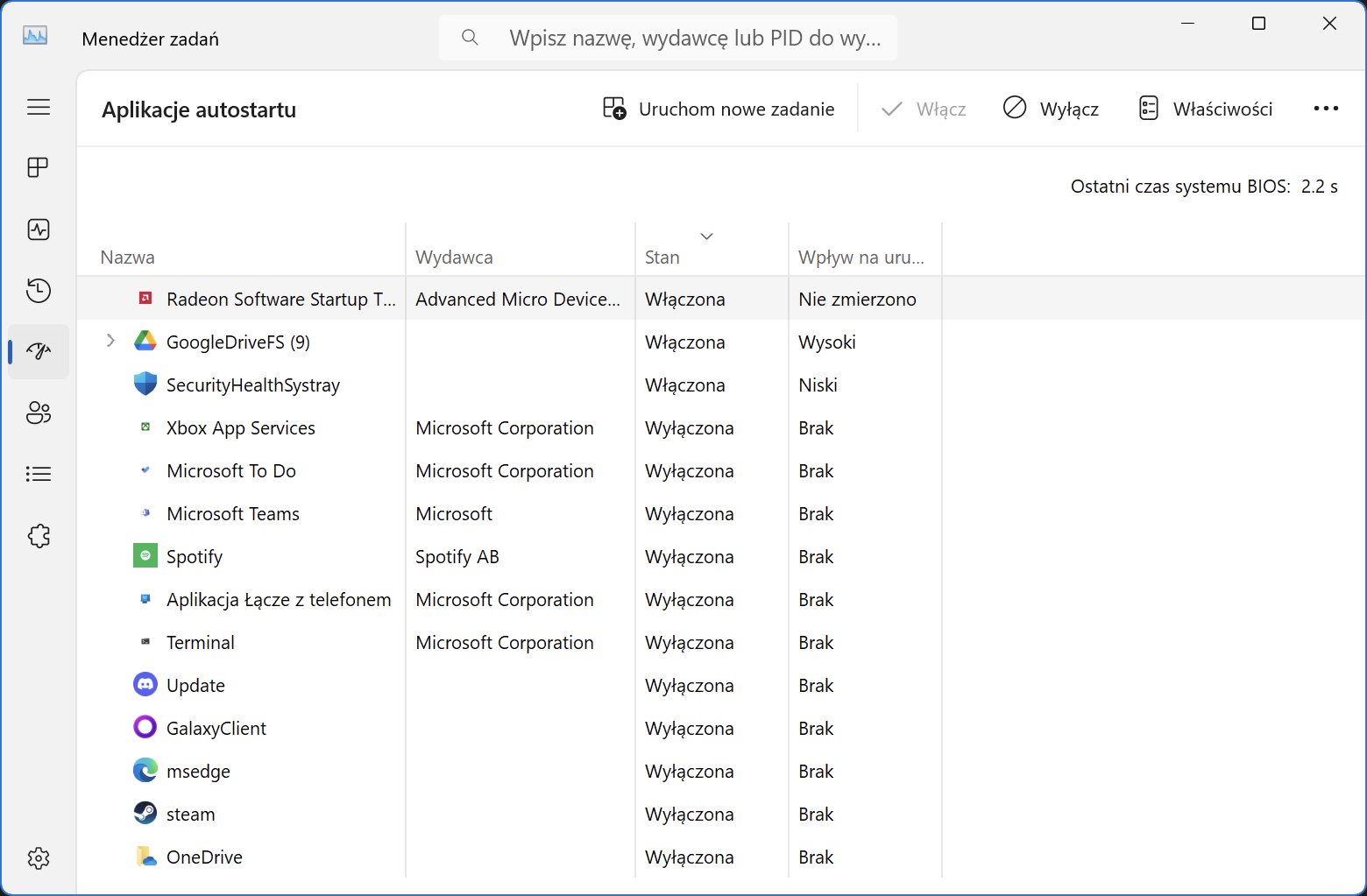

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

3.Debloat.

Autostart

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

3.Debloat.

4. Autostart.

5. Antywirus.

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

3.Debloat.

4. Autostart.

Antywirus

Windows Defender wystarczy.

Nie używaj dwóch programów antywirusowych jednocześnie.

SYSTEM OPERACYJNY

1. Ustawienie sieci.

2. Udostępnianie plików.

3.Debloat.

4. Autostart.

5. Antywirus.

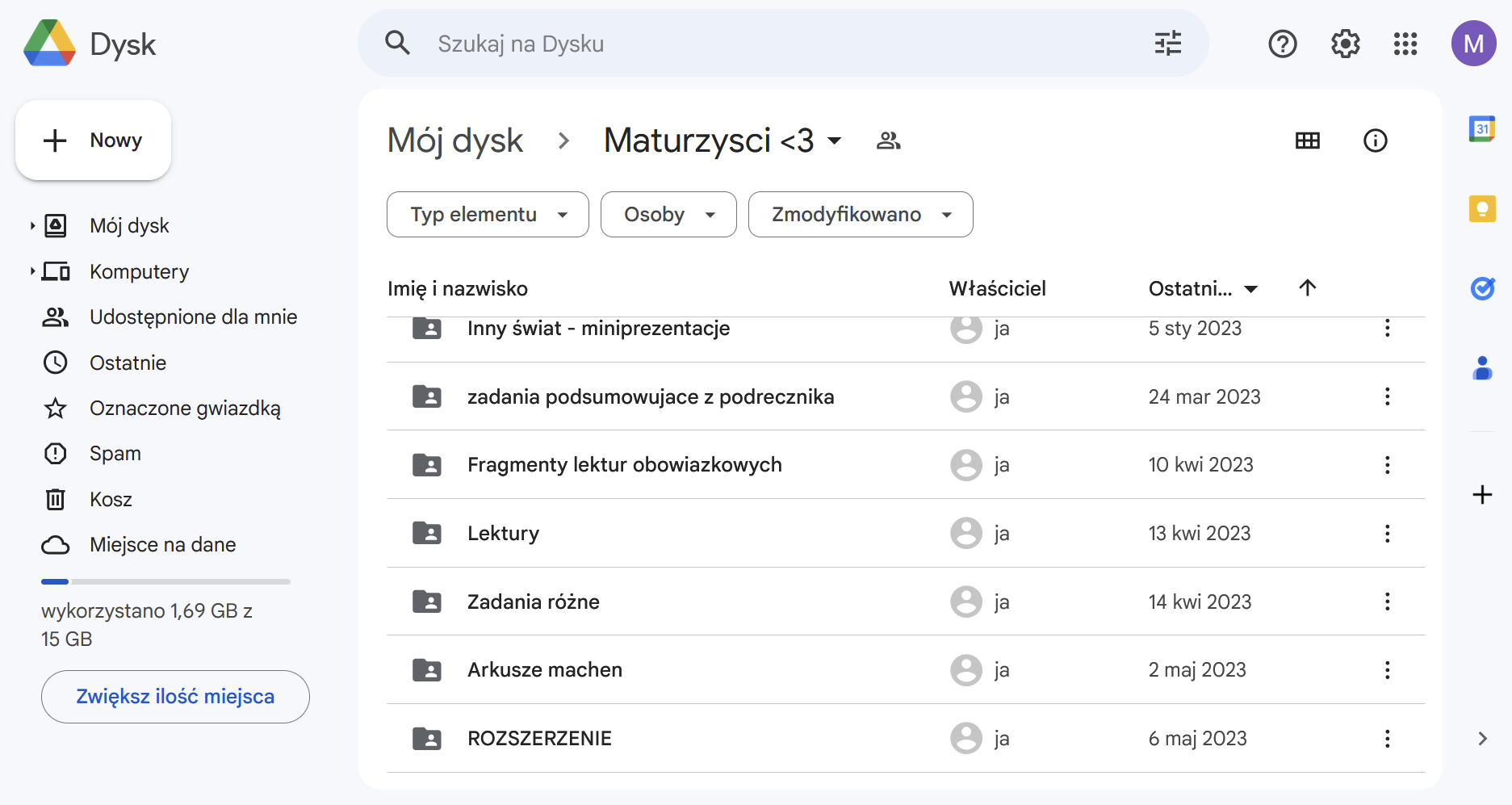

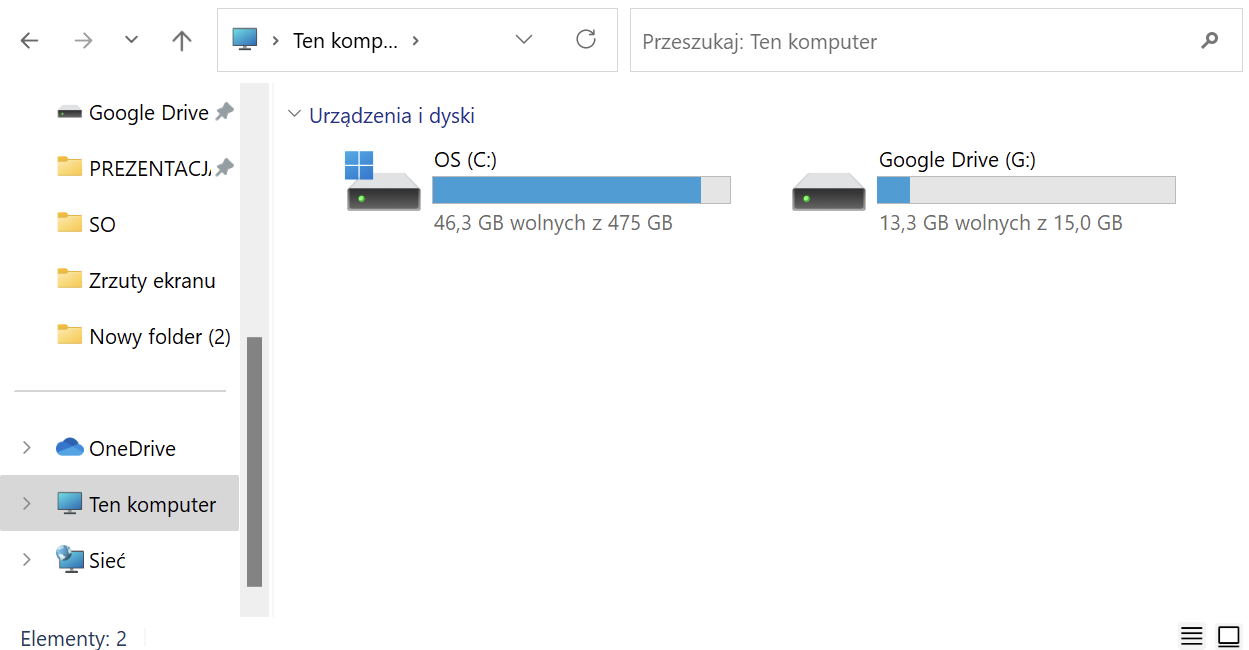

KOPIA PLIKÓW

KOPIA PLIKÓW

KOPIA PLIKÓW

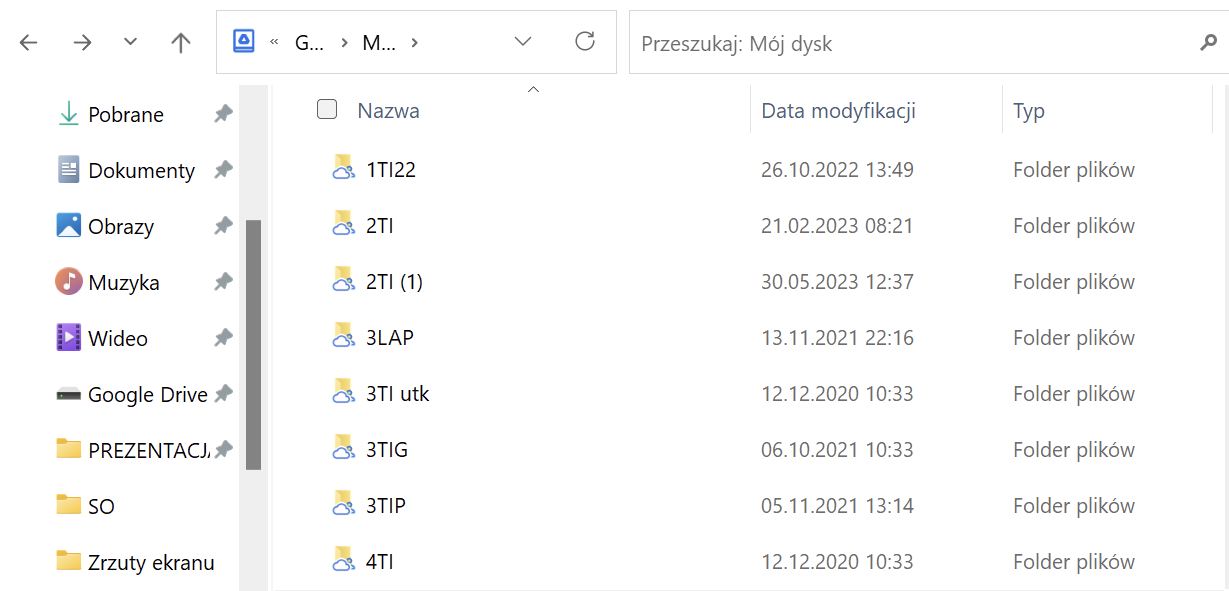

- sprawdziany i kartkówki

- scenariusze

- prace uczniów

- katalogi uczniów

- inne pliki

KOPIA PLIKÓW

- sprawdziany i kartkówki

- scenariusze

- prace uczniów

- katalogi uczniów

- inne pliki

Google Drive

SPRZĘT

SPRZĘT

kamerka

(Windows Hello)

czytnik linii

papilarnych

klucz USB

SPRZĘT

kamerka

(Windows Hello)

czytnik linii

papilarnych

klucz USB

DZIĘKUJĘ ZA UWAGĘ

Marcin Selke