Conceptos de Seguridad en Redes

Ing. Ricardo Fernando Marroquín

Seguridad o Ciberseguridad

- Conjunto de políticas, herramientas y procesos del software y hardware que permiten proteger la disponibilidad, privacidad e integridad de la información.

Amenazas (Threats)

- Intento malicioso para comprometer las políticas de seguridad

- Malware

- Phishing

- DoS

- Ramsomware

- Computer Virus

- Troyano

- Rootkit

- Botnet

- Internas (empleados descontentos, fallas en SO, etc)

- Externas (hackerts, subidas de tensión, virus, etc)

Vulnerabilidad / Debilidad

- Es un defecto, falla o debilidad de un sistema

- Son aprovechadas por los atacantes para ingresar a nuestra información

- 3 tipos: Tecnológicas, Configuración y Políticas de seguridad

Vulnerabilidad / Debilidad

- Debilidad detectada en los sistemas que se puede explotar

- Bugs en el software, problemas de código que pueden ser causa de un ataque.

Riesgo / Risk

- Robo de identidad

- Robo de información

- Manipulación y pérdida de datos

- Interrupción del servicio

Hacker / Cracker

- Hacker: Persona que posee conocimientos avanzados de informática que los utiliza para acceder a sistemas ajenos para búsqueda de fallos para asesorar a empresas en mejorarlos

- Crackers: desarrollan actividades ilegales con los mismos conocimientos avanzados con intenciones de beneficio propio

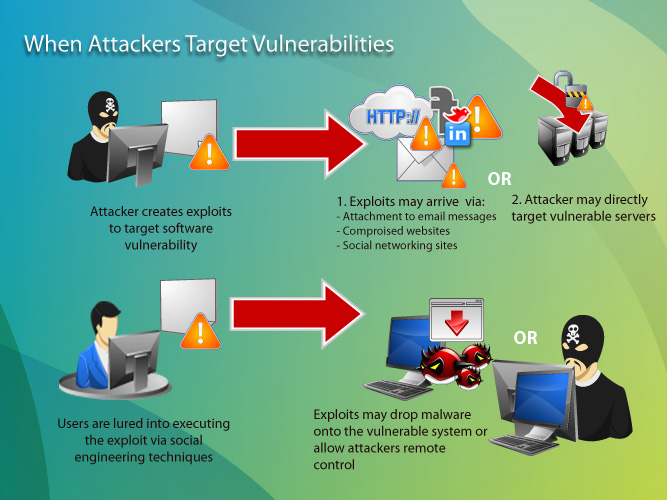

Exploit (Explotar)

- Utilizar cualquier vulnerabilidad para poder acceder a los sistemas o redes de datos

- Programa que genere miles de solicitudes para saturar el servicio

- Por si solo no es funcional, necesita una vulnerabilildad

Técnicas de Mitigación

- Métodos usados para prevenir los riesgos

Firewalls

Sofware Patch

Antivirus

Antimalware

Elementos de un Programa de Seguridad

Ing. Ricardo Fernando Marroquín

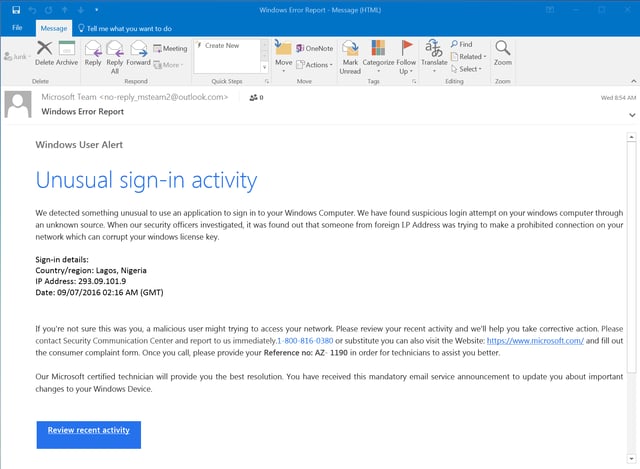

Concientización del Usuario

- El usuario debe conocer sobre el tema de riesgos en los que puede ser víctima

- Correos de información sobre riesgos

- Conocer e identificar las amenazas (phishing)

Capacitaciones Periódicas

- Seminarios

- Webinars

- Capacitaciones en línea

Capacitación

Webinar

Control de acceso a Equipos y Servidores

- Acceso Físico

- Gabinetes con llaves

- Acceso controlado a datacenters

- Acceso controlado a cuartos de cableado

Elementos de políticas de seguridad sobre claves

Ing. Ricardo Fernando Marroquín

Mejores prácticas sobre Claves o contraseñas

- Tamaño de la clave

- más de 6 caracteres

- Combinación de letras + números + caracteres especiales

- Esta3sm1c!@v3

- Cambio periódico de claves

- 30 días mínimo

- Forzar cambios periódicos

Password: 1234

Alternativas para Claves

Autenticación multifactor

- Ingreso del usuario + mensaje SMS

- Ingreso del usuario + loging en app

- Ingreso del usuario + Token

Alternativas para Claves

Certificados

- Son documentos electrónicos firmados por una entidad certificadora que acredita la identidad del titular y asocia esta entidad con un par de claves (pública y privada)

Alternativas para Claves

Biométrica

- Huella

- Lectura de retina

- Face id