PRIVACY

Lo que los desarrolladores y profesionales de IT deben de saber

La privacidad puede ser definida como el ámbito de la vida personal de un individuo que se desarrolla en un espacio reservado y debe mantenerse confidencial.

Aunque privacy deriva del latín privatus, privacidad se ha incorporado a nuestra lengua en los últimos años a través del inglés, por lo cual el término es rechazado por algunos como un anglicismo, alegando que el término correcto es intimidad, y en cambio es aceptado por otros como un préstamo lingüístico válido.

Privacy

Históricamente, la tecnología se ha tornado una espada de doble filo. Opiniones resguardadas sus beneficios potenciales. Las expectativas han ocurrido cuando insuficientemente la importancia fue tomada en el entendimiento a un potencial tecnológico peligroso.

El mundo está cambiando dramáticamente como un resultado de los avances en la tecnología. Su adaptación en el sector público y privado está alcanzando mayor preocupación, particularmente en las áreas de colección y manejo de información personal.

La confianza va a ser inevitablemente probada en el manejo de información personal. Para la mayoría de las compañías, las organizaciones han concluido que es aseguramiento respecto a la privacidad de las personas es un buen sentido del negocio y asegura complicidad con la privacidad de las leyes, las cuales pueden afectar la organización.

Privacy

Es secreto? Es seguro?

No saber cuándo es seguro compartir información o usar tecnologías esto puede ser frustrante. No debe de haber ambigüedad cuando llega a la seguridad de una persona.

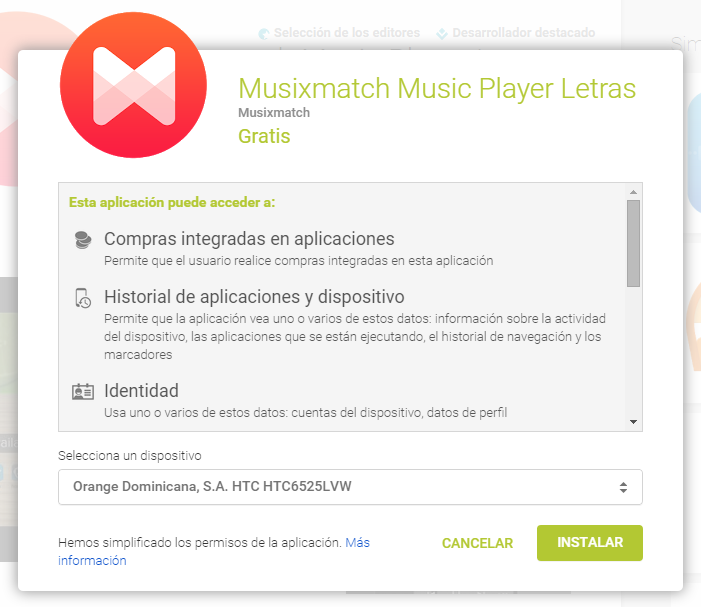

Todo lo que pasa cuando una persona hace clic en el botón de enviar de un formulario debe de estar claro todo lo que ocurre. Al momento de instalar un software se debe de estar seguro de lo que se está instalando no tomará información personal de la computadora para enviarla a través del internet.

Privacy

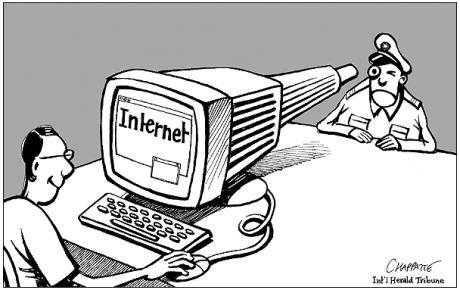

La verdadera privacidad permite a una persona ser efectivamente invisible si una persona esta pública o surfeando en el internet.

Nosotros vivimos rodeados de tecnología que tiene el potencial de ver todos nuestros movimientos. Después de ser expuestos electrónicamente, usualmente una persona ya no se siente como si su información ha sido invadida.

Quien mira nuestra información?

Cuando utilizamos aplicaciones, no se piensa que hay una persona detrás mirando cada acción que realizamos. Pero en cierto punto, es posible que alguien se acerque lo suficientemente cerca para quitarte algo de dinero de la billetera. Usar la computadora en línea es parecido a eso.

Buscar a través de archivos, buscando en bases de datos, o manteniendo datos a través del cable de red es bastante simple con la tecnología de hoy. Usar programas de email es solo una de las formas en la que nos exponemos casi todos los días.

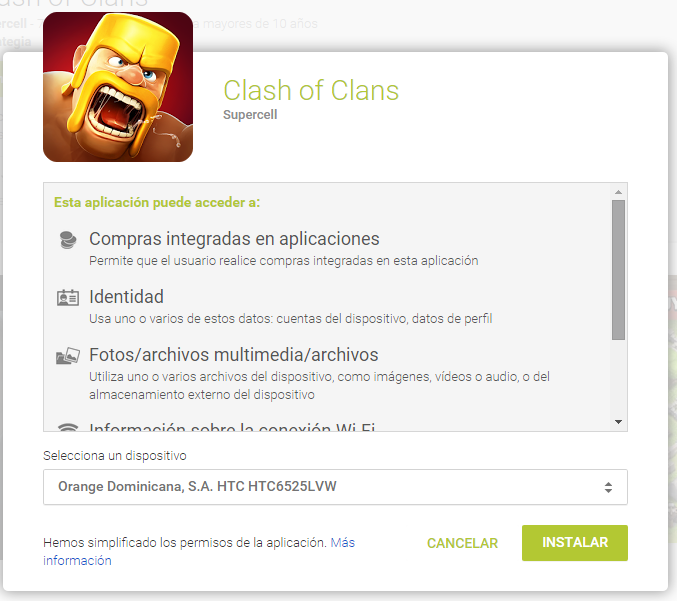

Investigando aplicaciones

Antes de usar una aplicación recuerda: lee acerca de sus políticas de privacidad, Si no existe una, se debe demandar al creador de la aplicación. Aunque las políticas de privacidad no pueden asegurar que harán honor a este.

Para asegurar que el sitio web que visitas tiene una política de privacidad y han implementado las especificaciones definidas por la plataforma para la privacidad de proyectos preferidos (P3P).

El mantra de la privacidad

Los consumidores deben sentir que las compañías con las que hacen negocios soporten estos mantras:

-

Proporcionar divulgación prominente: Deja a tus clientes saber de los datos que se recolectan, almacenan, y comparten acerca de estos en una forma bastante clara y transparente.

-

Ponga los usuarios a cargo de sus datos: Los usuarios deben de ser capaces de controlar como la información acerca de ellos es usada.

-

Busca el anonimato: Busca formas de reducir la cantidad de información identificable que se colecta y se sigue.

-

Menos es más: Continuamente minimiza la información que se recolecta, almacena, y compartes.

La privacidad de aumento con las tecnologías

Uno de los goles principales de la privacidad profesional debe de ser constatar el circuito de la privacidad como anónimo para las personas y los datos que custodian. la verdadera privacidad debe de ser custodiada. El anonimato no es siempre posible, especialmente en escenarios donde hay compras involucradas.

Bloqueadores de Pop-up

Los pop-up son anuncios que se muestran en una ventana nueva del navegador que muestran algunas páginas webs, cuando entras, sales o haces click en algun boton. Algunas veces múltiples de estos anuncios se lanzan al mismo tiempo. Un bloqueador de Pop-up previene que se muestre estos molestos mensajes.

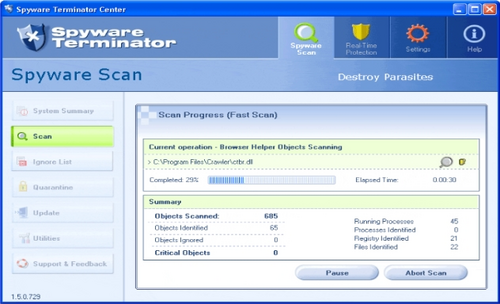

Spyware

El spyware es un tipo de software malicioso el cual monitorea tu actividad o se encarga de robar información desde tu computador. Para este tipo de mal existen un gran número de herramientas anti-spyware las cuales se pueden descargar de internet.

La importancia de mejorar la privacidad

La importancia de mejorar la privacidad

El costo de tener la privacidad en cuenta al momento de desarrollar aplicaciones es muy grande para ser esta ignorada. Una muestra enseña que en el 2001 se perdieron $6.2 billones en ventas con problemas de seguridad. Cuando el desarrollo en las compañías no está al frente de los datos, los clientes perderán su confianza en la compañía.

Características de la privacidad

En general estas características pueden asistir a que la aplicación está protegiendo la privacidad de los usuarios. Estas dejan a las personas saber cómo se están manejando sus datos con respecto a su privacidad de estos. Los siguientes aspectos son una lista de características de privacidad que puedes implementar:

-

Políticas de privacidad

-

Integración P3P

-

Opciones de seguridad

-

Manejo de opciones centralizadas de privacidad

-

Habilidad de ver datos a ser transmitido

-

Seguimiento limpio y personal de información

-

Documentación de datos de privacidad relacionada

-

Control de acceso

Privacy

La privacidad es genial concerniente a los consumidores. No ser responsable en la seguridad puede costar irreparables cambios para la reputación de una compañía. Como se crean soluciones para los clientes, accionistas, y empleados, le proveen a ellos con un control principal de colecciones, almacenamiento, y transmisión de su información.

Proveer opciones de privacidad hacen más fácil a los usuarios controlar su privacidad e implementar estas opciones en una buena forma que permita al administrador de TI el mantener el mismo control a través de la empresa.

Legislación de la privacidad

Una de las ramas más vistas en el área de desarrollo de software es la responsabilidad legal de la compañía. En general cuando las companias estan tratando de determinar cuales características agregar a la nueva versión de sus productos, ellos realizan una búsqueda para encontrar que sus consumidores quieren, y estan pasar esto a sus productos. Ellos no piensan acerca de cómo los usuarios se pueden sentir acerca del flujo de sus datos a través del internet, especialmente si el usuario se está beneficiando de este.

Legislación de la privacidad

Cuando se está buscando información en el World Wide Web, los usuarios hacen notas mentales acerca de cada sitio web visitado, el cual colectivamente los ayuda a determinar cuándo un sitio debe ser confiado.

No importa donde hagas negocios, hay una pieza de legislación sobre privacidad que rige la forma en que usted recoge, utiliza, y la divulgación de los datos personales. Entendiendo tus obligaciones son manejadas por información personal. Si no eres una compañía internacional, tus prácticas de manejo de datos vienen sobre la jurisdicción de la publicidad de tu ciudad.

Manejo

De

Spams

Manejo de Spam

El spam es un problema de privacidad, es también considerado como una violación de los derechos que es categorizada como privacidad de la comunicación.

El procesar los spam se ha convertido uno de los mayores problemas para las mayorías de las empresas y consumidores. El tiempo que toma procesar un spam no es solo una distracción, también es una fuente de pérdida de productividad la cual afecta la línea de fondo. De acuerdo con un estudio, el esfuerzo de manejar spam costará a la compañía $8.9 billones anualmente, con $650 millones en gastos de softwares anti spam.

Manejo de Spam

Para combatir a los maliciosos spam, podemos utilizar diferentes técnicas. Los individuos tienen la mayor oportunidad de afectar el spam. Es individuos que ejecutan las empresas, el departamento de marketing y centros de datos que envían spam. Los individuos son también el término para el spam; significa colectivamente podríamos utilizar herramientas que pueden hacer que el spam un mal recuerdo. Las sugerencias que estoy proporcionando aquí por persona se aplica a los consumidores, empleados, estudiantes y otros usuarios directos de las computadoras:

-

Usar software anti spam

-

Desalentar el spam

-

Validar los archivos adjuntados

-

No comprar a los spammers

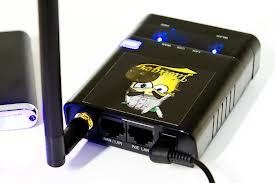

Dispositivos de invasión de privacidad

Invasión de privacidad

En Internet existe un gran número de dispositivos que se utilizan para la invasión de privacidad, por esta razón es bueno investigar acerca de las nuevas tecnologías antes de usarlas y no abstenerse al miedo.

Con los derechos de implementación estos dispositivos pueden proveer una gran conveniencia mientras se protege la privacidad de un persona. El reto de desarrollar es proveer dispositivos con buenas utilidades mientras al mismo tiempo incluyen adecuadas políticas de privacidad.

Invasión de privacidad

Los identificadores de frecuencia radial, también conocidos como etiquetas inteligentes o RFID chip, es un dispositivo electrónico que contiene un microchip. Este dispositivo puede ser utilizado no solo para decirle al operador el tipo de objeto que está escaneando, sino que también donde y cuando fue manufacturado y su ruta.

La tecnología avanza a tal ritmo rápido que se está superando nuestra capacidad de restringir es posible abuso. Los dispositivos descritos ofrecen ejemplos de las muchas maneras en que las personas y los artículos pueden ser rastreados y expuestos. Con demasiada frecuencia las personas no son capaces de protegerse de la exposición a estos dispositivos.

Incluso con los muchos abusos que se han producido en el pasado debido a estas nuevas tecnologías, no hay que convertir en luditas. Con las protecciones adecuadas, y con la cantidad adecuada de transparencia, estos dispositivos pueden ser de gran beneficio para la humanidad. Nadie quiere volver al caballo y buggy o renunciar a su vida privada para sentirse más seguro. Debemos ser capaces de disfrutar tanto de las nuevas tecnologías y la privacidad. La tecnología debe agregar valor y protección a los ciudadanos, mientras que lo que les permite evitar el abuso.

Privacidad en el proceso del desarrollo

Privacy

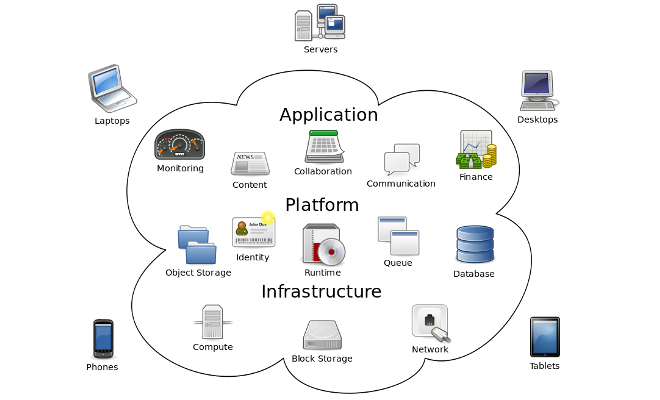

Desarrollo de soluciones puede ser muy exigente. Es difícil crear las combinaciones correctas de características que persuadir al mercado para convertirse en entusiasmado con su producto lo suficiente para comprarlo. A esto también le concierne la seguridad, accesibilidad, legalidad, y el horario que abarca. Estos aspectos han crecido grandemente con respecto a las seguridad de las aplicaciones por los sistemas de interconectividad y el crecimiento de amenazas de hackers.

Privacy

Comenzar con una infraestructura sólida. Todas las grandes iniciativas comienzan con la asignación de los recursos adecuados. El desarrollo de un proceso de la vida privada no es diferente. Para tener éxito en la creación de aplicaciones de la intimidad, las siguientes cosas deben estar en su lugar:

-

Una relación hecha el Grupo Corporativo de Privacidad (GCP)

-

Un consejo de privacidad

-

Una ventaja de la privacidad asignado para cada componente

-

Un estándar de privacidad

Privacy

Cuando un producto es lanzado, este puede contener docenas de características. Los clientes quieren saber cada una de estas características funcionando y como cada característica puede afectar su privacidad. El siguiente tipo de contenido debe de ser parte del documento de privacidad de cada producto cuando es lanzado:

-

Normas de privacidad

-

Despliegue de la privacidad

-

Cumplimiento de la privacidad

Especificaciones de Privacidad

En las especificaciones de la privacidad cada componente del producto describe la privacidad de los datos, transmisiones, características, y dependencias. Las mayores secciones que deben existir en las especificaciones de privacidad:

* Análisis de datos

* Uso del análisis

* Análisis de seguridad

* Análisis de control del usuario

* Análisis de acceso de usuario

* Análisis de dependencia

* Plan de divulgación

Soluciones de Software

Si tu compañía está creando soluciones de software, toma seriamente una vista en la construcción de conciencia en cuanto a privacidad. También chequea como los datos es enviada a las soluciones de tu companias. Este proceso debe de estar documentado como parte de la privacidad que se provee a los usuarios de tus soluciones.

-

Todos los miembros de tu grupo de desarrollo están enfocados en proteger la privacidad del usuario como ellos desarrollan productos.

-

Las características del producto pueden compartir la información de los usuarios no por default.

-

En el despliegue de la solución, los usuarios son provistos con prominente revelación de las características de seguridad y riesgo.

Análisis de Privacidad

Privacy

Los DFD diagramas permiten un significado fácil de para la validación gráfica de todos los datos que son recolectados, almacenados, y compartidos. Aunque estos no toman el lugar de escribir documentación, éstos ofrecen un simple significado para representar y validar todos los datos de los componentes del software durante la revisión.

Un DFD consiste de los siguientes elementos principales:

-

Proceso

-

Almacenamiento de datos

-

Entidades

-

Flujo de datos

Privacy

Usar prefijos en nombres o identificadores para evitar confusión. Cuando se usan diferentes nombres para el flujo de datos en la documentación usa prefijos por claridad. Para procesos, usa el prefijo P_. Para almacenamiento de datos, usa D_. Para flujo de datos, usa F_. Para entidades, usa E.

El nivel de contexto de un DFD que es usado en la descomposición de una aplicación ensena el alto nivel de arquitectura para un componente.

Diagramar los datos que recolecta, almacena, y transmite la aplicación es una buena idea, para poder visualizar más fácilmente y validar la información a la hora de una revisión. Esto también puede formar lo básico de la entrada a las especificaciones de privacidad por proveer una referencia visual de la documentación.

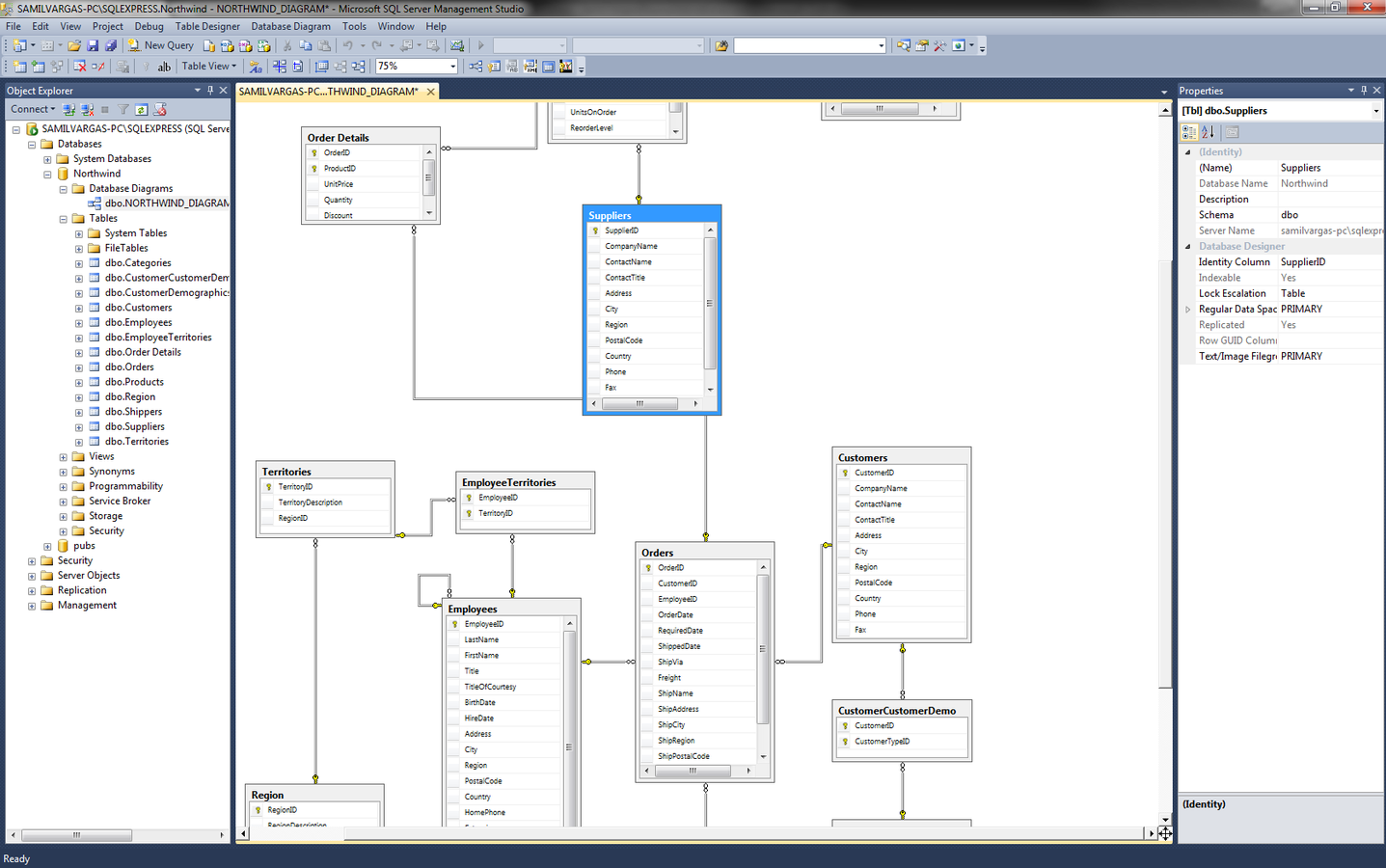

Protegiendo los Datos en la Base de Datos

Bases de Datos

Las bases de datos son usadas extensivamente en nuestro diario vivir. Cada vez que compramos algo, nos logueamos en una computadora, etc, nuestros datos son capturados o recuperados desde una base de datos.

Para proteger los datos, el administrador del sistema de una organización debe de usar todos los siguientes enfoques:

-

Seguridad física

-

Seguridad programática

-

Auditoría de transacciones

-

Minimización de datos

Bases de Datos

Algunos enfoques son más técnicos que los anteriores y pueden requerir la asistencia de administradores de bases de datos experimentados o programadores para implementarlo. Estas caracteristicas tambien pueden ser encontradas en aplicaciones en las tiendas de hoy. Como son las siguientes:

-

Ofuscación de datos

-

Cuantificación de datos

-

Limitación de consultas

-

Supresión de datos

-

Encriptación de datos

-

Perturbación de datos

Conclusión

La privacidad es aquello que no es público, sin embargo para garantizar la privacidad en los productos que desarrollamos es necesario de implementar técnicas para asegurar la privacidad de estos.

Mantener los datos de los usuarios que usan nuestros programas es vital para cualquier compañía ya que en estos se pueden utilizar para distribución de Spam y robo de cuentas personales. Los datos de los clientes deben de ser tratados cuidadosamente para que no sean expuestos públicamente, lo cual creara que los clientes pierdan la confianza en tus soluciones.