Capture The Flag

Le 17/11/2020

Présentation par MrCaluem et Urgau

Sommaire

- Qu'es ce qu'un CTF?

- Pourquoi un CTF?

- Participer a un CTF?

- S’entraîner pour un CTF?

Capture The _ _ _ _

Qu'est ce qu'un CTF ?

-

Un concours de sécurité informatique

Jargon

-

flag -

key -

service -

binary - quals

- prequals

Qu'est ce qu'un CTF ?

Catégories

Qu'est ce qu'un CTF ?

Reverse

Catégories

Qu'est ce qu'un CTF ?

Pwnable

Catégories

Qu'est ce qu'un CTF ?

Crypto

Catégories

Qu'est ce qu'un CTF ?

Forensices

Catégories

Qu'est ce qu'un CTF ?

WEB

Catégories

Qu'est ce qu'un CTF ?

Misc

Catégories

Qu'est ce qu'un CTF ?

Pourquoi un CTF ?

Pourquoi un CTF ?

Pourquoi un CTF ?

Pourquoi un CTF ?

Pourquoi un CTF ?

$3550.01 au enchères

Pourquoi un CTF ?

Participer a un CTF ?

Participer a un CTF ?

Blue Team

Participer a un CTF ?

Red Team

Participer a un CTF ?

Full Spectrum

Participer a un CTF ?

Jeopardy

Concourir a un CTF ?

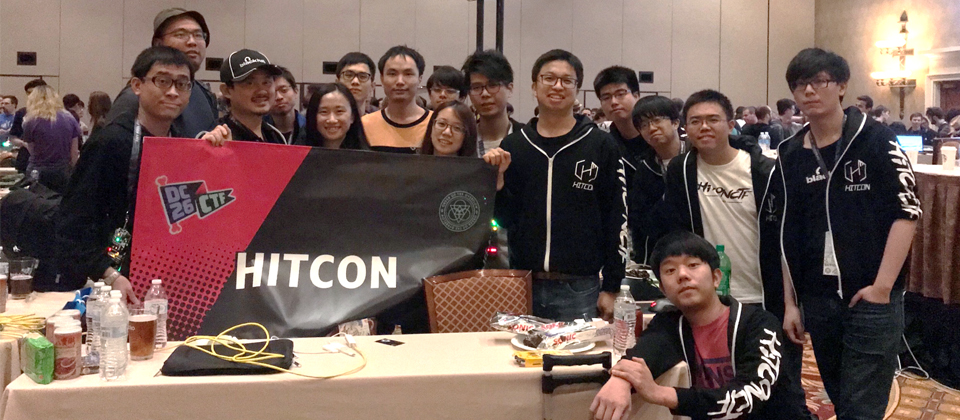

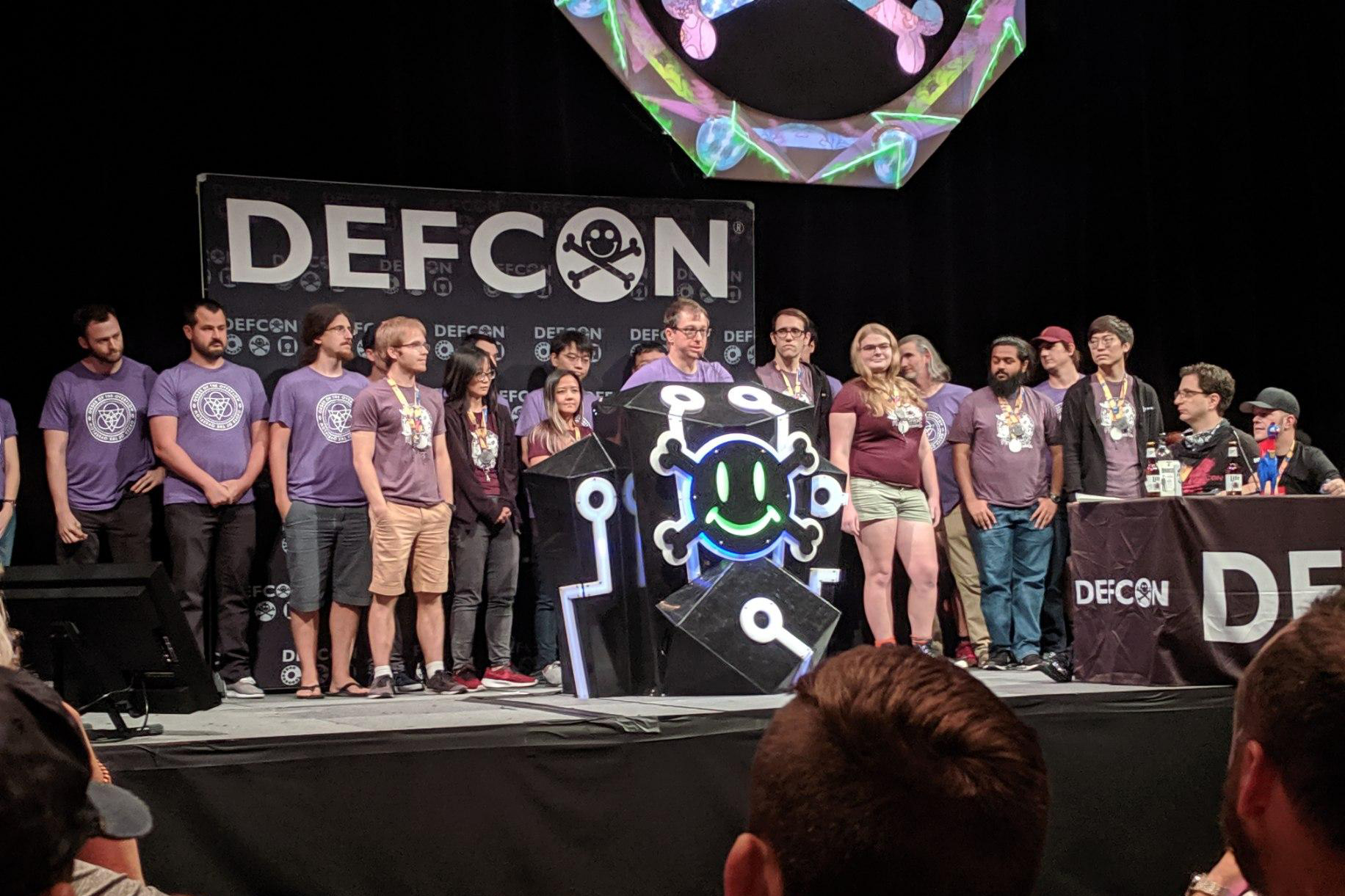

DEFCON

Concourir a un CTF ?

- DEF CON Quals

- Ghost in the Shellcode

- PlaidCTF

- CSAW

- Kommand && Kontroll

- RuCTF Quals

- Nuit du Hack Quals

- Hack.lu

- Collegiate Cyber Defense Competition (CCDC)

- Cyber Defense Exercise (CDX)

- DEF CON Finals

- CODEGATE YUT

- RuCTF Finals

- Nuit du Hack Finals

- rwthCTF

- iCTF

Concourir a un CTF ?

Concourir a un CTF ?

Workflow

Workflow

-

Run "file"

-

Read spec (RFC-1952)

-

Extract / re-arrage

-

GOTO 1

$ file 35e25782a7b3b88409e58756e63c40c2.bin

35e25782a7b3b88409e58756e63c40c2.bin: XZ compressed data “A gzip file consists of a series of ‘members’ (compressed data sets). The format of each member is specified in the following section. The members simply appear one after another in the file, with no additional information before, between, or after them.” Exercise for the reader. (python, binwalk, shell script) $ file output

output: POSIX tar archive (GNU)

$ tar –xvf output

keming/

keming/index.html

keming/pronoun.woff

keming/preposition.woff

keming/adjective.woff

keming/interjection.woffRessources

Ressources

Skills...

- x86/MIPS/ARM/PPC/Atmel

- Reverse Engineering

- Binary Exploitation

- File System Forensics

- File Format Forensics

- Cryptography

- Web App Sec

- Hacker Trivia

- Emulation/Virtualization

- Custom compression

- Programming (scripting and the real deal)

- PHP “Phun”

- Binary Protection Mechanisms

- Formal Methods

- Network Protocol Analysis

- Shellcode Tricks

- Number Systems

- Bizarre Encodings

Le seul vrai secret de la réussite :

ESSAYER

Ressources

Ressources

Archives

Ressources

Vidéos

-

Hacker Joe: youtu.be/6e4kJB4cthA -

Psifertex: youtu.be/okPWY0FeUoU -

Chris Eagle: vimeo.com/29689138 -

Arpaia: vimeo.com/30141771 -

ShmooCon: youtu.be/c9Rc6DjYJr8

Les nombreuses maximes d'un CTF à succès

Maximes

-

We hack for fun, not for frustration. -

The scoring mechanism should always be the easiest challenge. -

Solutions might be a surprise, but recognizing when you have one shouldn't be. -

When the next step requires a leap of faith, be sure to include a bridge. -

An homage honors, but duplication doesn't

Maximes

Learners always win even when winners don't learn.

Your point estimates are exactly that until calibrated.

Never rely on the survival of a vulnerable server.

Competitors are more clever than you, they also have more time.

Learning starts where prior knowledge ends.

FIN

8 Challenges

Workshop

| Challenge | Catégorie | Difficulté |

|---|---|---|

| 01 | Reverse | Easy |

| 02 | Reverse | Easy |

| 03 | Reverse | Medium |

| 04 | Reverse | Medium |

| 05 | Reverse | Hard |

| 06 | WEB | Easy |

| 07 | WEB | Medium |

| 08 | WEB | Hard |