FIDO2 это смарт-карта заменительно!

Аккерманн Юрий

Специалист в сфере информацинной безопасности и аутентификации

twitter/medium: @webauthnworks

CEO WebAuthn Work LTD, Новая Зеландия

yuriy@webauthn.works

twitter/habr: @herrjemand

Дисклеймер

Все ниже сказанное является личным мнением автора и ни в коем смысле не выражает позицию его работодателей

Содержание:

-

Кто такой он FIDO2?

-

Как работают смарт-карты

-

Пошагово избавляемся от карт

-

Меняем устройства

-

Выбираем архитектуру

-

Windows Hello for Business

-

Ентрепрайз аттестация

-

FIDO2 последний герой!

- Последний стандарт FIDO

- Включаем в себя две спецификации:

- СTAP2 - низкоуровневый протокол для общения с аутентификаторами

- WebAuthn - JS API для управления аутентификаторами

- Так же включает в себя пару важных фичь

- Беспарольная аутентификация

- Локальная аутентификация

- Внешний пин

- Аутентификация я один клик без имени пользователя

- И в будущем - ентерпрайз аттестация

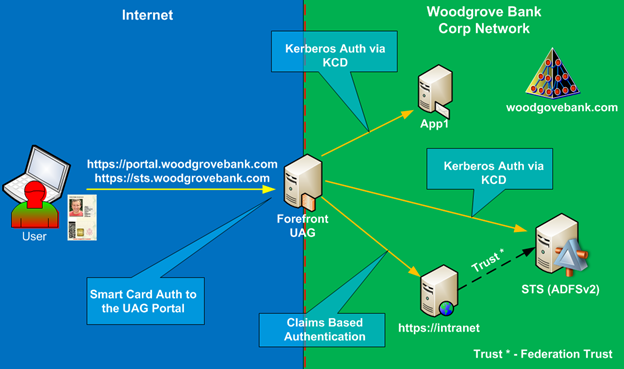

Как работают смарт карты?

Избавляемся от смарткарт пошагово

Начинаем со смарт карт

Заканчиваем FIDO2

1. Заменяем смарт карты на мульти-протокольные ключи

- Поддерживают стандарты PKCS и PIV

- Поддерживают FIDO2 с требуемым функционалом

2. Решаем какую архитектуру мы хотим

Гибридная

Azure AD Облако + локальный AD

Офисный

локальный AD + FIDO2 с ADFS

- Легкость интеграции

- Облачная админ панель

- Продвинутая поддержка

- Windows Hello for Business с FIDO2

- Стоит денег $$$

- Независимость

- Гибкость решений

- Стоит времения на разработку и интеграцию

3. Гибритная интеграция

В итоге:

- Оффлайн аутентификация

- Один ключ для веба и компьютера

- Логин на сайты через Windows Hello

- Настраиваем ADFS + Azure AD

- Настраиваем Windows Hello for Business

- Включаем Group Policies и Device writeback

- Разрешаем биометрику в AD

- Включаем FIDO2 в Azure authentication policies

- Начинаем перерегистрировать пользователей на FIDO2

- Уменьшаем количество PIV/PKCS в системе

4. Локальная интеграция

В итоге:

- Логин на сайты через Windows Hello и ключ

- Нету возможности локального логина с ключом(пока что)

- Настраиваем ADFS + личный фидо сервер

- Настраиваем Windows Hello for Business

- Включаем Group Policies

- Разрешаем биометрику в AD

- Начинаем перерегистрировать пользователей на FIDO2

- Уменьшаем количество PIV/PKCS в системе

5. Будущее

В версии FIDO2.1 есть возможность ентерпрайз аттестации

- Возможность устанавливать свои специальные сертификаты

- Отлично когда обязан использовать PKCS/PIV

- Лучше контроль над инвентарем

- Приватность сохранена за счет строгих политик(аттестация только доступна для ентрепрайз решений и специальных браузерных политик для очень строго ограниченого количевства сайтов установленого политикой

Примеры

Ссылки

- https://docs.microsoft.com/en-us/windows/security/identity-protection/hello-for-business/hello-overview

- https://w3c.github.io/webauthn/#dom-attestationconveyancepreference-enterprise

- https://docs.microsoft.com/en-us/azure/active-directory/authentication/concept-authentication-passwordless

- https://www.youtube.com/watch?v=R4JtziRu764