Ne pas confondre Role et Permission - Symfony Live 2024

By Robin Chalas

Ne pas confondre Role et Permission - Symfony Live 2024

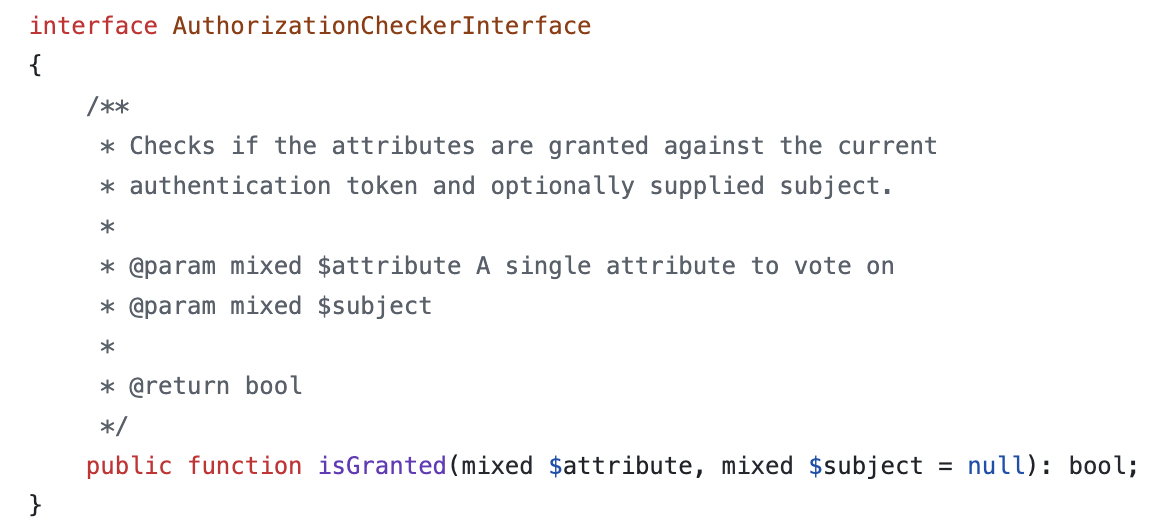

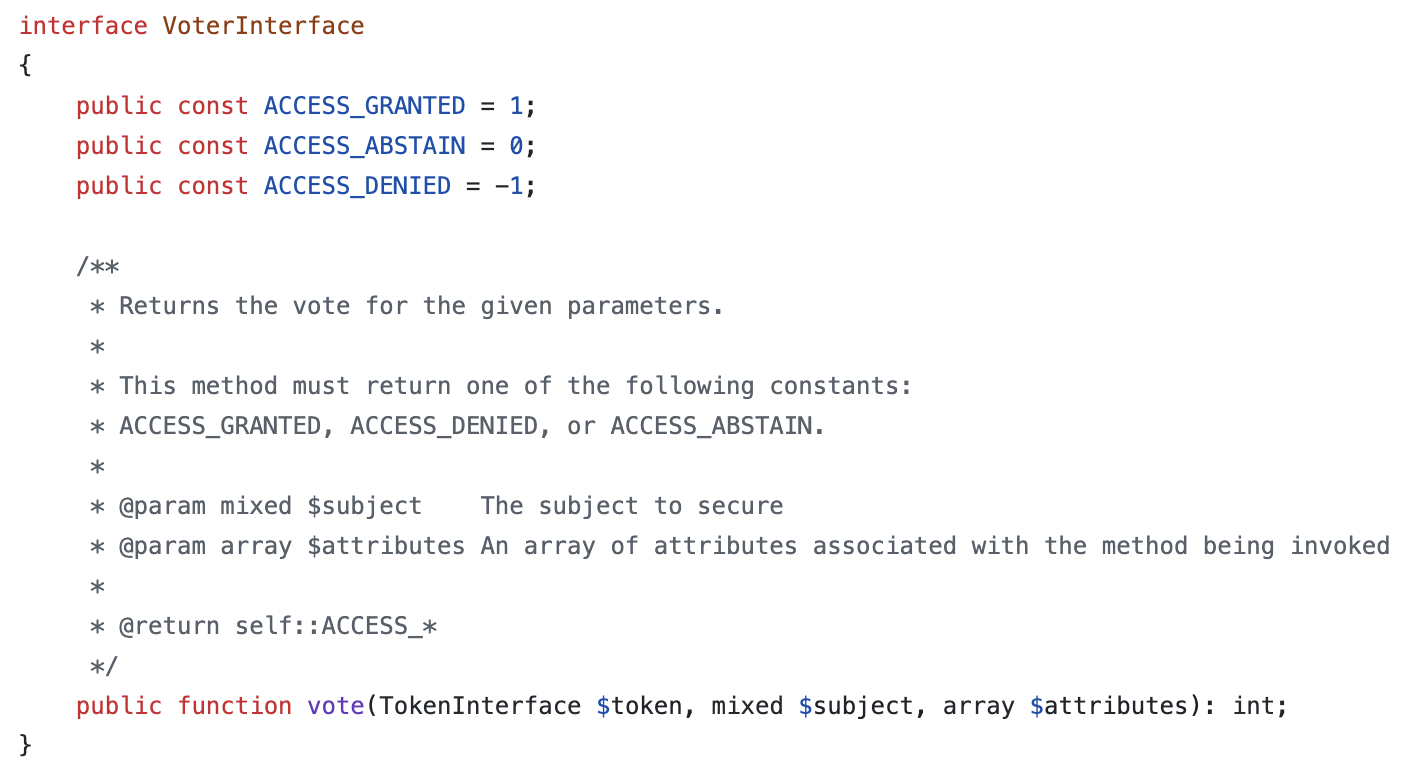

Il n'est pas rare de tomber sur des hiérarchies de rôles complexes et longues comme le bras. Le problème avec ces listes interminables, c'est qu'elles ont tendance à fortement complexifier le code de nos projets. En effet, les rôles Symfony étant directement liés à la notion de permissions, on les retrouve un peu partout et à tous les niveaux de notre code. De fait, plus la liste est longue, plus le code devient compliqué à appréhender et à faire évoluer. Et si je vous disais qu'une grande partie des rôles de votre application ne sont en fait pas vraiment des rôles ? Et qu'il existe de bien meilleures façons de gérer les permissions de vos utilisateurs ? Dans ce talk, nous verrons comment remettre de l'ordre dans tout ça en apprenant à différencier Rôle et Permission et à utiliser correctement ces concepts distincts dans le cadre de vos projets Symfony.