Viele Kanäle melden viel

Security auf Zuruf

Excel-Tabellen

Feature 903

Emails

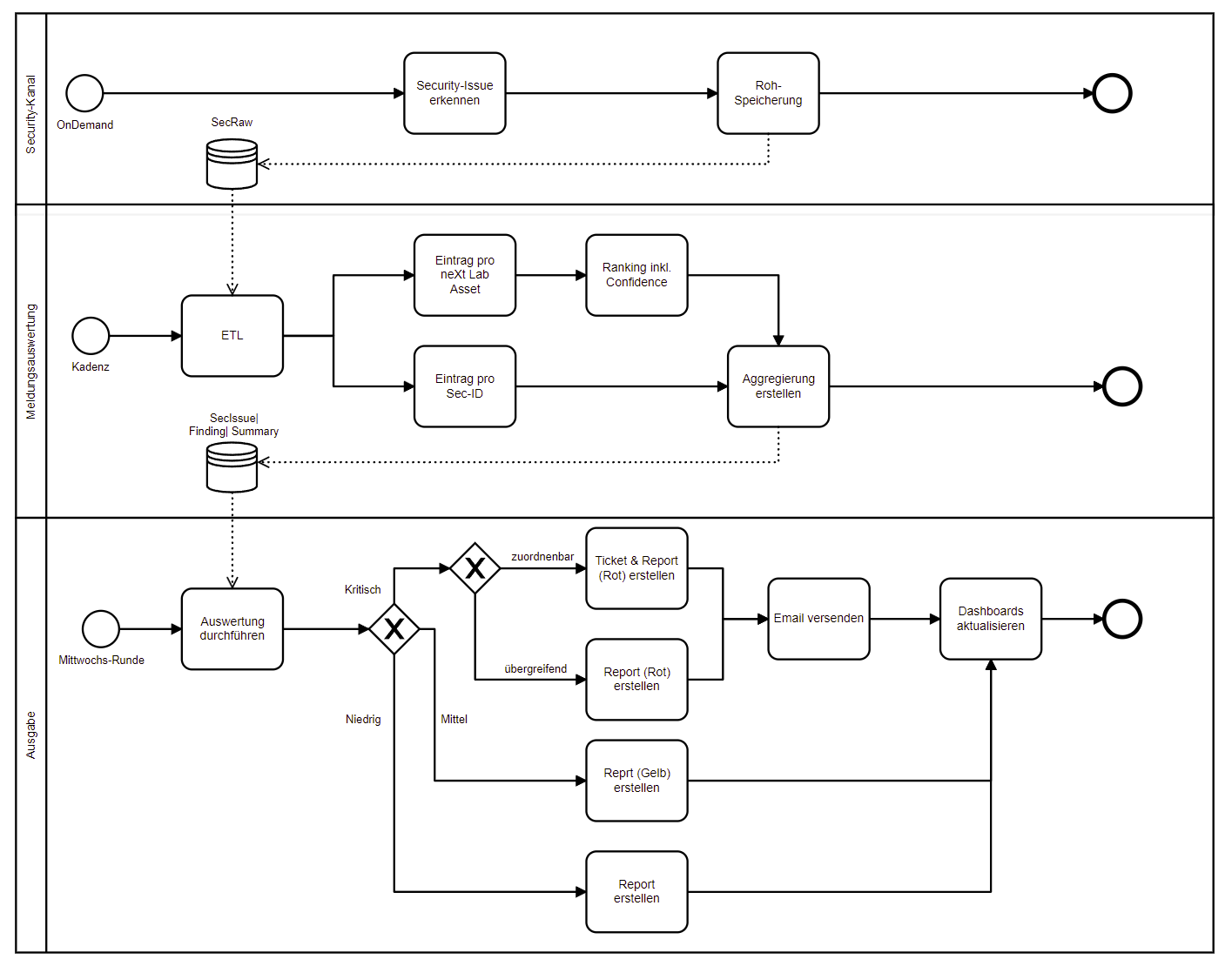

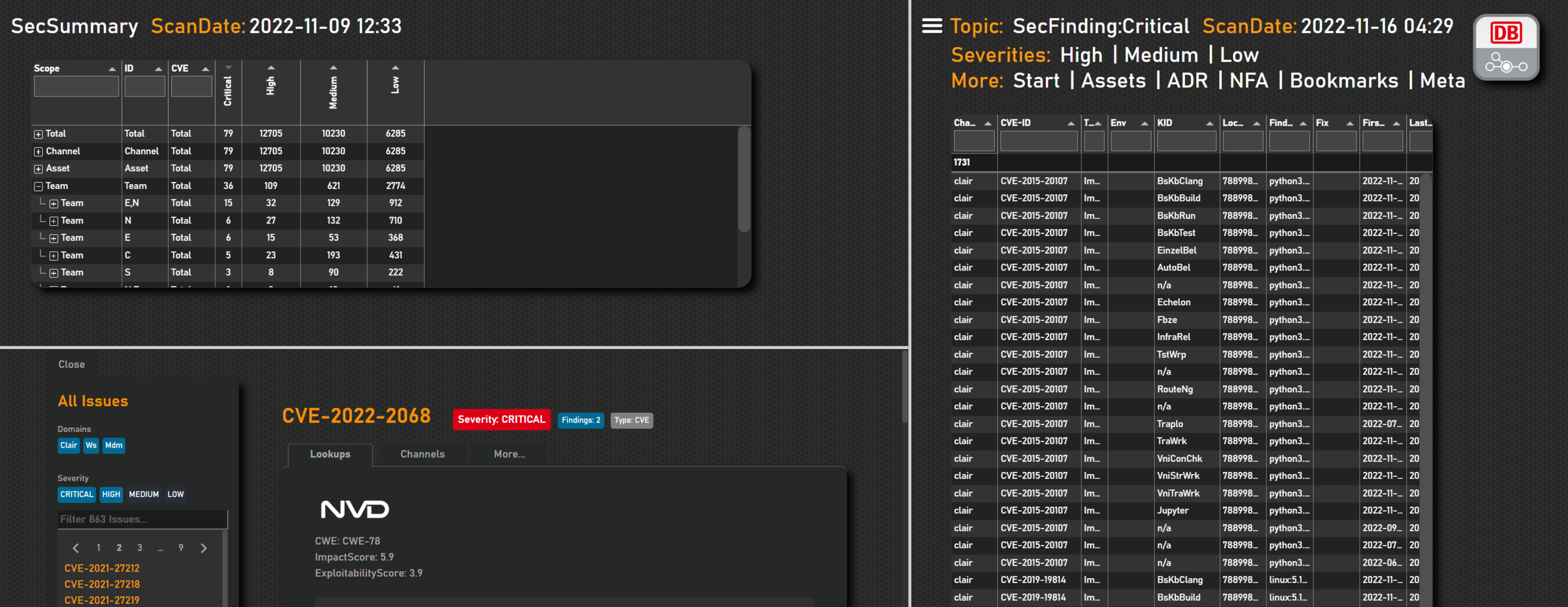

SecRadar Erfassung

100%

SecRadar Verarbeitung

100%

SecRadar Ausgabe

100%

(von 95%)

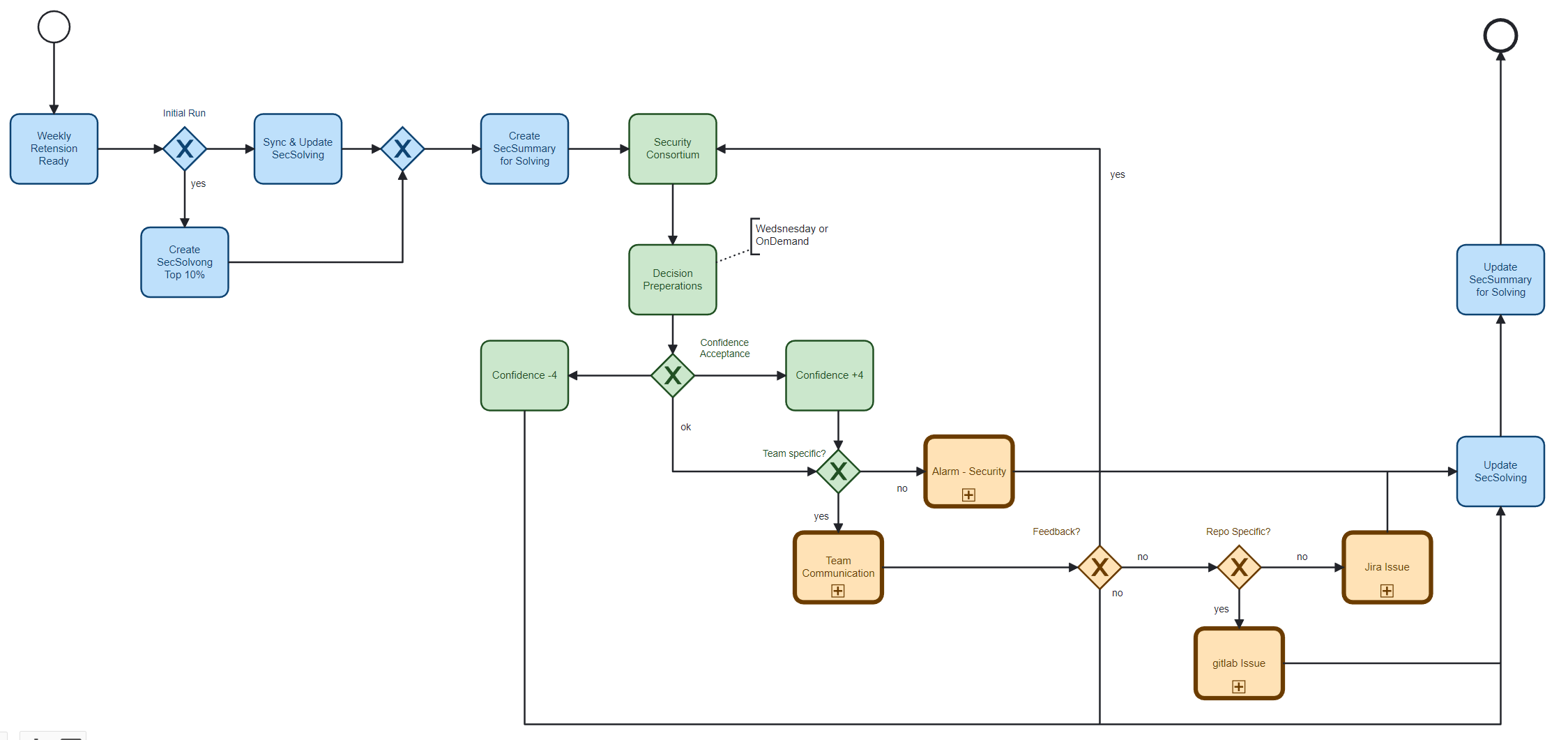

SecRadar Solving

100%

(von 40%)

Workshops

mit den

Teams

Workshops

mit den

Teams

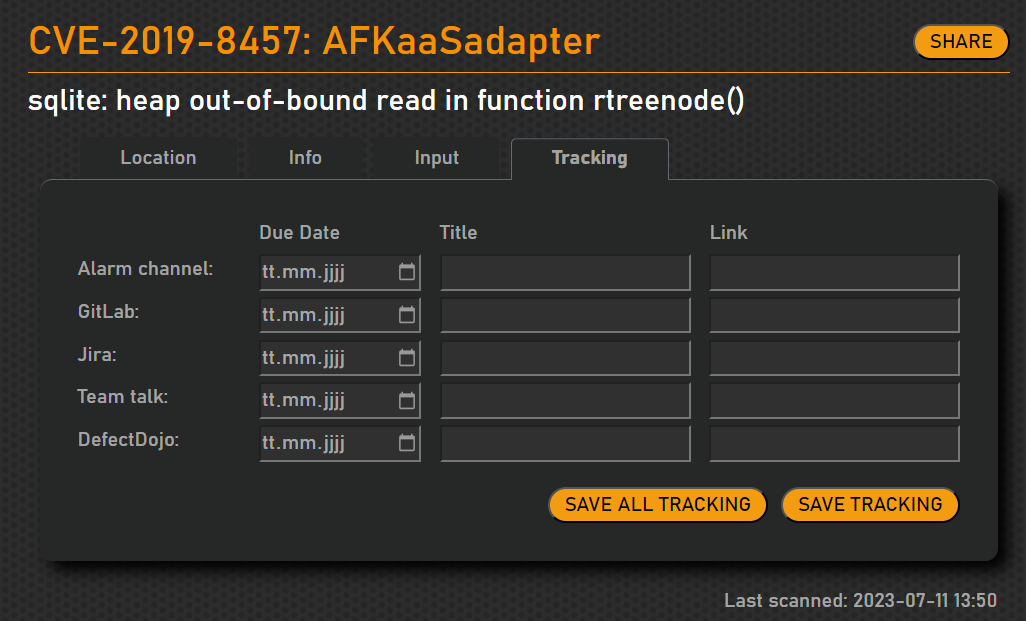

Use Case 3:

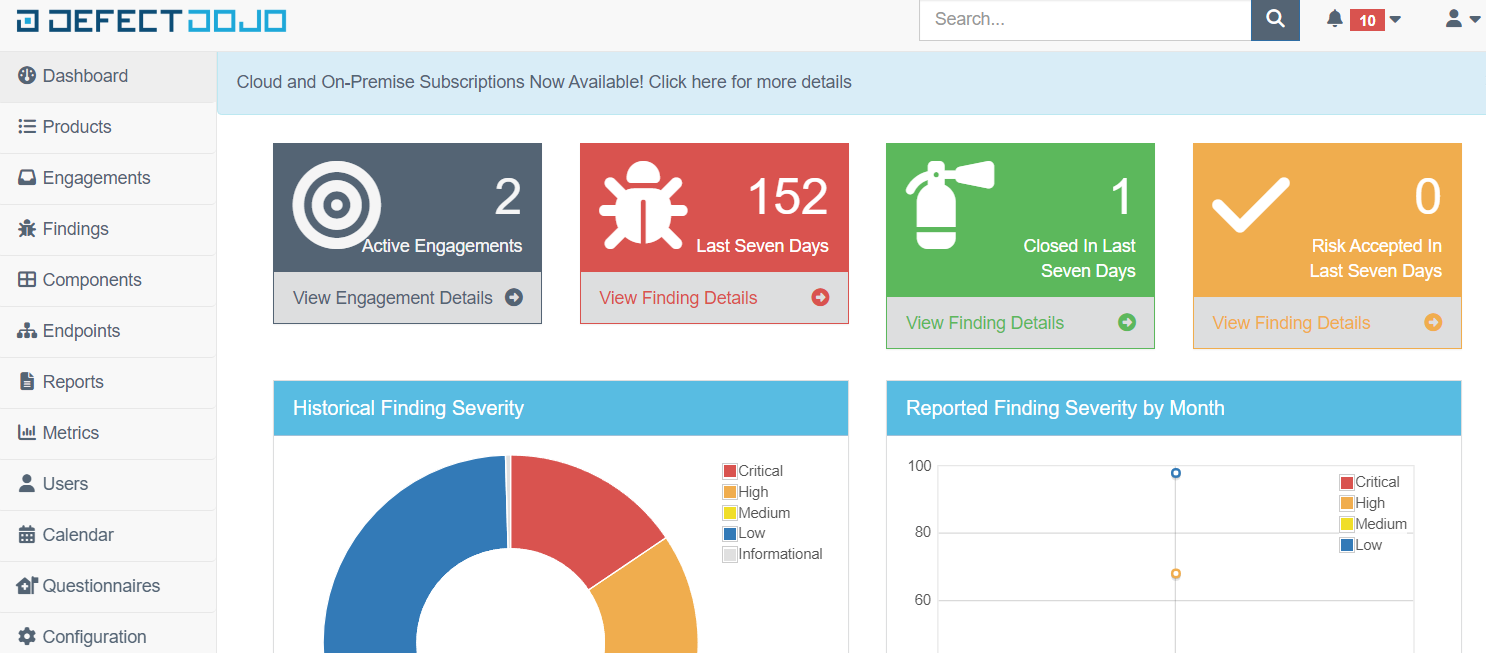

- DefectDojo als Tracker-Referenz

CTR linked to DD

Use Case 1:

- DefectDojo als Proxy für Scan-Results

DD -> CTR

Use Case 2:

- SecRadar aka CTR zur Anreicherung (Confidence, Team, BK, KID, ...)

CTR -> DD

Use Case 3:

- DefectDojo als Tracker-Referenz

CTR linked to DD

Use Case 1:

-

DefectDojo als Proxy für Scan-Results

DD -> CTR

-

Vorteile:

- ART-Übergrefeindes Datenquellen-Management

- Scannerübergreifend einheitliche Strukturen (tbp)

- Synergien beim Parser bauen

-

ART-Übergreifende KID wird gefördert

-

Nachteile:

- SAFe Konfigurationsstrukturen müssen implementiert werden

- für NeXt: Mapping muss neu gemacht werden

Use Case 2:

- SecRadar aka CTR zur Anreicherung (Confidence, Team, BK, KID, ...)

CTR -> DD

Use Case 3:

- DefectDojo als Tracker-Referenz

CTR linked to DD

Use Case 1:

- DefectDojo als Proxy für Scan-Results

DD -> CTR

Use Case 2:

- SecRadar aka CTR zur Anreicherung (Confidence, Team, BK, KID, ...)

CTR -> DD

Use Case 3:

- DefectDojo als Tracker-Referenz

CTR linked to DD

Use Case 1:

- DefectDojo als Proxy für Scan-Results

DD -> CTR

Use Case 2:

-

SecRadar aka CTR zur Anreicherung (Confidence, Team, BK, KID, ...)

CTR -> DD

-

Vorteile:

- Wertschöpfung der CTR Klassifizierungsmatrix

- Projektspezische KM Know-How fließt in Bewertung mit ein

-

Schnellere Fokusierung auf die wirklich wichtigen Issues

-

Nachteile:

- Metadaten (Key-Value) gibts nicht in GUI nur via API

- Tags nur ein Value, keine Sortierung, Filterung schwierig

- Description oder Notes ähnliches Problem wie Tag

Use Case 3:

- DefectDojo als Tracker-Referenz

CTR linked to DD

Use Case 1:

- DefectDojo als Proxy für Scan-Results

DD -> CTR

Use Case 2:

- SecRadar aka CTR zur Anreicherung (Confidence, Team, BK, KID, ...)

CTR -> DD

Use Case 3:

- DefectDojo als Tracker-Referenz

CTR linked to DD - Done!

Use Case 1:

- DefectDojo als Proxy für Scan-Results

DD -> CTR

Use Case 2:

- SecRadar aka CTR zur Anreicherung (Confidence, Team, BK, KID, ...)

CTR -> DD

PoC / MvP:

- Tracker-Link eingebaut

- CTR -> DD per CURL durchgeführt

- DD -> CTR Mapping vorbereitet

Links:

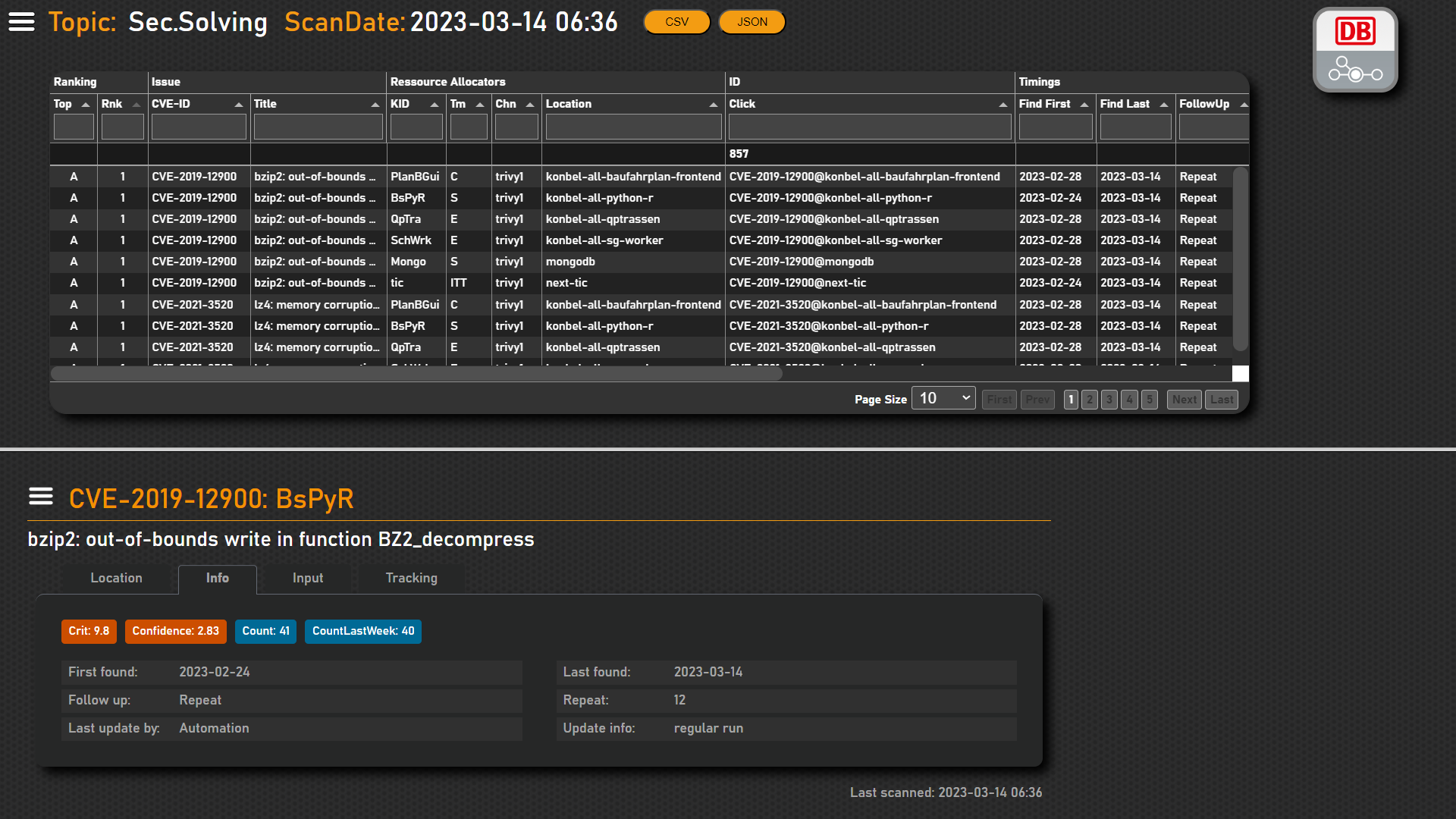

Kosteneinsparung durch Automatisierung:

- Autom. Erstanalyse Issues

- Autom. Erstanalyse Findings

- Autom. ETL-Prozesse

- Autom. Drainings (4 Wochen Kaskade)

- Zusammenfassung von Teams & Scanner

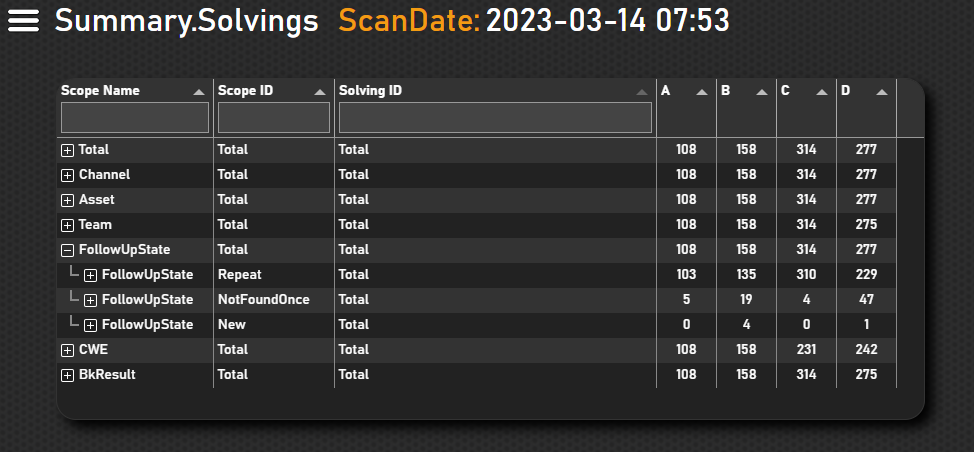

A B

C D

CVE-Issues (NVD) insgesamt:

18.4.2023: 199.196

Findings.Critical:

11.4.2023: 2108

CVE-Issues (neXt):

11.4.2023: 286 Criticals

1371 High, 1420 Medium, 412 Low & Rest

Solvings:

11.4.23:

1073

Solving, Class A:

17.4.2023: 118

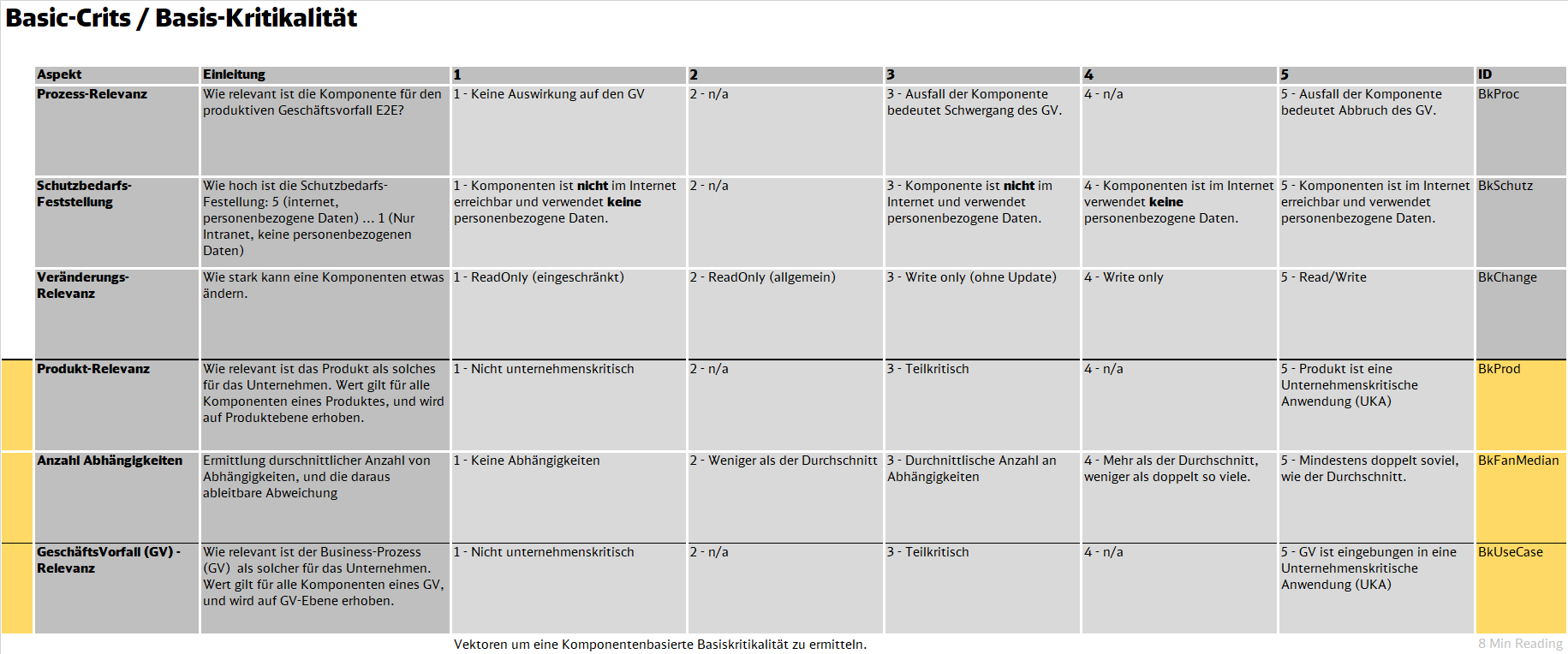

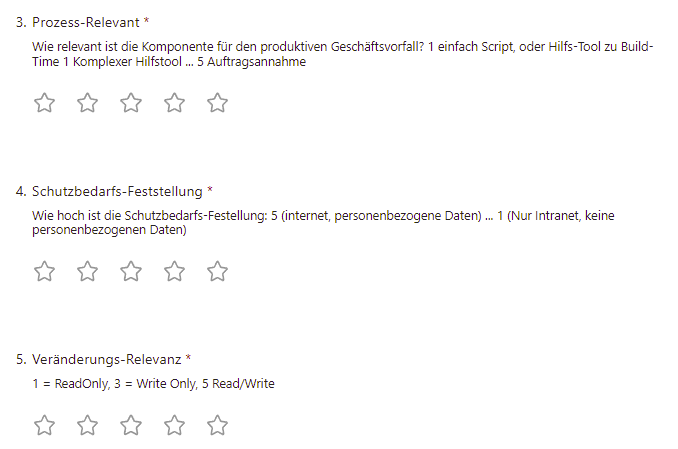

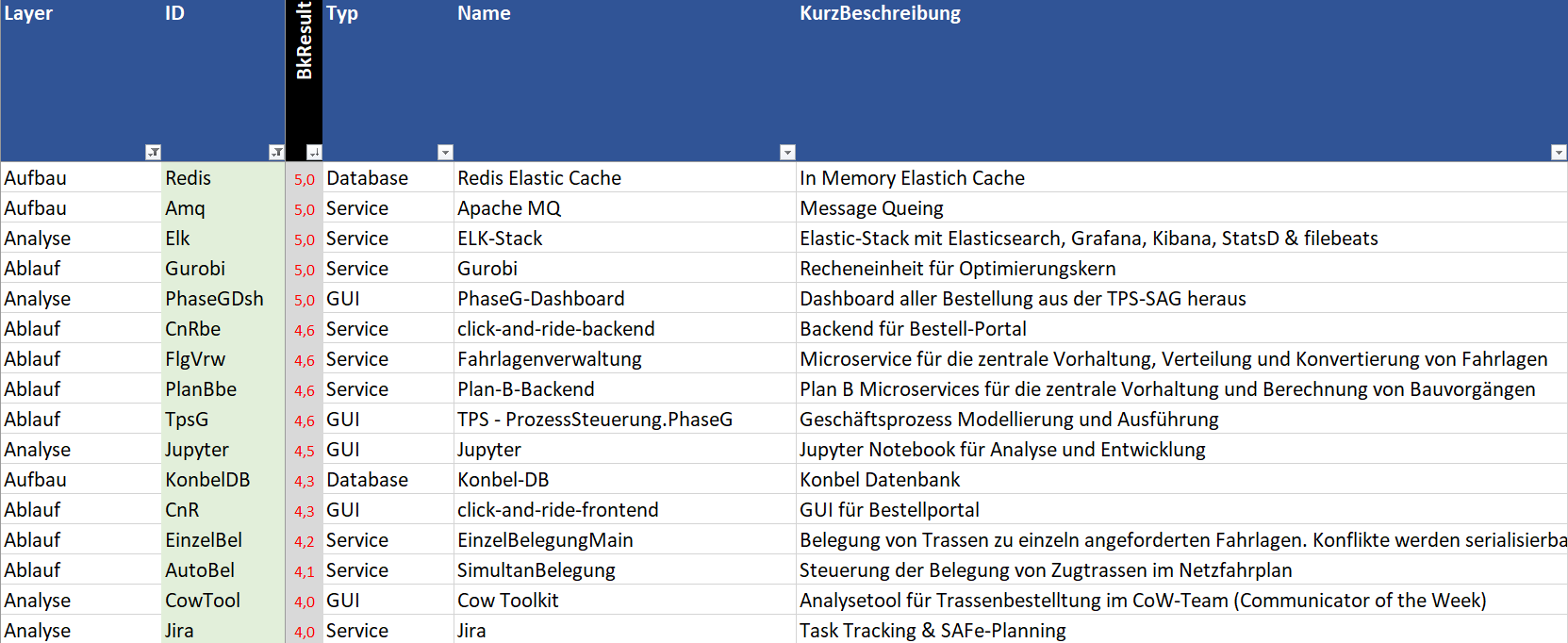

Basis Kritikalität

KID's

Anhand von einzelnen Vektoren,

- BkProc

- BkSchutz

- BkChange

- BkProd

- BkFanMedian

einem NFA-Dialog insgesamt über 70 neXt Assets mit KID zwischen 1 und 5 eingestuft.

Anhand von Security-Channel Characteristic und Location-Indicators bestimmen zu welchem Scope ein Finding gehört:

(1) Managed Service

(2) Host

(3) Docker

(4) OS-Libraries

(5) Language Libraries

(6) CustomCode

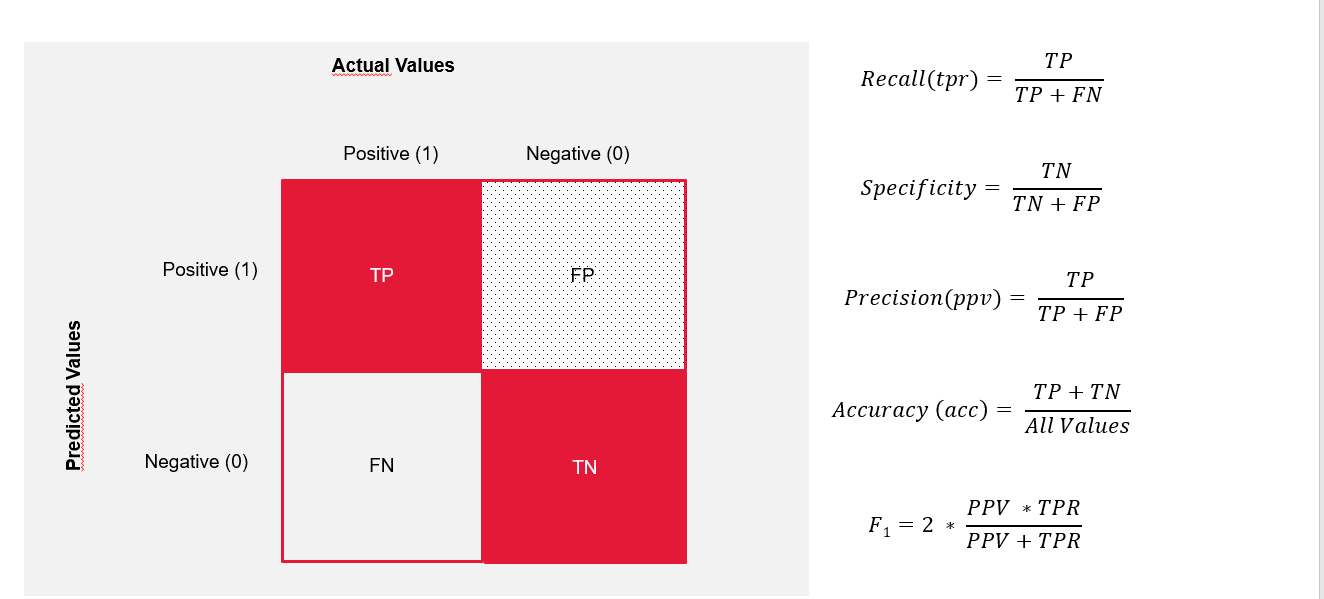

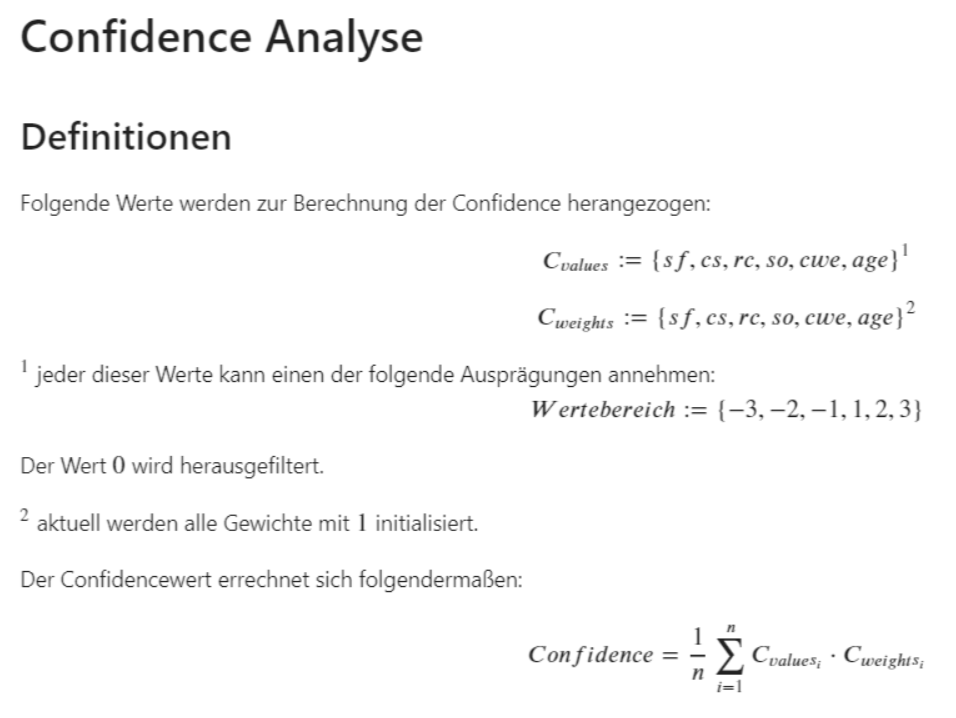

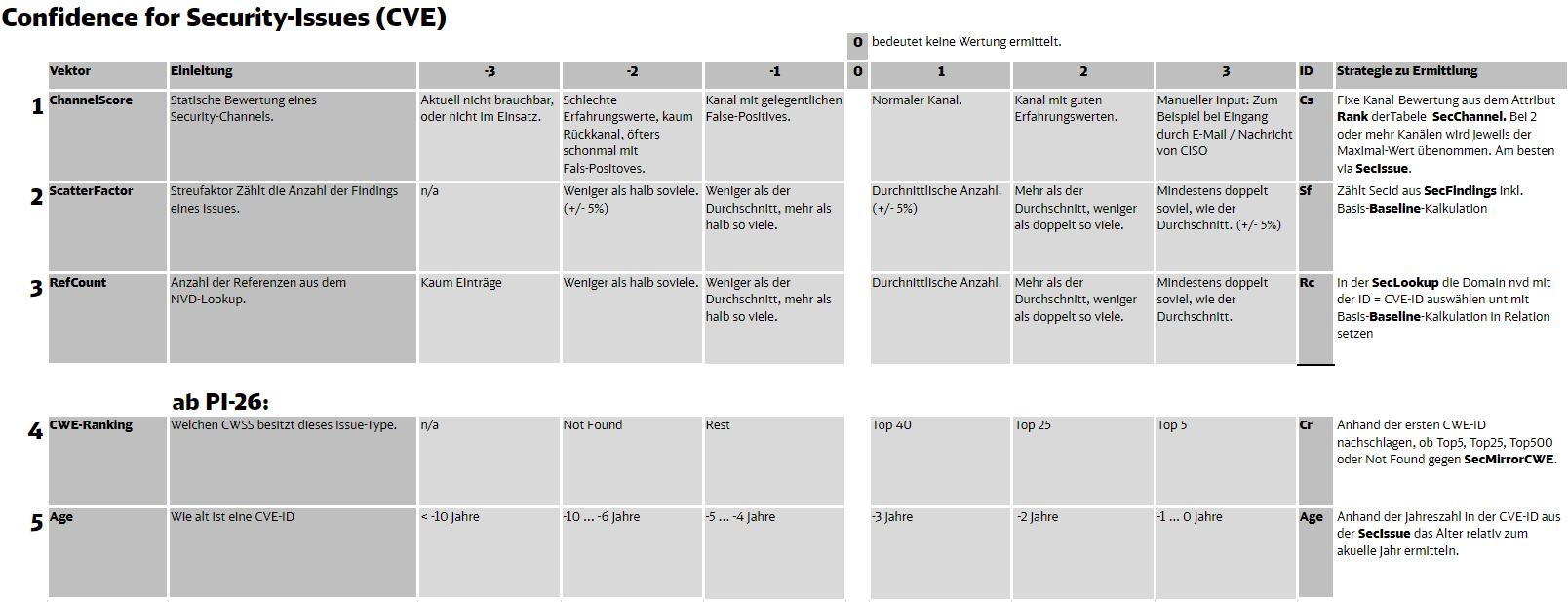

Anhand von derzeit 5 Vektoren eine Einschätzung ermitteln, wie sicher wir bei einem Issues bzw. Finding sein können.

Klassifizierungsmatrix

CRITICAL

HIGH

MEDIUM

LOW

Issue Kritikalität

CVSS

Sure? Or Not?

Confidence

Scope

Location

-3

+3

-2

-1

+2

+1

Klassifizierungsmatrix

Sure? Or Not?

Confidence

Confusion Matrix

Basis Kritikalität

KID's

Klassifizierungsmatrix

Basis Kritikalität

KID's

Issue Kritikalität

CVSS

Sure? Or Not?

Confidence

Scope

Location

1

2

3

4

Klassifizierungsmatrix

A-B-C-D Ranking:

plus

CWE-Ranking

gilt für alle vier Klassen

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

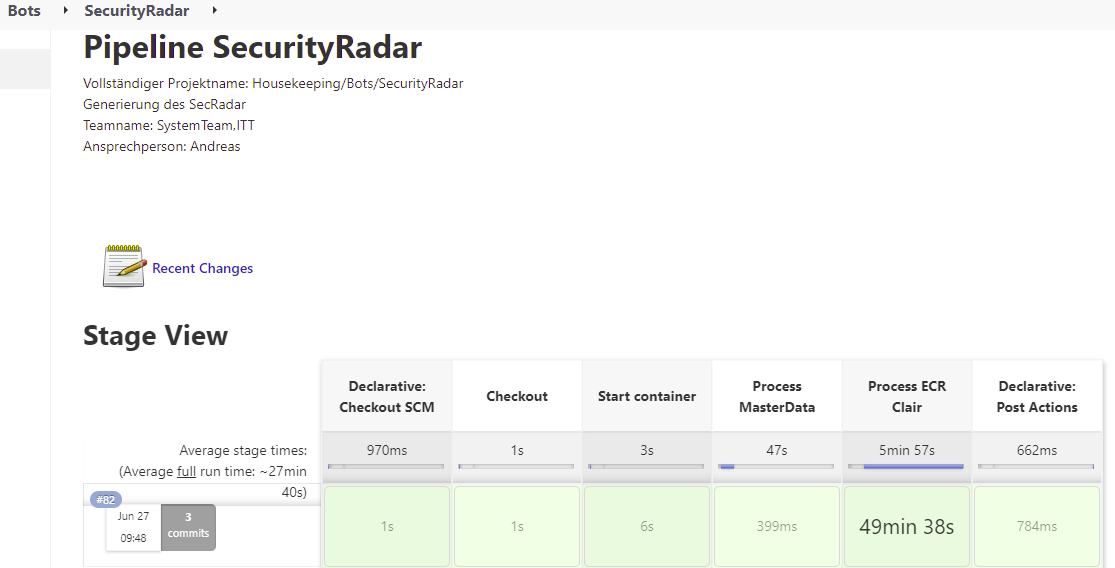

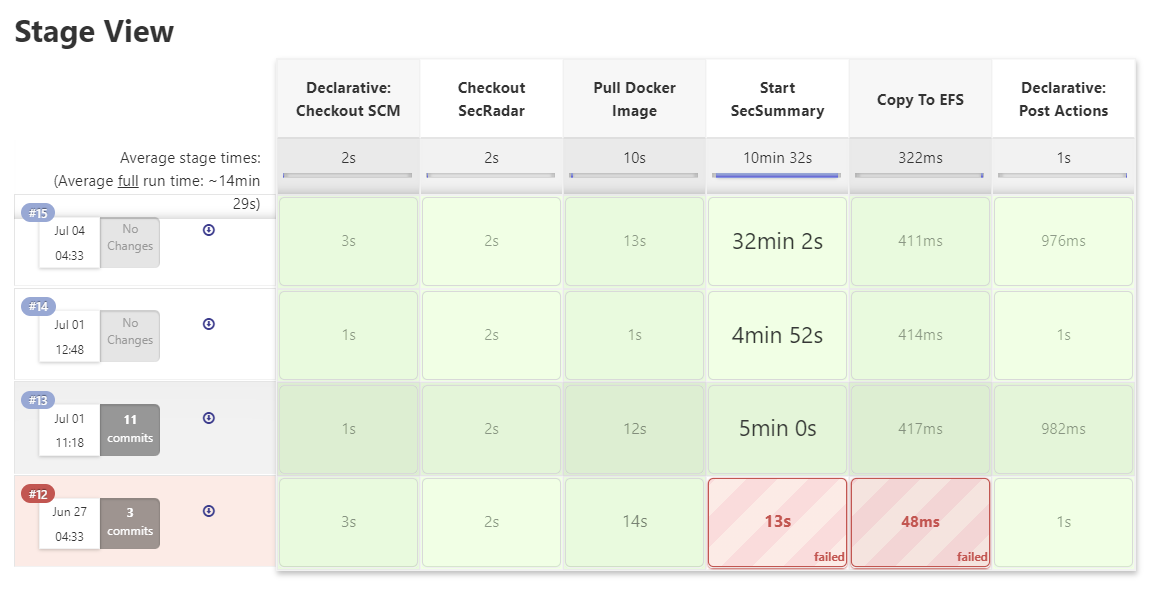

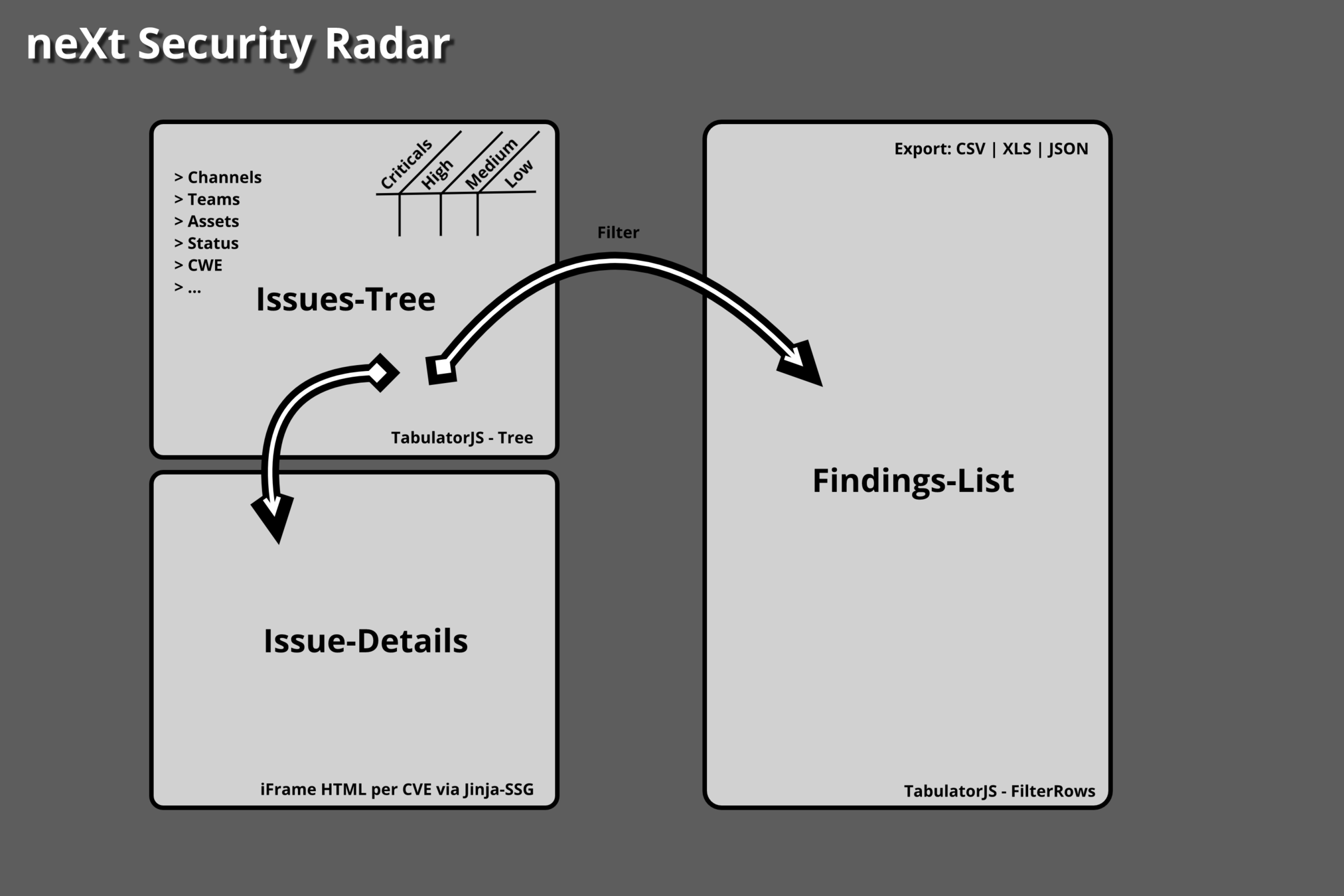

Zutaten Technik:

- Python in Docker

- AWS Lambda

- AWS DynamoDB (NoSQL)

-

Groovy

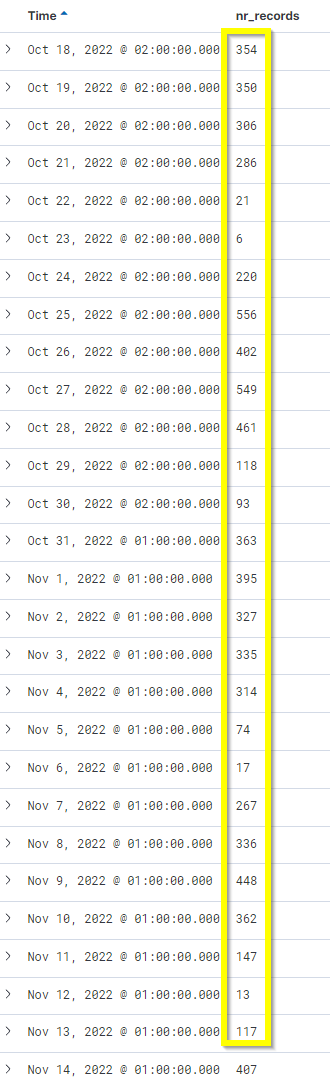

- Jenkins Pipelines für CI/CD

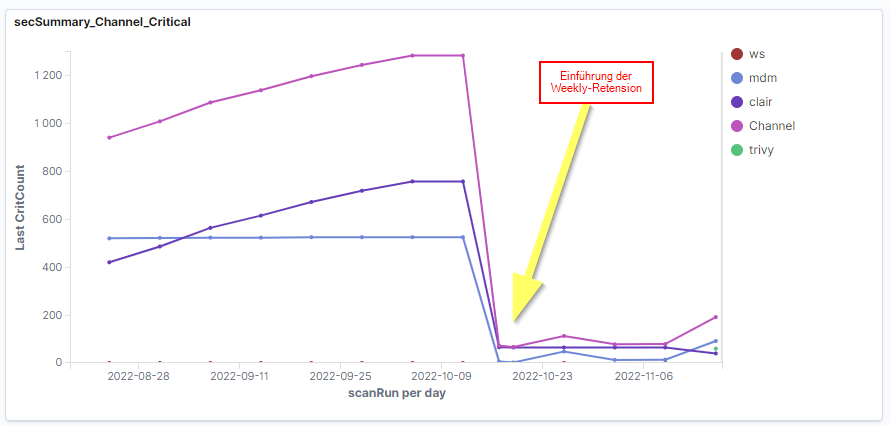

- Weekly Retension / Scans

> Besser in Camunda

-

Web

- Plain Vanilla HTML

- TabulatorJS

- VueJS (Details & SolvingUX)

- Timeseries in Elastic- / Opensearch

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

plus:

Tenant

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

Fachliche BI Zutaten:

Asset-Katalog minimal Attribut-Set

- ID (max 9 Zeichen)

- Titel, Beschreibung, Zweck

- Basis-Krit

- ECR-Pfad / Gitlab-Pfad

- Team

Security-Channels:

- Welche sollen wie verwendet werden?

- Welche werden bereits verwendet?

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

Ein paar Dinge noch vorab:

-

Mandantenfähigkeit

- Entität Tenant

- einzelne Refactorings

- vTenant als "Vertical"

- Feature-Toggle Matrix

-

neXt-Lab Abhängigkeiten ausbauen

- EFS-Browser Proxy

- Eigenständige URL

- Eigene AD-Gruppen

- Some Dashboards

- NVD Api 2.0

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

Wiki-Home SysTeam/KM/Tools:

arija-confluence.jaas.service.deutschebahn.com/

display/neXtlab/neXt+Security+Radar

SecRadar URL (VPN & AD):

ctr.konbel.comp.db.de

Gitlab Repository:

git.tech.rz.db.de/next-all/System/tools/bots/secradar

Dank (nicht nur) an:

Kamel, Lars, Lars, Guido, Tyler, Andreas, Gabriel, Tobias, Dominik, Hendrik, Matthias & alle Workshop Teilnehmer im Art neXt

Four Last Things ...

Zutaten Technik

Fachliche BI Zutaten

Referenzen ...

Aufräumen & so

State of the neXt Security Radar

By Code FreezR

State of the neXt Security Radar

Some Slides about it.

- 76