Codificaciones

Agenda

- Codigo ASCII y UTF8

- Bases numericas

- Cracking

- Funciones Hash

Codificaciones

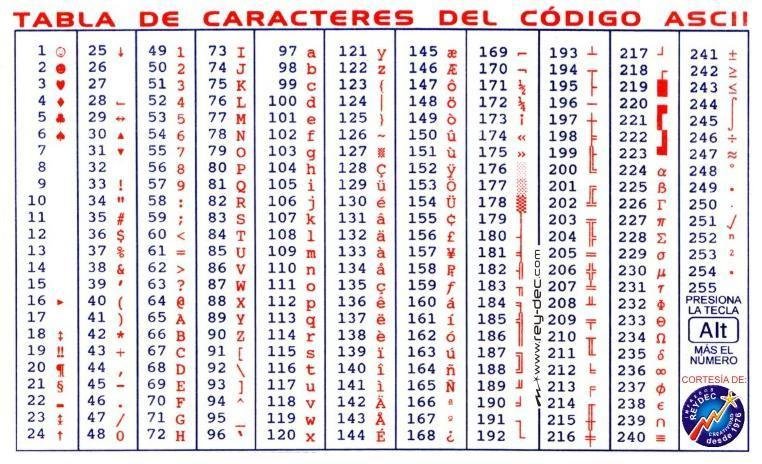

ASCII

(acrónimo inglés de American Standard Code for Information Interchange —Código Estándar Estadounidense para el Intercambio de Información—)

Código de caracteres basado en el alfabeto latino, tal como se usa en inglés moderno. Fue creado en 1963 por el Comité Estadounidense de Estándares (ASA, conocido desde 1969 como el Instituto Estadounidense de Estándares Nacionales, o ANSI)

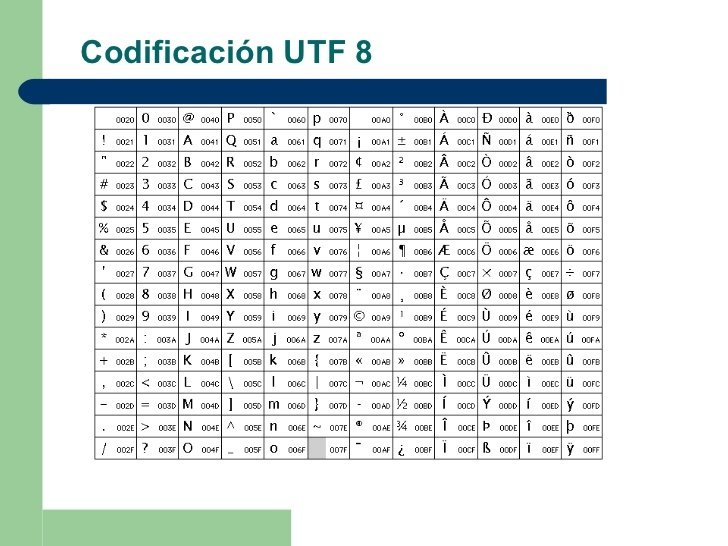

UTF-8

(8-bit Unicode Transformation Format) es un formato de codificación de caracteres Unicode e ISO 10646 utilizando símbolos de longitud variable

Bases numericas

Decimal

Binario

Hexadecimal

0..9

0,1

0..F

Explicacion bases

Ejercicios binario

Convertir los siguientes numeros a binario

- 8

- 16

- 230

- 300

- 100

- 10

- 1001

- 1110

- 111

- 10110111011

Convertir los siguientes numeros a decimal

Ejercicios Hexadecimal

Convertir los siguientes numeros a Hexadecimal

- 8

- 16

- 230

- 300

- 100

- F

- 8A

- 135

- 250

- FFCA1

Convertir los siguientes numeros a decimal

Cracking

Material a utilizar

Registros

EAX, ECX, EDX, EBX, ESP, EBP, ESI, EDI y EIPInstrucciones

NOP (NO OPERATION)

PUSH

POP

ADD

SUB

MUL

DIV

CMP

JMP

Practica Ollydbg

40138B

NOP401243

JMP 0040124CFunciones Hash

Algoritmo matemático que transforma cualquier bloque arbitrario de datos en una nueva serie de caracteres con una longitud fija. Independientemente de la longitud de los datos de entrada, el valor hash de salida tendrá siempre la misma longitud.

MD5

(abreviatura de Message-Digest Algorithm 5, Algoritmo de Resumen del Mensaje 5) es un algoritmo de reducción criptográfico de 128 bits ampliamente usado. Uno de sus usos es el de comprobar que algún archivo no haya sido modificado.

SHA-1

Una función hash de 160 bits que se parece al algoritmo MD5 . Fue diseñado por la Agencia de Seguridad Nacional (NSA) para ser parte del algoritmo de firma digital. Las debilidades criptográficas se descubrieron en SHA-1, y la norma ya no fue aprobada para la mayoría de los usos criptográficos después de 2010.

SHA-256

SHA-2 es un conjunto de funciones hash criptográficas (SHA-224, SHA-256, SHA-384, SHA-512) diseñadas por la Agencia de Seguridad Nacional (NSA) y publicada en 2001 por el Instituto Nacional de Estándares y Tecnología (NIST) como un Estándar Federal de Procesamiento de la Información (FIPS).

RIPEMD-160

RIPEMD-160 fue diseñado en la comunidad académica abierta, en contraste con el algoritmo SHA-1, diseñado por la Agencia de Seguridad Nacional estadounidense (NSA). Por otra parte, RIPEMD-160 es un diseño menos popular y correspondientemente está peor estudiado.

Codificaciones

By Irving Norehem Llamas Covarrubias

Codificaciones

- 356