Introducción al hacking

Temario

-

Pentesting e Instalación

-

Reconocimiento

-

Ataques Server-Side

-

Ataques Client-Side

-

Atacando la autenticación

-

Ataques web

1. PENtesting e instalación

Conceptos

Metodologia

-

Black Box

-

White Box

-

Grey Box

Definiendo el alcance del test

- Definición del sistema objetivo

- Marco de tiempo para trabajar

- Como evaluar los objetivos

- Herramientas y software

- Notificaciones

- Nivel de acceso inicial

- Definir el espacio objetivo

- Identificar áreas de operación criticas

- Definir limites

- Entregables

-

Posibles soluciones

Conceptos de pentest con kali

Reconocimiento

- Identificar objetivos

- Definir uso de aplicaciones y negocios

- Identificar tipos de sistemas

- Identificar puertos disponibles

- Identificar servicios levantados

- Ingenieria social pasiva

-

Documentos

Evaluación del objetivo

-

Evaluar al objetivo en búsqueda de debilidades

-

Identificar y priorizar sistemas vulnerables

-

Empatar sistemas vulnerables con encargados.

-

Documentar

Explotación

-

Explotar vulnerabilidades

-

Mantener conexión

-

Capturar información no autorizada

-

Ingenieria social agresiva

-

Atacar otros sistemas y/o aplicaciones

-

Documentar

Escalamiento de privilegios

-

Obtener mayores privilegios dentro del sistema(s) y red(es)

-

Obtener información de cuentas de usuario

-

Accesar otros sistemas con mayores privilegios

-

Documentar

Mantenerte Dentro

-

Establecer múltiples métodos de acceso al objetivo

-

Eliminar evidencias

-

Reparar sistemas impactados por la etapa de explotación

-

Inyectar datos falsos si es necesario

-

Esconder los métodos de comunicación por encripcion u otras maneras

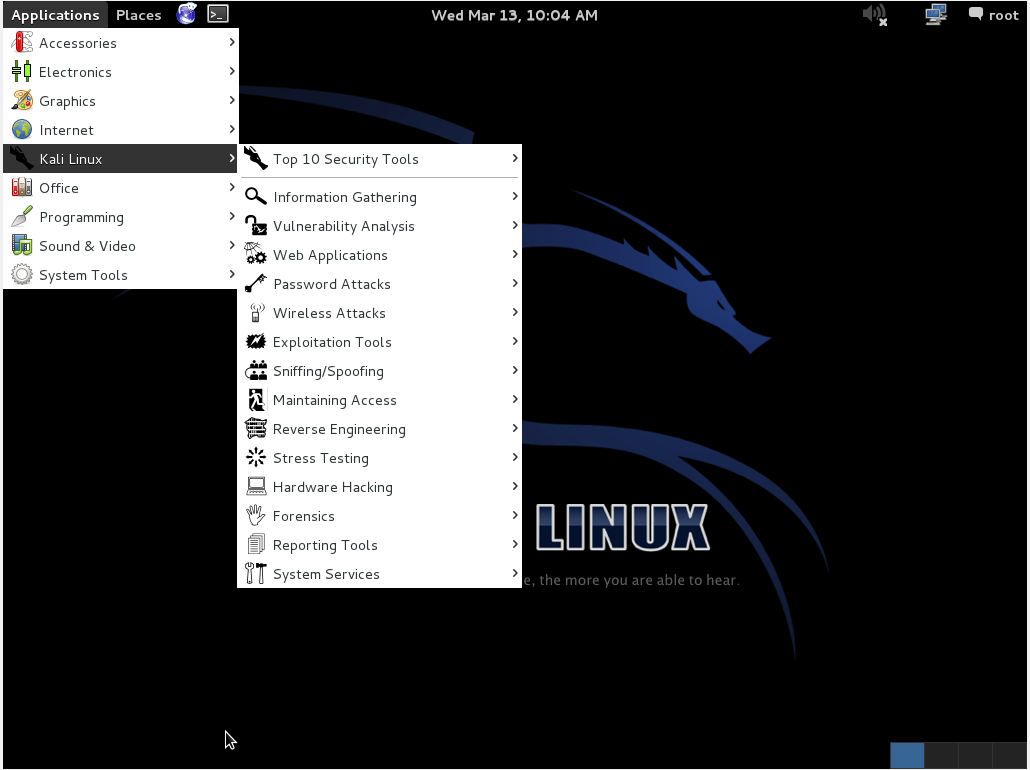

INtroducción a kali linux

instalación de kali

Instalación de Kali Linux

Video de instalación de Kali Linux

Agregar repositorios a Kali

Los repositorios de default de Kali vienen un poco limitados.

Es por esto que agregamos los siguientes repositorios para instalar mas herramientas que veremos en el curso.

http://arkebit.com/kali.html

Actualizacion de paquetes

Para actualizar Kali Linux escribe lo siguiente en terminal

aptitude update && aptitude safe-upgradeherramientas de kali

2.reconocimiento

Objetivos

OBJETIVOS

-

Background

-

Asociados

-

Inversion en seguridad

-

Politicas de seguridad y de negocios

-

Gente (empleados, clientes, conocidos, etc)

-

Definir objetivos

-

Red

-

Defensas

-

Tecnologias

BÚSQUEDA INICIAL

- Sitio web

- Pagina del objetivo

- Historial web

- Wayback Machine -> http://archive.org/web/

- Registros Regionales de Internet (RIR)

- ARIN -> https://www.arin.net/

- Recopilación, recuperación, y análisis de datos electrónicos (Edgar)

- EDGAR -> http://www.sec.gov/edgar.shtml

BÚSQUEDA INICIAL

-

Social media

- Facebook, Twitter, LinkedIn

- Confianza

- Personas

-

Puestos de trabajo

- Glassdoor -> http://www.glassdoor.com/index.htm

-

Lugares (Locación fisica)

Búsqueda inicial

- Shodan

- http://www.shodanhq.com/

- Google Hacking

- Google Hacking Database

- http://www.exploit-db.com/google-dorks/

Investigacion de Redes

-

etherape

- Para instalar, en terminal escribir:

aptitude install etherape-

HTTrack

- Para instalar, en terminal escribir:

aptitude install httrack-

Técnicas de reconocimiento ICMP

- ping

- fping

Investigación de Redes

- Técnicas de reconocimiento DNS

- dig

- Identificación del objetivo DNS

- Fierce

- Maltego

- Maltego pide registrarse antes de poder usarlo.

- The Harvester

- nmap

3. Ataques del lado del Servidor

Evaluacion de Vulneravilidades

-

Webshag

- Instalar gedit -> aptitude install gedit

- Configurar las bases de datos antes de utilizarlo.

-

Skipfish

-

Vega

-

Websploit

- Iniciar PostgreSQL ->

- /etc/init.d/postgresql start

- Iniciar Metasploit ->

- /etc/init.d/metasploit start

- Nikto

Ataques de Fuerza Bruta

-

Hydra

-

Dirbuster

-

Webslayer

-

Medusa

Explotacion de Vulnerabilidades

w3af

EXPLOTACION DE VULNERABILIDADES

4. Ataques del lado del Cliente

Ingenieria Social

Social Engineering Toolkit

(SET)

Pasos para actualizar SET:

cd /usr/sharemv set backup.setgit clone https://github.com/trustedsec/social-engineer-toolkit/ set/cp backup.set/config/set_config set/config/set_configsetoolkit

SET para clonar y atacar

Scaneo de Host: Nessus

Nessus

-

Descarga la version para debian, de 32 o 64 bits dependiendo de tu maquina.

- http://www.tenable.com/products/nessus/select-your-operating-system

- Para instalar, en terminal escribir

- dpkg -i <Nombre del paquete>

- Inicializar Nessus, en terminal escribir

- /etc/init.d/nessusd start

- Abrimos el navegador en la direccion https://127.0.0.1:8834

Registro en Nessus

Es necesario registrarse en la pag. siguiente para obtener una llave y poder utilizar Nessus.

Primera vez con Nessus

La primera vez que te logueas con Nessus empezara a descargar todas las actualizaciones pendientes.

Se recomienda que esto lo hagan en su casa.

5. Atacando la Autenticacion

SQL Injection

sqlmap

Introducción al hacking

By Juan Carlos Hinojo

Introducción al hacking

- 1,500