HLC

(2021-22)

Manuel Jesús Rodríguez Arabi

UT.01. Análisis Forense de Sistemas Informáticos

Análisis Forense de Sistemas Informáticos

Introducción

Análisis Forense Digital

Conjunto de procedimientos que permiten

- la recopilación de información

- el análisis de evidencias

con la finalidad de responder a algún incidente relativo a la seguridad informática, sirviendo en ocasiones, como pruebas ante un tribunal civil o penal

Introducción

Análisis Forense Digital

The Coroner's Toolkit (TCT) desarrollado por Dan Farmer y Wietse Venema (1999)

- recopilación

- análisis

lo más libre posible de distorsiones para:

- recuperación de datos

- precisar lo sucedido en un sistema

Introducción

Analistas Forenses utilizan herramientas específicas

- recolectar

- analizar

- preservar (no haya contaminación de las evidencias)

Introducción

Campos de Aplicación del AFI

- Persecución de delitos como fraude financiero, evasión de impuestos o pornografía infantil

- Robo de información con la idea de obtener algún beneficio económico (Ramsonware) o para dañar la imagen del afectado (Defacement)

- Discriminación o acoso

- Recuperación de ficheros eliminados

- Robo de propiedad intelectual

- Ciberterrorismo

Introducción

Resumiendo

El análisis forense digital es la aplicación de la tecnología informática a una cuestión de derecho en la que las pruebas –evidencias digitales - incluyen, información digital, creada por los individuos y la generada por los propios dispositivos –logs, caché, temporales, etc.- como resultado de la interacción con el individuo u otros elementos.

Objetivos

AFI tiene que buscar respuesta a:

¿Cómo?

¿Quién?

¿Qué activos se vieron afectados?

¿Cuándo? ...fecha y hora / UTC

¿Dónde? ...sistemas, redes, ordenador, móvil, etc.

¿Por qué? ... qué se pretende, cuál es el fin buscado.

Objetivos Principales

- Recrear lo que ha ocurrido en un dispositivo digital durante el incidente de seguridad.

- Extraer información de un sistema de modo que pueda emplearse como evidencia digital.

- Catalogar la información en función de su naturaleza.

- Analizar las incidencias para impedir que se repitan en el futuro.

Con estos sellos o cintas puestos nadie puede invadir el lugar donde se ha producido dicho crimen porque están intentando extraer toda la información posible sin contaminar las evidencias.

Objetivos Principales

La investigación se tiene que realizar sin dañar la información (siempre que sea posible), por ello se duplica y se trabaja sobre esos duplicados que luego son destruidos.

Objetivos Principales

- Se sabe cómo se produjo el incidente de seguridad.

- Se conocen las circunstancias bajo las que ocurrió.

- Se conoce la identidad de los atacantes.

- Se sabe cuando ocurrió el incidente.

- Se conocen los objetivos de los atacantes.

- Se tienen las evidencias que lo demuestran.

- Se ha destruido totalmente cualquier información duplicada para realizar la investigación.

¿Cuándo consideramos el éxito en nuestros objetivos?

Presencia del AFI

- Delitos donde se actúa directamente contra los equipos informáticos.

- Delitos donde los equipos informáticos contienen las evidencias.

- Delitos donde los equipos informáticos son utilizados para cometer el crimen.

Organismos Oficiales

En todos los países las fuerzas de seguridad poseen unidades dedicadas al análisis forense informático, tanto para delitos informáticos, como para delitos donde se ha utilizado el equipo informático para cometerlos.

- Brigada de Investigación Tecnológica del Cuerpo Nacional de Policía.

- Grupo de Delitos Telemáticos de la Guardia Civil.

Tipologías

¿De donde extraer las evidencias?

Prácticamente desde cualquier lugar. Los datos pueden estar:

- Almacenados (dispositivo, nube, usb) --> En reposo.

- Presentes en la memoria del ordenador --> En Uso.

- Viajando a través de la red --> En tránsito

Tipologías

Según el estado de esos datos hablamos de:

-

AFI de Sistemas --> datos volátiles (memoria), no volátiles (HDD, SSD, Logs), SO.

-

AFI de Redes --> estudio tráfico de red (url visitadas, contenido de paquetes, ...)

-

AFI de la nube --> Google Drive, Servidores de correo, etc.

Tipologías

No todo es un camino de rosas

Los "malos" siempre van a tratar de modificar, borrar u ofuscar las evidencias (Anti Forensic Digital - ADF)

- Renombrado de ficheros

- Sobreescritura de metadatos

- Esteganografía para ocultación y ofuscación

Que llevan a la toma de decisiones críticas (éxito o fracaso de la investigación).

Tipologías

No todo es un camino de rosas

Por ejemplo, qué se hace si la máquina sospechosa está encendida:

- ¿se apaga de modo normal?

- ¿se apaga con un botonazo?

- ¿se analiza su RAM, usuarios conectados, puertos abiertos, tablas ARP, procesos en ejecución, etc?

Características

Todo proceso de análisis forense debe caracterizarse por ser/estar:

- Verificable--> La conclusiones extraídas son ciertas.

- Reproducible --> Pruebas realizadas pueden reproducirse en cualquier momento, manteniendo la integridad de los datos.

- Documentado --> Todo detallado al máximo nivel.

- Independiente --> Conclusiones independientes de la persona o metodología empleada.

Características

¿Qué pretendemos?

Conseguir la máxima cantidad de información con el mínimo impacto posible.

Trabajo con clonados para preservar los originales

Fases y metodologías

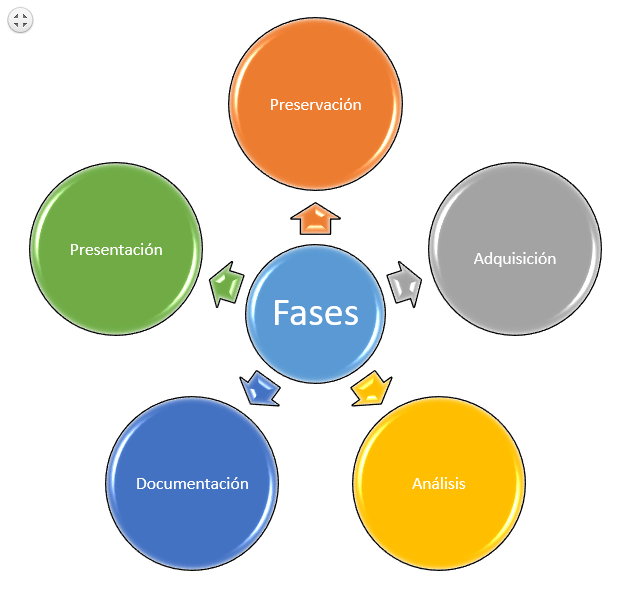

Un buen análisis forense consta de una serie de fases (no secuenciales)

Fases y metodologías

Preservación

Conseguir que no haya pérdida de las evidencias.

- No apagar equipos (datos volátiles)

- Registro de operaciones --> validez jurídica

- Evitar cualquier tipo de modificación o borrado (ejemplo logs del sistema)

Fases y metodologías

Adquisición

Recopilación de las evidencias susceptibles de ser usadas en un proceso judicial.

Fases y metodologías

Extracción y Análisis

Dependerá del tipo de incidente.

- Se detallan herramientas y técnicas empleadas

- Persona a cargo continua con el proceso de perservación --> evitar contaminaciones de las evidencias.

Debe primar:

- Objetividad

- No descartar obviedades

Fases y metodologías

Documentación

Debe ser absolutamente metódica y pragmática. Acciones:

- Fotografiar pruebas del escenario

- Cadena de custodia

- Timeline con fechas y horas de las acciones realizadas sobre las evidencias.

Fases y metodologías

Presentación

Traducir al "humano" la conclusiones obtenidas (que nos entiendan):

- Explicaciones claras y concisas en la obtención de evidencias.

- Evitar afirmaciones no demostrables

- Detalle objetivo de las conclusiones.

Fases y metodologías

Metodologías

- UNE-EN ISO/IEC 27037:2016: Genérica no centrada en el análisis.

- UNE 71506:2013: análisis, preservación y adquisición como puntos fuertes

- UNE 197001:2019: Estructura del Informe Pericial.

Antes de estas, el referente era la norma RFC 3227

Aún muy presente su apartado 2.1 sobre el orden de volatilidad

Evidencias digitales

cualquier información generada, almacenada o transmitida por un SI

Puede ser empleada como prueba en un proceso legal

Evidencias digitales

- obtenerse

- custodiarse

- revisarse

- analizarse

- presentarse

Demostrando en todo momento que no ha sido modificada

Deben

Validez Legal

Evidencias digitales

- Evidencia Física

Clasificación

- Discos duros

- pendrives

- tablets

- smartphones

- routers

- Evidencia Digital

- Información almacenada

- Información generada

- Parcialmente generada y almacenada

Ficheros de disco, procesos, logs, temp, entradas registro

Evidencias digitales

Ventajas

- Pueden ser duplicadas con total exactitud.

- Existen herramientas para verificar si la evidencia ha sido modificada.

- Se pueden recuperar, en la mayoría de los casos, después de un borrado.

Esto se resumen en repetible, recuperable, redundante e integra

Directrices para la recolección de evidencias

- Tomar fotografías, realizar inventariado (marca, nro. serie)

-

Dejar el equipo informático tal como se encuentra

- Encendido: Análisis en caliente, recogida de info volátil

- Apagado: Análisis Post Mortem, recogida de info persistente

- Obtener autorización por escrito para realizar análisis y toma de evidencias (evitar problemas).

- Solicitar las passwords que sean necesarias para acceso a ficheros cifrados

-

Uso de kit de herramientas que

- sean ajenas al sistema

- garanticen la preservación de las pruebas

- sin interfaz gráfico (si es posible)

- En dispositivos de solo lectura

UNE-EN ISO/IEC 27037:2016, UNE 71506:2013 y RFC 3227

Directrices para la recolección de evidencias

- Apps que permitan listar y examinar procesos

- Apps que examinen el estado el sistema

- Apps que permitan copias realizar copias bit a bit.

KIT DE HERRAMIENTAS (CONTENIDO)

Lo más recomendable es que cada analista se cree su propio kit de herramientas de acuerdo a sus necesidades.

Principios de recolección

- Registros y Caché

- Memorias Volátiles

- Conexiones, tablas de enrutamiento, ARP caché, estadísticas del kernel

- Procesos en ejecución

- Información temporal del sistema

- Sistemas de ficheros externos temporalmente conectados al equipo

- Disco Duro

- Logs del sistema

siempre empezar por la recolección de información que va a estar accesible durante menos tiempo (volatilidad mayor)

Principios de recolección

- Apagar el equipo antes de recopilar la información volátil

- Usar programas del sistema (pueden estar comprometidos)

- Usar herramientas que modifiquen fecha y hora de acceso a los ficheros

- Incumplir con el marco legal establecido (info contiene patrones de comportamiento del usuario que pueden vulnerar su privacidad)

- Incumplir el acuerdo de privacidad exigido y firmado

Durante todo el proceso debemos evitar

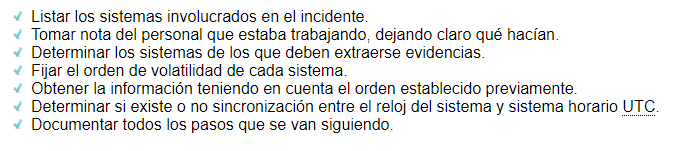

Procedimientos de recolección

Todos los métodos debe ser totalmente transparentes y reproducibles (no genere dudas)

Pasos a seguir

Procedimientos de recolección

Vamos a practicar...

Recolección de datos volátiles (memdump)

Haremos uso de la herramienta FTK imager

¡Buen trabajo! Continuaremos...

HLC-UT01-Análisis Forense de Sistemas Informáticos

By Manuel Jesús Rodríguez Arabi

HLC-UT01-Análisis Forense de Sistemas Informáticos

- 193