Segurança Digital

Antes, um versículo... Porque nós somos cristãos, né?

Eu os estou enviando como ovelhas entre lobos. Portanto, sejam prudentes como as serpentes e simples como as pombas. (Mateus 10:16).

O que você não vai ver e o que você vai ver nessa palestra.

Não vamos aprender como hackear o celular do coleguinha;

Não vamos virar eremitas digitais;

Aqui, não falaremos sobre a história da Internet;

Mas vamos falar sobre o que tem acontecido, sobre os riscos que corremos e como podemos nos defender.

O meu objetivo é deixar você incomodado com isso tudo.

O que é segurança digital e por que falar disso?

- Segurança digital é o ato de não violar a integridade, a confidencialidade e a autenticidade de documentos e dados pessoais.

- A Internet é um reflexo da nossa sociedade. Há lugares onde são seguros e lugares que não são.

- A época romântica, dos hackers que caminhavam sobre a linha da legalidade acabou faz tempo.

- Isto é uma ação coordenada de quadrilhas, empresas, governos... Tudo junto ou misturado.

Alguns problemas de segurança.

- Invasão de privacidade

- Vazamento de informações.

- Fraudes em pagamentos.

- Phishing.

- Sequestro de dados.

- Golpes de assinaturas.

- Roubo de senhas.

Algumas explicações...

-

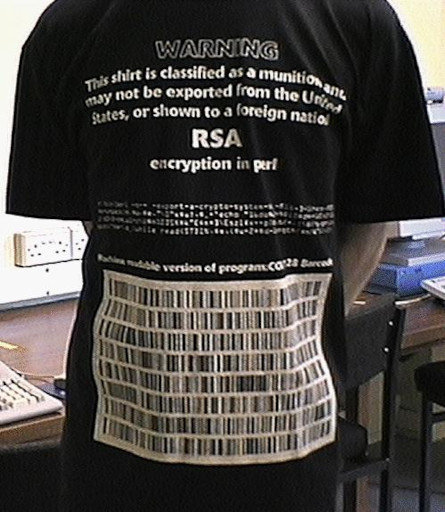

Criptografia - construção e análise de protocolos que impedem terceiros, ou o público, de lerem mensagens privadas. Uso de chaves.

- Chave simétrica - A mesma chave é usada para abrir e fechar.

- Chave assimétrica - Chaves diferentes para abrir e fechar - muito usado hoje em dia, na Internet.

Mais algumas explicações...

- VPN - Rede privada virtual - Rede privada construída em cima de uma rede pública, como a Internet. Todo o tráfego segue criptografado.

- Firewall - Solução de segurança baseada em software que, a partir de um conjunto de regras, analisa o tráfego de uma rede para determinar o que pode entrar ou sair dessa rede.

Privacidade: É de comer?

- Direito à reserva de informações pessoais e da própria vida pessoal.

- Direito de ser deixado em paz.

- Regulação de limites.

- Direito ao anonimato.

Onde a privacidade é tipificada?

- Declaração Universal dos Direitos do Homem (10 de dezembro de 1948) - Artigo 12.

- Constituição Brasileira (5 de outubro de 1988) - Artigo 5o, inciso X.

- Lei de Acesso à Informação (2011) - Artigo 31, parágrafo 1, seções 1 e 2.

- Marco Civil da Internet (23 de abril de 2014) - Artigo 10.

- Lei Geral de Proteção de Dados (14 de agosto de 2018) - Artigo 2o, inciso I.

E o que é invasão de privacidade?

Violação do direito à privacidade. A exposição da vida pessoal é a forma mais comum, mas não é a única.

Alguns casos:

-

Carolina Dieckmann (2012) - computador invadido, fotos e conversas expostas, sofreu tentativa de chantagem.

- Lei 12.737/2012 (Lei Carolina Dieckmann) – tipifica crimes de informática.

- Neymar (2019) - processado por divulgar imagens feitas sobre o seu caso com Najila Trindade.

- Mais alguns famosos que tiveram sua privacidade violada: Luísa Sonza, Demi Lovato, Rihanna, Jennifer Lawrence (cantora); Paolla Oliveira, Scarlett Johansson, Pamela Anderson, Isis Valverde (atriz); Colin Farrell, Cauã Raymond (ator); Justin Bieber (cantor); Daniela Cicarelli (apresentadora); Paris Hilton, Kim Kardarshian (socialite); Felipe Neto (youtuber).

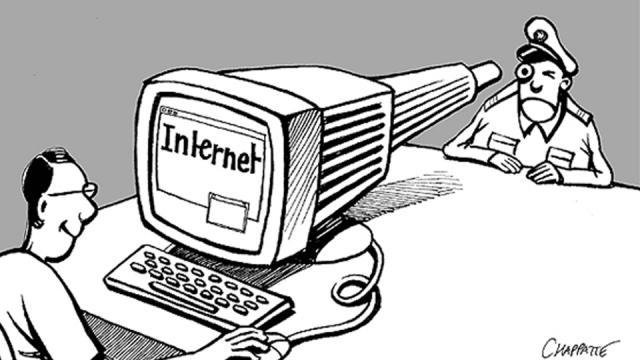

Governos invadem a privacidade do cidadão desde... Sempre.

Isto não ocorre somente em países rotulados como ditaduras, ou governos autoritários, mas também ocorre em governos tidos como democráticos.

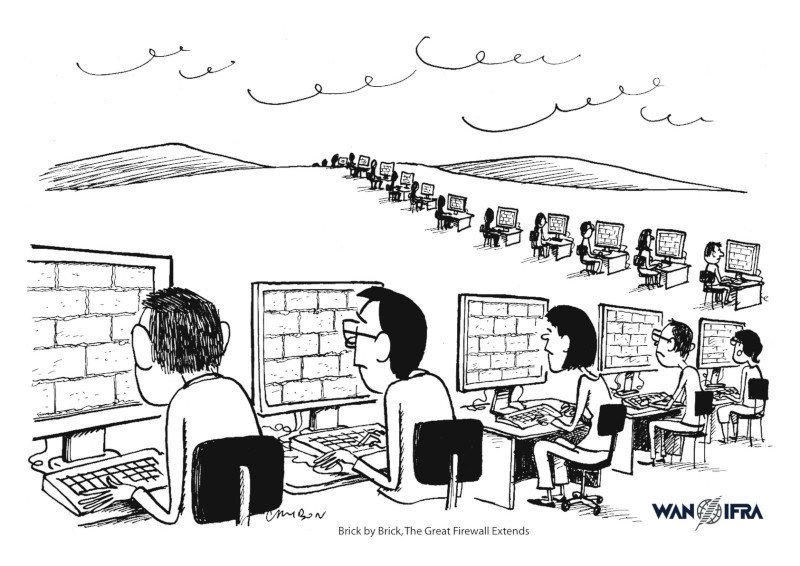

China!

- Projeto Escudo Dourado - "O Grande Firewall da China".

- Conflitos com empresas:

- Google: Em 22/03/2010, o Google encerrou suas atividades por não aceitar censura imposta pelo governo chinês. Acesso ao Google foi bloqueado a partir de 04/06/2014.

- Facebook: Está bloqueado, apesar de ter uma subsidiária lá e a família da esposa do CEO ser chinesa!

- Apple: Em 2017, ela removeu todos os aplicativos de VPN que não fossem pré-aprovados pelo governo chinês.

Por que insistem com a China?

- Cerca de 800 milhões de usuários de internet.

- Mercado consumidor chinês vale em torno de US$ 2 trilhões.

- A segunda maior empresa online chinesa vende na China mais do que a Amazon vende no mundo todo.

E quais são os serviços chineses?

- Tencent e outros (sites de notícias);

- Baidu (buscador);

- WeChat (mensageiro instantâneo);

- Alibaba.com (comércio eletrônico);

- Alipay (pagamentos);

(Alguns estão disponíveis no Brasil)

Mas... É só a China?

- Reino Unido: Em 2016 foi aprovado o Ato de Poderes Investigativos, uma lei que expande os direitos de vigilância do governo.

- Em vários países, provedores de internet devem guardar registros de conexão dos usuários por até 1 ano, para que possam ser requisitadas pelo governo.

- Segundo relatório da ONG Repórteres Sem Fronteiras, os países que mais violam a liberdade de expressão na Internet são: Arábia Saudita, Birmânia, China, Coreia do Norte, Cuba, Irã, Uzbequistão, Síria, Tunísia, Turcomenistão e Vietnã.

- Nos EUA, algoritmo de criptografia já foi considerado arma de guerra.

A propósito... A ONU falou algo?

Sim, tem um relatório que foi apresentado em setembro de 2019.

Os governos estão nos tirando o direito à privacidade digital.

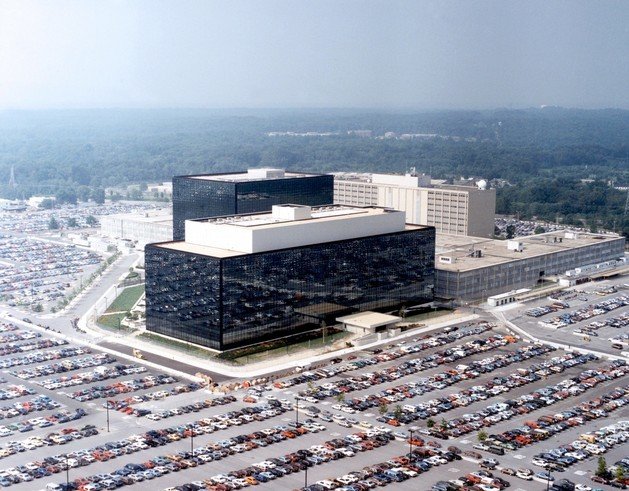

Agência de Segurança Nacional - NSA - (EUA)

- A agência governamental dos EUA mais secreta de todas. Fundada em 1952, continuou secreta por 30 anos!

-

Faz uso de sistemas que atentam contra a privacidade:

- Echelon - Dizem que monitora 90% do tráfego de Internet mundial.

- PRISM - Coleta de dados que estão em poder de serviços de Internet.

Sim, eu já li todos os seus e-mails, garota.

Wikileaks

- Publica postagens de fontes anônimas, documentos, fotos e informações confidenciais, vazadas de governos ou empresas, sobre assuntos sensíveis.

- Não é uma wiki aberta.

- Em 2010, publicou documentos expondo as mortes de civís pelas mãos de militares dos EUA no Afeganistão e no Iraque.

-

O vazamento foi feito por Bradley Manning, analista de inteligência do Exército dos EUA.

- Ele foi preso, torturado, julgado, condenado, teve a pena reduzida, foi pra prisão domiciliar, liberto e preso de novo.

Julian Assange, fundador do Wikileaks.

- Australiano - mas hoje é um apátrida.

- Em 2010, a Suécia emitiu um mandado de prisão por agressão e estupro (arquivado em 2019).

- Entre 2012 e 2019 foi asilado político na Embaixada do Equador, em Londres.

- Em 2020, na Inglaterra, foi negado em julgamento um pedido de extradição para os EUA (acusado de espionagem), mas ele continua preso na prisão de segurança máxima de Belmarsh.

Apoio ao Wikileaks

- Imprensa internacional - jornais El País (Espanha), Le Monde (França), Der Spiegel (Alemanha), The Guardian (Inglaterra) e The New York Times (EUA).

- Celebridades - Ken Loach, John PIlger e Michael Moore (cineastas); Roger Waters (músico); Vivienne Westwood (estilista); Jemima Khan (socialite).

- Chefes de estado - Luís Inácio Lula da Silva (Brasil); Vladimir Putin (Rússia) e outros.

Poster do filme O Quinto Poder (2013), com Benedict Cumberbatch como Julian Assange.

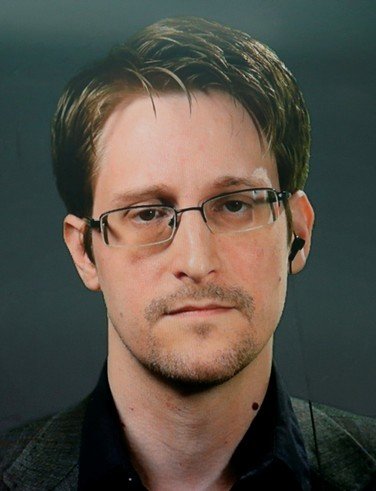

Edward Snowden

- Técnico em redes, trabalhou para a NSA entre 2009 e 2013.

- Vazou documentos que mostram a ação da NSA para estabelecer vigilância global.

- Fugiu para Hong Kong, entregou os documentos e se asilou na Rússia.

- Foi indicado ao Nobel da Paz de 2013 e 2015, recebeu prêmios, honrarias e diversas ameaças de morte...

- Sua história rendeu um documentário (Citizenfour) que ganhou o Oscar (2014).

Glenn Greenwald

- Advogado, jornalista, colunista muito influente nos EUA (e no Brasil).

- Recebeu todos os documentos vazados por Snowden e escreveu uma série de artigos no jornal britânico The Guardian.

- Ganhou o prêmio Pulitzer de 2014 e o Prêmio Esso de jornalismo.

E o Brasil nesse rolo todo?

O Fantástico, em 08/09/2013, revelou que a NSA espionava a Petrobrás.

Dilma Rousseff (então, a presidenta do Brasil) também foi espionada.

Dilma faria uma visita aos EUA em outubro de 2013 mas cancelou a viagem.

Falando de Brasil.

- Portal Transparência.

- Lei de Acesso à Informação.

- Marco Civil da Internet.

- Lei Geral de Proteção de Dados.

2004 (Governo Lula). Informações sobre como o dinheiro público é utilizado. Mas há dados que não estão disponíveis.

2011 (Governo Dilma). Qualquer pessoa pode solicitar informações de quaisquer órgãos públicos, sem declarar o motivo. A lei foi mudada em 2019 - qualquer ocupante de cargo comissionado possa declarar um documento como ultrassecreto (15 a 25 anos de sigilo).

2014 (Governo Dilma) - Regula o uso da Internet no Brasil prevendo princípios, garantias, direitos e deveres para cidadãos e o Estado.

2018 (Governo Temer) - Lei que traz regras para disciplinar a forma como os dados pessoais das pessoas podem ser armazenados e usados.

Iniciativas novas.

Tornar acessíveis os dados brasileiros de interesse público. Transparência e colaboração.

Restringir acesso a dados públicos é elitizar a democracia.

-

Brasil.io

-

Operação Serenata de Amor

-

Auditoria Cidadã da Dívida Pública.

Projeto aberto que usa ciência de dados para fiscalizar gastos públicos e compartilhar as informações de forma acessível a qualquer pessoa.

Iniciativa cidadã de auditoria da dívida pública do Brasil. Foco em transparência.

Mas... E as empresas?

- Muitas informações pessoais nossas estão disponíveis na Internet.

- Serviços gratuitos em troca de propaganda.

- A exposição deliberada que fazemos gera uma invasão de privacidade permitida.

- Nossa privacidade é a moeda de troca para usarmos os serviços disponíveis.

Se você não está pagando pelo produto, você é o produto.

O Google não é "santo"...

- Multas, processos e admissão de invasão de privacidade.

- Você faz uma busca no Google e recebe uma propaganda personalizada no GMail.

O Facebook também não é.

- Vazamento de dados, investigação por violações à privacidade.

- Polêmica sobre compartilhamento de dados do WhatsApp, em janeiro de 2021.

A Apple foi processada por ouvir conversas para melhorar seu assistente pessoal.

E a Amazon foi acusada pelo mesmo motivo, para melhorar a Alexa.

Felipe Neto, youtuber e influenciador digital, em entrevista ao Grupo Prerrogativas, em 21 de abril de 2021.

Cambridge Analytica

- Empresa inglesa que prestava consultoria eleitoral.

- Cruzamento de dados para traçar perfis psicológicos e gerar publicidade eleitoral direcionada.

- Usou dados de 87 milhões de usuários do Facebook, sem o consentimento dos usuários.

- O Facebook foi acusado de saber disso e não ter feito nada por dois anos.

- Supostamente gerou influência sobre processos eleitorais no mundo todo.

- A empresa foi fechada em 2018 pela Suprema Corte dos EUA.

- Brexit (2016);

- Campanha de Donald Trump (2016);

- Campanha de Jair Bolsonaro (2018 - informalmente);

- Movimento Cinco Estrelas (Itália).

Fundada por pessoas ligadas à campanha de Trump, como Steve Bannon e Robert Mercer.

Vazamento de dados no Brasil

-

22/01/2021 - O maior e mais grave vazamento de dados da história do país - 223 milhões de brasileiros.

- Vazaram CPF, RG, título de eleitor, e-mail, endereço, ocupação, pontuação de crédito, escolaridade, estado civil, emprego, salário, renda, poder aquisitivo, foto de rosto, classe social, vínculo universitário, etc.

- O mesmo vazamento expôs também 40 milhões de CNPJs e cerca de 104 milhões de veículos no Brasil (marca, modelo, chassi e número da placa).

- Em fevereiro, foram expostos também RG, CPF, data de nascimento, e-mail, endereço, número do celular e informações sobre a fatura de 102,8 milhões de contas de celulares das operadoras Claro, Vivo, Oi e Tim.

Vamos falar de apenas um:

Fake News

- Não é o factóide, que é uma verdade parcial, nem uma lenda urbana, que uma história fabulosa, divulgada de boca a boca que vira folclore.

- A fake news é uma informação falsa divulgada em redes sociais.

- Nada mais do que a má e velha mentira.

- E sabemos todos nós quem é o "pai da mentira" (João 8:44).

As mentiras disparadas por redes sociais foram recursos amplamente usados em campanhas recentes, como o Brexit (2016), as eleições dos EUA (2016 e 2020), no Brasil (2018 e 2020), entre outros países.

Mentiras devem ser checadas, desmentidas, combatidas e seus divulgadores e criadores, denunciados e criminalizados.

Mais Fake News

Iniciativa de organizações, profissionais, pesquisadores e estudantes de comunicação vinculados ao contexto da fé cristã.

Separar o joio. Guardar o trigo.

O objetivo é contribuir para conscientização das pessoas vinculadas as igrejas cristãs evangélicas sobre os impactos da fake news sobre a vida das pessoas e da comunidade, e do grande pecado que ela se constiitui.

A ABUB participa dessa iniciativa.

Malware... O que é?

- Termo genérico usado hoje em dia.

- Programa malicioso (malicious software) destinado a se infiltrar de forma ilícita, causando danos, alterações, roubo de informações, entre outros.

- Alguns tipos de malware:

- Vírus, worms (vermes) e trojans (cavalos de Tróia);

- Keyloggers, screenloggers e sniffers;

- Spyware e adware;

- Backdoors, rootkits e exploits;

- Port scanners, bots e botnets;

- Ransomware.

Engenharia social.

- Habilidade de conseguir acesso a recursos através da persuasão. Ou seja… Lábia.

- Prática física e digital - se aproveita da falta de treinamento a respeito da política de segurança de uma empresa.

- Joga-se uma "isca" para "pescar" informações dos usuários.

- Resultado: Extorsão ou roubo.

- O ataque não é facilmente detectado.

- Principal alvo: Empresas.

Phishing.

- Ameaça digital desde a década de 1990.

- Antes era só e-mail, mas hoje são anúncios falsos em redes sociais e links enviados no WhatsApp.

- Temas que atraem aos links que instalam malwares no sistema.

- Exemplo: e-mail que solicita "alteração cadastral", ou "mudança de senha".

Vishing, Baiting e Whaling.

- Vishing: Engenharia social por telefone para fazer compras ou saques em nome da vítima.

- Baiting: Uso de mídia física (por exemplo, pen-drive) com um cavalo de Tróia para roubar dados.

- Whaling: Ataques a um executivo de uma grande empresa ou influenciador de alto nível.

Fraudes e roubos de dados.

- Roubo de identidade.

- Físico e online.

- Os "chupacabras" nos leitores de cartão de caixas automáticos dos bancos.

- Páginas fraudadas em lojas virtuais.

- Boletos falsos.

- Físico e online.

- Aumento das transferências financeiras pela Internet.

- Pharming.

- Envenenamento de cache de DNS.

Sequestro de dados.

- Ransomware.

-

Os criminosos exigem o pagamento de um resgate em criptomoedas (para não ser rastreado) para liberar os dados novamente.

-

Casos próximos.

Golpes de assinaturas.

- Mais comum com smartphones.

- Aplicativos que assinam produtos ou serviços, com preços mais altos do que os anunciados.

- Serviços via SMS que não requisitamos, mas são cobrados.

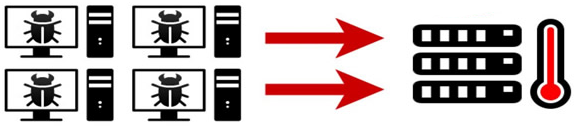

Ataques de negação de serviço (DoS)

- Tentativa de gerar uma sobrecarga em um computador para torná-lo indisponível.

- O atacante envia uma quantidade de requisições que, quem recebe, não consegue aguentar.

- Não é invasão, é sobrecarga. Puro vandalismo.

Ataque distribuído de negação de serviço (DDoS)

- Aqui, um computador mestre pode controlar outros computadores (zumbis) para realizar o ataque.

- Seu computador, celular, seu roteador wireless ou sua câmera IP pode ser um zumbi. Fique atento ao tráfego de rede anormal, ou se a Internet está lenta.

É, já vi que tenho problemas. Quem poderá me defender?

Não, não é ele.

Infelizmente não.

Resumindo:

- As redes sociais contém muitas informações sobre nós, que nós mesmos fornecemos.

- Vendemos partes da nossa privacidade em troca de serviços "gratuitos".

-

Cresce na sociedade uma preocupação com o mau uso da nossa privacidade. Alguns resultados são:

- Android (smartphones): Muitas perguntas sobre privacidade ou pedidos de autorização para acesso a certos recursos.

- O Facebook tem a opção de desabilitar relações do aplicativo com outros aplicativos.

- Manifestações contra a mudança de política de privacidade do WhatsApp.

A chave é: prudência.

Não se exponha mais do que o necessário.

E quem define o que é necessário?

VOCÊ.

Prudência significa:

- Cautela na forma de proceder.

- Ser precavido, sensato.

O livro de Provérbios é cheio de versículos que falam sobre a prudência: Provérbios 12: 8, 12, 14, 16, 26; 13: 14, 16, 22; 19: 14; 22: 3.

Mas também a prudência é mencionada nos Salmos, Jeremias, nos Evangelhos (a casa na rocha e a casa na areia), na 1a carta de Paulo a Timóteo, entre outros.

Estude a respeito.

- Mantenha-se informado.

- Invista um pouco menos de tempo lendo mensagens no Facebook e no WhatsApp, e um pouco mais se informando a respeito.

-

Você já leu a licença de uso de um programa, ou uma política de privacidade de uma empresa?

- Experimente fazê-lo uma vez na vida, para saber no que você está se metendo.

- Tempo é dinheiro, mas investir tempo nisso nos traz mais tranquilidade depois.

Atualizações são necessárias sim.

- Contar uma coisa pra vocês... É chato mesmo.

- Mas se alguém te disse que seria fácil... Ela mentiu.

- Ah, isso vale para o seu celular também, e para os dispositivos que você tem e que acessam a Internet.

Cópias de segurança são importantes.

- Mantenha cópias de todos os arquivos que você tem e que são importantes.

- Aonde?

- HD externo, pendrive, na "nuvem"...

- Outra coisa CHATA de fazer, vou contar pra vocês...

- Existem programas para automatizar o processo.

- "Só os paranóicos sobrevivem" (Andrew S. Grove, ex-CEO da Intel).

E como me prevenir?

-

Use uma solução integrada de segurança - e se for preciso, pague por ela.

- Tem umas soluções gratuitas que não pegam nem resfriado...

-

Sempre use senhas. Para tudo. E use senhas BOAS.

- Troque-as de tempos em tempos.

- Caracteres maiúsculos, minúsculos, algarismos e pontuação.

- Soluções como o Lastpass e o 1Password.

Desconfie.

-

Ofertas convidativas demais, propostas interessantes demais, "contos do vigário"...

-

Tem alguma coisa estranha aí.

-

-

Procure na Internet a respeito, se não tem algo estranho aí.

-

Sugestão de sites:

-

Sites e agências de checagem de fatos como: E-farsas, boatos.org, Agência Lupa, Agência Pública – Truco, Aos Fatos, Fato ou Fake, Comprova, Fake Check, FactCheck.org.

-

Na Internet...

-

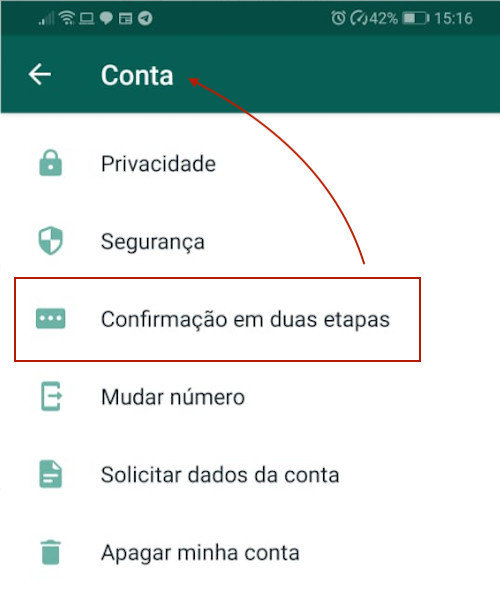

Ative a autenticação em duas etapas no WhatsApp, no GMail e em outros serviços.

-

Veja se há alguma atividade incomum no seu dispositivo.

-

Na dúvida, num computador que não é seu...

-

Use o navegador em movo privado.

-

Use uma VPN.

-

Use serviços que prezam pela privacidade.

- http://www.duckduckgo.com (buscador).

- https://www.openmailbox.org (e-mail).

- http://diasporabr.com.br (rede social).

- http://signal.org (mensagens instantâneas).

- https://e.foundation (sistema operacional para celulares).

- https://www.pine64.org/ (celular e notebook).

- Lembre-se que nada da Internet é realmente de graça.

Mais uma dica.

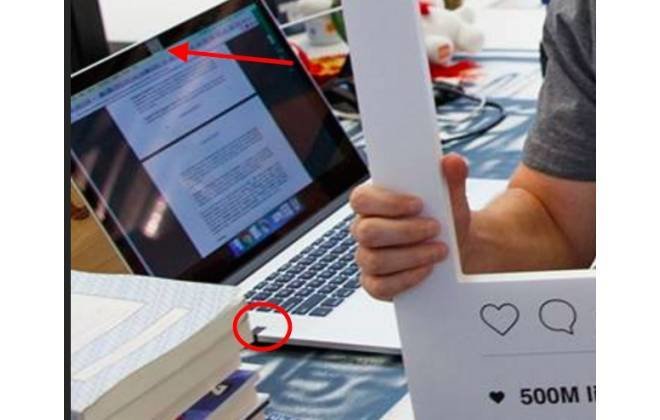

Na dúvida, cubra a webcam e o microfone do seu notebook.

"Ah, mas isso é exagero!"

É? Então porque o Mark Zuckerberg faz isso?

Onde eu posso ver a minha situação?

- https://haveibeenpwned.com/

- https://pwnedlist.com

- https://breachalarm.com/

- https://minhasenha.com/

- Registrato (Banco Central).

- Vários serviços online (Google, Facebook, etc) tem seções de segurança.

- Já foi ver sua situação no SERASA recentemente?

- Participe de movimentos como o Salve Seus Dados (contra a privatização da DATAPREV e do SERPRO).

Vazamentos de dados e crimes de ódio na Internet são crimes.

- Colete evidências, provas, tudo aquilo que confirme o crime.

- Registre as informações em cartório.

- Faça um Boletim de Ocorrência na delegacia mais próxima, ou na Delegacia de Repressão a Crimes de Informática (DRCI).

E não, gente, ainda não é o fim do mundo.

Não é hora de pânico. É hora de ser prevenido.

A Internet é um reflexo da nossa sociedade.

Ao usar a Internet, trazemos o mundo para dentro da nossa casa e interagimos com ele.

Um último lembrete.

Ajude quem não sabe.

Comece por sua família.

Alguns conteúdos a respeito.

- Há muito conteúdo disponível, mas eu vou focar em conteúdo audiovisual.

- Redes sociais: O Dilema das Redes, Terms and Conditions May Apply, Privacidade Hackeada (o escândalo da Cambridge Analytica), #ChicagoGirl: The Social Network Takes on A Dictator; Vítimas do Facebook.

- Privacidade: We live in public, Internet das Coisas.

- Wikileaks: We Steal Secrets, WikiRebels; Edward Snowden: Citizenfour; Anonymous: Nós Somos a Legião - A História do Anonymous; Aaron Schwartz - Reddit: The Internet's OwnBoy.

- Filme: O Círculo (2017).

(Mais) conteúdos visuais a respeito.

- Documentários diversos:

-

Steal This Film 1 e 2 (direitos autorais); Deep Web (deep web); The Pirate Bay - Away from Keyboard (site PirateBay e o Partido Pirata); Revolution OS e O Código Linux (Linux);

-

- Documentários sobre a história da computação e da Internet;

-

Download: The True Story of The Internet; A Revolução Virtual (BBC); O Triunfo dos Nerds; Nerds 2.0.1 - A Brief History of Internet.

-

- Podcast sobre história da computação - Esse aí do lado...

Retrópolis

Fim!

- Cartilha de Segurança Para Internet - https://cartilha.cert.br/

-

Cópia dessa apresentação - http://bit.ly/rjp-seguranca

Ricardo Jurczyk Pinheiro

ricardojpinheiro@gmail.com

http://www.retropolis.com.br

Segurança digital.

By Ricardo Jurczyk Pinheiro

Segurança digital.

Ataques e defesas nesse mundo digital no qual estamos inseridos.

- 498