Conceptos de Seguridad

CIA Tiad

- Es un framework de seguridad que contiene reglas para utilizar como guías para un fin particular

- Proporciona políticas que permitan proteger la información de nuestras infraestructuras

Confidencialidad

Integridad

Availability

CIA

Security Certifications Roadmap

Confidencialidad

- Solo se accede a la información o a los sistemas con la debida autorización.

- Implementación de encriptación sobre la información o datos que estén circulando en nuestra red

- Listas de ACL

Integridad

- Proteger la información que no sea alterada o modificada

- Uso de técnicas como "Hashing"

- Hashing: es un método criptográfico que transforma registros de datos y caracteres de cualquier longitud en valores hash compactos y fijos

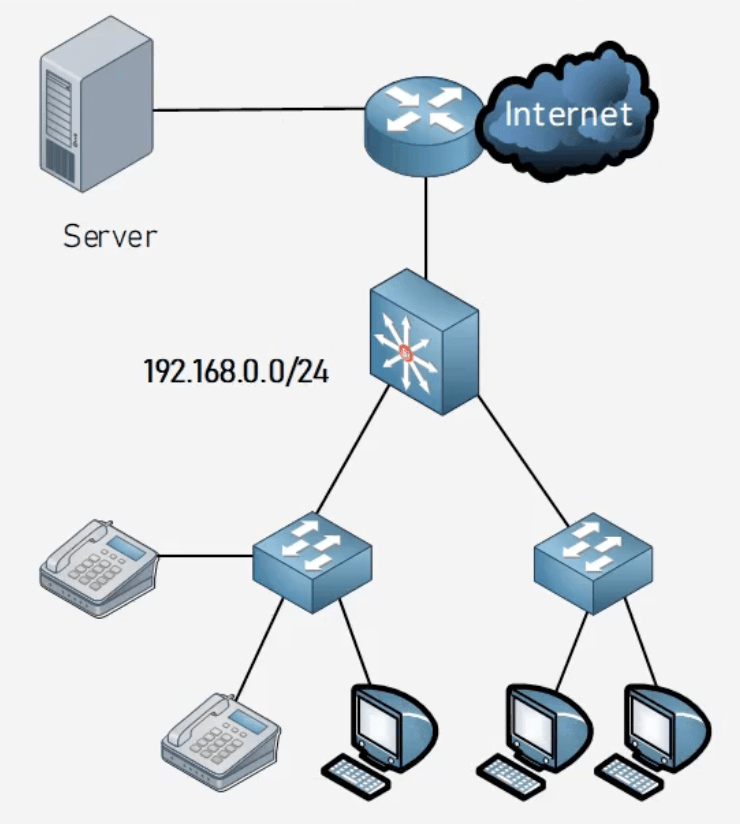

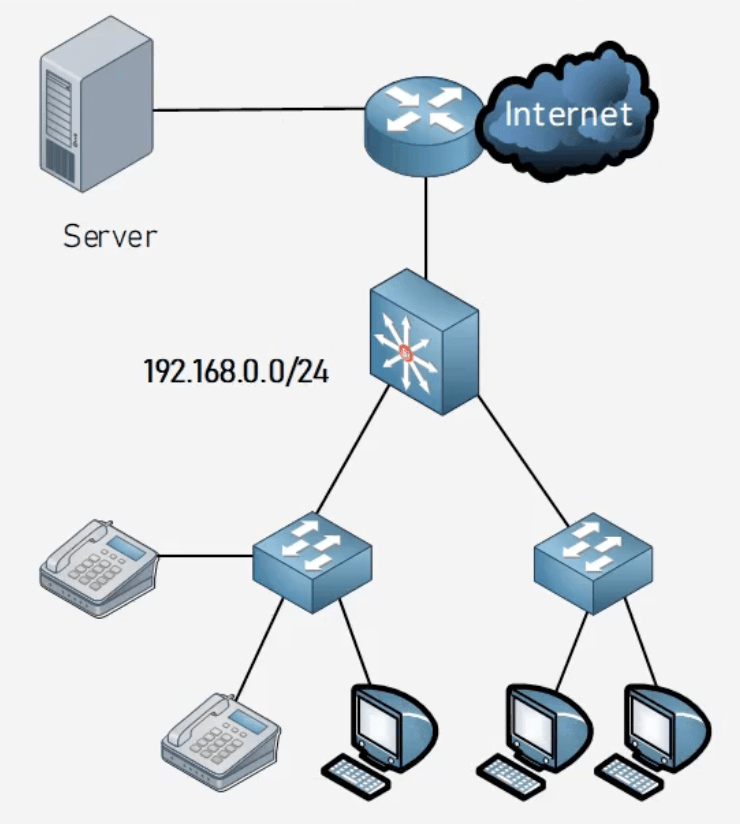

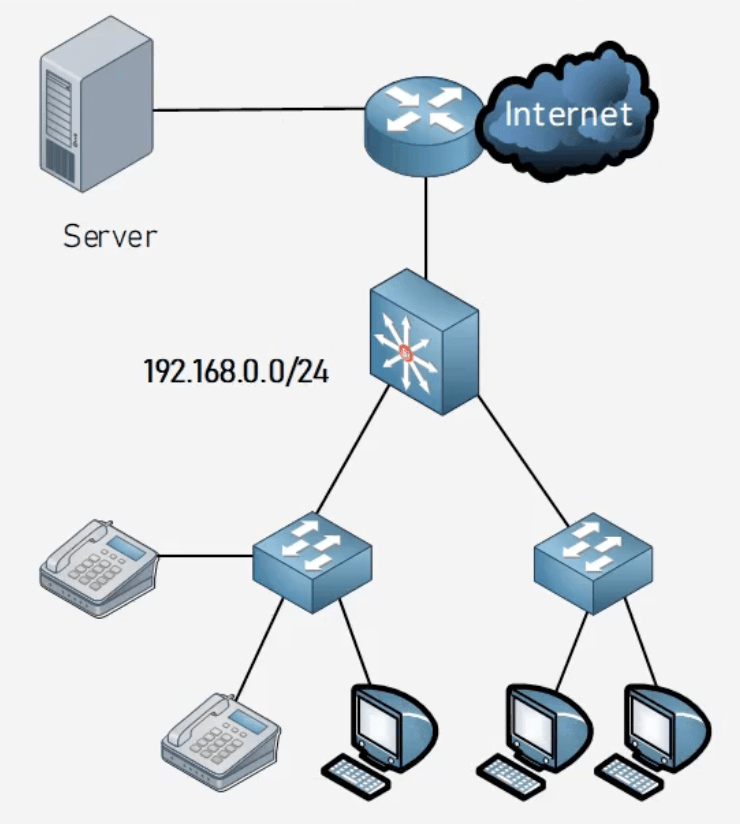

Disponibilidad

- Los sistemas, datos e información siempre debe estar disponible cuando sea requerido por los usuarios.

- Tener alta disponibilidad en equipo y red

- Ejemplos: ancho de banda, caidas de equipo, exceso de procesamiento en equipos.

- Técnicas: Balanceo de carga, protocolos que implementan redundancia de red, QoS

https://cve.mitre.org/

Buscador de vulnerabilidades organización patrocinada por USA

Theat actors

- Individuos o grupos que realizan los ciberataques

- Script Kiddies o amateurs

- hactivistas

- Grupos de crimen organizado

- Gobiernos y patrocinios

- Terroristas

Hackers

- White hat

- Black Hat

- Gray Hat

- Gobiernos y patrocinios

Theat actors

Hackers

- White hat

- Black Hat

- Gray Hat

Hacking ético

Desarrollan actividades ilegales

Sus intenciones no son maliciosas

Theat Intelligence

- ¿Quiénes son los threat actors?

- Métodos o procedimientos

- Quienes son los objetivos

Investiga, analiza los ataques para implementar medidas preventivas

Estandares de publicación de inteligencia

- Structured thread information expression (STIX)

- Trusted Automated Exchange of Indicator Information (TAXII)

- Open indicators of compromise (OpenIOC)

Theat Hunting

- Busca amenazas o vulnerabilidades ocultas dentro de nuestra red

- Análizan datos

- Buscan anomalías de tráfico de red

- Buscan actividades maliciosas

- Signos de intrusión

Theat Intelligence Platform

Reune, relaciona y organiza información del threat intelligence

- Reportes de firewalls

- Herramientas de monitoreo

- IDS

- Campañas de Phishing

- Comunidades de Threat Inteligence

Revise la actividad de la ip: 185.47.172.147

https://threatconnect.com/tour/

Conceptos bases de seguridad

By Ing. Fernando Marroquín

Conceptos bases de seguridad

Conceptos iniciales básicos para inclusión a la seguridad

- 375