WebSecurity

Часть 1

Brute force

Полный перебор

или метод «грубой силы»,

англ. brute force

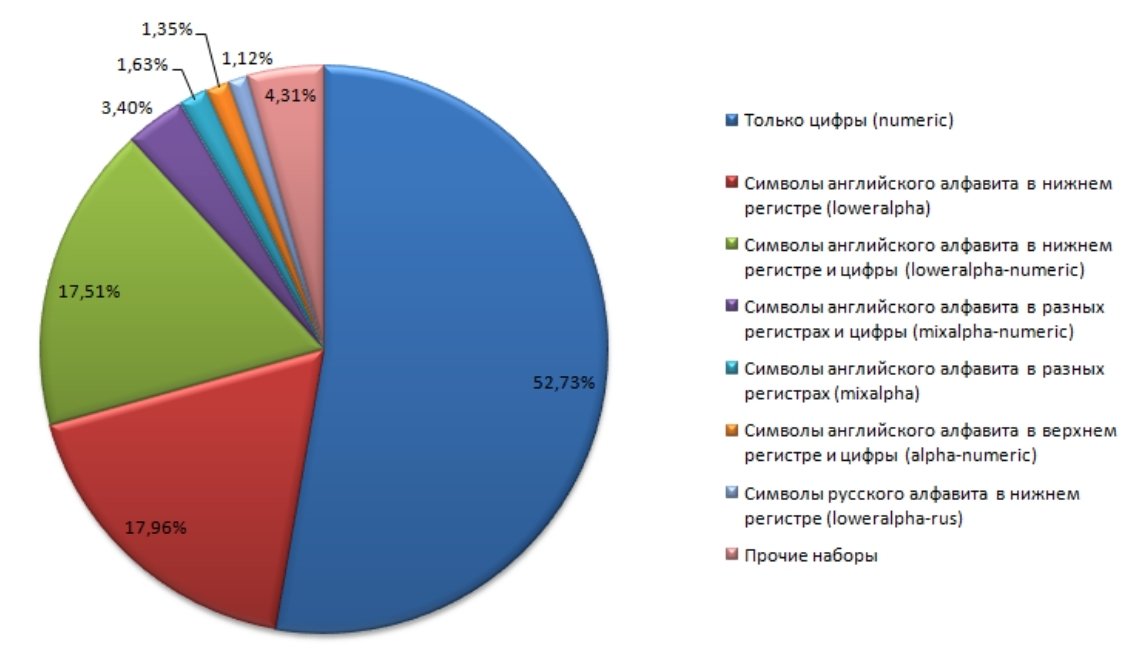

Статистика используемых наборов символов

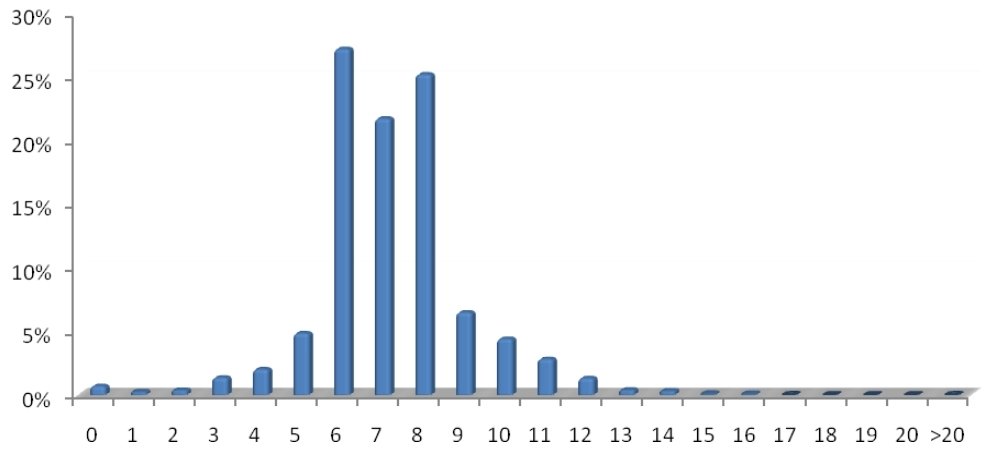

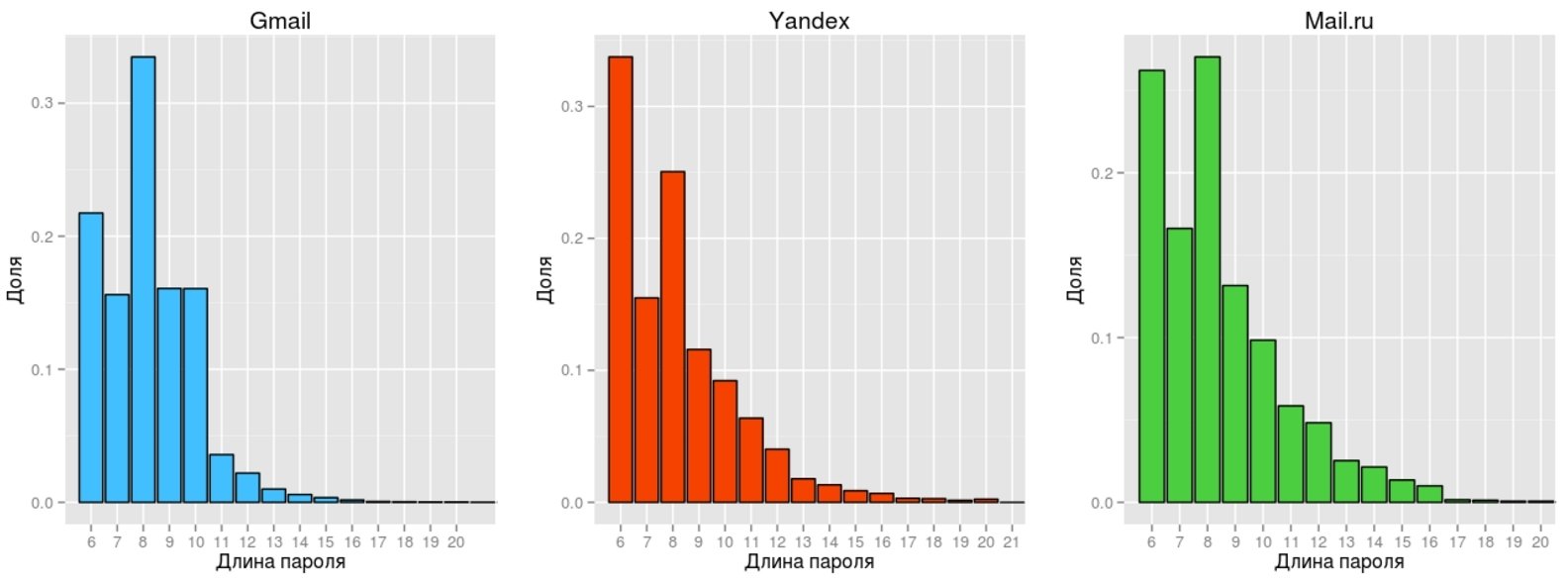

Статистика длинны используемых паролей

Взлом vk.com 06.16

более 100 000 000 аккаунтов

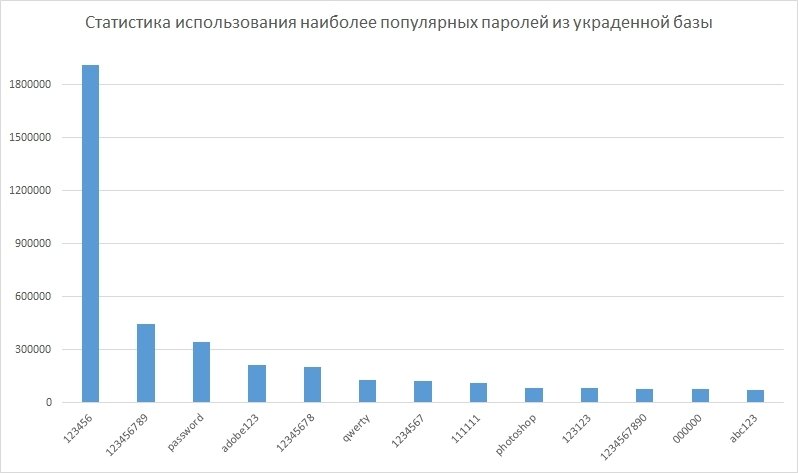

Взлом Adobe

более 130 000 000 аккаунтов

Взлом почтовых

сервисов

4,93М аккаунтов

< 6 символов

200к ~ 4,3%

< 8 символов

1,6М ~ 34%

1,25М аккаунтов

< 6 символов

8к ~ 0,5%

< 8 символов

556к ~ 44%

4,58М аккаунтов

< 6 символов

83к ~ 2%

< 8 символов

1,8М ~ 38%

Взлом почтовых

сервисов

Взлом

PATATOR

Базы для взлома

Коллекция из нескольких типов списков, используемых в процессе оценки безопасности, собранные в одном месте. Типы списков включают в себя имена пользователей, пароли, URL, чувствительные шаблоны данных, Fuzzing полезные нагрузки, веб-оболочки, и многое другое.

https://github.com/danielmiessler/SecLists

Защита от Brute force

-

Блокировка пользователя по ip

-

Блокировка возможности ввода пароля, после ряда неверно введенных данных

-

Ошибочный ответ должен быть один для всего, для неверного логина, пароля и пр.

-

Рандомная задержка при не верном ответе (1-3 сек)

-

Метод прогрессивной задержки

-

Уведомление эксплуатации, при повышении нагрузки

-

CSRF токен, CAPTCHA

CSRF (Cross-Site Request Forgery, также XSRF) – опаснейшая атака, которая приводит к тому, что хакер может выполнить на неподготовленном сайте массу различных действий от имени других, зарегистрированных посетителей.

Основное применение CSRF — вынуждение выполнения каких-либо действий на уязвимом сайте от лица жертвы (изменение пароля, секретного вопроса для восстановления пароля, почты, добавление администратора и т. д.).

CSRF

- Возможность вынудить жертву перейти на страницу с дополнительным кодом. Или возможность модификации злоумышленником часто посещаемых жертвой страниц.

- Отсутствие защиты от CSRF на целевом сайте.

- Пользователь в момент атаки должен быть авторизован для действия, которое мы хотим выполнить от его имени.

Основные требования для успешной атаки

- Полностью отсутствует защита от CSRF.

- Защищены не все запросы.

- Использование для защиты от CSRF чего-либо, кроме токенов.

- Отсутствие проверки анти-CSRF токена при обработке запроса.

- Частичная проверка анти-CSRF токена.

Типичные ошибки при защите от CSRF-атак

- Возможность использовать один токен для разных пользователей.

- Недостаточная длина токена.

- Предсказумые токены.

- Отсутствие токенов в админ-панели или системе для сотрудников техподдержки.

- Передача токенов в открытом виде, особенно в GET-запросах.

Типичные ошибки при защите от CSRF-атак

Взлом

Защита от CSRF

Для разработчика

-

Одноразовый токен для каждого действия

-

Ограничение времени жизни сессии

- Добавить к одноразовому токену проверку Referer

- Отсутствие XSS

Для пользователя

- Заходить на нужные сайты, только по прямым ссылкам

- Деавторизовываться по окончанию работы с конкретным сайтом

- Для важных сайтов (типа интернет банкинга), заходить из под анонимного режима

- RequestPolicy addon

Вопросы?

To be continued ...

Web Security Part 1

By James Jason

Web Security Part 1

- 1,012