Auditoria de seguridad de accesos remotos

Jesús R. Ortega

Modulo 3: día 2 y 3

auditoria acceso remoto

Curso 1

Guillermo Obispo

Jesús R. Ortega

Jorge Navas

auditoria IT

M1

Jorge Navas Elorza

seguridad informática

M2

Guillermo Obispo San Román

acceso remoto

M3

Jesús Rodríguez Ortega

M3: agenda

día 1: tecnología: acceso remoto

día 2: normativa: lista de comprobación 1

día 3: normativa: lista de comprobación 2

día 4: trazabilidad: logs

normativa

Normativa

dia 2

Ley 11/2002

normativa

La Ley 11/2002, de 6 de mayo, reguladora del Centro Nacional de Inteligencia (CNI), encomienda al Centro Nacional de Inteligencia el ejercicio de las funciones relativas a la seguridad de las tecnologías de la información y de protección de la información clasificada, a la vez que confiere a su Secretario de Estado Director la responsabilidad de dirigir el Centro Criptológico Nacional (CCN).

Ley 421/2004

normativa

Partiendo del conocimiento y la experiencia del CNI sobre amenazas y vulnerabilidades en

materia de riesgos emergentes, el Centro realiza, a través del Centro Criptológico Nacional, regulado

por el Real Decreto 421/2004, de 12 de marzo, diversas actividades directamente relacionadas con

la seguridad de las TIC, orientadas a la formación de personal experto, al empleo de tecnologías de

seguridad adecuadas y a la aplicación de políticas y procedimientos de seguridad.

Ley 11/2007

normativa

La Ley 11/2007, de 22 de junio, de Acceso Electrónico de los Ciudadanos a los Servicios Públicos reconoce a los ciudadanos su derecho a relacionarse electrónicamente con las administraciones públicas, así como la obligación de éstas a garantizar ese derecho.

Es la primera norma con rango de ley que se centra enteramente en la problemática propia de la administración electrónica.

El art. 42.2 emplaza a la creación del ENS

RD 3/2010

normativa

El Real Decreto 3/2010 por el que se regula el ENS en el ámbito de la Administración electrónica, contribuye a mejorar la ciberseguridad

española y mantener las infraestructuras y los sistemas de información de todas las administraciones públicas con unos niveles óptimos de seguridad.

Todo ello, con el fin de generar confianza y garantías

en el uso de estas tecnologías, protegiendo la confidencialidad de los datos y garantizando su

autenticidad, integridad y disponibilidad.

normativa

Guías

dia 2

guías

CCN

listado de guías

últimas guías

versión de la guía

incluidas en 00-index

auditoría

guías

auditoría

guías

CCN-STIC 802: Guía de auditoría

El objeto de la auditoría es dar cumplimiento a lo establecido en el RD 3/2010, específicamente en el artículo 34 y en el Anexo III, y verificar el cumplimiento de los requisitos establecidos en los capítulos II y III y en los Anexos I y II del ENS

Finalmente la auditoría debe sustentar la confianza que merece el sistema auditado sobre el nivel de seguridad implantado;

auditoría

guías

CCN-STIC 803 Valoración de Sistemas

Esta guía pretende definir los criterios para determinar el nivel de seguridad

requerido en cada dimensión. El ENS establece tres categorías de seguridad para los sistemas de información: BÁSICA, MEDIA y ALTA:

- Un SI será de categoría ALTA si alguna de sus dimensiones de seguridad alcanza el nivel ALTO.

- será de categoría MEDIA si alguna de sus dimensiones de seguridad alcanza el nivel MEDIO y ninguna alcanza un nivel superior.

- y será de categoría BÁSICA si alguna de sus

dimensiones de seguridad alcanza el nivel BAJO y ninguna alcanza un

nivel superior

dimensiones:

Confidencialidad, Autenticidad, Disponibilidad, Integridad, Trazabilidad

Esta guía pretende definir los criterios para determinar el nivel de seguridad

requerido en cada dimensión. El ENS establece tres categorías de seguridad para los sistemas de información: BÁSICA, MEDIA y ALTA:

auditoría

guías

MAGERIT v3

Metodología de Análisis y Gestión

de Riesgos de los Sistemas de Información.

sustentación metodológica de la identificación de

escenarios de riesgo, su análisis y evaluación, su coherencia y documentación y de verificación del inventario de activos

PILAR

...

auditoría

guías

CCN-STIC-815. ENS: Métricas e indicadores

Establecer un sistema de medición de la

seguridad del sistema así como un conjunto de indicadores que mida el desempeño real del sistema en

materia de seguridad, en los siguientes aspectos:

- Grado de implantación de las medidas de seguridad

- Eficacia y eficiencia de las medidas de seguridad

- Impacto de los incidentes de seguridad.

...

auditoría

guías

LUCIA

Gestión de ciberincidentes

Recopilación y envío de incidentes al CCN

INES

...

CCN-STIC 817 Gestión de ciberincidentes

auditoría

guías

CCN-STIC 824: Informe Nacional del Estado de Seguridad de los sistemas TIC

RD 3/2010 - Artículo 35. Informe del estado de la seguridad.

El CSAE recogerá la información relacionada con el estado

de las principales variables de la seguridad en los sistemas de información a los que se refiere el RD, de forma que permita elaborar un perfil general del estado de la seguridad en las AAPP.

INES

auditoría

guías

Esta guía busca ayudar a los responsables de los sistemas para que puedan implantar rápida y efectivamente las medidas requeridas, sin perjuicio de que empleen recursos propios o recurran a proveedores y productos externos.

Para cada medida se proporciona:

- una descripción más amplia que la proporcionada en el ENS,

- referencias externas que ayuden a su comprensión y realización,

- relación con medidas o controles en otros esquemas de seguridad,

- relación con los principios básicos recogidos en el ENS

...

CCN-STIC 804 ENS. Guía de implantación

auditoría

guías

La guía CCN-STIC-808 Verificación del cumplimiento del ENS describe las pruebas a realizar en el conjunto de las medidas de seguridad.

dia 2

4

4

5

7

3

3

2

11

31

8

40

5

4

5

5

2

4

7

Cumplimiento de artículos del ENS

808

4

4

5

7

3

3

2

11

31

8

40

5

4

5

5

2

4

7

org : marco organizativo

808

org 1: Plan de Seguridad

org 2: Normativa de Seguridad

org 3: Procedimientos de Seguridad

org 4: Proceso de autorización

org : plan de seguridad

marco organizativo

a) Organización e implantación del proceso de seguridad.

b) Análisis y gestión de los riesgos.

c) Gestión de personal.

d) Profesionalidad.

e) Autorización y control de los accesos.

f) Protección de las instalaciones.

g) Adquisición de productos.

h) Seguridad por defecto.

i) Integridad y actualización del sistema.

j) Protección de la información almacenada y en tránsito.

k) Prevención ante otros sistemas de información interconectados.

l) Registro de actividad.

m) Incidentes de seguridad.

n) Continuidad de la actividad.

o) Mejora continua del proceso de seguridad.

aprobado por el titular del órgano superior

ejemplo: copias de seguridad...descripción de los objetivos de protección de la información y formas de logarlo; normativa que aplique; personas responsables;....

org : plan de seguridad

marco organizativo

ejemplo: copias de seguridad...descripción de los objetivos de protección de la información y formas de logarlo; normativa que aplique; personas responsables;....

ejemplo: copias de seguridad...descripción detallada y precisa de como realizar estos procesos; quién tiene que hacerlos; que autorizaciones necesita; qué programas y versiones utiliza; como se encripta la información;....

proceso formal de autorizaciones (responsables, solicitud, justificación, formularios,...):

uso de las instalaciones: ejemplo acceso al CPD / CPD de respaldo

puesta en producción de nuevos equipos ( en especial criptográficos)

puesta en producción de nuevas aplicaciones

establecimiento de enlaces de comunicaciones

utilización de medios telemáticos de comunicación

utilización de soportes de información

utilización de dispositivos móviles

utilización de servicios de terceros, bajo contrato o Convenio

...

org : plan de seguridad

marco organizativo

op : marco operacional

808

5

7

3

3

2

11

31

op.pl : planificación

operacional

identificación de activos

identifica amenazas

identifica salvaguardas

identifica riesgos residuales

MAGERIT v3

PILAR

op.pl : planificación

operacional

€

op.pl : planificación

operacional

documentación de las instalaciones

CPD, zona de acceso público, zona de carga y descarga, zona de operadores, etc

inventario de los sistemas de información

detalla los puntos de acceso?

precisa los equipos? (servidor de correo, ficheros,...)

CPD, zona de acceso público, zona de carga y descarga, zona de operadores, etc

describe las redes de datos existentes?

líneas de defensa?....cortafuegos, DMZ,...

documentación del sistema de identificación y autenticación de usuarios.

sistema de directorio (DA, LAPD,...)

op.pl : planificación

operacional

op.pl : planificación

operacional

op.pl : planificación

operacional

redundancia

doble linea defensiva

op.pl : planificación

operacional

¿ubicación de la VPN?

VPN

op.pl : planificación

operacional

proceso formal para planificar la adquisición de nuevos componentes

¿Es acorde con la arquitectura de seguridad [op.pl.2]?

¿Contempla las necesidades técnicas, de formación y de financiación de forma conjunta?

¿Atiende las conclusiones del análisis de riesgos [op.pl.1]?

op.pl : planificación

operacional

¿Antes de la puesta en explotación, se han estudiado las necesidades de dimensionamiento?

¿Cubre las necesidades de almacenamiento de información: durante su procesamiento y durante el periodo que deba retenerse?

¿Cubre las necesidades de instalaciones y medios auxiliares?

¿Cubre las necesidades de procesamiento?

D

¿Cubre las necesidades de personal: cantidad y cualificación profesional?

¿Cubre las necesidades de comunicación?

op.pl : planificación

operacional

¿Se utilizan sistemas que hayan sido evaluados conforme a normas europeas o internacionales?

¿Están los certificados por el ENS?

CCN-STIC-105

CCN-STIC-813

op : marco operacional

808

5

7

3

3

2

11

31

op.acc: control de acceso

operacional

¿Cada usuario o proceso que accede al sistema tiene asignado un identificador?

identificadores por "roles"

¿Se puede saber a quién corresponde?

¿Se puede saber qué derechos tiene?

A, T

¿baja del usuario...baja del identificador?

¿El identificador se mantiene durante el periodo necesario para atender a las necesidades de trazabilidad de los registros de actividad asociados a las mismas?

¿El nivel de la dimensión de autenticidad del mecanismo de autenticación de los sistemas de información a los que se accede se corresponde con el nivel de seguridad de los sistemas de identificación electrónica?

op.acc: control de acceso

operacional

A, T

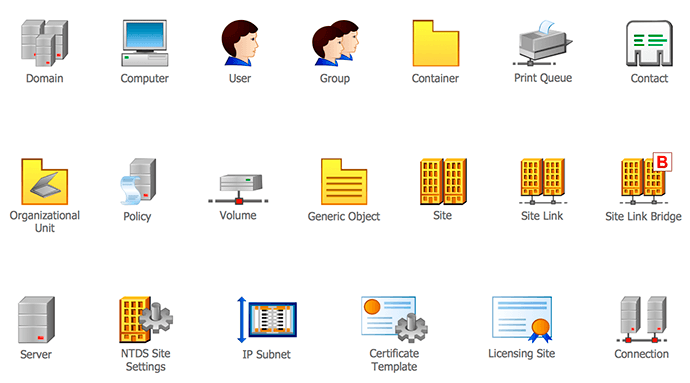

DA: Directorio Activo

Comprobar estos permisos es un proceso bastante premioso (DA, SF, Apps, BBDD)

op.acc: control de acceso

operacional

A, T

¿El nivel de la dimensión de autenticidad del mecanismo de autenticación de los sistemas de información a los que se accede se corresponde con el nivel de seguridad de los sistemas de identificación electrónica?

ENS: nivel bajo -> Nivel 2 eiDAS: un sólo factor de autentificación

Evidencia: Existe una correspondencia entre el nivel de autenticidad definido y el nivel de seguridad equivalente de acuerdo al artículo 8 del Reglamento nº 910/2014, del Parlamento Europeo y del Consejo, de 23 de julio de 2014, relativo a la identificación electrónica y los servicios de confianza para las transacciones electrónicas en el mercado interior.

ENS: nivel medio -> Nivel 3 eiDAS: dos factores de autentificación

ENS: nivel alto -> Nivel 4 eiDAS: dos factores de autentificación (biometría, certificado HW)

op.acc: control de acceso

operacional

Para acceder a cualquier recurso es necesario estar identificado y autenticado previamente

¿Derechos de acceso de cada recurso según la política y normativa de seguridad del sistema?

I, C, A, T

¿Incluye el mecanismo la protección frente al acceso a los componentes del sistema y a sus ficheros o registros de configuración?

op.acc: control de acceso

operacional

I, C, A, T

¿Incluye el mecanismo la protección frente al acceso a los componentes del sistema y a sus ficheros o registros de configuración?

Acceso a administración y configuración:

por consola (aplicación local o via navegador)

comprobar si necesita "logearse" con permisos

en base de datos (aplicación local de acceso a la bd)

en el sistema de ficheros (con el navegador de archivos)

pedir que muestren los permisos de acceso a un fichero de configuración, de la aplicación, de un log,...

pedir que muestren los permisos de acceso a un fichero de configuración, de la aplicación, de un log,...

op.acc: control de acceso

operacional

¿Existe segregación de funciones y tareas?

I, C, A, T

¿Contempla la incompatibilidad de tareas de desarrollo con las de operación?

¿Contempla la incompatibilidad de tareas de “configuración y mantenimiento del sistema” con las de operación?

¿Contempla la incompatibilidad de tareas de “auditoría o supervisión” con las de cualquier otra función relacionada con el sistema?

CCN-STIC-801

op.acc: control de acceso

operacional

¿Se limitan los privilegios del usuario al mínimo necesario para cumplir sus obligaciones?

¿Puede sólo y exclusivamente el personal con competencia para ello conceder, alterar o anular la autorización de acceso a los recursos conforme a los criterios establecidos por su responsable?

CCN-STIC-801

I, C, A, T

op.acc: control de acceso

operacional

¿Se limitan los privilegios del usuario al mínimo necesario para cumplir sus obligaciones?

¿Puede sólo y exclusivamente el personal con competencia para ello conceder, alterar o anular la autorización de acceso a los recursos conforme a los criterios establecidos por su responsable?

I, C, A, T

puede ser complicado saber esto con precisión

forma habitual: existen grupos de usuarios a los que se asigna permisos:

en base de datos: los grupos pueden estar en tablas de la aplicación...

en el sistema de ficheros inspeccionar la consola de DA ver grupos y usuarios y ver los permisos al sistema de ficheros de la aplicación

por consola comprobar con diferentes usuarios si se puede cambiar permisos

op.acc: control de acceso

operacional

¿Se encuentra identificado el mecanismo de autenticación en cada sistema?

Si utilizan contraseñas ¿cumplen las reglas básicas de calidad?

I, C, A, T

I, C, A, T

I, C, A, T

¿Se activa una vez que esté bajo el control del usuario?

¿Están las credenciales bajo el control exclusivo del usuario?

¿Ha confirmado el usuario que ha recibido las credenciales, y que conoce y acepta las obligaciones que implica su tenencia?

¿Se cambian las credenciales con la periodicidad?

¿Se deshabilitan las credenciales cuando la entidad termina su relación con el sistema?

op.acc: control de acceso

operacional

Pedir la normativa de contraseñas y autentificación

I, C, A, T

I, C, A, T

I, C, A, T

Pedir que se creen uno o dos usuarios con diferentes "roles"

Cambiar la contraseña intentando usar opciones no permitidas

Comprobar que al recibir las credenciales iniciales, se acompaña con doc de responsabilidades y obligaciones

La periodicidad, la podéis comprobar con vuestro propio usuario

Con uno de los usuarios pedir el "cese"...y que muestren a posteriori cuando se deshabilitó la cuenta (...)

op.acc: control de acceso

operacional

¿Se utiliza doble factor de autenticación?

Si utilizan contraseñas ¿cumplen las reglas básicas de calidad?

I, C, A, T

I, C, A, T

I, C, A, T

¿Las credenciales utilizadas han sido obtenidas tras un registro previo?

¿Se suspenden las credenciales tras un periodo definido de no utilización?

Respecto a los tokens...¿El algoritmo está acreditado o certificado?

¿Las credenciales utilizadas han sido obtenidas tras un registro previo?

op.acc: control de acceso

operacional

¿Se previene la revelación de información del sistema?

¿Se limita el número de intentos fallidos de acceso?

I, C, A, T

I, C, A, T

I, C, A, T

¿Se registran los accesos con éxito y los fallidos?

¿Informa el sistema al usuario de sus obligaciones después de obtener el acceso?

¿Informa el sistema al usuario del último acceso con su identidad con éxito?

¿Se limita el horario, fechas y lugar desde donde se accede?

¿Se han establecido puntos en los que el sistema requerirá una renovación de la autenticación del usuario?

op.acc: control de acceso

operacional

I, C, A, T

I, C, A, T

I, C, A, T

similar al acceso remoto

"logearse" a una hora concreta, apuntarla y luego pedir el listado de acceso (o pedir que lo muestren). Comprobar si informa de la última conexión realizada

tras una revisión de la aplicación, comprobar que si se cambia de nivel de seguridad la aplicación vuelve a pedir las credenciales necesarias

op.acc: control de acceso

operacional

¿Se garantiza la seguridad del sistema cuando acceden remotamente usuarios u otras entidades?

¿Está documentado lo que puede hacerse remotamente?

I, C, A, T

I, C, A, T

¿Se han autorizado previamente los accesos remotos?

op : marco operacional

808

5

7

3

3

2

11

31

día 1: tecnología: acceso remoto

día 3: normativa: lista de comprobación 2

día 2: normativa: lista de comprobación 1

día 4: trazabilidad: logs

M3: agenda

op.exp: explotación

operacional

¿Dispone de un inventario del sistema?

¿Identifica la naturaleza de los elementos?

¿Identifica a los responsables de los elementos?

¿Se mantiene actualizado?

op.exp: explotación

operacional

¿Indica que se retiren las cuentas y contraseñas estándar?

¿El sistema proporciona la funcionalidad requerida para que la organización alcance sus objetivos y ninguna otra funcionalidad?

¿Dispone de un procedimiento de bastionado de los sistemas previo a su entrada en operación?

op.exp: explotación

operacional

master de instalación

servidores

desktop

diferentes S.O.

automatizado

parametrizado

op.exp: explotación

operacional

Las medidas de seguridad serán respetuosas con el usuario y protegerán a éste, salvo que se exponga conscientemente a un riesgo. ¿indica el sistema esa posibilidad al usuario, y tiene éste que dar su consentimiento expreso asumiendo el riesgo?

¿La configuración por defecto es segura?

op.exp: explotación

operacional

¿Se gestiona de forma continua la configuración?

Cumple los requisitos de las medidas [op.acc.4], [op.exp.2], [op.exp.4] y [op.exp.7]

op.exp: explotación

operacional

¿Atiende a las especificaciones de los fabricantes en lo relativo a instalación y mantenimiento de los sistemas?

¿Efectúa un seguimiento continuo de los anuncios de defectos?

¿Dispone de un plan de mantenimiento del equipamiento físico y lógico?

¿Dispone de un procedimiento para analizar, priorizar y determinar cuándo aplicar las actualizaciones de seguridad, parches, mejoras y nuevas versiones, teniendo en cuenta el cambio en el riesgo de cara a su priorización?

op.exp: explotación

operacional

¿Atiende a las especificaciones de los fabricantes en lo relativo a instalación y mantenimiento de los sistemas?

¿Efectúa un seguimiento continuo de los anuncios de defectos?

¿Dispone de un procedimiento para analizar, priorizar y determinar cuándo aplicar las actualizaciones de seguridad, parches, mejoras y nuevas versiones, teniendo en cuenta el cambio en el riesgo de cara a su priorización?

contratos de mantenimiento

HW, SW

DEV->PRE->PRO

automatizar

op.exp: explotación

operacional

¿Dispone de un control continuo de cambios realizados en el sistema?

¿Analiza todos los cambios anunciados por el fabricante o proveedor para determinar su conveniencia para ser incorporados o no?

¿Antes de poner en producción una nueva versión o una versión parcheada se comprueba en un equipo que no esté en producción (equivalente al de producción en los aspectos que se comprueban) que la nueva instalación funciona correctamente y no disminuye la eficacia de las funciones necesarias para el trabajo diario?

¿Se planifican los cambios para reducir el impacto sobre la prestación de los servicios afectados?

¿Se determina mediante análisis de riesgos si los cambios son relevantes para la seguridad del sistema? En caso de que el cambio implique una situación de riesgo de nivel alto ¿es aprobado el cambio explícitamente de forma previa a su implantación?

op.exp: explotación

operacional

entornos de trabajo

producción

pre

producción

desarrollo

test automatizados

integración continua

¿vuelta a atrás?

op.exp: explotación

operacional

¿Dispone de mecanismos de prevención y reacción frente a código dañino (virus, gusanos, troyanos, programas espía y “malware” en general)?

¿Siguen un mantenimiento conforme a las recomendaciones del fabricante?

op.exp: explotación

operacional

comprobar que está instalado, que está funcionando y que está actualizado

por muestreo, en algún puesto y en algún servidor

normalmente hay un equipo que centraliza y controla las instalaciones del av

En cada equipo debe estar instalado un antivirus/anti-malware

comprobar que está operativo. Intentar acceder al registro del puesto observado en el muestreo. Comprobar las fechas de actualización...

tecnología en continuo cambio y evolución

op.exp: explotación

operacional

¿Dispone de un proceso integral para hacer frente a incidentes que puedan tener un impacto en la seguridad del sistema?

¿Incluye el reporte tanto de incidentes, como de eventos de seguridad y debilidades, detallando los criterios de clasificación y el escalado de la notificación?

¿Incluye la toma de medidas urgentes, contemplando la detención de servicios, el aislamiento del sistema afectado, la recogida de evidencias y protección de los registros (según convenga al caso)?

¿Incluye la asignación de recursos para investigar las causas, analizar las consecuencias y resolver el incidente?

¿Incluye el aviso a las partes interesadas (internas y externas)?

op.exp: explotación

operacional

¿Dispone de un proceso integral para hacer frente a incidentes que puedan tener un impacto en la seguridad del sistema?

¿Incluye medidas de prevención de la repetición del incidente?

¿Incluye en los procedimientos de usuario la identificación y forma de tratar el incidente?

¿Incluye el actualizar, extender, mejorar u optimizar los procedimientos de resolución de incidentes?

En caso de afectar el incidente a ficheros con datos de carácter personal ¿contempla su gestión además lo dispuesto en la legislación vigente de tratamiento de datos de carácter personal?

op.exp: explotación

operacional

VPN+IDS/IPS+FIREWALL+AV+...

Segmentación de la red

micro segmentación

op.exp: explotación

operacional

pedir proceso documentado...

existe un sistema de notificación de incidentes (automatizado..)

consultar si existen incidentes reportados y documentados

consultar acciones realizadas tras un incidente

op.exp: explotación

operacional

informar al CCN-CERT

op.exp: explotación

operacional

¿Se registran todas las actividades de los usuarios en el sistema especialmente activando los registros de actividad en los servidores?

¿La determinación de las actividades a registrar y su nivel de detalle se determina en base al análisis de riesgos del sistema?

¿Indican quién realiza la actividad, ¿cuándo la realiza y sobre qué información, sea cual sea el usuario?

¿Incluye la actividad de los operadores y administradores del sistema?

¿Incluye tanto las actividades realizadas con éxito como los intentos fracasados?

T

T

T

op.exp: explotación

operacional

¿Se revisan informalmente los registros de actividad en busca de patrones anormales?

T

T

T

¿Se dispone de un sistema automático de recolección de registros y correlación de eventos?

CCN-STIC-105

op.exp: explotación

operacional

T

T

T

¿Se dispone de un sistema automático de recolección de registros y correlación de eventos?

logs

SIEM

CARMEN

SIEM/logs adecuados a las necesidades de auditoria (apps, servicios, sistemas,...)

op.exp: explotación

operacional

¿Se registran todas las actuaciones relacionadas con la gestión de incidentes ([op.exp.7])?

¿Se revisa la determinación de los eventos auditables en base al análisis de los incidentes?

¿Se registran el reporte inicial, las actuaciones de emergencia y las modificaciones del sistema derivadas del incidente?

¿Se registran aquellas evidencias que puedan, posteriormente, sustentar una demanda judicial, o hacer frente a ella, cuando el incidente pueda llevar a actuaciones disciplinarias sobre el personal interno, sobre proveedores externos o a la persecución de delitos?

CCN-STIC-817

op.exp: explotación

operacional

¿Se encuentran protegidos los registros del sistema?

¿Está determinado el periodo de retención de los mismos?

¿La fecha y hora de los mismos está asegurada?

T

¿Se encuentran protegidos frente a su modificación o eliminación por personal no autorizado?

¿Las copias de seguridad, si existen, se ajustan a los mismos requisitos?

op.exp: explotación

operacional

¿Se encuentran protegidos los registros del sistema?

T

inventario logs de auditoria

procedimientos de operación, protección, salvaguarda

hora del sistema sincronizada?

NTP (Network Time Protocol)

ROA - Hora oficial en España

op.exp: explotación

operacional

¿Se protegen las claves criptográficas durante todo su ciclo de vida?

¿Se utilizan medios de generación aislados de los medios de explotación?

¿Las claves retiradas de operación que deban ser archivadas, lo son en medios aislados de los de explotación?

CCN-STIC-807

¿Las copias de seguridad, si existen, se ajustan a los mismos requisitos?

op.exp: explotación

operacional

¿Se utilizan medios de generación y custodia en explotación evaluados o dispositivos criptográficos certificados?

¿Los medios de generación y custodia en explotación emplean algoritmos acreditados por el CCN?

¿Los medios de custodia en explotación están protegidos?

op.exp: explotación

operacional

¿Se utilizan medios de generación y custodia en explotación evaluados o dispositivos criptográficos certificados?

HSM

hardware security module

Servidores, DA

Directorio Activo

localizar ubicación y consultar permisos

op : marco operacional

808

5

7

3

3

2

11

31

op.ext: servicios externos

operacional

¿Se han analizado los riesgos de la contratación de servicios externos?

¿Las características del servicio prestado?

Previamente a la utilización de recursos externos se ha establecido:

¿Lo que se considera calidad mínima y las consecuencias de su incumplimiento?

¿Las responsabilidades de las partes?

CCN-STIC-823

op.ext: servicios externos

operacional

¿Dispone de un sistema rutinario para medir el cumplimiento de las obligaciones de servicio?

¿Dispone de un procedimiento para neutralizar cualquier desviación fuera del margen de tolerancia acordado?

¿Se han establecido el mecanismo y los procedimientos de coordinación para llevar a cabo las tareas de mantenimiento de los sistemas afectados por el acuerdo?

¿Se han establecido el mecanismo y los procedimientos de coordinación en caso de incidentes y desastres?

op.ext: servicios externos

operacional

¿Dispone de un plan para reemplazar el servicio por medios alternativos en caso de indisponibilidad del servicio contratado?

¿El servicio alternativo ofrece las mismas garantías de seguridad que el servicio habitual?

¿El plan de reemplazamiento de servicios se vertebra dentro del plan de continuidad de la organización?

D

op : marco operacional

808

5

7

3

3

2

11

31

op.cont: continuidad del servicio

operacional

¿Se ha realizado un análisis de impacto?

¿Identifica los requisitos de disponibilidad de cada servicio?

¿Identifica los elementos que son críticos para la prestación de cada servicio?

PILAR

D

op.cont: continuidad del servicio

operacional

¿Identifica los requisitos de disponibilidad de cada servicio?

D

RAID (0, 1, 5,...)

Clusters: Servidor de ficheros, Web, Bases de Datos, DNS, DA/DC, Correo, Firewall, VPN, ....: HW+SW

discos extraíbles en caliente

fuente alimentación redundada

ventiladores redundandos

virtualización

servicio activo-activo, activo-pasivo

CPD principal, CPD de respaldo,...

op.cont: continuidad del servicio

operacional

¿Dispone de un plan de continuidad?

¿Identifica funciones, responsabilidades y actividades a realizar?

¿Existe una previsión de los medios alternativos que se van a conjugar para poder seguir prestando los servicios?

D

¿Están los medios alternativos planificados y materializados en acuerdos o contratos con los proveedores correspondientes?

¿Han recibido las personas afectadas por el plan la formación específica relativa a su papel en el mismo?

¿Es parte integral y armónica de los planes de continuidad de la organización en otras materias ajenas a la seguridad?

op.cont: continuidad del servicio

operacional

¿Se realizan pruebas periódicas para localizar y corregir, en su caso, los errores o deficiencias que puedan existir en el plan de continuidad?

D

op.cont: continuidad del servicio

operacional

D

comunicaciones

op : marco operacional

808

5

7

3

3

2

11

31

op.mon: monitorización del sistema

operacional

¿Dispone de herramientas de detección o prevención de intrusión?

CCN-STIC-818

CCN-STIC-432

op.mon: monitorización del sistema

operacional

¿Se recopilan los datos necesarios atendiendo a la categoría del Sistema para conocer el grado de implantación de las medidas de seguridad?

¿Miden el grado de implantación de las medidas de seguridad que apliquen de las detalladas en el Anexo II y, en su caso, para proveer el informe anual requerido por el artículo 35 Informe del estado de la seguridad?

CCN-STIC-824

CCN-STIC-815

op.mon: monitorización del sistema

operacional

¿Permiten valorar el sistema de gestión de incidentes?

LUCIA

CCN-STIC-817

INES

op.mon: monitorización del sistema

operacional

¿Miden la eficiencia de las medidas de seguridad incluyendo recursos consumidos?

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.if: protección de las instalaciones e infraestructuras

¿El equipamiento ha sido instalado en áreas separadas específicas para su función?

¿Se controlan los accesos?

¿El equipamiento ha sido instalado en áreas separadas específicas para su función?

protección

mp.if: protección de las instalaciones e infraestructuras

¿Se identifican a todas las personas que accedan a estos locales?

¿Se dispone de un mecanismo de control de acceso a los locales donde hay equipamiento que forme parte del sistema de información?

¿Se registran las entradas y salidas de personas?

protección

mp.if: protección de las instalaciones e infraestructuras

¿Se controlan los accesos?

protección

pedir normativa y procedimientos

tratar de entrar y comprobar proc.

hay registro? Pedir a posteriori

hay cámaras? Pedir cintas

mp.if: protección de las instalaciones e infraestructuras

¿Cuentan con protección del cableado frente a incidentes fortuitos o deliberados?

¿Cuentan con protección frente a las amenazas identificadas en el análisis de riesgos?

protección

¿Los locales donde se ubican los sistemas de información y sus componentes disponen de las adecuadas condiciones de temperatura y humedad?

mp.if: protección de las instalaciones e infraestructuras

protección

pedir normativa y procedimientos; planos

inspección visual

disposición del cableado

mp.if: protección de las instalaciones e infraestructuras

¿Se dispone de las tomas eléctricas necesarias?

D

D

¿Se garantiza el suministro de potencia eléctrica?

¿Se garantiza el correcto funcionamiento de las luces de emergencia?

¿Se garantiza el suministro de potencia eléctrica en caso de fallo del suministro general?

protección

mp.if: protección de las instalaciones e infraestructuras

D

D

protección

pedir normativa y procedimientos; planos; inspecciones;...

inspección visual (regletas, enchufes, tendido,...)

comprobar UPS. Ver instalaciones

fuerza eléctrica redundada? varios proveedores?

mp.if: protección de las instalaciones e infraestructuras

¿Se protegen los locales donde se ubiquen los sistemas de información y sus componentes frente a incendios fortuitos o deliberados?

D

protección

mp.if: protección de las instalaciones e infraestructuras

D

protección

pedir normativa y procedimientos; planos; inspecciones;...

inspección visual (extintores, sprinklers, ventilación, materiales, ...)

comprobar fecha de revisión de un extintor; comprobar normativa

mp.if: protección de las instalaciones e infraestructuras

¿Se protegen los locales donde se ubiquen los sistemas de información y sus componentes frente a incidentes fortuitos o deliberados causados por el agua?

D

protección

mp.if: protección de las instalaciones e infraestructuras

¿Se lleva un registro pormenorizado de toda entrada y salida de equipamiento, incluyendo la identificación de la persona que autoriza el movimiento?

protección

mp.if: protección de las instalaciones e infraestructuras

protección

¿Está garantizada la existencia y disponibilidad de instalaciones alternativas para poder trabajar en caso de que las instalaciones habituales no estén disponibles?

D

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.per: gestión de personal

¿Se ha caracterizado cada puesto de trabajo?

D

¿Define las responsabilidades relacionadas con cada puesto de trabajo?

¿Define los requisitos que deben satisfacer las personas que vayan a ocupar el puesto de trabajo, en particular en términos de confidencialidad?

¿Los requisitos del puesto de trabajo se tienen en cuenta en la selección de la persona que vaya a ocupar dicho puesto, incluyendo la verificación de sus antecedentes laborales, formación y otras referencias?

protección

mp.per: gestión de personal

¿Se ha caracterizado cada puesto de trabajo?

D

protección

pedir relación de puestos detallada

elegir un usuario y comprobar accesos

este proceso es de poca eficiencia si no está automatizado y son sólo papeles...

comprobar en portal de acceso remoto

incidente->localización->aislamiento

micro segmentación

mp.per: gestión de personal

¿Se informa a cada persona que trabaja en el sistema de los deberes y responsabilidades de su puesto de trabajo en materia de seguridad?

¿Se especifican las medidas disciplinarias a que haya lugar?

¿Se especifica que cubre tanto el periodo durante el cual se desempeña el puesto como las obligaciones en caso de término de la asignación o traslado a otro puesto de trabajo?

¿Se especifica que el deber de confidencialidad respecto de los datos a los que tenga acceso cubre el periodo durante el cual se desempeña el puesto como en caso de término de la asignación o traslado a otro puesto de trabajo?

protección

mp.per: gestión de personal

¿Se han establecido, en el caso de personal contratado a través de un tercero, los deberes y obligaciones del personal?

¿Se han establecido los deberes y obligaciones de cada parte?

¿Se ha establecido el procedimiento de resolución de incidentes relacionados con el incumplimiento de las obligaciones?

protección

mp.per: gestión de personal

¿Se realizan acciones para concienciar regularmente al personal acerca de su papel y responsabilidad para que la seguridad del sistema alcance los niveles exigidos?

¿Forma parte del contenido la identificación de incidentes, actividades o comportamientos sospechosos que deban ser reportados para su tratamiento por personal especializado?

¿Forma parte del contenido la normativa de seguridad relativa al buen uso de los sistemas?

¿Forma parte del contenido el procedimiento de reporte de incidentes de seguridad, sean reales o falsas alarmas?

protección

mp.per: gestión de personal

¿Se forma regularmente al personal en aquellas materias que requieran para el desempeño de sus funciones?

¿Cubre la detección y reacción a incidentes?

¿Cubre la configuración de sistemas?

¿Cubre la gestión de la información en cualquier soporte en el que se encuentre?

protección

mp.per: gestión de personal

¿Está garantizada la existencia y disponibilidad de otras personas que se puedan hacer cargo de las funciones en caso de indisponibilidad del personal habitual?

¿Está sometido a las mismas garantías de seguridad que el personal habitual?

D

protección

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.eq: protección de equipos

¿Se exige que los puestos de trabajo permanezcan despejados, sin más material encima de la mesa que el requerido para la actividad que se está realizando en cada momento?

¿Se guarda este material en lugar cerrado cuando no se está utilizando?

protección

mp.eq: protección de equipos

¿El puesto de trabajo se bloquea al cabo de un tiempo prudencial de inactividad, requiriendo una nueva autenticación del usuario para reanudar la actividad en curso?

¿Pasado un cierto tiempo, superior al anterior, se cancelan las sesiones abiertas desde dicho puesto de trabajo?

A

A

protección

mp.eq: protección de equipos

¿Son protegidos adecuadamente los equipos que sean susceptibles de salir de las instalaciones de la organización y no puedan beneficiarse de la protección física correspondiente, con un riesgo manifiesto de pérdida o robo?

¿Se ha establecido un canal de comunicación para informar, al servicio de gestión de incidentes, de pérdidas o sustracciones?

¿Se lleva un inventario de los mismos junto con una identificación de la persona responsable del mismo?

¿Se ha limitado la información y los servicios accesibles a los mínimos imprescindibles, en el ámbito de operación del servidor, cuando un equipo portátil se conecta remotamente a través de redes que no estén bajo control de la organización?

¿Se ha establecido un canal de comunicación para informar, al servicio de gestión de incidentes, de pérdidas o sustracciones?

¿Se requiere autorización previa de los responsables de la información y servicios accesibles a través de Internet y otras redes que no sean de confianza?

¿Se evita, en la medida de lo posible, que el equipo contenga claves de acceso remoto a la organización?

protección

mp.eq: protección de equipos

¿Se le ha dotado de detectores de violación que permitan saber si el equipo ha sido manipulado y activen los procedimientos previstos de gestión del incidente?

¿Se protege la información de nivel alto almacenada en el disco mediante cifrado?

protección

mp.eq: protección de equipos

¿Está garantizada la existencia y disponibilidad de medios alternativos de tratamiento de la información en caso de indisponibilidad de los medios habituales?

Dicho procedimiento contempla que los medios alternativos están sometidos a las mismas garantías de seguridad que los habituales.

D

¿Se ha establecido un tiempo máximo para que los equipos alternativos entren en funcionamiento?

protección

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.com: protección de las comunicaciones

¿Dispone de cortafuegos que separe la red interna del exterior?

¿El sistema de cortafuegos consta de dos o más equipos de diferente fabricante dispuestos en cascada?

¿Se dispone de sistemas redundantes?

CCN-STIC-500

CCN-STIC-408

protección

mp.com: protección de las comunicaciones

¿Se emplean VPN cuando la comunicación discurre por redes fuera del propio dominio de seguridad?

¿Se emplean preferentemente dispositivos hardware en el establecimiento y utilización de la VPN?

¿Emplean algoritmos acreditados por el CCN?

CCN-STIC-816

CCN-STIC-416

protección

C

C

¿Se emplean productos certificados?

mp.com: protección de las comunicaciones

¿Se asegura la autenticidad del otro extremo de un canal de comunicación antes de intercambiar información alguna?

CCN-STIC-807

CCN-STIC-416

protección

I, A

I, A

I, A

¿Se previenen ataques activos (alteración de la información en tránsito, inyección de información espuria o secuestro de la sesión por una tercera parte), garantizando que al menos serán detectados, y se activarán los procedimientos previstos de tratamiento del incidente?

¿Se utilizan mecanismos de autenticación de los previstos en la normativa de aplicación?

mp.com: protección de las comunicaciones

¿Se emplean redes privadas virtuales cuando la comunicación discurre por redes fuera del propio dominio de seguridad?

protección

I, A

I, A

I, A

¿Emplean algoritmos acreditados por el CCN?

Se aceptará cualquier mecanismo de autenticación de los previstos en la normativa de aplicación. ¿se utilizan claves concertadas?

mp.com: protección de las comunicaciones

¿Se emplean redes privadas virtuales cuando la comunicación discurre por redes fuera del propio dominio de seguridad?

protección

I, A

I, A

I, A

¿Se emplean preferentemente dispositivos hardware en el establecimiento y utilización de la VPN?

¿Se emplean productos certificados?

Se aceptará cualquier mecanismo de autenticación de los previstos en la normativa de aplicación. ¿Se utilizan claves concertadas?

mp.com: protección de las comunicaciones

¿Se encuentra la red segmentada?

CCN-STIC-500

CCN-STIC-408

protección

¿Existe control de entrada de los usuarios que llegan a cada segmento?

¿Existe control de salida de la información disponible en cada segmento?

¿Está el punto de interconexión particularmente asegurado, mantenido y monitorizado?

mp.com: protección de las comunicaciones

¿Está garantizada la existencia y disponibilidad de medios alternativos de comunicación en caso de indisponibilidad de los medios habituales?

protección

¿Están sometidos a las mismas garantías de seguridad que los habituales?

¿Se ha establecido un tiempo máximo para que los equipos alternativos entren en funcionamiento?

D

mp.com: protección de las comunicaciones

protección

D

mp.com: protección de las comunicaciones

protección

D

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.si: protección soportes de información

¿Se encuentran etiquetados los soportes de información?

protección

¿Revela el contenido?

¿Indica el nivel de seguridad de la información contenida de mayor calificación?

D

¿Pueden los usuarios entender el significado de las etiquetas, bien mediante simple inspección, bien mediante recurriendo a un repositorio que lo explique?

¿Se aplica tanto a aquellos en soporte electrónico como no electrónico (que hayan sido causa o consecuencia directa de la información electrónica dentro del alcance del ENS)?

mp.si: protección soportes de información

¿Se aplican mecanismos criptográficos, en particular, a todos los dispositivos extraibles (CD, DVD, discos USB, u otros de naturaleza análoga) que garanticen la confidencialidad

protección

¿Emplean algoritmos acreditados por el CCN?

I, C

¿Se emplean productos certificados?

I, C

CCN-STIC-807

mp.si: protección soportes de información

¿Se aplica la debida diligencia y control a los soportes de información que permanecen bajo la responsabilidad de la organización?

protección

¿Garantiza que se respeten las exigencias de mantenimiento del fabricante, en especial en lo referente a temperatura, humedad y otros agresores medioambientales?

¿Garantiza el control de acceso con medidas físicas, lógicas o ambas?

mp.si: protección soportes de información

Pedir el soporte que corresponda a una carpeta del servidor de ficheros

protección

comprobar como está custodiado

comprobar etiquetado

si se guardan fuera de la oficina, comprobar el registro de movimientos

mp.si: protección soportes de información

¿Dispone de un registro de salida que identifica al transportista que recibe el soporte para su traslado?

protección

¿Gestiona las claves de forma segura?

¿Dispone de un registro de entrada que identifica al transportista que lo entrega?

¿Utiliza medios de protección criptográfica correspondientes al nivel de calificación de la información contenida de mayor nivel?

mp.si: protección soportes de información

¿Dispone de un registro de salida que identifica al transportista que recibe el soporte para su traslado?

protección

¿Gestiona las claves de forma segura?

¿Dispone de un registro de entrada que identifica al transportista que lo entrega?

¿Utiliza medios de protección criptográfica correspondientes al nivel de calificación de la información contenida de mayor nivel?

C

CCN-STIC-404

C

mp.si: protección soportes de información

¿Se destruyen de forma segura los soportes cuando la naturaleza del soporte no permita un borrado seguro?

protección

¿Se destruyen de forma segura los soportes según el tipo de la información contenida?

¿Utiliza medios de protección criptográfica correspondientes al nivel de calificación de la información contenida de mayor nivel?

C

CCN-STIC-404

C

¿Se emplean productos certificados?

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.sw: protección aplicaciones informáticas

¿Se desarrollan aplicaciones sobre un sistema diferente y separado del de producción?

protección

¿Existen herramientas o datos de desarrollo en el entorno de producción?

¿Aplica una metodología de desarrollo reconocida?

C

¿Trata específicamente los datos usados en pruebas?

¿Toma en consideración los aspectos de seguridad a lo largo de todo el ciclo de vida?

¿Permite la inspección del código fuente?

¿Incluye normas de programación segura?

mp.sw: protección aplicaciones informáticas

¿Los mecanismos de identificación y autenticación son parte integral del diseño del sistema?

protección

¿Se realizan las pruebas anteriores a la implantación o modificación de los sistemas de información con datos reales?

CCN-STIC-205

C

¿Y la generación y tratamiento de pistas de auditoría?

¿Y los mecanismos de protección de la información tratada?

METRICA v3

mp.sw: protección aplicaciones informáticas

¿Dispone de un plan de pruebas antes de pasar a producción para comprobar el correcto funcionamiento de la aplicación?

protección

¿Comprueba que se cumplen los criterios de aceptación en materia de seguridad?

¿Comprueba que no se deteriora la seguridad de otros componentes del servicio?

METRICA v3

¿Se realizan en un entorno aislado?

¿Utilizan datos reales?

mp.sw: protección aplicaciones informáticas

¿Previamente a la entrada en servicio, se le realiza un análisis de vulnerabilidades?

protección

¿Y se le realiza una prueba de penetración?

¿Y se considera la oportunidad de realizar una auditoría de código fuente?

¿Y un análisis de coherencia en la integración en los procesos?

mp.sw: protección aplicaciones informáticas

¿Previamente a la entrada en servicio, se le realiza un análisis de vulnerabilidades?

protección

entornos de trabajo

producción

pre

producción

desarrollo

test automatizados

integración continua

Integración continua (github, subversion, ...)

Test automatizados (código + seguridad (sonarQube), ...)

Pruebas automatizados (desarrolladas a medida...)

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.info: protección de la información

¿Se ha identificado si el sistema trata datos de carácter personal?

protección

En caso de tratar datos de carácter personal ¿se aplica la normativa vigente?

mp.info: protección de la información

¿Se califica la información conforme a lo establecido legalmente sobre la naturaleza de la misma?

protección

¿Establece la política de seguridad quién es el responsable de cada información manejada por el sistema?

C

C

¿Recoge la política de seguridad, directa o indirectamente, los criterios que en la organización determinan el nivel de seguridad requerido?

¿El responsable de cada información sigue los criterios determinados en la política de seguridad para asignar a cada información el nivel de seguridad requerido y es responsable de su documentación y aprobación formal?

¿El responsable de cada información en cada momento tiene en exclusiva la potestad de modificar el nivel de seguridad requerido, de acuerdo a la política de seguridad?

CCN-STIC-001

mp.info: protección de la información

¿Existen procedimientos que describan en detalle la forma en que se ha de etiquetar y tratar la información?

protección

¿Contempla su control de acceso?

C

C

¿Contempla su almacenamiento?

¿Contempla la realización de copias?

¿Contempla el etiquetado de soportes?

¿Contempla su transmisión telemática?

¿Y contempla cualquier otra actividad relacionada con dicha información?

mp.info: protección de la información

¿Se cifra la información con un nivel alto en confidencialidad tanto durante su almacenamiento como durante su transmisión?

protección

¿Contempla el uso de criptografía en comunicaciones?

C

CCN-STIC-955B

¿Contempla el uso de criptografía en los soportes de información?

¿Permanece sólo en claro la información con un nivel alto en confidencialidad mientras se está haciendo uso de ella?

CCN-STIC-807

mp.info: protección de la información

¿Dispone de una Política de Firma Electrónica aprobada por el órgano superior competente que corresponda?

protección

I, A

CCN-STIC-405

I, A

I, A

¿Se firman electrónicamente los documentos que requieren capacidad probatoria según la ley de procedimiento administrativo común de las AAPP?

En el caso de que se utilicen otros mecanismos de firma electrónica sujetos a derecho, ¿se incorporan medidas compensatorias suficientes que ofrezcan garantías equivalentes o superiores en lo relativo a prevención del repudio?

910/2014-eIDAS

mp.info: protección de la información

Si se emplean sistemas de firma electrónica avanzada, ¿se emplean certificados cualificados?

protección

I, A

I, A

I, A

¿Se emplean preferentemente certificados reconocidos?

¿Se emplean algoritmos acreditados por el CCN?

¿Se garantiza la verificación y validación de la firma electrónica durante el tiempo requerido por la actividad administrativa que aquella soporte, sin perjuicio de que se pueda ampliar ese periodo de acuerdo con lo que establezca la política de firma electrónica y de certificados que sea de aplicación?

¿Se adjunta a la firma, o se referencia, el certificado?

Certificado cualificado: un certificado de firma electrónica que ha sido expedido por un prestador cualificado de servicios de confianza y que cumple los requisitos establecidos en el anexo I del Reglamento (UE) 910/2014.

Certificado reconocido: Certificado expedido por un Prestador de Servicios de Certificación que cumple los requisitos establecidos en la Ley en cuanto a la comprobación de la identidad y demás circunstancias de los solicitantes y a la fiabilidad y las garantías de los servicios de certificación que presten, de conformidad con lo que dispone el capítulo II del Título II de la Ley 59/2003, de 19 de diciembre, de Firma Electrónica

mp.info: protección de la información

protección

I, A

I, A

I, A

¿Se garantiza la verificación y validación de la firma electrónica durante el tiempo requerido por la actividad administrativa que aquella soporte, sin perjuicio de que se pueda ampliar ese periodo de acuerdo con lo que establezca la política de firma electrónica y de certificados que sea de aplicación?

¿Se adjunta a la firma, o se referencia, el certificado?

¿Se adjuntan a la firma, o se referencian, los datos de verificación y validación?

¿Se protegen la firma, el certificado y los datos de verificación y validación con un sello de tiempo?

¿Verifica y valida el organismo que recaba documentos firmados la firma recibida en el momento de la recepción, anexando o referenciando sin ambigüedad el certificado, los datos de verificación y validación, y el sello de tiempo?

¿La firma electrónica de documentos por parte de la Administración anexa o referencia sin ambigüedad el certificado, los datos de verificación y validación, y el sello de tiempo?

mp.info: protección de la información

protección

I, A

I, A

I, A

¿Se emplean certificados cualificados?

¿Se emplean dispositivos cualificados de creación de firma?

¿Se emplean productos certificados?

mp.info: protección de la información

protección

T

¿Se aplican sellos de tiempo a aquella información que sea susceptible de ser utilizada como evidencia en el futuro?

¿Se renuevan regularmente los sellos de tiempo hasta que la información protegida ya no sea requerida por el proceso administrativo al que da soporte?

¿Los datos pertinentes para la verificación posterior de la fecha son tratados con la misma seguridad que la información fechada a efectos de disponibilidad, integridad y confidencialidad?

¿Se utilizan productos certificados o servicios externos admitidos?

¿Se emplean “sellos cualificados de tiempo electrónicos” acordes a la normativa europea en la materia?

CCN-STIC-807

910/2014-eIDAS

Artículo 42

Requisitos de los sellos cualificados de tiempo electrónicos

1. Un sello cualificado de tiempo electrónico cumplirá los requisitos siguientes:

a)

vincular la fecha y hora con los datos de forma que se elimine razonablemente la posibilidad de modificar los datos sin que se detecte;

b)

basarse en una fuente de información temporal vinculada al Tiempo Universal Coordinado, y

c)

haber sido firmada mediante el uso de una firma electrónica avanzada o sellada con un sello electrónico avanzado del prestador cualificado de servicios de confianza o por cualquier método equivalente.

mp.info: protección de la información

protección

C

¿Existe un procedimiento para limpiar (retirar la información contenida en campos ocultos, metadatos, comentarios o revisiones) todos los documentos que van a ser transferidos a otro dominio de seguridad, salvo cuando dicha información sea pertinente para el receptor del documento?

CCN-STIC-835

mp.info: protección de la información

protección

C

¿Realizan copias de respaldo que permitan recuperar datos perdidos accidental o intencionadamente con una antigüedad determinada?

¿Abarcan la información de trabajo de la organización?

¿Abarcan las aplicaciones en explotación, incluyendo los sistemas operativos?

¿Abarcan los datos de configuración, servicios, aplicaciones, equipos, u otros de naturaleza análoga?

¿Abarcan las claves utilizadas para preservar la confidencialidad de la información?

¿Disfrutan de la misma seguridad que los datos originales en lo que se refiere a integridad, confidencialidad, autenticidad y trazabilidad?

¿Se verifica regularmente que la información respaldada está correctamente dispuesta para ser recuperada en caso de necesidad?

¿Se conservan en lugar(es) suficientemente independiente(s) de la ubicación normal de la información en explotación como para que los incidentes previstos en el análisis de riesgos no se den simultáneamente en ambos lugares?

¿Existe un proceso de autorización para la recuperación de información de las copias de seguridad?

mp.info: protección de la información

protección

C

¿Realizan copias de respaldo que permitan recuperar datos perdidos accidental o intencionadamente con una antigüedad determinada?

Servidores de "backup"

agentes de "backup" en servidores a salvaguardar

Copias del sistema (S.O.) de todos los servidores

snapshots...o copias instantáneas

dispositivos de backup: cintas, SAN, NAS,...)

Normativa y procedimientos de "backup"

Normativa y procedimientos de recuperación

8

40

5

4

5

5

2

4

7

mp : medidas de protección

808

mp.s: protección de los servicios

protección

¿La información que se distribuye por medio de correo electrónico se protege, tanto en el cuerpo de los mensajes como en los anexos?

¿Se protege frente a problemas como del correo no solicitado (spam)?

¿Se protege la información de encaminamiento de mensajes y establecimiento de conexiones?

¿Se protege frente a código móvil de tipo “applet”?

¿Se protege frente a programas dañinos (virus, gusanos, troyanos, espías u otros de naturaleza análoga) relacionado con op.exp.6 Protección frente a código dañino?

mp.s: protección de los servicios

protección

¿Se han establecido normas de uso del correo electrónico?

¿Contempla limitaciones al uso como soporte de comunicaciones privadas?

¿Se llevan a cabo actividades de concienciación y formación relativas al uso del correo electrónico?

CCN-STIC-814

mp.s: protección de los servicios

protección

¿Se protege la información de encaminamiento de mensajes y establecimiento de conexiones?

escritorio remoto: ventajas

AV/Malware:

todos los dispositivos

AV/Malware:

todos los dispositivos

mp.s: protección de los servicios

protección

¿Se encuentran protegidos los subsistemas dedicados a la publicación de información frente a las amenazas que les son propias?

¿Se evita que el servidor ofrezca acceso a los documentos por vías alternativas al protocolo determinado?

Cuando la información tenga algún tipo de control de acceso ¿se garantiza la imposibilidad de acceder a la información obviando la autenticación?

¿Se previenen ataques de manipulación de URL?

¿Se previenen ataques de manipulación de las cookies de los usuarios?

¿Se previenen intentos de escalado de privilegios?

mp.s: protección de los servicios

protección

¿Se previenen ataques de “cross site scripting”?

¿Se realizan auditorías de seguridad y pruebas de penetración?

¿Se previenen ataques de manipulación de “proxys” o “cachés”?

¿Se emplean certificados de autenticación de sitio web acordes a la normativa europea en la materia?

¿Se emplean certificados cualificados de autenticación de sitio web acordes a la normativa europea en la materia?

910/2014/eIDAS

CCN-STIC-812

mp.s: protección de los servicios

protección

¿Se previenen ataques de “cross site scripting”?

¿Se previenen ataques de manipulación de “proxys” o “cachés”?

¿Se emplean certificados de autenticación de sitio web acordes a la normativa europea en la materia?

¿Se emplean certificados cualificados de autenticación de sitio web acordes a la normativa europea en la materia?

¿Se previenen ataques de manipulación de URL?

¿Se previenen intentos de escalado de privilegios?

WAF

mp.s: protección de los servicios

protección

¿Se previenen ataques de “cross site scripting”?

¿Se previenen ataques de manipulación de “proxys” o “cachés”?

¿Se emplean certificados de autenticación de sitio web acordes a la normativa europea en la materia?

¿Se emplean certificados cualificados de autenticación de sitio web acordes a la normativa europea en la materia?

¿Se previenen ataques de manipulación de URL?

¿Se previenen intentos de escalado de privilegios?

mp.s: protección de los servicios

protección

¿Se previenen ataques de “cross site scripting”?

¿Se previenen ataques de manipulación de “proxys” o “cachés”?

¿Se emplean certificados de autenticación de sitio web acordes a la normativa europea en la materia?

¿Se emplean certificados cualificados de autenticación de sitio web acordes a la normativa europea en la materia?

¿Se previenen ataques de manipulación de URL?

¿Se previenen intentos de escalado de privilegios?

select * from user_table

where username = 'sdaityari'

and password = 'mypassword';SQL inyection

// Connect to SQL database

$db_query = "select * from user_table where

username = '".$user."'

AND password = '".$password."';";

// Execute querysignifica: "dame toda la información accesible por user/pass"

select * from user_table where

username = 'admin';--' and password = 'mypassword'el hacker introduce en el campo de autentificación de la app user: <<admin';-->>

// Connect to SQL database

$db_query = "select * from user_table where

username = '".$user."'

AND password = '".$password."';";

// Execute querycódigo PHP de la página (aplicación)

resultado: "dame todos los campos de la bd del usuario admin"

select * from user_table where

username = 'admin' and

password = 'password' or 1=1;--';el hacker introduce en el campo de autentificación de la app password: «password’ or 1=1;--»

resultado: "dame todos los campos de la bd del usuario admin"

mp.s: protección de los servicios

protección

¿Se ha planificado y dotado al sistema de capacidad suficiente para atender a la carga prevista con holgura?

¿Se han desplegado tecnologías para prevenir los ataques conocidos de denegación de servicio (Denial of Service (DoS)?

¿Se ha establecido un sistema de detección de ataques de DoS ?

CCN-STIC-820

CCN-STIC-412

D

D

D

¿Se ha establecido un procedimiento de reacción a los ataques, incluyendo la comunicación con el proveedor de comunicaciones?

¿Se impide el lanzamiento de ataques desde las propias instalaciones perjudicando a terceros?

mp.s: protección de los servicios

protección

¿Se ha establecido un sistema de detección de ataques de DoS ?

D

D

D

Aumentar la capacidad de respuesta de los servidores web

Contratar un servicio externo especializado, que "pare" o "suavice" el ataque

estos ataques suelen durar poco tiempo...cuestan dinero

Usar WAF (firewall de aplicación, capa 7)

Reconfigurar Servidor web

mp.s: protección de los servicios

protección

¿Está garantizada la existencia y disponibilidad de medios alternativos para prestar los servicios en caso de indisponibilidad de los medios habituales?

¿Están sometidos a las mismas garantías de seguridad que los habituales?

D

¿Se ha establecido un tiempo máximo para que los medios alternativos entren en funcionamiento?

g

r

а

с

i

a

s

Curso de auditoria IT. acceso remoto. dia 2 y 3

By YBK

Curso de auditoria IT. acceso remoto. dia 2 y 3

Curso de auditoria IT. acceso remoto. Módulo 3. Día 2 y 3

- 1,100