Sommaire

Présentation des faiblesses.

Impact et risques.

Présentation du correctif.

devot.j

baldin.u

david.p

dupont.k

tack based uffer ver flow

devot.j

baldin.u

david.p

dupont.k

S

B

O

Fonctions vulnérables :

Strcpy, STRcat, read..

Comment l'éviter ?

Préciser la taille de la chaîne sur la laquelle ont souhaitent travailler.

Compiler avec certains flags : -fstack-protector-all

-fpie

devot.j

baldin.u

david.p

dupont.k

NTEger verlfow

I

O

Utiliser la librairie permettant de vérifier les bornes :

LIMITS.H

Compiler votre code avec certains flags :

-D_FORTIFY_SOURCE=2

-DNDEBUG

-Wconversion

Comment l'éviter ?

devot.j

baldin.u

david.p

dupont.k

ncontrolled ormat tring

U

F

S

Fonction vulnérable :

Printf

Comment l'éviter ?

Préciser le format de la chaîne à afficher

-Wformat=2

-Wformat-secutiry

devot.j

baldin.u

david.p

dupont.k

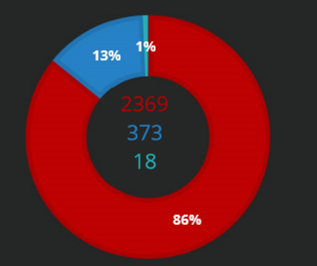

Impact et risques.

Buffer overflow

Uncontrolled format string

Mémoire compromise

devot.j

baldin.u

david.p

dupont.k

Présentation du patch et de l'enzine

deck

By Jules Dupont

deck

- 236