Informática Forense

by Ing. Fernando Marroquín

El papel de la tecnología en un delito

Desde el punto de vista de uso:

- Verse involucrado en un delito

- Ser el propio canal a travez del cual se comete el delito

Desde el punto de vista de la persona:

- Puede pertenecer a la víctima

- Puede pertener al delincuente

Desde el punto de vista del ámbito:

- En un entorno empresarial

- En un entorno personal

Utilidad del análisis forence

- Puede ser utilizado para, determinar que es lo que ha ocurrido

- Siendo aplicable para cualquiera de las casuística

¿Cómo surge la informática forense?

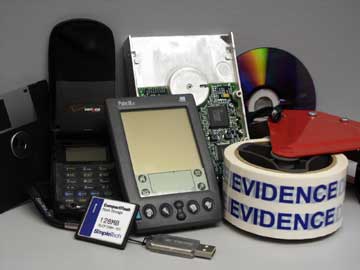

En algunos casos nos encontraremos con artefactos presentados como prueba digital, los cuales posteriormente podrían convertirse en evidencia de la cual se nutra el juez para dictar sentencia.

Informática

Tratamiento de la Información de manera automática, mediante unas máquinas llamadas ordenadores o dispositivos electrónicos

¿Qué son las Ciencias Forences?

- Es la aplicación de prácticas científicas dentro del proceso legal.

Informática Forense

- Es la aplicación de técnicas científicas y analíticas especializados a infraestructura tecnológica que permiten identificar, preservar, analizar y presentar datos que sean válidos dentro de un proceso legal.

¿Qué es el análisis forense?

- Extracción de datos de un dispositivo informático, preservando la veracidad de los datos extraídos

| Incidentes de seguridad | Delitos |

|---|---|

| Incidentes relacionados con Hacking: *Robo de información *Intrusión de redes empresariales. *Espionaje industrial |

Siempre que sirva como prueba: *Delitos de sangre *Secuestros *Delitos relacionados con menores. |

¿Cuál es el objetivo de un análisis informático forense?

- Contestar una serie de preguntas que aporten información importante ante un juicio, para esclarecer el caso.

- En el caso de un forense por un incidente de seguridad:

- ¿Quién realizó el ataque?

- ¿Cómo y cuando se realizó?

- ¿Qué vulnerabilidad explotó?

- ¿Qué hizo el intruso dentro del sistema?

- En el caso de un forense por un delito:

- ¿Poseía algún dispositivo electrónico en el momento del delito?

- ¿Cuáles fueron sus últimas llamadas?

- ¿Donde estaba en el momento del delito?

- ¿Posee información relevante en sus dispositivos electrónicos?

¿Quién realiza un análisis informático forense?

- Analistas forences cualificados

- En el caso de intervenir en un proceso judicial, debe ser un perito forense certificado.

- ¿Qué valor tiene el análisis informático forense?

- Da respuestas ante un suceso en el que se ven involucrados dispositivos informáticos.

- Si el análisis y la preservación de las evidencias es correcta sirve como prueba digital.

Tipos de análisis informático forense

Análisis forense de Sistemas

Windows

MacOS

Unix

Tipos de análisis informático forense

Análisis forense de Redes

Redes Ethernet

Redes Wifi

Tipos de análisis informático forense

Análisis forense para dispositivos móviles

Android

IOS

Herramientas Informáticas Forenses

Distribuciones LIVE Forenses

- Helix

- Caine

- Kall Linux

- Deft

- Matriux

Distribuciones LIVE Forenses

Helix

Distribuciones LIVE Forenses

CAINE

(Italiana)

Distribuciones LIVE Forenses

Kali

Distribuciones LIVE Forenses

Deft

Distribuciones LIVE Forenses

Matriux

Distribuciones LIVE Forenses

Santoku

Objetivo del análisis informático forense

Extraer información de un sistema para que sirva como evidencia digital ante un juez

.jpg)

Fases del análisis informático forense

Valoración:

Ver si hay dispositivos informáticos involucrados en el caso

Adquisición:

Recabación de información sin alterar el original.

- fotos

- videos

- actividad en RS

Análisis:

Analiza la información recibida

Informe:

indicando el resultado del análisis realizado

Tratamiento de la Evidencia

¿Qué es la evidencia digital?

Es cualquier información generada o almacenada en un sistema informático y que pueda ser utilizada en un proceso legal como prueba.

Tres tipos de evidencia digital

- Información almacenada en el equipo informático

- Información generada por los equipos informáticos

- Información que parcialmente ha sido generada y almacenada en los equipos informáticos.

Gestión de las Evidencias

La evidencia digital se debe: obtener, custodiar, revisar, analizar y presentar.

Validez legal: se debe demostrar que la evidencia no ha sido alterada.

Edmon Locard

Criminalista Francés pionero de la ciencia creador del "Principio de Intercambio de Locard".

"Siempre que dos objetos entran en contacto transfieren parte del material que incorporan al otro objeto"

Edmon Locard

Escena del crimen

Sospechoso

Víctima

Entorno del sistema

atacante

Sistema atacado

Tratamiento de la evidencia

Cadena de Custodia:

Es un documento en el que se apunta y sirve como seguimiento y control de las evidencias

Tratamiento de la evidencia

¿Cómo se justifica la no manipulación de una evidencia o una información no ha sido alterada?

FIRMA DIGITAL

Es una cadena alfanumérica que se obtiene tras aplicar un algoritmo a un fichero y que identifica inequívocamente al mismo

Tratamiento de la evidencia

FIRMA DIGITAL

Para crear una firma digital se le aplica un algoritmo llamado función "hash" o función resumen y que a un fichero origen tras pasar por esa función se obtiene una cadena alfanumérica

4efti28fdj247sofjh290dkngvn

Tratamiento de la evidencia

FIRMA DIGITAL

Herramientas para firmar ficheros:

- Hashmyfiles

- Hashcalc

Software para clonación:

- FTK imager

- DD

las funciones Hash no son reversibles

4efti28fdj247sofjh290dkngvn

fin

Informatica Forense

By Ing. Fernando Marroquín

Informatica Forense

Introducción informática forense, herramientas, conceptos y generalidades.

- 875