RF HACKING

Samuel García -> @SamRadioFloyd

Daniel Criado -> @danicr1

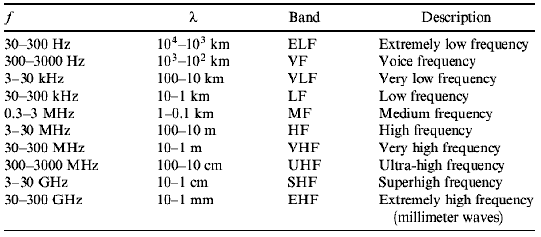

¿RF? ¿Qué es RF?

- Frecuencias entre 30 kHz y 3 THz*

- Emisiones intencionadas y no intencionadas

Un poco de historia

- El uso de RF va de la mano con la génesis de las telecomunicaciones

- Gran boom en la 2ª Guerra Mundial

- Actualmente en multitud de sistemas:

- WiFi

- IR

- Bluetooth

- Radio "estándar"

- IoT

RF Hacking

- Múltiples categorías:

- Eavesdropping

- Jamming

- Hijacking

- Replay attacks

- Boom a partir de la 2ª Guerra Mundial (cómo no)

Eavesdropping

- Escucha de conversaciones privadas

- Hay mil métodos (no solo demodulando señales y decodificando, también nos podemos aprovechar del sistema en uso)

Jamming

- Interferencia deliberada de RF

- Su efectividad depende de la señal o rango de señales que queramos atacar (para eso existen las modulaciones)

- Método clásico de RF Hacking

Hijacking

- Usar canales de comunicación conocidos sin permiso

- Existen muchos métodos, como "pisar" las ondas

- ILEGAL (como casi todo en esta charla)

Replay attacks

- Entiéndase en RF como uso de señales lanzadas por terceros

- No necesitamos saber cómo está codificada nuestra señal objetivo ni lo que hay dentro

Ejemplos históricos: Watergate

- Ejemplo de Eavesdropping

- El Partido Republicano en época de Nixon intervino las comunicaciones de los Demócratas

- La revelación de su encubrimiento causó el final de su presidencia

Ejemplos históricos: Chaff

- Ejemplo de jamming

- No solo existe en el Metal Gear Solid, data de (cómo no) la 2ª Guerra Mundial

Ejemplos históricos: El incidente Max Headroom

- Ejemplo de hijacking

- Emisión pirata en plena televisión estadounidense

Teoría sobre RF

¡Manos (o antenas) a la obra!

Herramientas de RF Hacking

- SDR (en nuestro caso la RTL2832u)

- Arduino (múltiples librerías)

- Raspberry Pi (rpitx)

- GRQX (o SDR# en Windows)

- Antenas

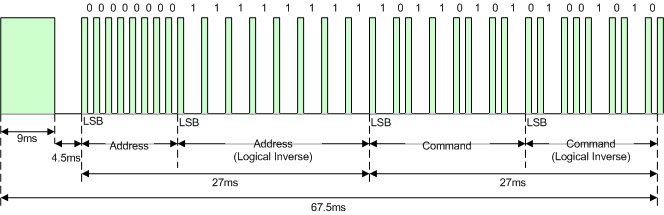

PoC 1: Replay Attack en IR

- Usando Arduino encenderemos un electrodoméstico capturando la señal original y reproduciéndola

PoC 2: Fuerza bruta en NEC

- En vez de hacer replay attack, fabricaremos un código estudiando el protocolo NEC

PoC 3: Emisión de RF

- Aprovechando RPITX y los puertos GPIO de una Raspberry Pi emitiremos señal de radio

- Easter egg para los asistentes!

Niveles extra de locura RF

Disclaimer

- Por falta de medios, por cuestiones legales o por evitar daños a humanos no vamos a realizar PoC sobre esto

- Sacad vuestros gorros de aluminio y preparaos para sentir la paranoia durante el resto de vuestras vidas

- No es especialmente confortable vivir en una jaula de Faraday

Estaciones base falsas

- Usamos una estación base (telefonía) como relay de las auténticas

- Los móviles se conectan a nuestra estación base y toda la información pasa por nosotros

- Con la existencia de OpenBTS no es especialmente caro

- Necesario downgrade a GSM (que está terriblemente roto)

TEMPEST

- Uso de vibraciones residuales de dispositivos

- Prácticamente todo tiene radiación electromagnética residual (o sonido)

- Emanaciones de pantallas, teclados, micrófonos, cámaras, máquinas de cifrado...

- Las posibilidades son absurdamente amplias (ver datos de pantallas, usar las vibraciones de un teclado de keylogger, DESCIFRAR AES!!!)

Y por último...

Armas dirigidas por energía (DEWs)

- Armas sónicas

- Determinadas frecuencias a alta intensidad pueden provocar daños en los órganos

- EMPs

- Ráfagas electromagnéticas que pueden hacer daño a los aparatos eléctricos

- Microondas

- Probad a sacar el magnetrón de un microondas...

¿Preguntas?

RFHacking

By samgh96

RFHacking

- 192