Stephan Schwichtenberg

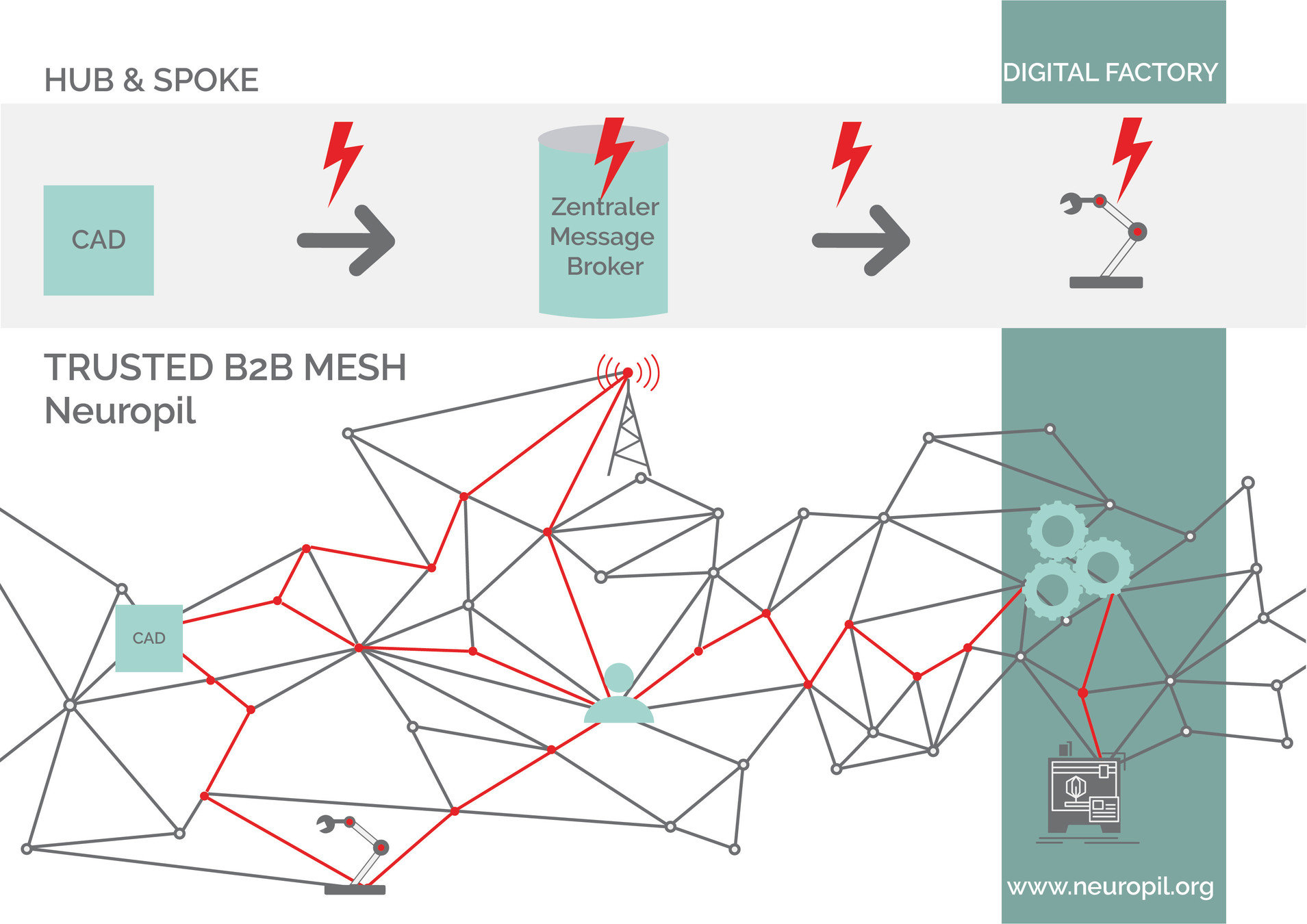

Enterprise architect, integration expert, electric monk, eternal optimist, MBA, secure IoT advocate, Founder of pi-lar GmbH. Neuropil - the first messaging protocol with security and privacy by design. Enabling Secure Global Data Communication.