Info Leakage + Misc

halloworld

Whoami la

-

輔大資工四乙 – 黃品翰 ( halloworld )

-

blog: blog.halloworis.me

-

-

NISRA 核心幹部

-

AIS3

-

AIS3 2019(Crypto)

-

AIS3 2020(網頁安全)

-

-

~~ 歡迎有興趣的一起打 CTF ~~

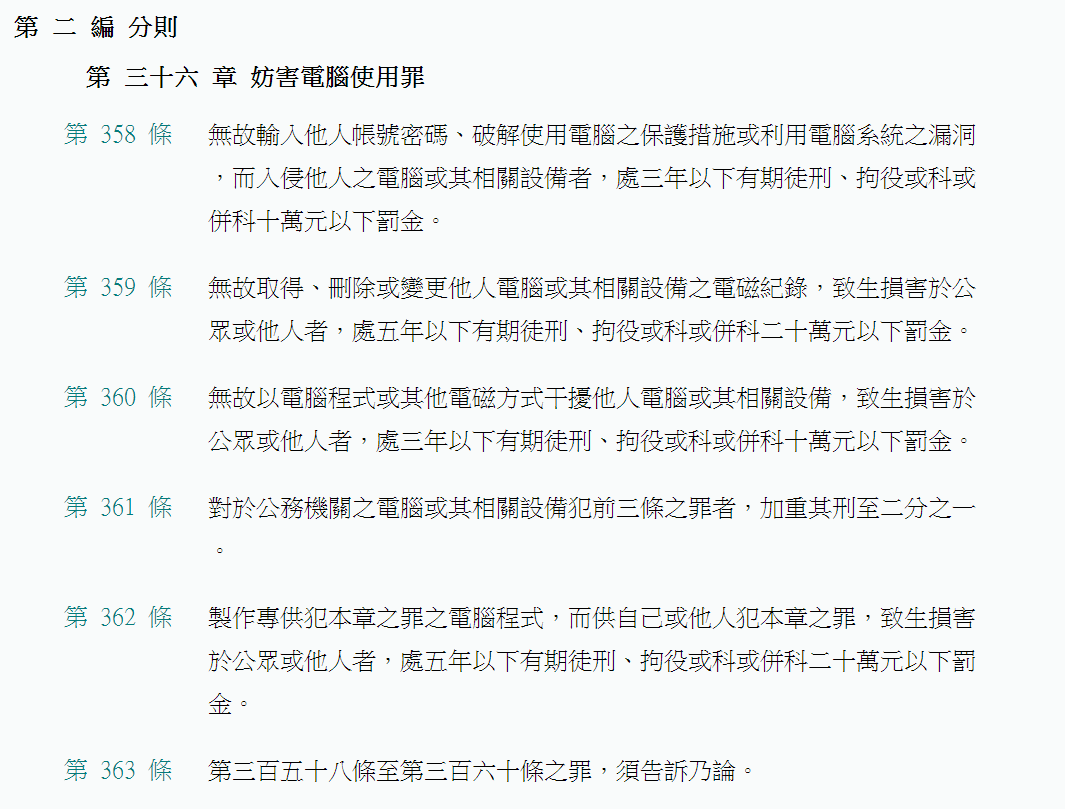

Warning

Lab 低家

Info Leakage

資安?

我們只想看狗狗而已

絕對不會做壞事

大多數資訊洩漏的原因

- 沒有設定權限、密碼?

- 忘了、疏忽了

- 根本就沒意識到

- 然後就有各種資料跟 Webcam 可以看了😎

我就不設定

常見的資訊洩漏

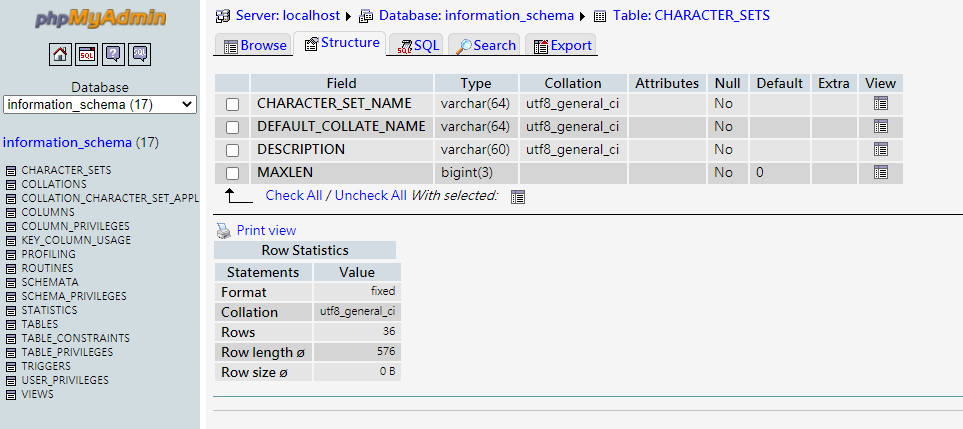

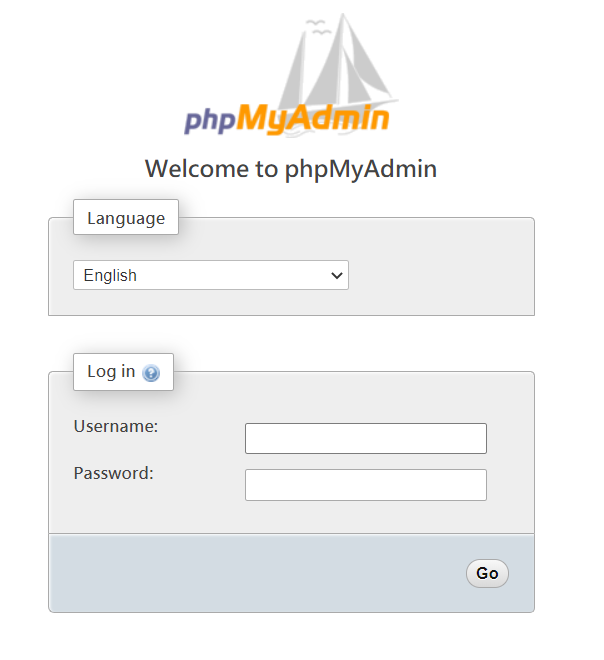

管理介面被找到

後台裸奔的風險

- 後臺通常檢查沒那麼嚴格

- 駭客能瘋狂爆密碼

- 套件可能有已知的漏洞

- 版本過舊,年久失修

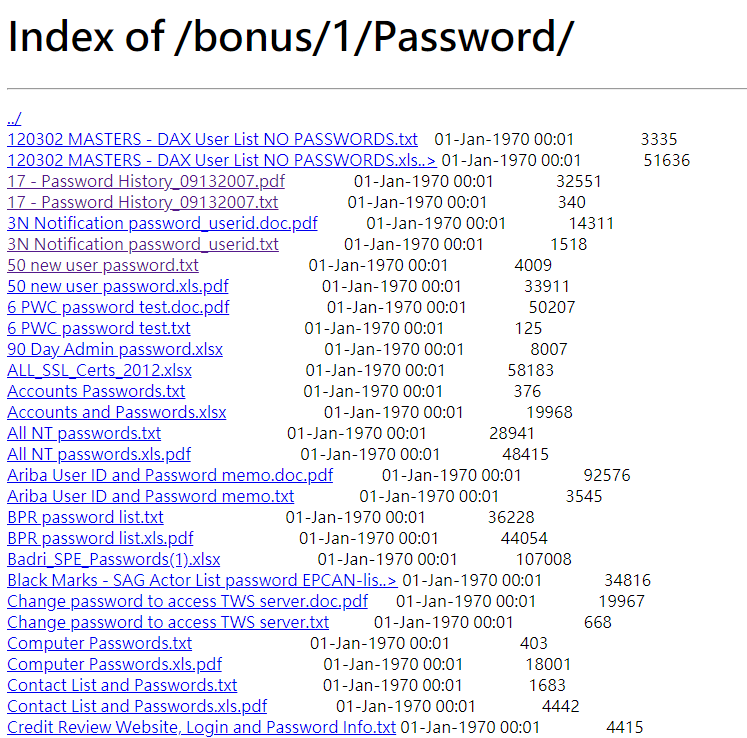

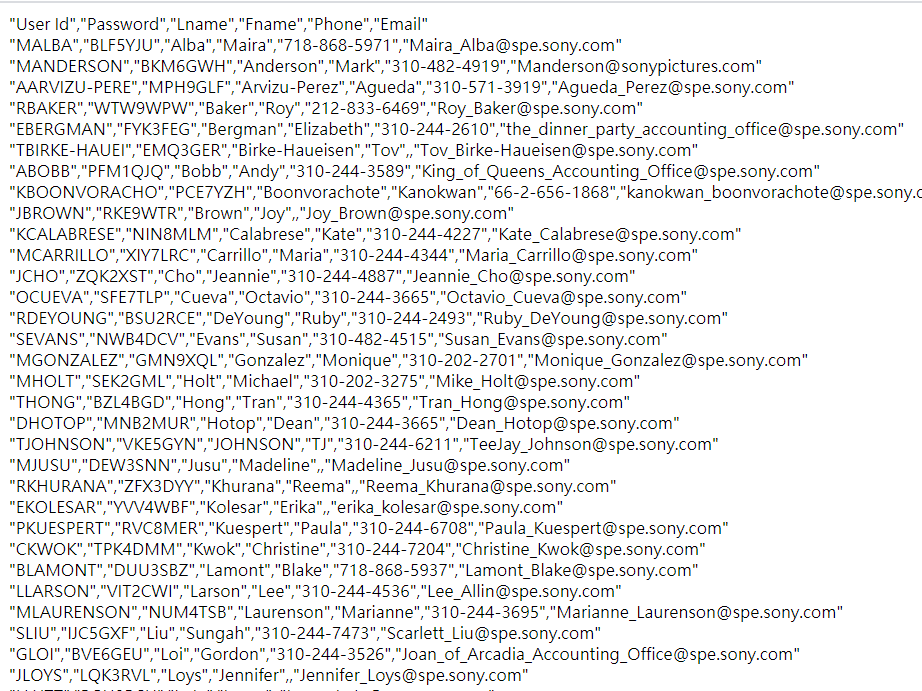

目錄 Index of /

權限忘了關,東西爽拿

- 拿設定檔 (搞不好裡面有帳號、密碼)

- 個資可能也存在裡面

- 了解整個電腦的目錄結構,進而作攻擊

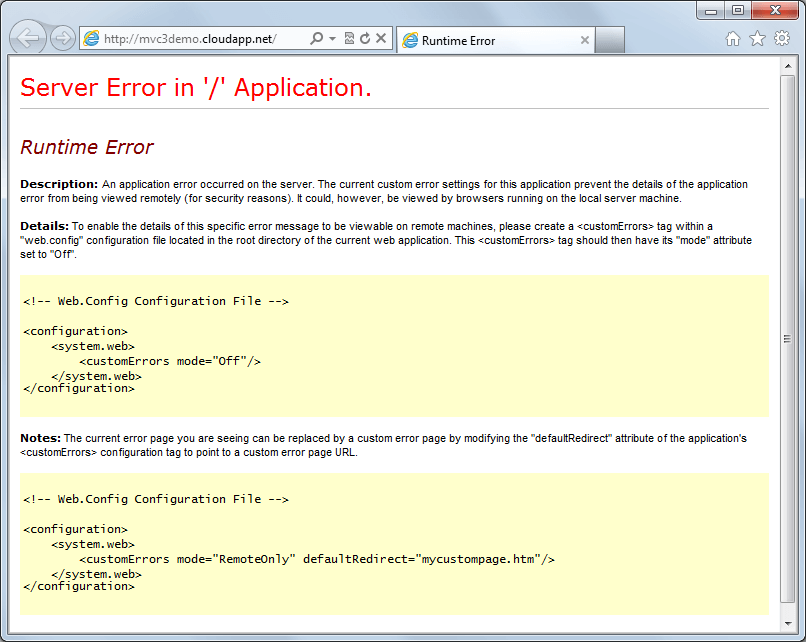

Error Log

錯誤訊息,情報蒐集

- 得知檔案路徑或結構

- 程式碼可能也跟著噴出來,了解程式邏輯

- 洩漏設定檔的內容

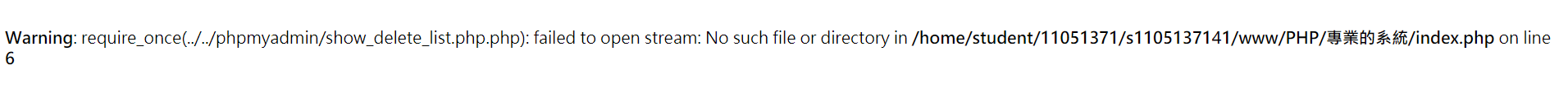

Misc

What is This ?

-

Misc 是 Miscellaneous 的簡寫,中文翻譯為「混雜的」

-

綜合題型、或是很難歸類的就會放 Misc

- 新技術、或是主辦方想搞的題目都會放這

-

Misc 常見的類型又分成以下幾種

- Recon ( 訊息蒐集 )

- Steganography ( 檔案隱寫術 )

- Encode ( 編碼的轉換 )

- Other ( 通靈 )

Recon (訊息蒐集)

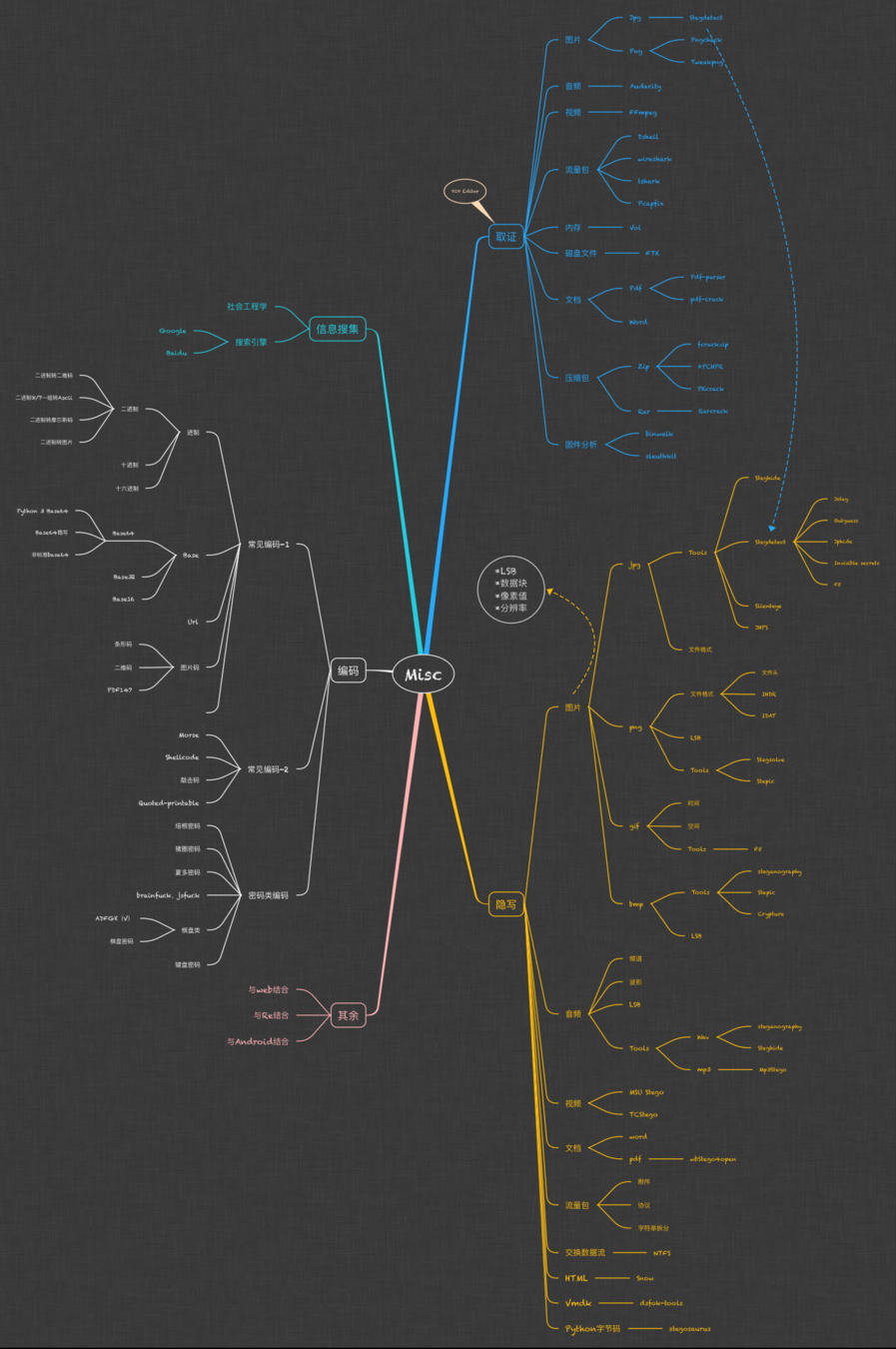

Google Dork

Wayback Machine

Shodan

Google Dork

-

又稱 Google Hacking

-

透過 Google 的強大搜尋語法

-

有漏洞的網頁、程式碼

-

搜出機敏資料,文件的好方法😃

-

語法

-

inurl:

- 在url找出指定關鍵字

-

intitle:

- 網頁標題

-

intext:

- 網頁中的關鍵字

-

filetype:

- 找出檔案的種類,ex: pdf, sql, txt, bak, backup....

- 找原文書可以靠他

-

site:

- 指定特定網站搜尋特定之內容

-

info:

- 搜尋指定網站的資訊

-

cache:

- 網頁紀錄

Lab - 更多 Webcam

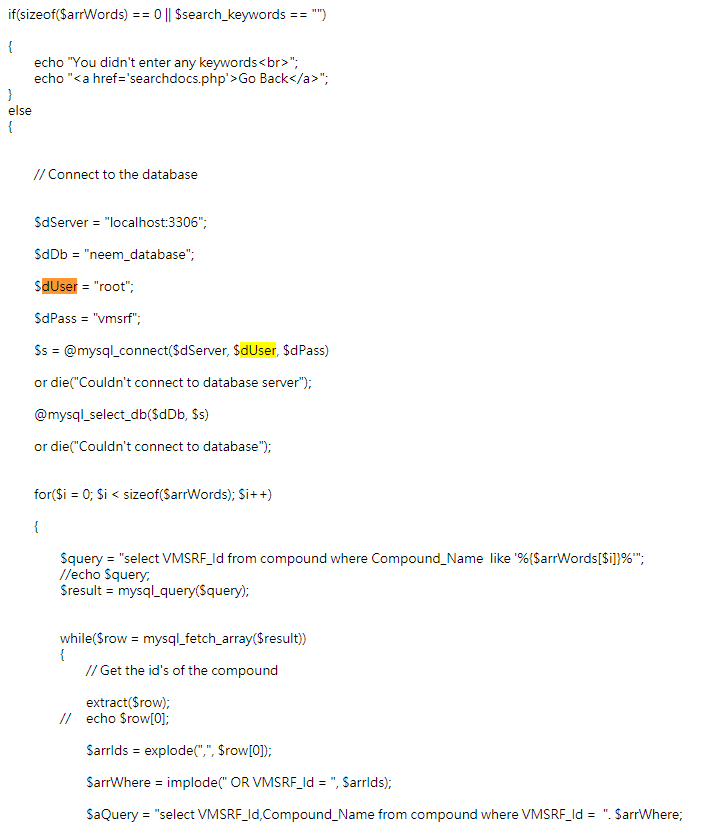

inurl:"CgiStart?page="Lab - 找 SQL 的連線帳密

intext:mysql_connect filetype:txt

更多資源

Cache

能夠查看網頁過去的紀錄

cache:https://www.google.com

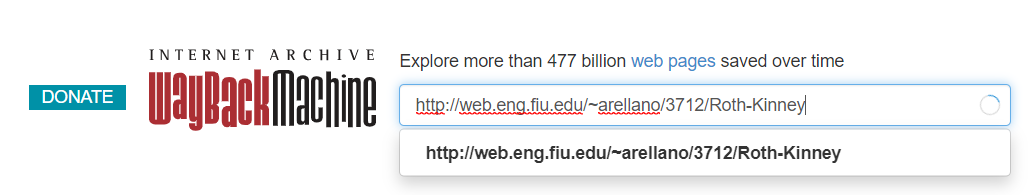

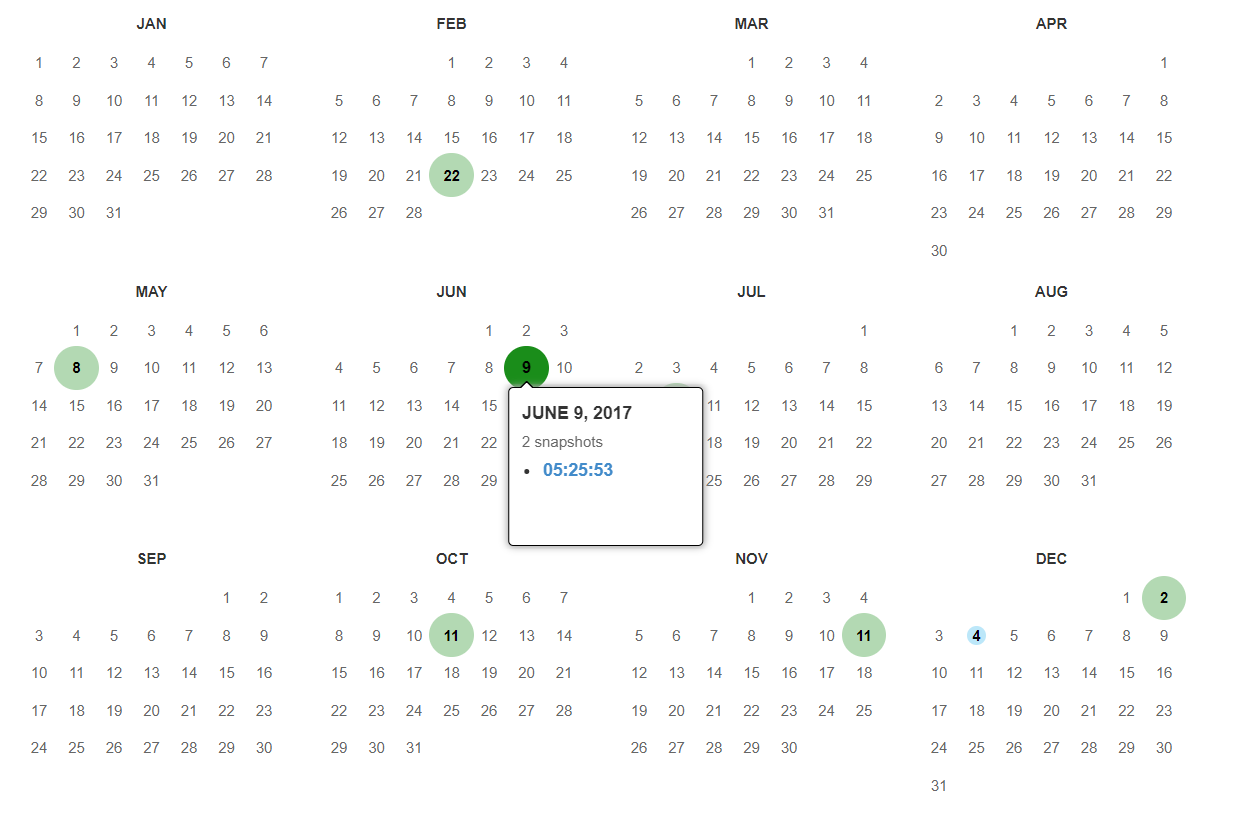

Wayback machine

- 就是網頁時光機

- 以前權限沒設好的網站,如果被他爬到就可以拿取來看囉

- 想看歷史可以看看維基

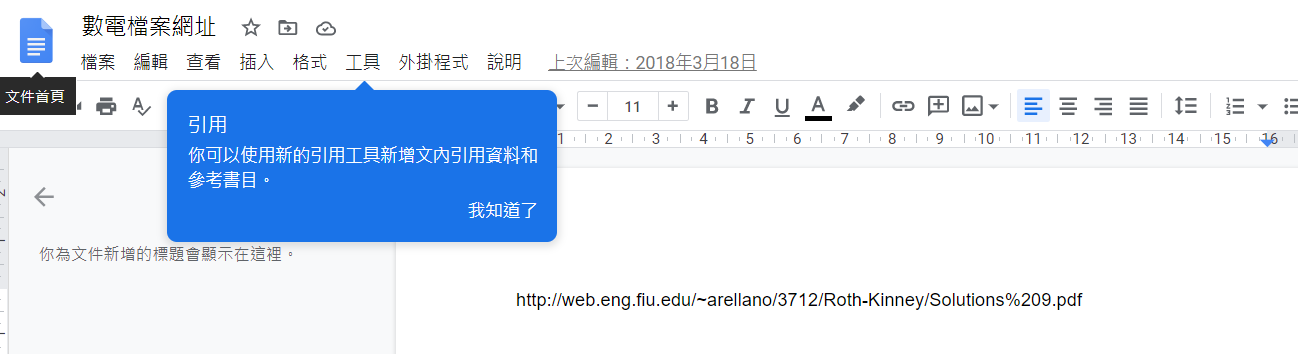

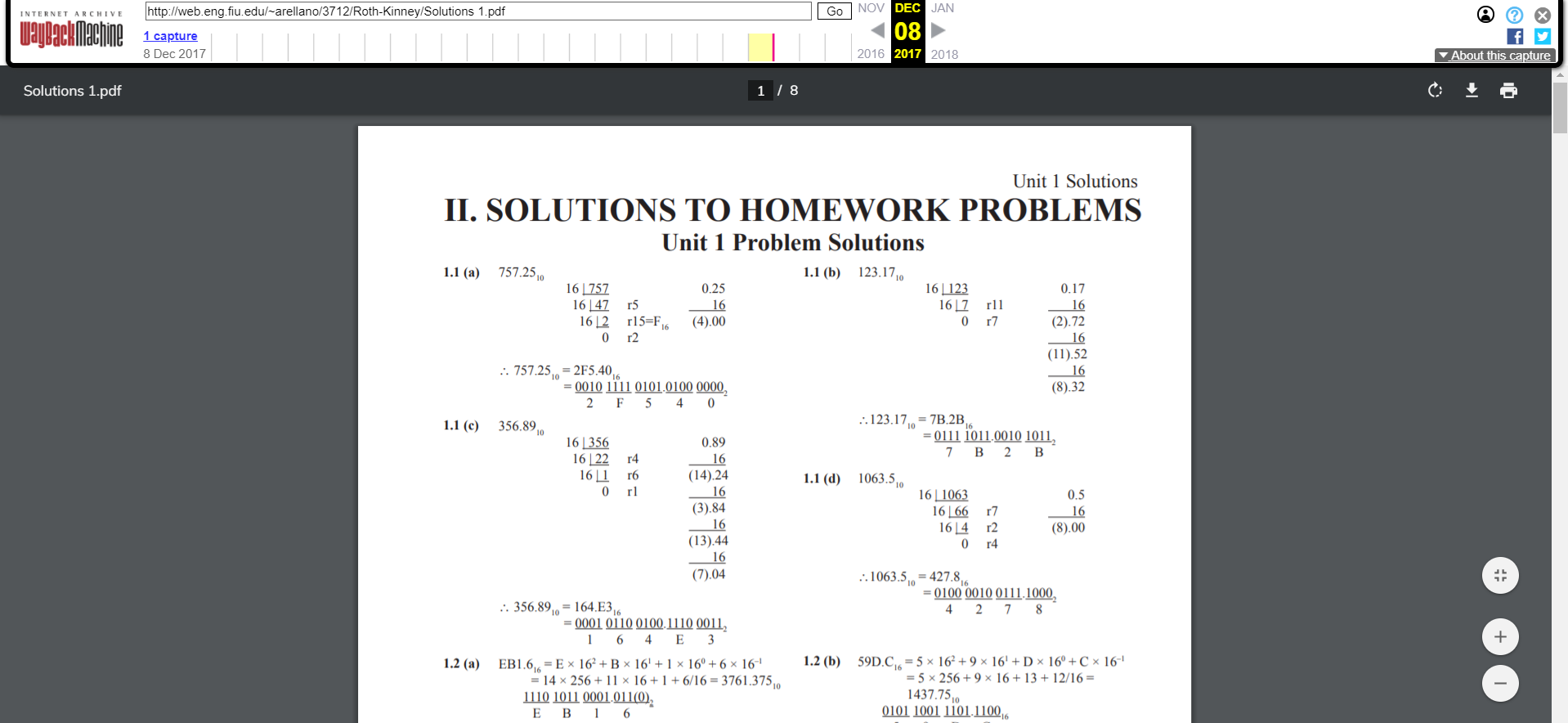

案例分享 -

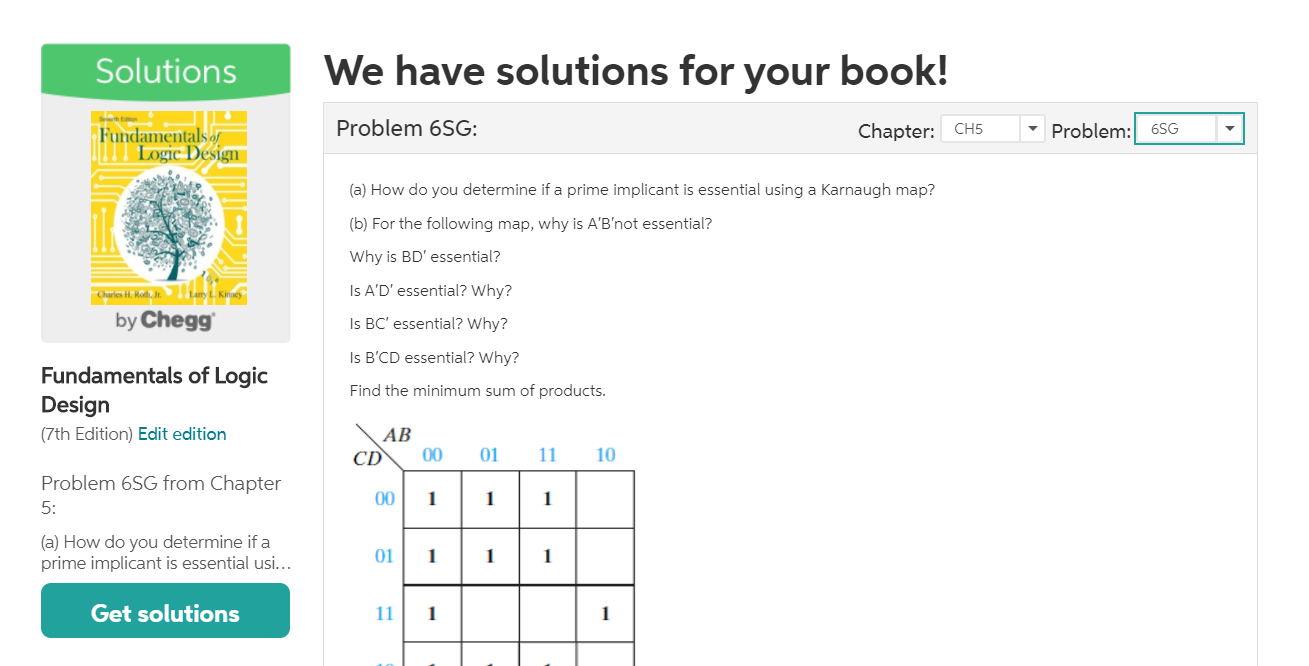

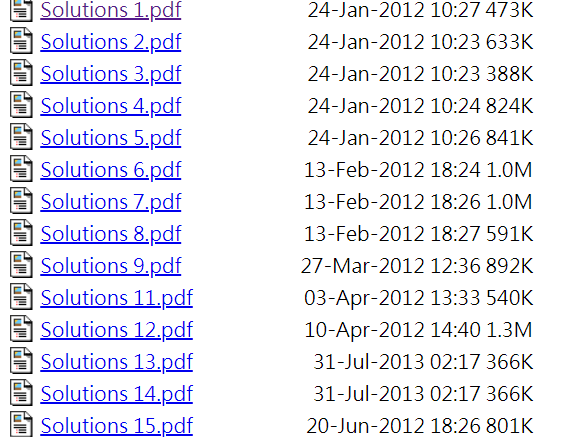

拯救數位電子學答案

於是

我用了各種方式想辦法拿原文書答案

正當我想要放棄的時候

就在某次的 Google 搜尋,看到這個

結果點進去,恩,有點希望

先用雲端存著

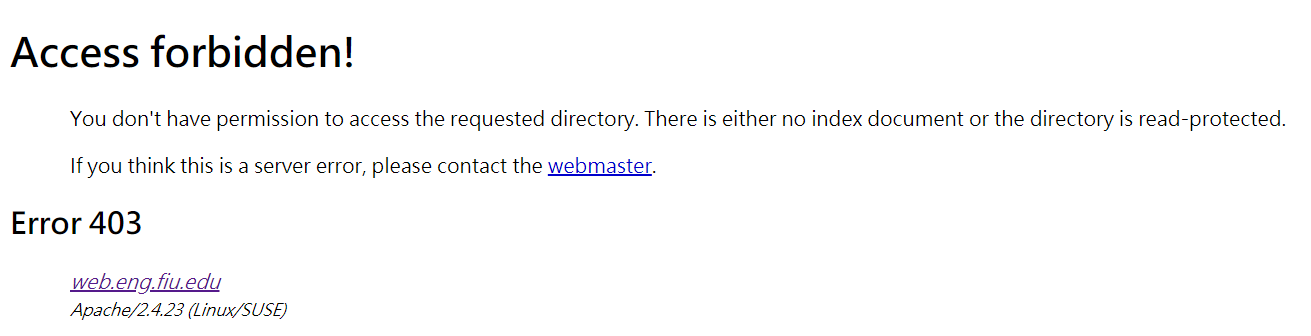

然後又絕望了

但是...

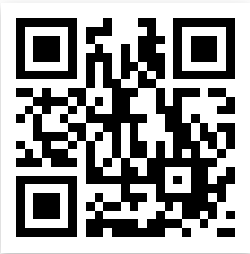

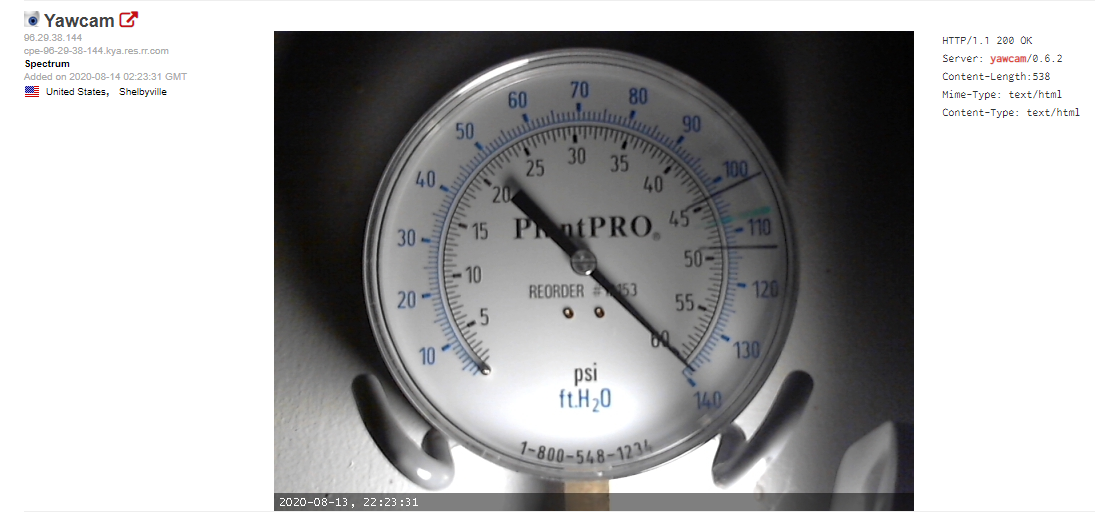

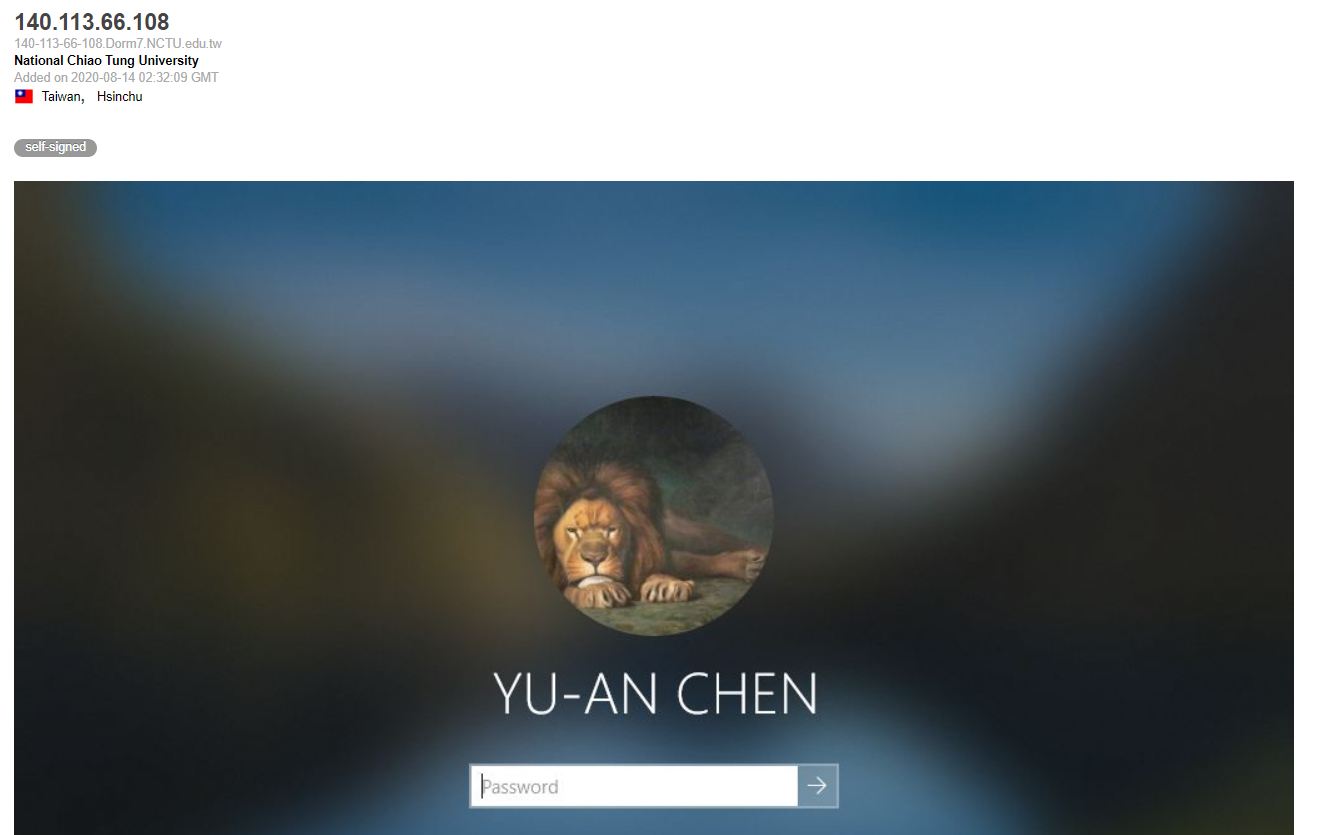

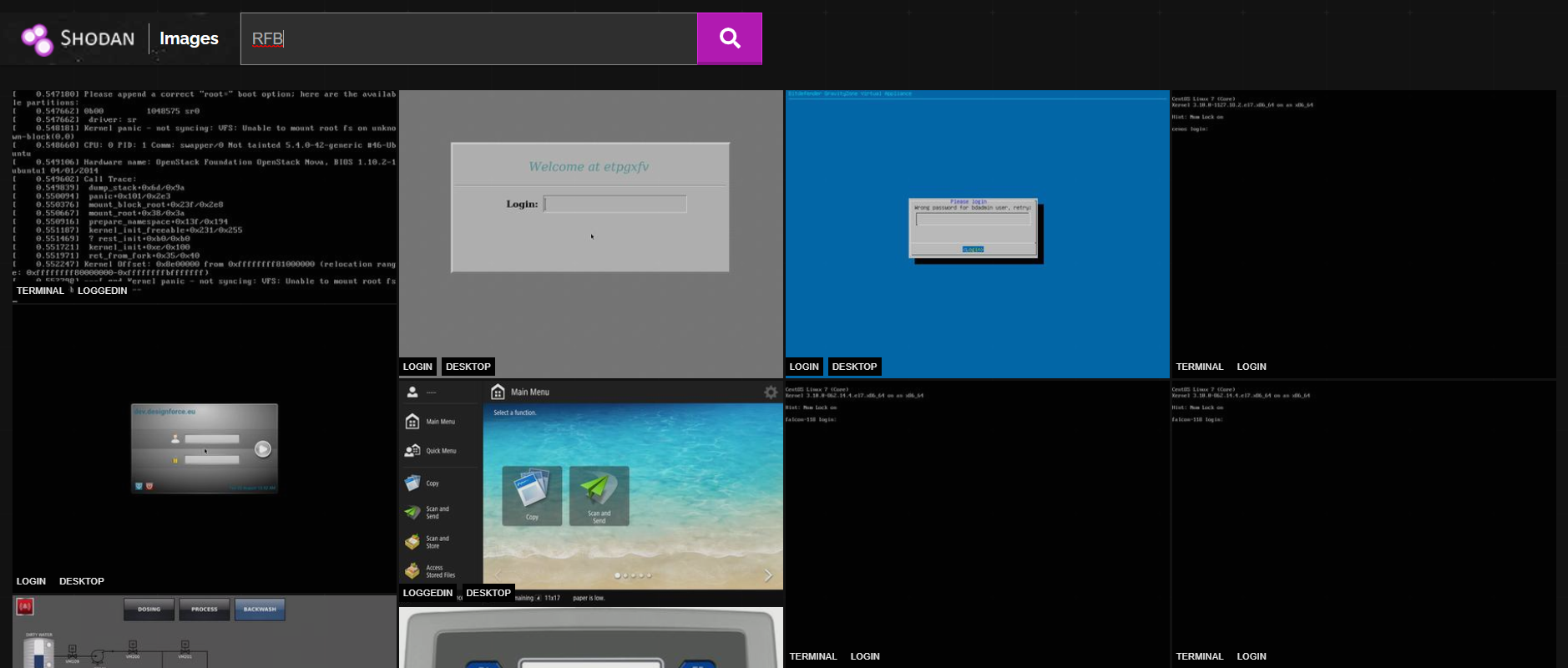

Shodan.io

- Sentient Hyper-Optimized Data Access Network

- 能夠搜尋所有連網的裝置

- 攝影機、家電、工控設施...

- 可以搜尋 IP、網址,也有特殊的 Filter 可以使用

駭客愛的搜尋引擎

阿你們要先註冊

Shodan Filters

-

net:

- net:140.136.0.0/24

-

country:

- country:TW

-

city:

- city:Taipei

-

port:

- port:22

-

os:

- os:"Windows XP"

-

hostname:

- hostname:edu.tw

-

product:

- product:mysql

試試看

yawcam在 edu.tw,開遠端桌面的機器

port:3389 has_screenshot:True hostname:edu.tw

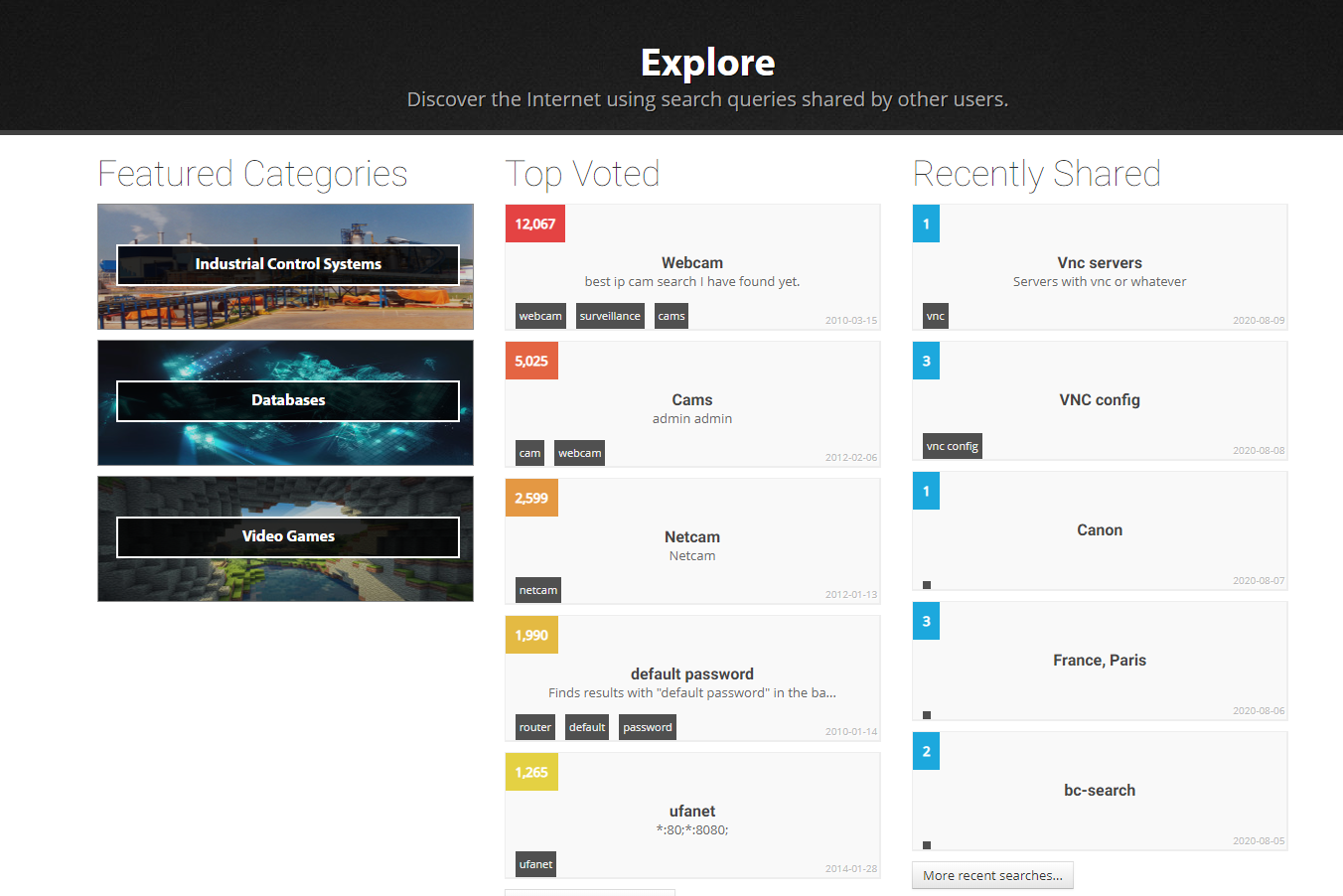

Explore

Shodan Images

還有很多自己玩齁

阿不要做壞事拜託

Steganography

(隱寫術)

隱寫術?

-

為了不讓其他人發現,將訊息藏到檔案中

- 圖片←今天講這個

- 聲音

- 影片

- 文檔

- 壓縮包...

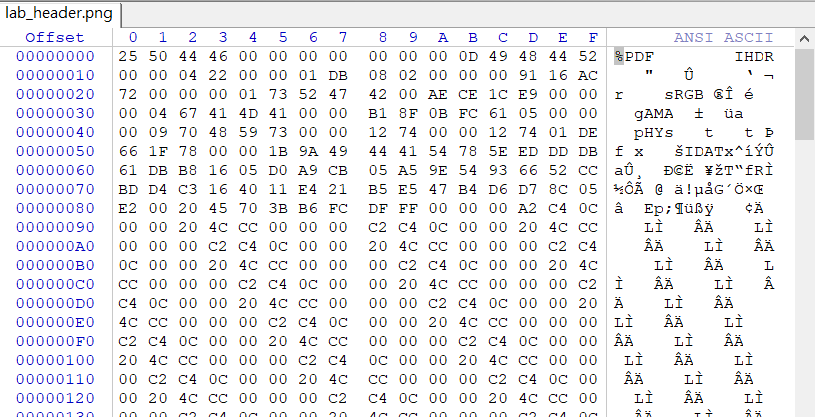

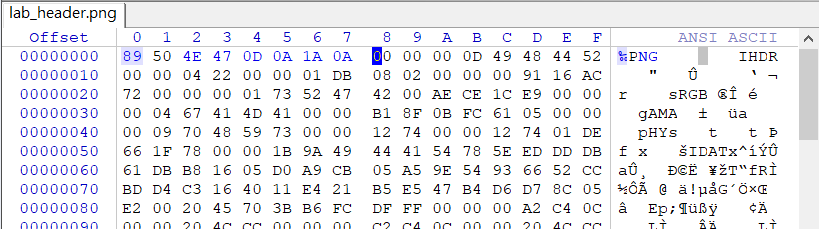

檔頭(Header)

-

每個類型的檔案都有屬於它的檔頭

- png

-

89 50 4E 47 0D 0A 1A 0A

-

- jpg, jpeg

-

FF D8 FF DB

-

- pdf

-

25 50 44 46

-

- png

工具

會用到的工具們

- Winhex

- Stegsolve

- Binwalk

- ...

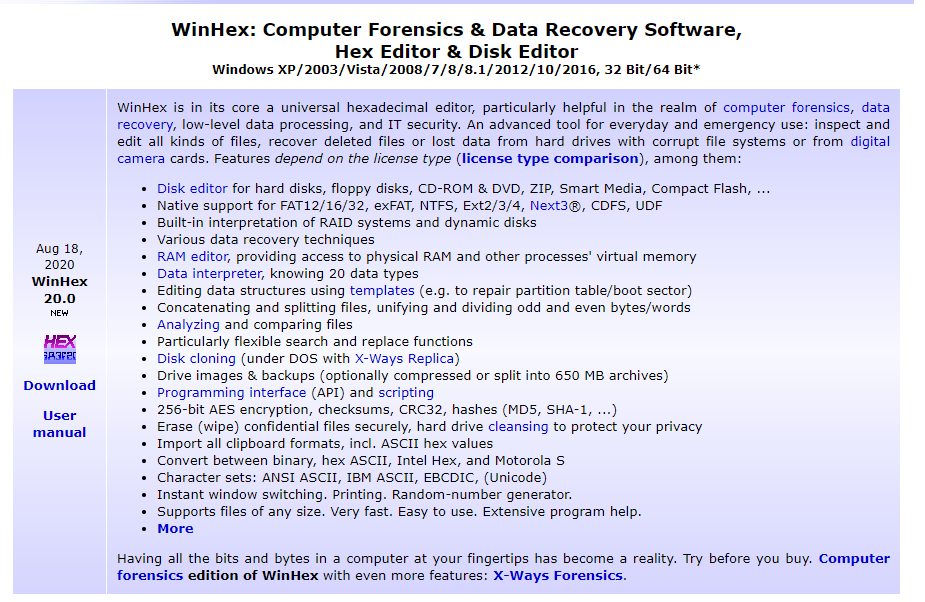

Winhex

-

十六進位編輯器,修改檔頭的時候很好用

- 免費

- 連結: https://x-ways.net/winhex/

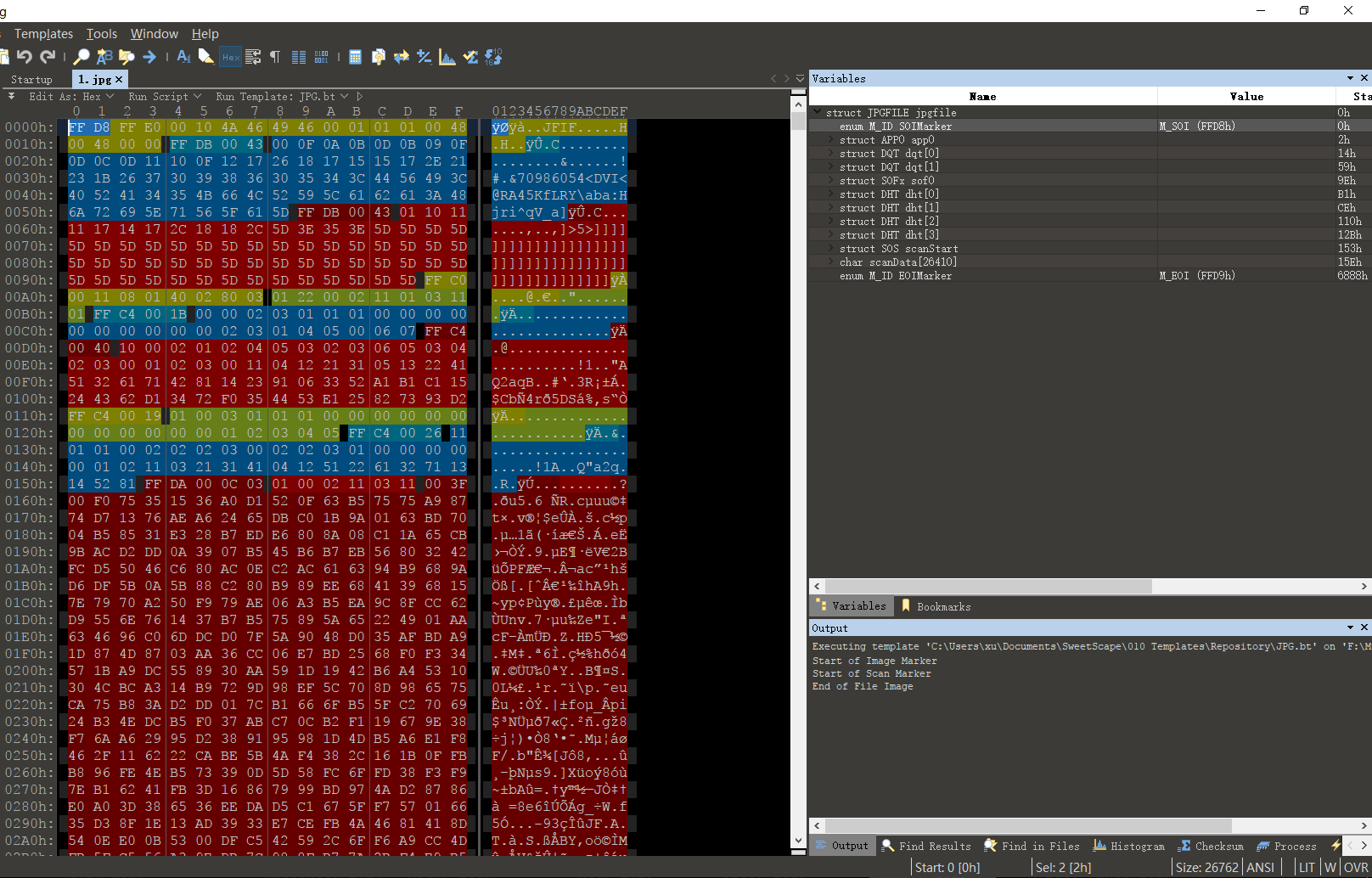

010 editor

-

更棒的編輯器

- 要錢,有免付費 30 天試用版

- 能將檔案內的區塊用顏色註記

- 連結: https://www.sweetscape.com/010editor/

Lab - 改檔頭(Header)

請試著用工具,將檔頭改成正確的格式

lab_header.png

lab_header.png

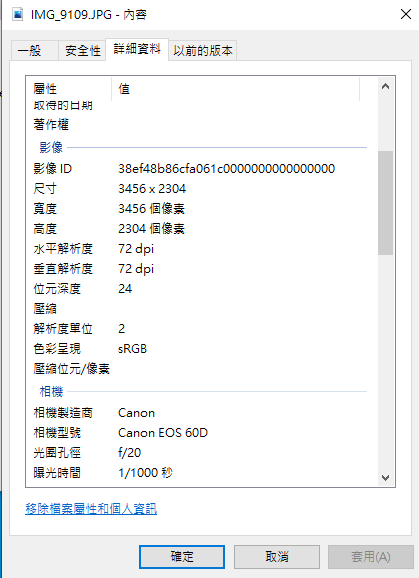

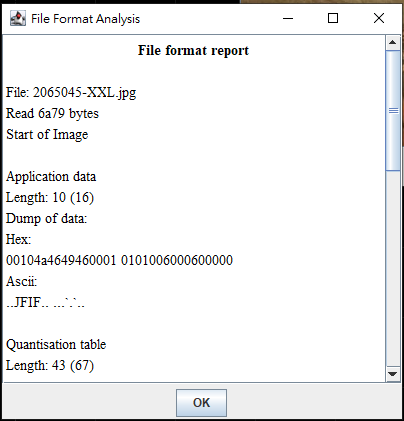

Exif

-

專為數位相機設計的格式

- 用於儲存相機屬性與拍攝資料

- 會把資訊存在jpg的binary中

- 可以竄改: )

Lab - exif訊息

hen簡單

lab_exif.png

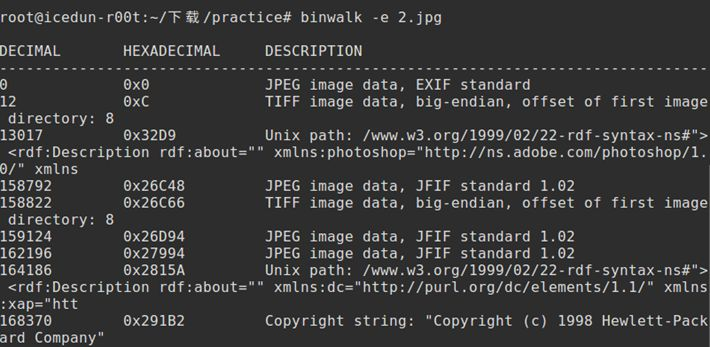

binwalk

-

分析檔案結構與系統

-

能查看檔案內有沒有藏東西

- https://github.com/ReFirmLabs/binwalk

-

安裝 - 用python

-

python setup.py install

-

python src/scripts/binwalk <option> <file>

使用方式

-

git clone https://github.com/ReFirmLabs/binwalk

Git-clone

-

cd binwalk

使用方式

# 掃描binary有甚麼東東,一般來說其實用-e就可以把東西撈出來

python src\scripts\binwalk -e <file>

# 將binary裡的所有分析出來的東西,切割出來放到資料夾

# -C ouptut folder

# -D=".*" all type

python src\scripts\binwalk -D=".*" -C="<folder>" <file>

Lab - 分析binary

請使用binwalk,找出Flag

lab_binwalk.jpg

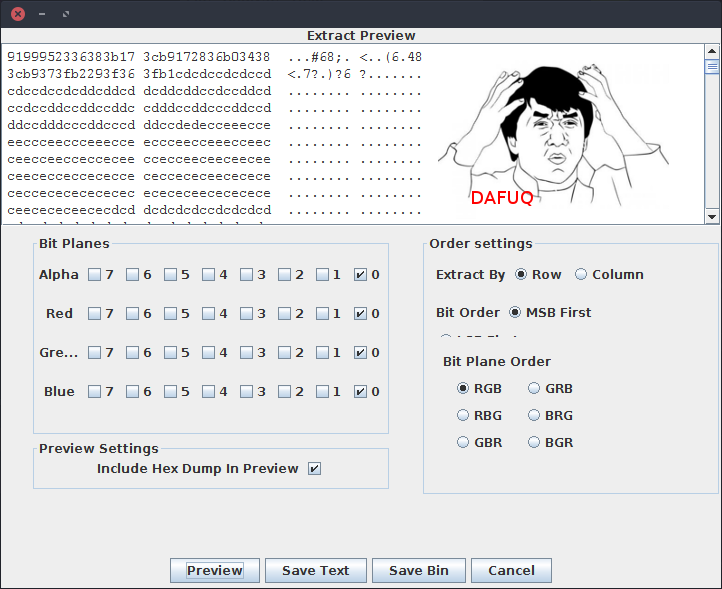

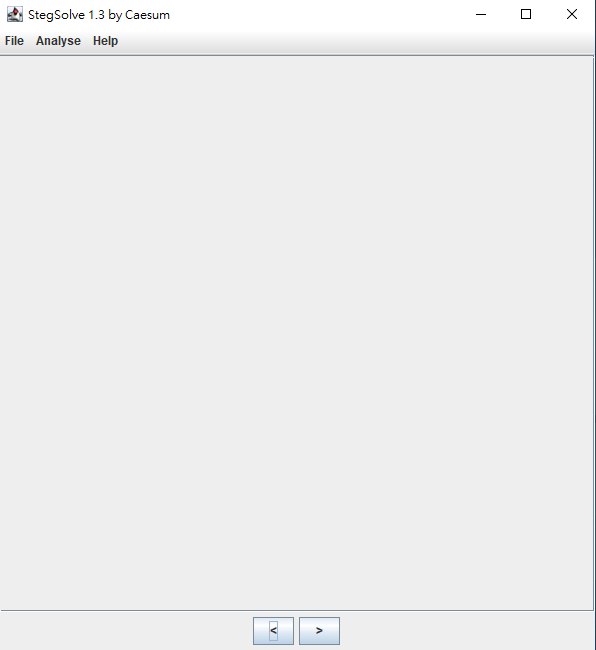

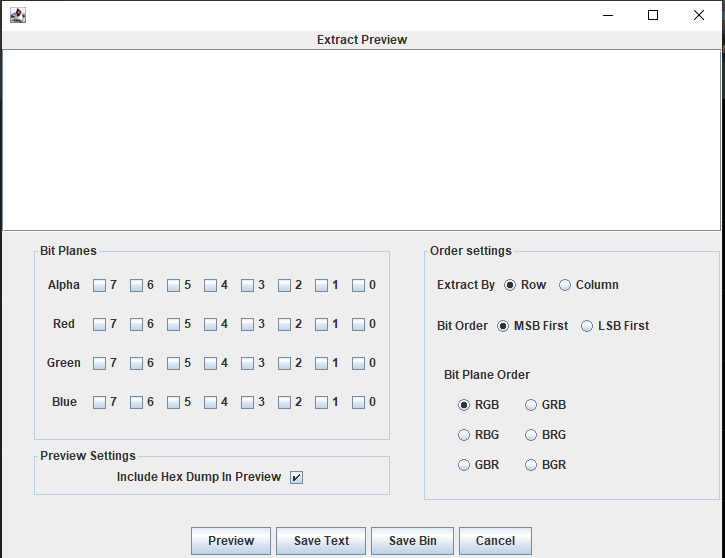

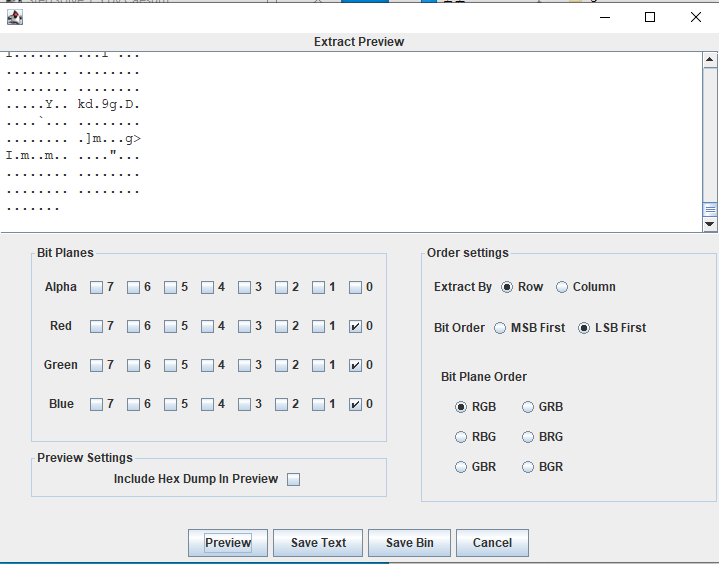

StegSolve

-

CTF-Misc解題神器

-

需安裝java才能跑,連結在底下

- http://www.caesum.com/handbook/Stegsolve.jar

-

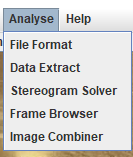

StegSolve

-

Analyse

-

File Format

- 圖片文件格式

- 查看圖片主要訊息內容

-

Data Extract

-

Stereogram Solver

-

Frame Browser

-

Image Combiner

-

StegSolve

-

Analyse

-

File Format

-

Data Extract

- 提取圖片的bit

- 細節我們等等說

-

Stereogram Solver

-

Frame Browser

-

Image Combiner

-

Lab - LSB隱寫

請透過上述工具,分析出flag

lab_lsb.png

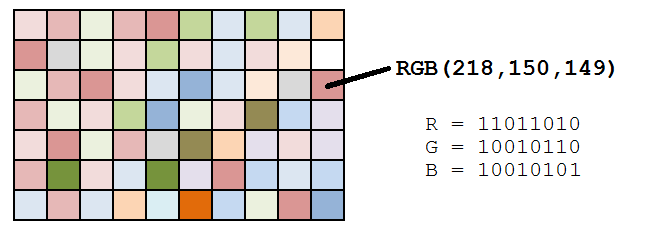

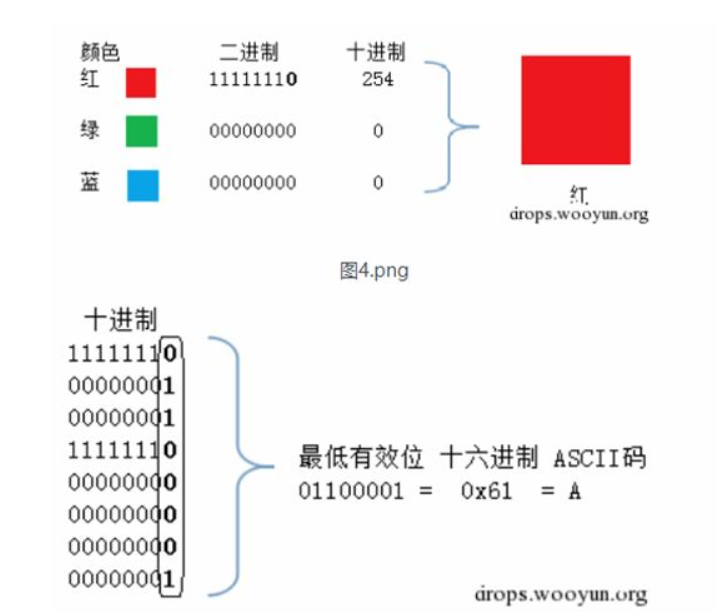

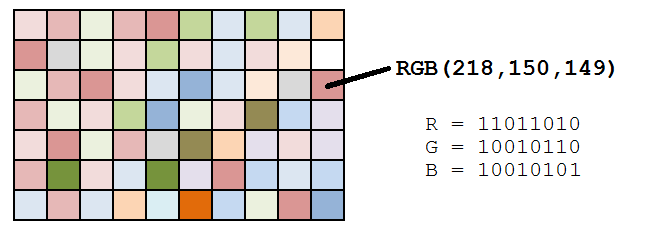

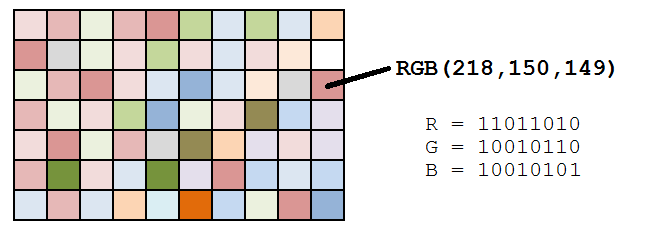

圖片組成

LSB ( Least Significant Bits)

隱寫

-

每個圖片中的像素由R,G,B三種顏色組成

-

每個顏色會暫8-bits,也就是0~255

- LSB中文為最低有效位

- 原理就是把訊息藏到最後一個bits像素並顯示

- 人眼分辨不出來,然而每個像素可以放3個bits

-

LSB ( Least Significant Bits)

隱寫

R: 10110110 G: 11010111 B: 10101000

row

column

StegSolve

-

Analyse

-

File Format

-

Data Extract

-

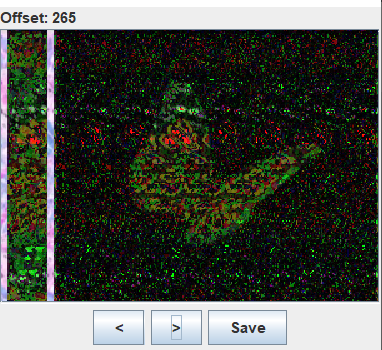

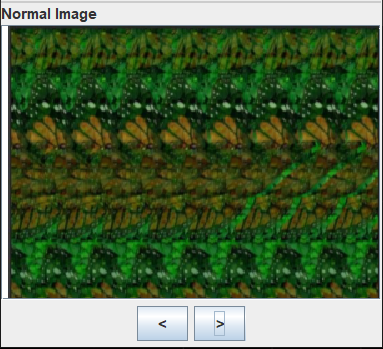

Stereogram Solver

- 視錯覺變立體圖,用2D模擬3D

- 能將整張圖該行的pixel往左或往右移動

- https://magiceye.ecksdee.co.uk/

-

Frame Browser

-

Image Combiner

-

Lab - Stereogram Solver

左移還是右移offset呢?

lab_stereogram.png

StegSolve

-

Analyse

-

File Format

-

Data Extract

-

Stereogram Solver

-

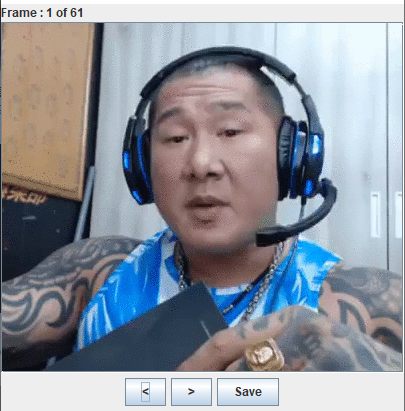

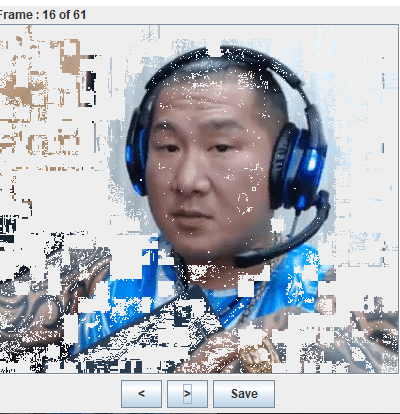

Frame Browser

- frame的觀察工具

- 用在觀察動圖(ex:gif)

-

Image Combiner

-

Lab - Frame Browser

挑看選看哦

lab_frame.gif

StegSolve

-

Analyse

-

File Format

-

Data Extract

-

Stereogram Solver

-

Frame Browser

-

Image Combiner

- 影像合成

- 拼圖,拼接

-

A, B combine

AND, OR, NOT, XOR, ADD, SUB...

Lab - 雙圖解析

很像有藏東西?

lab_double.png

補充

Encode

(編碼)

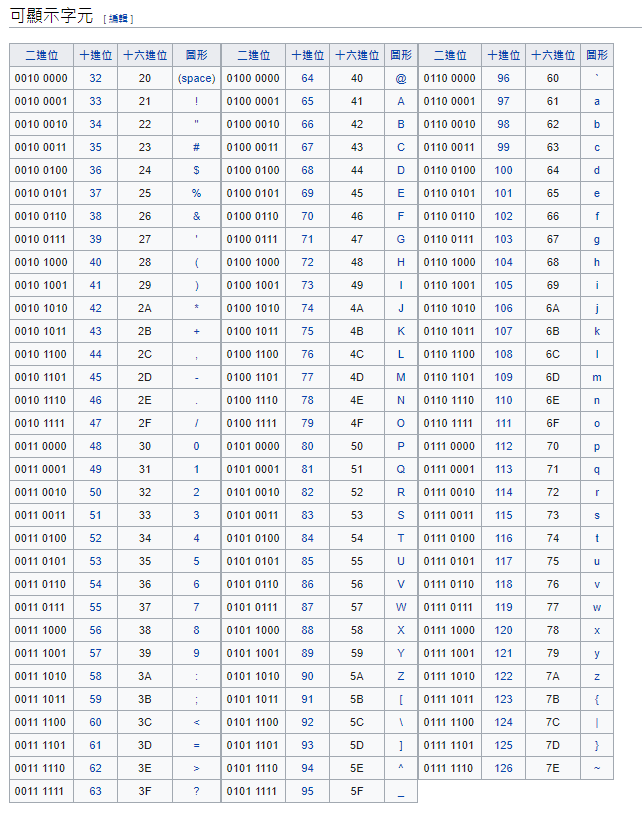

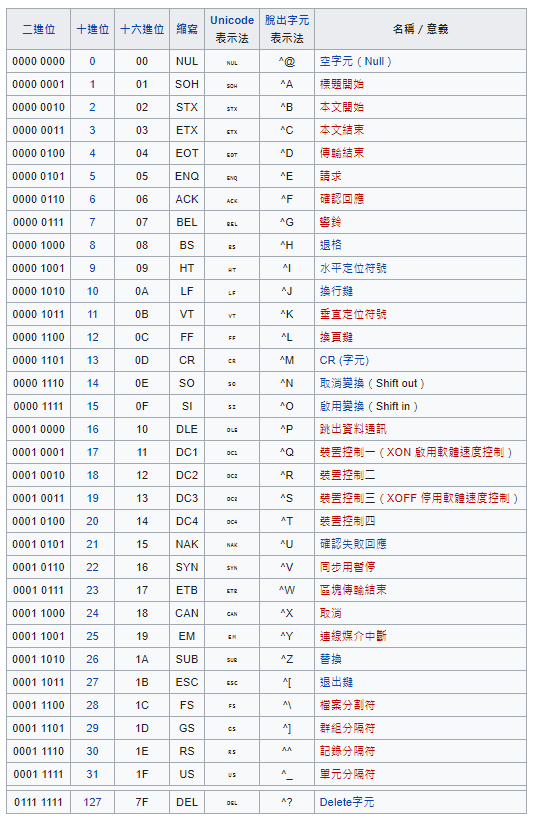

ASCII

- 基於拉丁字母的一套編碼系統,將數字對到英文字母與符號

- https://zh.wikipedia.org/wiki/ASCII

各種進位制

-

binar

-

Octal

-

Decimal

-

HexDecimal

-

01

-

01234567

-

0123456789

-

0123456789ABCDEF

Lab - binary & ASCII

001100110000....

lab_binary_ascii.txt

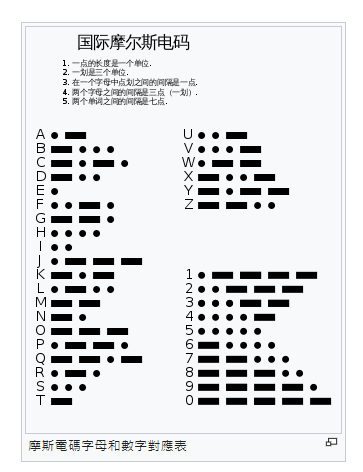

Morse

- 一種時通時斷的訊號代碼

- 美國人摩斯所發明,古老時代用電來傳送文字的方法

- https://zh.wikipedia.org/wiki/ASCII

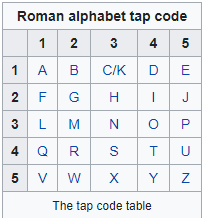

Tap-code

- 類似摩斯電碼,古人監獄中溝通的方式

- 利用敲擊的方式傳輸所需資料

Lab - Morse&Tap code

lab_Morse_tap.txt

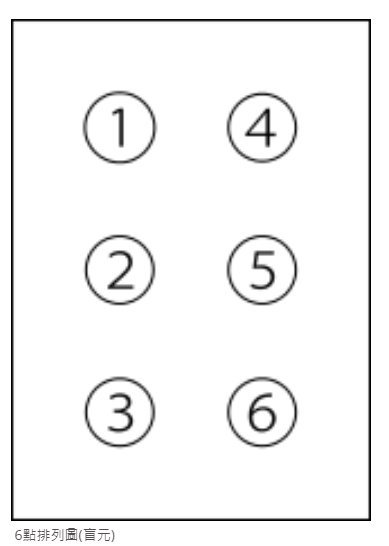

點字

- 給盲人使用的文字,由法國人發明

- 利用點字機、點字版製作出不同組合的凸點

- https://www.wikiwand.com/zh-mo/%E8%87%BA%E7%81%A3%E7%9B%B2%E6%96%87

Lab - 點字體驗

請聰明的您解析

point.png

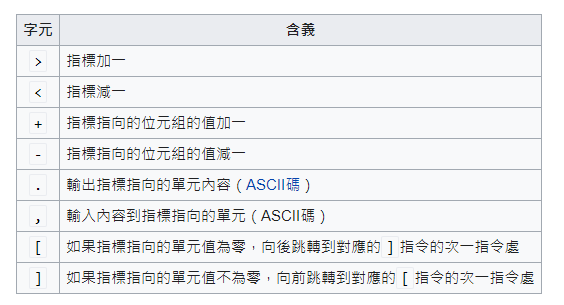

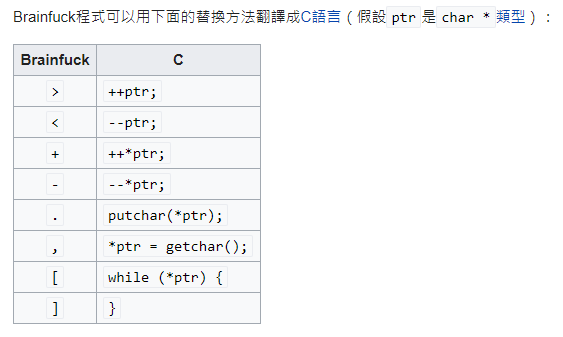

Brainfuck(BF)

-

only pointer的世界

- 極小化的程式語言

- https://zh.wikipedia.org/wiki/Brainfuck

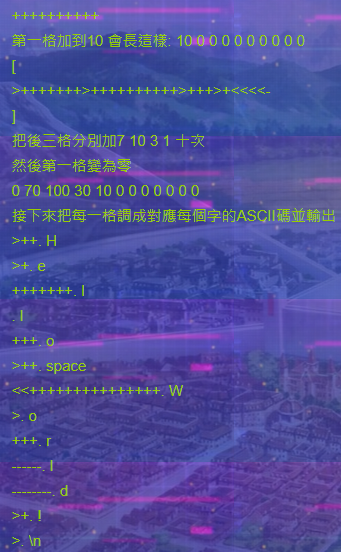

Brainfuck(BF) - Hello World!

++++++++++[>+++++++>++++++++++>+++>+<<<<-]

>++.>+.+++++++..+++.>++.<<+++++++++++++++.

>.+++.------.--------.>+.>.

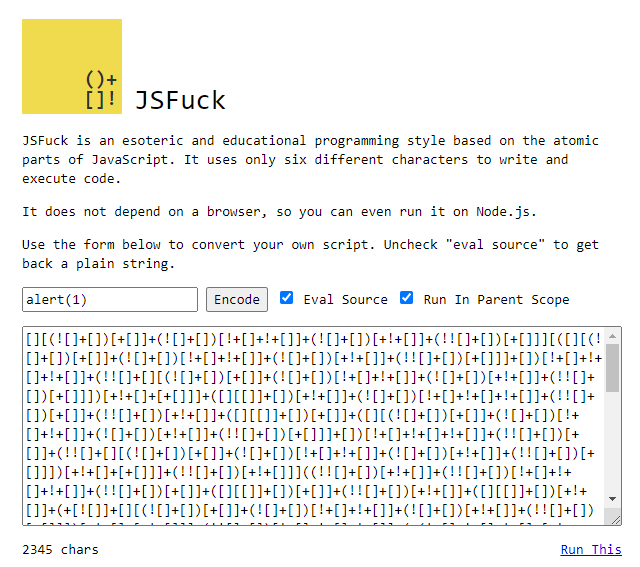

Jsfuck

- 前身為jjencode,能將js內容換成以下這18個符號

- []()!+,\"$.:;_{}~=

- 後來在2012年推出了更簡化版的jsfuck

- ! [ ] ( ) +

- GitHub: https://github.com/aemkei/jsfuck

- Website: http://www.jsfuck.com/

Lab - kcufsJ

AIS3考古

kcufsJ.txt

aaencode

- 把js變成表情符號了

- https://utf-8.jp/public/aaencode.html

゚ω゚ノ= /`m´)ノ ~┻━┻ //*´∇`*/ ['_']; o=(゚ー゚) =_=3;

c=(゚Θ゚) =(゚ー゚)-(゚ー゚); (゚Д゚) =(゚Θ゚)= (o^_^o)/ (o^_^o);

(゚Д゚)={゚Θ゚: '_' ,゚ω゚ノ : ((゚ω゚ノ==3) +'_') [゚Θ゚] ,゚ー゚ノ :(゚ω゚ノ+ '_')[o^_^o -(゚Θ゚)]

,゚Д゚ノ:((゚ー゚==3) +'_') [゚ー゚] }; (゚Д゚) [゚Θ゚] =((゚ω゚ノ==3) +'_') [c^_^o];(゚Д゚) ['c'] =

((゚Д゚) +'_') [ (゚ー゚)+(゚ー゚)-(゚Θ゚) ];(゚Д゚) ['o'] = ((゚Д゚)+'_') [゚Θ゚];(゚o゚)=(゚Д゚) ['c']+

(゚Д゚) ['o']+(゚ω゚ノ +'_')[゚Θ゚]+ ((゚ω゚ノ==3) +'_') [゚ー゚] + ((゚Д゚) +'_') [(゚ー゚)+(゚ー゚)]+ (

(゚ー゚==3) +'_') [゚Θ゚]+((゚ー゚==3) +'_') [(゚ー゚) - (゚Θ゚)]+(゚Д゚) ['c']+((゚Д゚)+'_') [(゚ー゚)+(

゚ー゚)]+ (゚Д゚) ['o']+((゚ー゚==3) +'_') [゚Θ゚];(゚Д゚) ['_'] =(o^_^o) [゚o゚] [゚o゚];(゚ε゚)=((

゚ー゚==3) +'_') [゚Θ゚]+ (゚Д゚) .゚Д゚ノ+((゚Д゚)+'_') [(゚ー゚) + (゚ー゚)]+((゚ー゚==3) +'_') [o^_^o -

゚Θ゚]+ ((゚ー゚==3) +'_') [゚Θ゚]+ (゚ω゚ノ +'_') [゚Θ゚]; (゚ー゚)+=(゚Θ゚); (゚Д゚)[゚ε゚]='\\'; (

゚Д゚).゚Θ゚ノ=(゚Д゚+ ゚ー゚)[o^_^o -(゚Θ゚)];(o゚ー゚o)=(゚ω゚ノ +'_')[c^_^o];(゚Д゚) [゚o゚]='\"';(

゚Д゚) ['_'] ( (゚Д゚) ['_'] (゚ε゚+(゚Д゚)[゚o゚]+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ (゚ー゚)+ (゚Θ゚)+ (゚Д゚)[゚ε゚]+(

゚Θ゚)+ ((゚ー゚) + (゚Θ゚))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+(゚ Θ゚)+ (゚ー゚)+ ((゚ー゚) + (゚Θ゚))+ (゚Д゚)[゚ε゚]+

(゚Θ゚)+ ((o^_^o) +(o^_^o))+ ((o^_^o) - (゚Θ゚))+ (゚Д゚)[゚ε゚]+(゚Θ゚)+ ((o^_^o) +(

o^_^o))+ (゚ー゚)+ (゚Д゚)[゚ε゚]+((゚ー゚) + (゚Θ゚))+ (c^_^o)+ (゚Д゚)[゚ε゚]+((o^_^o) +(o^_^o))+ (

゚Θ゚)+ (゚Д゚)[゚ε゚]+((゚ー゚) + (゚Θ゚))+ (゚Θ゚)+ (゚Д゚)[゚o゚]) (゚Θ゚)) ('_');QRcode

[2020NISRA_Class] Info Leakage + Misc

By halloworld

[2020NISRA_Class] Info Leakage + Misc

- 1,050