Criptografia

convencional: Técnicas Clasicas

Seguridad Computacional

- Colección

- Herramientas

- Proteger data

Network Security

- Seguridad Computacional

- Proteger data durante la transmision

Modelo simplificado de Encriptacion convencional

Texto plano

Llave

Llave

Texto plano

Texto encriptado

Algoritmo Encriptacion

Algoritmo Desencriptacion

Modelo convencional

Criptografia Clasificacion

- Tipo de operaciones de transformación

- Numero de llaves utilizadas

- La forma en que se procesa

Criptoanalisis

- Proceso de intentar descubrir X y/o K

Definiciones

- Computacionalmente seguro

- Incondicionalmente seguro

- Ataque: fuerza bruta

- Costo break > Valor info

- Tiempo break > tiempo util

Ataque de Fuerza Bruta

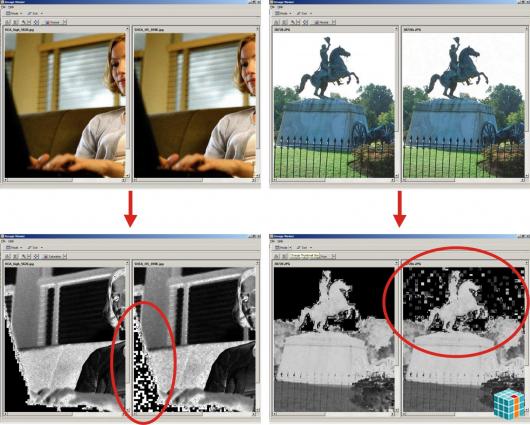

Esteganografía

Caesar Cipher

Caesar Cipher

Playfair Cipher

Vigener Cipher

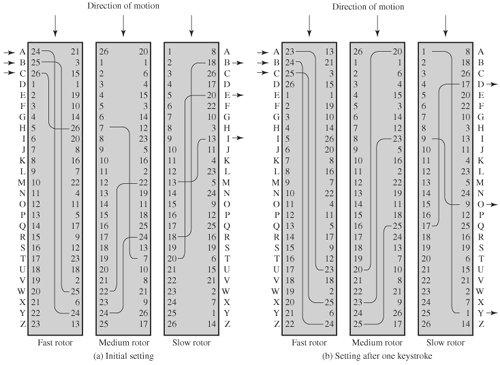

Maquinas de rotor

Herber Rotor Machine

1917

Enigma

1920, Militarmente 1930

The Imitiation Game

Marian Rejewski

1929

1939

Enigma

Alan Turing

1912-1954

Alan Turing

- Matemático.

- Científico de Computación.

- Maratonista.

- Sus contribuciones a la criptografia permanecieron secretas hasta 1970.

- En 1943, se develaban 84,000 mensajes al mes utilizando "bomba".

- Se estima que acorto la 2da guerra 2 años.

- De no haberse roto Enigma, podrían haber muerto entre 14-21 millones de personas.

- Entre 1948 y 1950 comenzó a escribir un programa de ajedrez para una computadora que ni siquiera existía.

Enigma Como funciona

Enigma - Debilidad

intro-criptografica

By Mijail Paz

intro-criptografica

- 870