Hacker n'est pas jouer

Présentation

@Michel & @Benzo

conférence & démos

root66.net

L'association Root66

- Depuis 1999

- Les logiciels libres

- Conférences

- Permanences & ateliers

- Install Party & smartphone Party

- Ciné Débat

- Formations

Disclaimer

- démos (x4) - crescendo

- conseils pratiques

- questions - échanges

conférence participative

Disclaimer

-

Cette conférence n'est pas un cours pour devenir un "hacker" - !=voleur

-

Nous ne vous apprendrons pas à pirater des comptes ou des appareils

-

Il ne s'agit pas de faire peur, mais de vous donner des clés pour comprendre et agir, choisir comment vous protéger

conférence

Disclaimer

« Toute démonstration d’un produit quelconque qui fonctionnait parfaitement aux répétitions échouera lamentablement lors de la démonstration publique. »

effet Bonaldi

Disclaimer

Toutes nos activités sont numérisées

Contexte

piratage :

multitude d'acteurs avides de nos datas : état, entreprises, d'autres malveillants, cybercriminels, script kiddies...

-> menaces escroquerie, arnaques , vols de données , espionnage, surveillance généralisée ...

Nos données sont convoitées

Démo 1

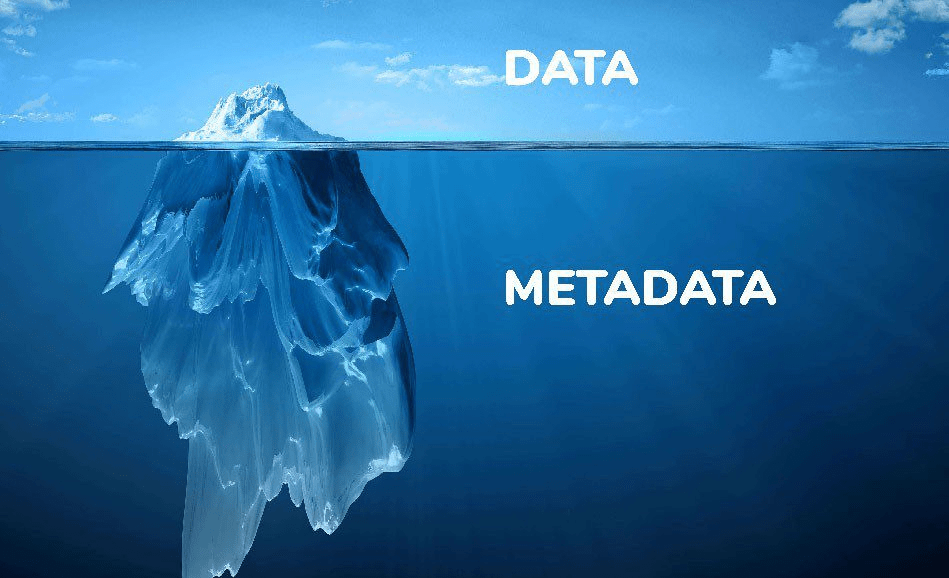

Derrière les apparences ...

Derrière les apparences...

Les traces qu'on laisse sur le Web

Derrière les apparences...

Les traces numériques

Derrière les apparences...

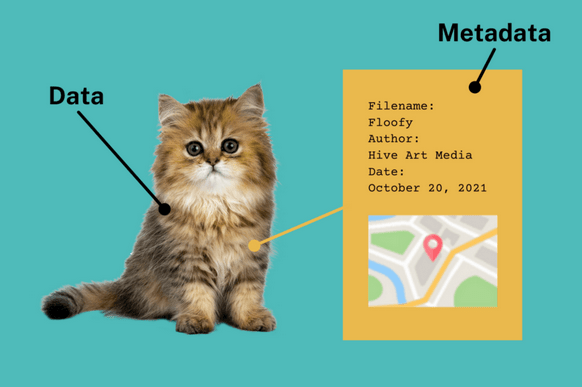

- sous windows :

clic droit sur doc - propriétés - détails - supprimer

- sous Linux : exiftool

Mesures - conseils pour limiter le risque:

Supprimer metadatas avant de partager les fichiers

Derrière les apparences...

- en configurant ses logiciels d'édition :

bureautiques, dessin, videos...

Menus préférences - options

pdf , docx, Photoshop, Gimp ...

Mesures - conseils

Limiter la production de metadonnées

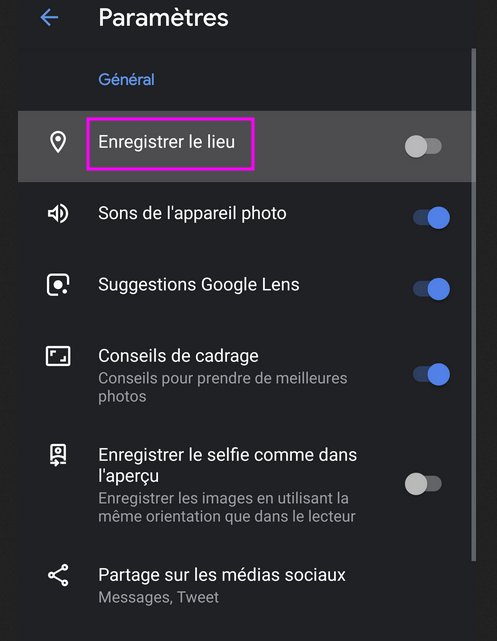

Derrière les apparences...

Android :

Sur l'Appareil Photo

- ouvrir l'application - aller dans les Réglages

- désactiver l'option Enregistrer le lieu.

Mesures - conseils pour limiter le risque:

Les photos prises par la suite ne pourront plus avoir les données GPS dans ses métadonnées.

Derrière les apparences...

Android :

Mesures - conseils pour limiter le risque:

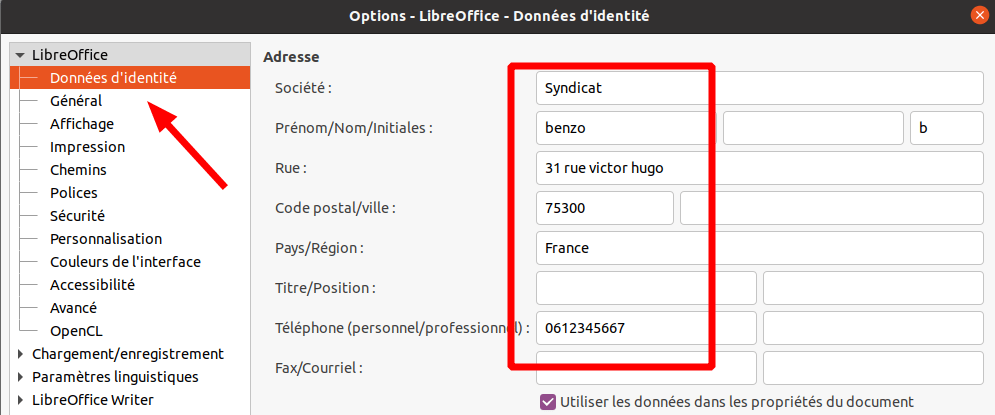

Derrière les apparences...

Configurer ses appareils et ses applications pour ne pas produire de metadatas

Applications bureautiques :

exemple: Libre-office 👉

Mesures - conseils pour limiter le risque:

Derrière les apparences...

Mesures - conseils pour limiter le risque:

Démo 2

A la pêche de vos infos

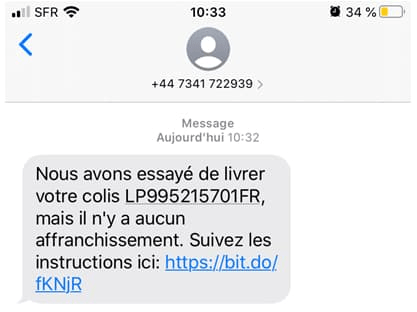

Le phishing par SMS

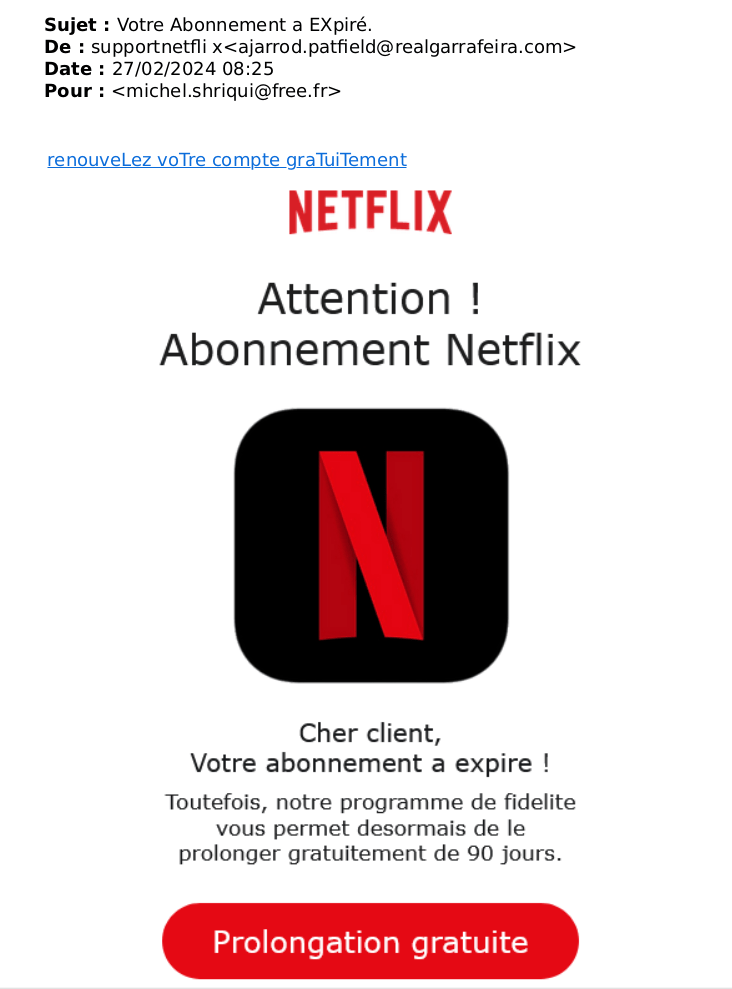

Le phishing par mail

Démo 2

Mesures - conseils pour détecter un phishing:

Ne répondez jamais :

-

à l’urgence d’un message, surtout s’il vous demande infos sensibles comme les identifiants de connexion

- aux promesses d’enrichissement , de remboursement , de bonheur,...

1 - Soyez sceptique

Démo 2

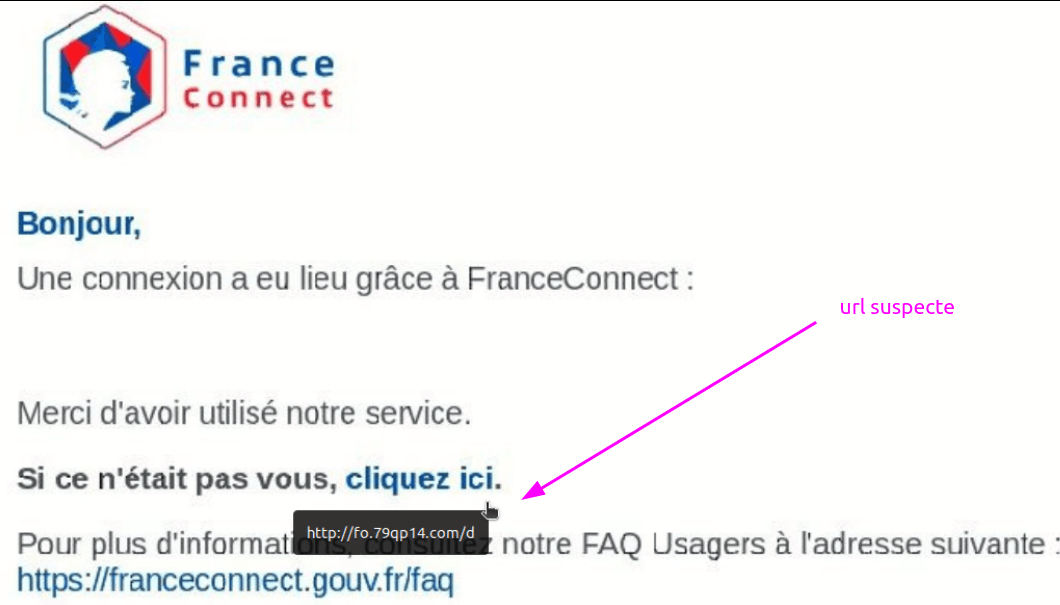

Mesures - conseils pour pour détecter un phishing:

Au survol de la souris , l'URL complète apparaît :

- nom de domaine légitime ?

2 - vérifier les URL

Démo 2

Mesures - conseils pour pour détecter un phishing:

2 - vérifier les URL

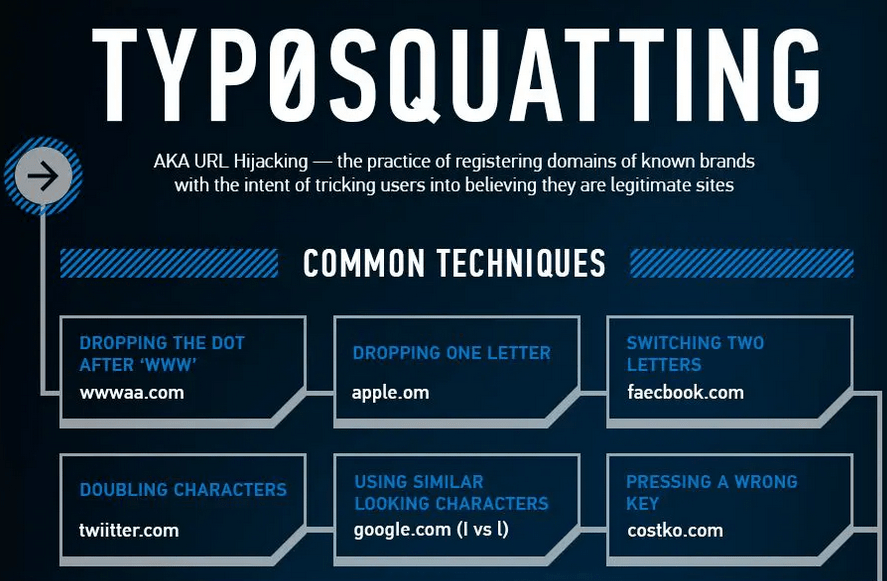

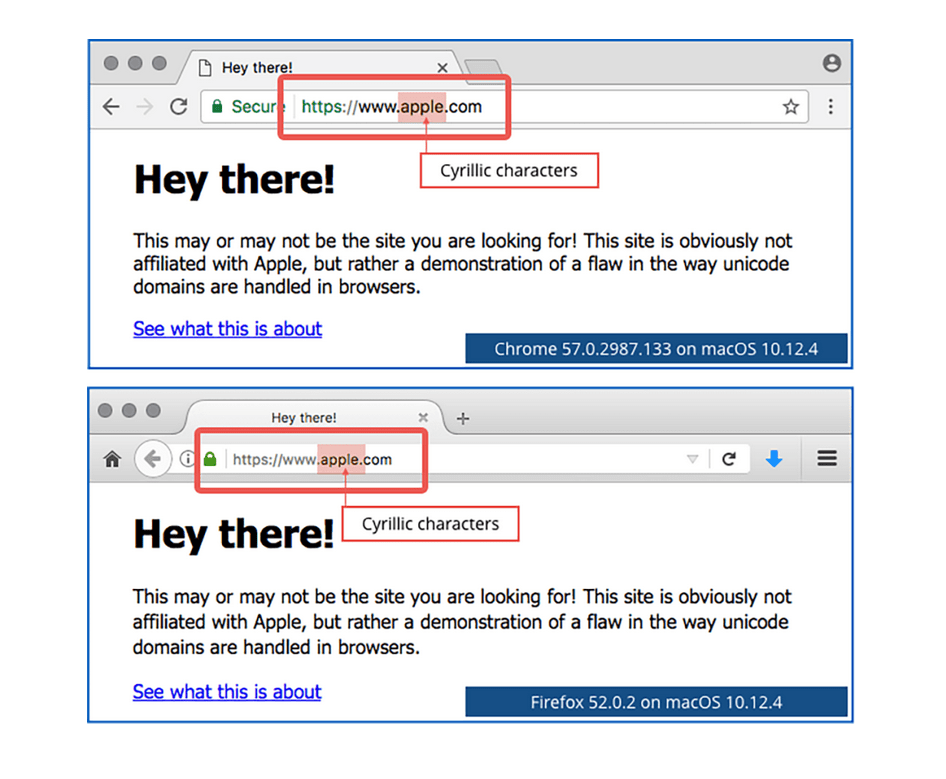

Le phishing par mail

Le phishing par mail

attaque homographique

Démo 2

Mesures - conseils pour pour détecter un phishing:

- vérifier l'expéditeur

- l'orthographe du mail

-

charte graphique , logo

3 - indices supplémentaires

De nos jours, ces indices ne suffisent plus

Les outils pour générer mails de phishings se sont perfectionnés , professionalisés, industrialisés (IA)

Démo 2

Mesures - conseils

- Ne répondez jamais aux mails ou SMS vous demandant la saisie d’informations confidentielles ( mots de passe, codes ...)

- Ne cliquez jamais sur les liens de mails ou SMS suspects

- idem pour PJ

4 - Règles de base

En cas de doute, contactez directement par téléphone ou connectez-vous sur votre espace en ligne les organismes concernés : EDF, impôts, CAF, banque...

Démo 2

Mesures - conseils

- 1 seul mot de passe complexe et unique par appli / services

- Activer la double authentification

(mails, services webs...) - Faire mises à jour régulières système et applications

5 - Mesures de prévention

Démo 2

Mesures - conseils

- déconnecter pc du réseau

- contacter le service compromis (banque, impôts ,edf, mails...)

- changer ses mots de passe

- signaler à PHAROS

en cas de compromission par phishing:

Démo 2

A la pêche de vos infos

Démo 2

A la pêche de vos infos

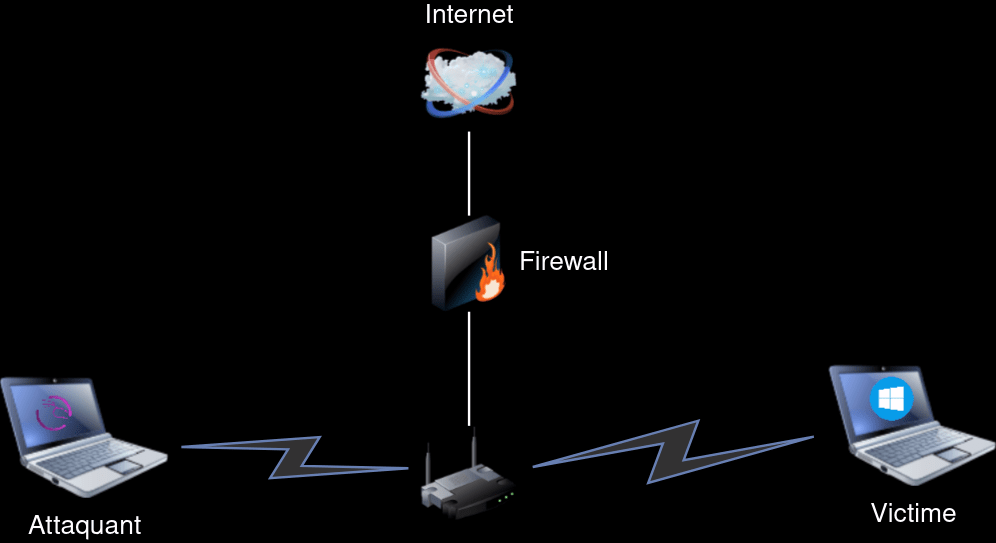

Démo 3

Dans l'intimité de votre machine

Démo 3

Mesures - conseils

- Ne pas télécharger applis, films ...sur sites douteux , non officiels

- Vérifier intégrité des programmes qu'on télécharge

Prévention

- Ne pas connecter à son pc clés USB inconnues ..ni les câbles !

- Ne pas cliquer sur PJ mails inconnus

- Antivirus (windows)

- Utiliser logiciels libres si possible

Démo 3

Mesures - conseils

- Déconnecter son pc du réseau

- Analyser fichiers AntiVirus

- Changer ses mots de passe + double auth

- Réinstaller /réinitialiser OS

- changer de matériel

en cas de compromission :

Démo 4

Smartphone android

L'espion qui m'aimait ?

Conseils généraux

Hygiène numérique

- Télécharger applis sur sites officiels

- Faire mises à jour régulières (syst,applis)

- Antivirus

- Ne pas cliquer sur liens ou PJ douteuses

- mots de passe complexe (keepass)

- Utiliser la double authentification quand c'est possible

En fonction du contexte

Hygiène numérique

- Chiffrer vos communications (https, E2EE...)

- Chiffrer vos disques durs

- Sauvegarder régulièrement ses données

Conseils récaps

Hygiène numérique

- Supprimer traces régulièrement : cookies , historiques , mots de passe préenregistrés

- Nettoyer les métadonnées

- Couper GPS, wifi , bluetooth si non utilisés

- Utiliser un VPN sur hotspot wifi public

- Ne pas laisser son smartphone ou pc sans surveillance s'il n'est pas éteint

- Éviter d'utiliser comptes admin comme compte utilisateur principal

En fonction du contexte

Conseils généraux

Hygiène numérique

-

Utiliser logiciels libres et éthiques:

- Transparence, auditabilité du code, sécurité

- Confiance, garanties droits et libertés utilisateurs

- modèle économique basé sur l'entraide et la solidarité : dons, subventions, reconnaissance des pairs

En fonction du contexte

Hygiène numérique

👉 sécurité et vie privée mieux protégée

Conseils récaps

Hygiène numérique

- Linux

- Firefox + ublock origin

- Fdroid

- Tor

- Signal , protonmail , tuta...

- C.H.A.T.O.N.S vs Gafam

- ...

Quelques outils

Hygiène numérique

root66.net

Liens utiles

- https://guide.boum.org/

- https://technopolice.be/autodefense-numerique/

- https://www.cnil.fr/fr/mon-quotidien/ma-securite-numerique

- https://www.privacyguides.org/fr/

- https://www.cybermalveillance.gouv.fr/tous-nos-contenus/bonnes-pratiques/appareils-mobiles

- https://www.chatons.org/

Questions

HPNJ 25.05

By tutox blog

HPNJ 25.05

- 50